一、修改越权密码

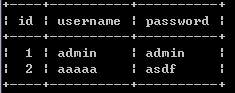

1、查看相关数据库,包含两条数据

2、点击打开靶场http://127.0.0.1/pt_env/control/auth_cross/cross_auth_passwd.php使用admin/admin登录,因为系统不对旧密码做校验,随便输入一个旧密码,新密码为admin。

3、点击提交并使用Burpsuit抓包,将url中id值修改为2,重新提交

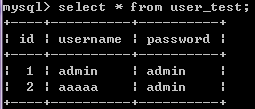

4、查看数据库,aaaaa用户的密码已修改为admin

二、支付漏洞

1、点击打开靶场http://127.0.0.1/pt_env/control/auth_cross/cross_permission_pay.php

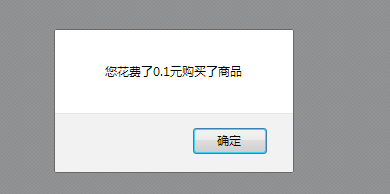

2、任意选择一件商品,点击购买并使用Burpsuit抓包,将url中的price值修改为0.1,点击forward

三、邮箱轰炸

1、点击打开靶场http://127.0.0.1/pt_env/control/auth_cross/email.php

2、输入轰炸目标邮箱,随便输入一个密码,点击注册并使用Burpsuit抓包。

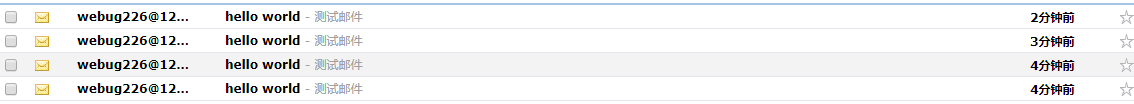

3、利用Burpsuit的repeat重放功能,完成对目标邮箱的轰炸。

四、越权查看admin

1、点击打开靶场http://127.0.0.1/pt_env/control/auth_cross/cross_find.php

2、使用普通账户aaaaa/amdin登录网站后台,可以查看普通账户相关信息。

3、将url中的id改为1(为管理员admin对应id),即可查看管理员信息。

WEBUG4.0之逻辑漏洞

最新推荐文章于 2022-05-11 14:31:46 发布

504

504

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?