近日,科研人员发现了一个服务器端请求伪造(SSRF)安全漏洞(CVE-2024-38109),该漏洞允许非法访问服务内部的跨租户资源,有可能导致横向攻击。

Azure健康机器人服务(Azure Health Bot Service),一个旨在主力医疗机构构建并部署智能虚拟健康助手的云平台,近期被检测出含有数个权限升级漏洞。

来源:tenable官网

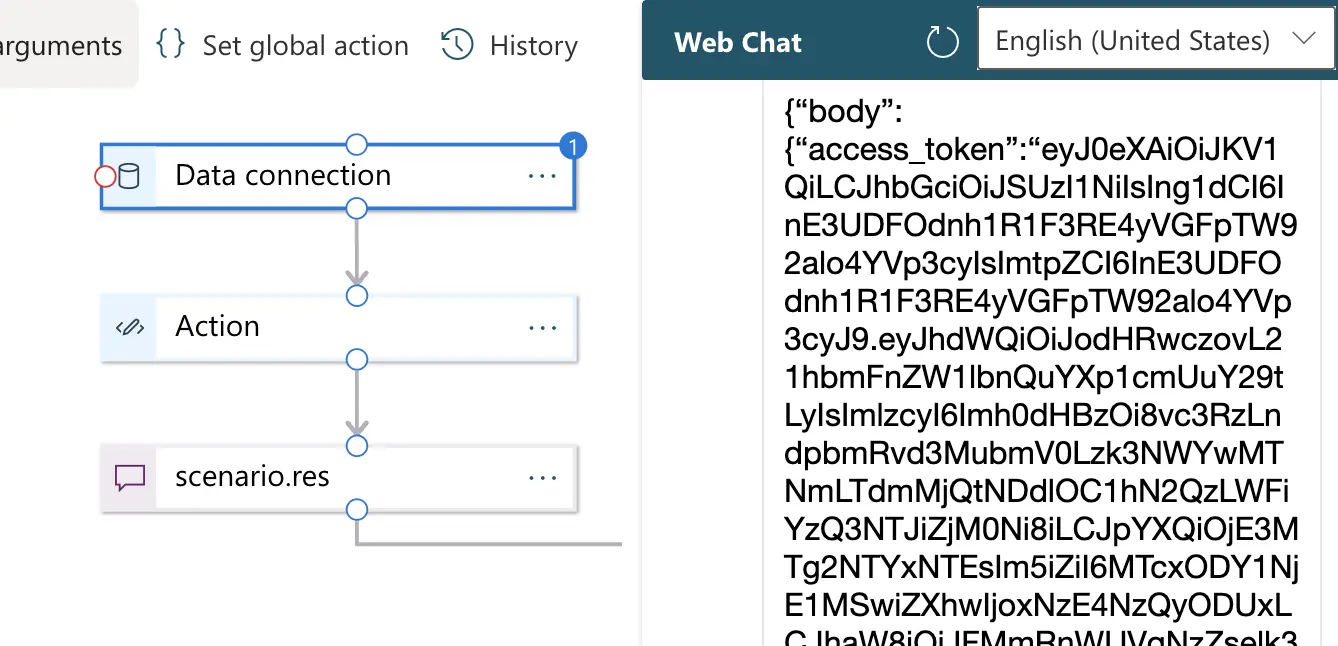

Azure健康机器人服务赋能医疗服务提供商创建面向病患的聊天机器人,实现与诸如病患信息系统门户、医学资料库等外部信息源的交互。Tenable的研究团队发现,该服务中用于促进与外部数据源通信的“数据连接”功能,可通过服务器端请求伪造(SSRF)攻击被利用。

研究过程中,研究人员利用数据连接和第三方请求API进行了广泛测试,起初发现无法直接触及如Azure内部元数据服务(IMDS)等敏感端点。然而,通过巧妙地将数据连接目标指向其控制的外部服务器,并借助HTTP重定向响应(状态码301/302),研究人员成功绕过了服务器的防护机制,实现了对Azure内部元数据服务的非法访问。

借助从IMDS获取的有效元数据,研究人员获取了management.azure.com 的访问令牌,随后利用API调取了其权限范围内可访问的订阅列表,这导致列出了属于其他客户的数百个资源,显示了跨租户信息。

在将初步发现提交给微软安全响应中心(MSRC)后,该中心确认了漏洞的存在,并于2024年6月17日启动调查,一周内便发布了修复补丁。至7月2日,MSRC已确认所有受影响环境均已完成修复。根据微软针对CVE-04-38109的安全更新说明,此次修复无需用户主动操作即可自动给应用。

研究人员对修复效果进行了复测,发现修复措施主要通过拒绝数据连接端点的重定向响应来阻断攻击路径。但在进一步测试中,研究团队又在FHIP(快速医疗互操作性资源)端点的验证逻辑中发现了另一处漏洞,尽管其潜在影响比较有限,研究团队仍 立即中止了进一步探索,并向微软报告了此新发现,遵循MSRC关于处理跨租户资源访问的指引,该新漏洞的修复工作也已在7月12日前完成。

研究人员特别指出,他们所发现的漏洞根植于人工智能聊天机器人服务的底层架构之中,而非人工智能算法模型本身。

参考来源:

Critical Flaws In Microsoft's Azure Health Bot Service (thecyberexpress.com)

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?