【云原生 | Kubernetes 系列】—服务网格之istio

🥭 服务网格介绍

现代应用程序通常被设计成微服务的分布式集合,每个服务执行一些离散的业务功能。服务网格是专门的基础设施层,包含了组成这类体系结构的微服务网络。 服务网格不仅描述了这个网络,而且还描述了分布式应用程序组件之间的交互。所有在服务之间传递的数据都由服务网格控制和路由。

随着分布式服务的部署——比如基于 Kubernetes 的系统——规模和复杂性的增长,它可能会变得更加难以理解和管理。需求可以包括发现、负载平衡、故障恢复、度量和监视。微服务体系结构通常还有更复杂的操作需求,比如 A/B 测试、canary 部署、速率限制、访问控制、加密和端到端身份验证。

服务到服务的通信使分布式应用成为可能。在应用程序集群内部和跨应用程序集群路由这种通信变得越来越复杂。 Istio 有助于减少这种复杂性,同时减轻开发团队的压力。

🍇 Istio 介绍

Istio 是一个开源服务网格,它透明地分层到现有的分布式应用程序上。 Istio 强大的特性提供了一种统一和更有效的方式来保护、连接和监视服务。 Istio 是实现负载平衡、服务到服务身份验证和监视的路径——只需要很少或不需要更改服务代码。它强大的控制平面带来了重要的特点,包括:

- 使用 TLS 加密、强身份认证和授权的集群内服务到服务的安全通信

- 自动负载均衡的 HTTP, gRPC, WebSocket,和 TCP 流量

- 通过丰富的路由规则、重试、故障转移和故障注入对流量行为进行细粒度控制

- 一个可插入的策略层和配置 API,支持访问控制、速率限制和配额

- 对集群内的所有流量(包括集群入口和出口)进行自动度量、日志和跟踪

Istio 是为可扩展性而设计的,可以处理不同范围的部署需求。Istio 的控制平面运行在 Kubernetes 上,您可以将部署在该集群中的应用程序添加到您的网格中,将网格扩展到其他集群,甚至连接 VM 或运行在 Kubernetes 之外的其他端点。

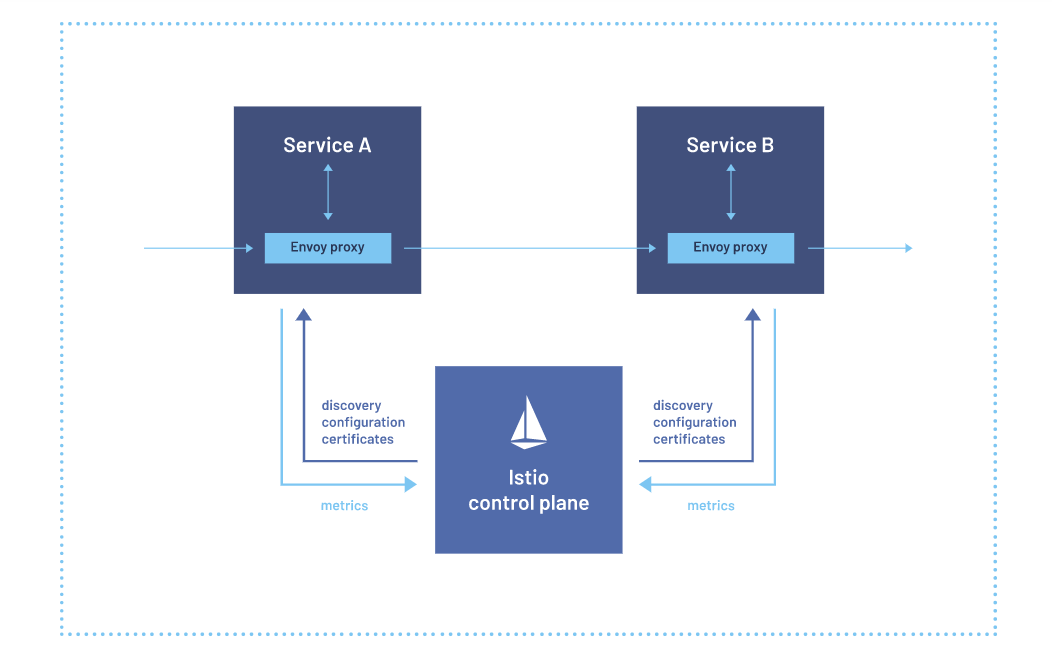

🍋 Istio 架构图

Istio 使用功能强大的 Envoy 服务代理扩展了 Kubernetes,以建立一个可编程的、可感知的应用程序网络。Istio 与 Kubernetes 和传统工作负载一起使用,为复杂的部署带来了标准的通用流量管理、遥测和安全性。

Istio 使用功能强大的 Envoy 服务代理扩展了 Kubernetes,以建立一个可编程的、可感知的应用程序网络。Istio 与 Kubernetes 和传统工作负载一起使用,为复杂的部署带来了标准的通用流量管理、遥测和安全性。

🍎 Istio 安装

先决条件

下载 Istio 发行版。

执行必要的平台安装。

检查 Pod 和服务的要求。

下载istio

1:转到 Istio 发布 页面,下载针对您操作系统的安装文件, 或用自动化工具下载并提取最新版本(Linux 或 macOS):

curl -L https://istio.io/downloadIstio | sh -

2:转到 Istio 包目录。例如,如果包是 istio-1.17.1:

cd istio-1.17.1

安装目录包含: samples/ 目录下的示例应用程序 bin/ 目录下的 istioctl 客户端二进制文件。

3:将 istioctl 客户端添加到路径(Linux 或 macOS):

export PATH=$PWD/bin:$PATH

安装 Istio

1:对于本次安装,我们采用 demo 配置组合。 选择它是因为它包含了一组专为测试准备的功能集合,另外还有用于生产或性能测试的配置组合。

istioctl install --set profile=demo -y

✔ Istio core installed

✔ Istiod installed

✔ Egress gateways installed

✔ Ingress gateways installed

✔ Installation complete

2:给命名空间添加标签,指示 Istio 在部署应用的时候,自动注入 Envoy 边车代理:

kubectl label namespace default istio-injection=enabled

namespace/default labeled

🍏 部署示例应用

1:部署 Bookinfo 示例应用:

kubectl apply -f samples/bookinfo/platform/kube/bookinfo.yaml

service/details created

serviceaccount/bookinfo-details created

deployment.apps/details-v1 created

service/ratings created

serviceaccount/bookinfo-ratings created

deployment.apps/ratings-v1 created

service/reviews created

serviceaccount/bookinfo-reviews created

deployment.apps/reviews-v1 created

deployment.apps/reviews-v2 created

deployment.apps/reviews-v3 created

service/productpage created

serviceaccount/bookinfo-productpage created

deployment.apps/productpage-v1 created

2:应用很快会启动起来。当每个 Pod 准备就绪时,Istio 边车将伴随应用一起部署。

kubectl get services

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

details ClusterIP 10.0.0.212 <none> 9080/TCP 29s

kubernetes ClusterIP 10.0.0.1 <none> 443/TCP 25m

productpage ClusterIP 10.0.0.57 <none> 9080/TCP 28s

ratings ClusterIP 10.0.0.33 <none> 9080/TCP 29s

reviews ClusterIP 10.0.0.28 <none> 9080/TCP 29s

kubectl get pods

details-v1-558b8b4b76-2llld 2/2 Running 0 2m41s

productpage-v1-6987489c74-lpkgl 2/2 Running 0 2m40s

ratings-v1-7dc98c7588-vzftc 2/2 Running 0 2m41s

reviews-v1-7f99cc4496-gdxfn 2/2 Running 0 2m41s

reviews-v2-7d79d5bd5d-8zzqd 2/2 Running 0 2m41s

reviews-v3-7dbcdcbc56-m8dph 2/2 Running 0 2m41s

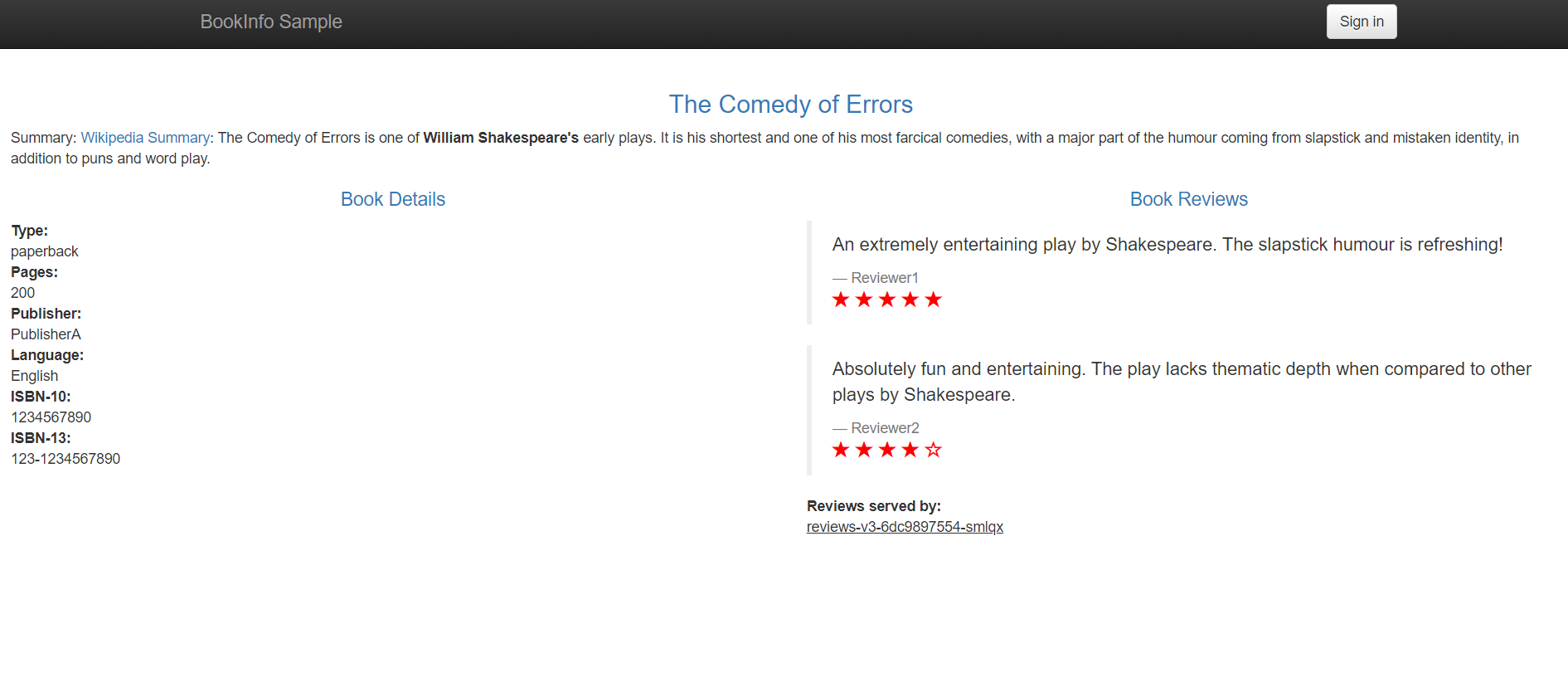

3:确认上面的操作都正确之后,运行下面命令,通过检查返回的页面标题来验证应用是否已在集群中运行,并已提供网页服务:

kubectl exec "$(kubectl get pod -l app=ratings -o jsonpath='{.items[0].metadata.name}')" -c ratings -- curl -sS productpage:9080/productpage | grep -o "<title>.*</title>"

🍑 对外开放应用程序

此时,BookInfo 应用已经部署,但还不能被外界访问。 要开放访问,您需要创建 Istio 入站网关(Ingress Gateway), 它会在网格边缘把一个路径映射到路由。 1:把应用关联到 Istio 网关:

kubectl apply -f samples/bookinfo/networking/bookinfo-gateway.yaml

2:确保配置文件没有问题:

istioctl analyze

🍒 确定入站 IP 和端口

为访问网关设置两个变量:INGRESS_HOST 和 INGRESS_PORT。

kubectl get svc istio-ingressgateway -n istio-system

export INGRESS_HOST=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.status.loadBalancer.ingress[0].ip}')

export INGRESS_PORT=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.spec.ports[?(@.name=="http2")].port}')

export SECURE_INGRESS_PORT=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.spec.ports[?(@.name=="https")].port}')

在某些环境中,负载均衡器可能使用主机名访问,而不是 IP 地址。 在这种情况下,入站流量网关的 EXTERNAL-IP 值不是 IP 地址,而是一个主机名, 那上面设置 INGRESS_HOST 环境变量的操作会失败。 使用下面命令纠正 INGRESS_HOST 的值。

export INGRESS_HOST=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.status.loadBalancer.ingress[0].hostname}')

设置入站端口

export INGRESS_PORT=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.spec.ports[?(@.name=="http2")].nodePort}')

export SECURE_INGRESS_PORT=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.spec.ports[?(@.name=="https")].nodePort}')

1:设置环境变量 GATEWAY_URL

export GATEWAY_URL=$INGRESS_HOST:$INGRESS_PORT

2:确保 IP 地址和端口均成功地赋值给了环境变量:

echo "$GATEWAY_URL"

3: 访问 echo “http://$GATEWAY_URL/productpage”

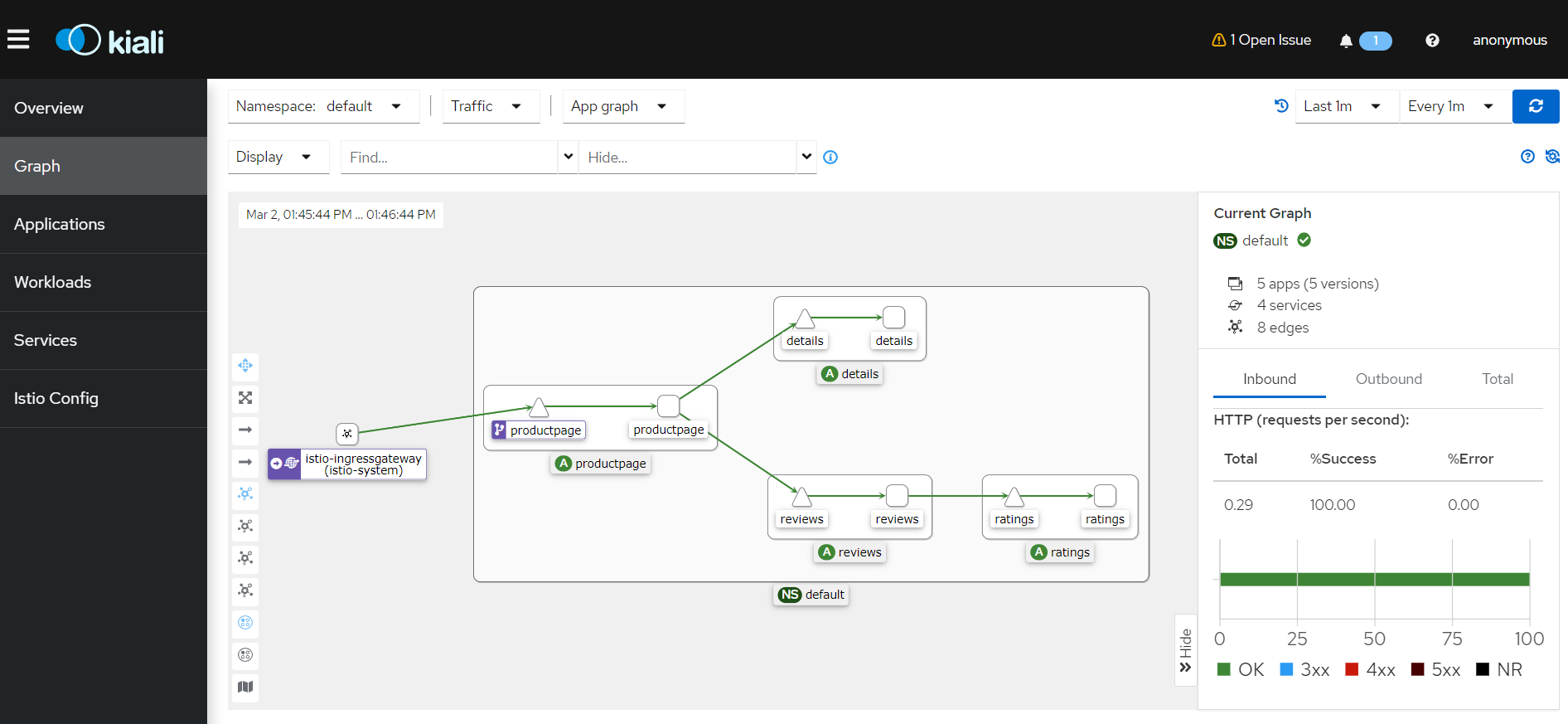

🍓 查看仪表板

Istio 和几个遥测应用做了集成。 遥测能帮您了解服务网格的结构、展示网络的拓扑结构、分析网格的健康状态。

使用下面说明部署 Kiali 仪表板、 以及 Prometheus、 Grafana、 还有 Jaeger。 1:安装 Kiali 和其他插件,等待部署完成。

kubectl apply -f samples/addons

kubectl rollout status deployment/kiali -n istio-system

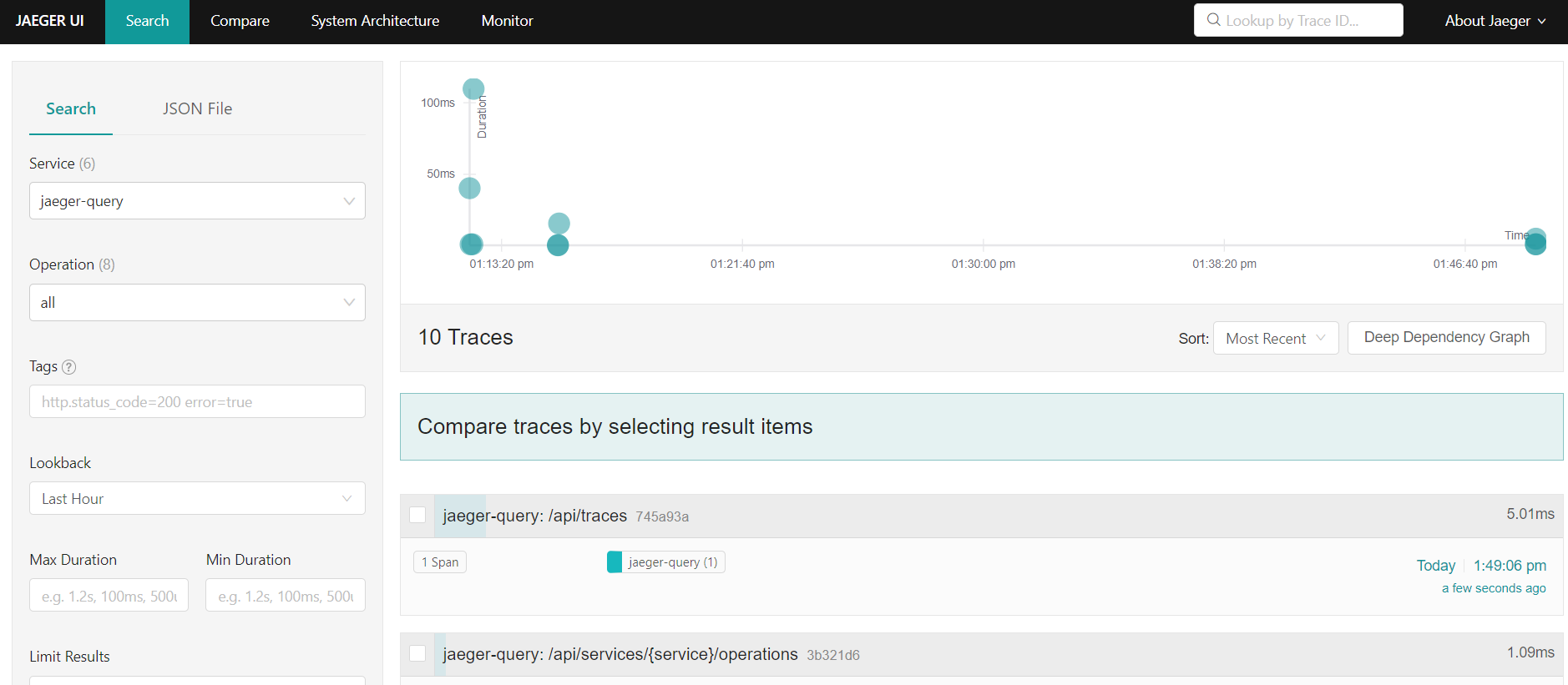

2:访问 Kiali 仪表板。  3:访问 Jager

3:访问 Jager  到此istio和相关插件部署完成!😊

到此istio和相关插件部署完成!😊

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?