小年夜。一个开心的日子,TT一天没出门,没洗脸,躺在床上撩呲老大爷。。。

还是会担心TT会被过往的事情拨动心弦,但是只要老舅在,就会尽力扼杀那些不好的苗头。坚决的。

TT做了两个小视频,感觉很美好,瞬间就充满了正能量和希望。

昨晚小酌,结果晕乎了半天,贵在坚持,所以还是要写点东西,哪怕很短。

昨天提到的蜜罐的溯源和攻击反制,前面也有说到在红蓝对抗中利用蜜罐可以查到攻击者很多身份信息,比如微博账号啥的,奇怪是怎么做到的,今天巧啦,也不算巧,就是学习到了,可能是用如下的思路去做到的。

方法:通过部署蜜罐,完全模拟自有业务系统,对攻击者进行诱捕,伪装服务系统本身内置多种社交账号的溯源工具,当攻击者访问伪装的业务系统或者对缺陷服务进行攻击的时候,溯源工具对攻击者的多种社交账号进行获取。再使用这些社交账号,进行交叉查询验证,从而定位攻击者的“真正身份”。在模拟的自有业务系统中,嵌入EeEF攻击代码,一旦攻击者访问蜜罐,即可直接反向控制攻击者浏览器,控制攻击者浏览器以便获取真实攻击者的更多虚拟身份信息。

这里提到了EeEF攻击代码。网上有提到BeEF(The Browser Exploitation Framework),就是浏览器攻击框架。

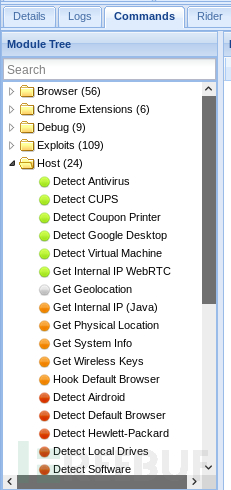

大概的思路可能是这样的:在蜜罐里,部署BeEF框架,攻击者在攻击过程中,会去访问蜜罐里经过构造的一些陷进,就是一些页面,但是里面包含了一些勾子(一些脚本代码,或者理解成一些具有特殊功能的小程序)。攻击者访问了这些页面后,浏览器就相当于被勾住(hook)。然后呢,这个B额EF框架的所有者,比如蜜罐的主人,就可以在目标浏览器,就是攻击者的浏览器上去执行一些命令。如下图,可以在目标机器上做很多事情,比如查攻击者IP,查它的电脑信息等。

上图,就是BeEF的管理员界面看到的,也就是蜜罐管理员可以看到的,各种颜色代表可以在目标机器上执行的操作。好几种颜色,分别如下:

绿色:命令模块可以在目标浏览器上运行,且用户不会感到任何异常

橙色:命令模块可以在目标浏览器上运行,但是用户可能会感到异常(比如可能会有弹窗,提示,跳转等)

灰色:命令模块尚未针对此目标进行验证,即不知道能否可运行

红色:命令模块不适用于此目标

也就是说:只要构造的好,可以在目标,就是攻击者的浏览器上获取各种信息的,比如微博ID等。就看怎么去巧妙的设计了。所以蜜罐设计的好,完全可以反制,可以溯源攻击者。

简单吧,虽然简单,但是不研究还真不知道。蜜罐已经到第三代了,原来越威武了。

TT同学,你现在也知道蜜罐的反制和溯源的大概可能的道理了吧,我觉得一般大概就是这个思路。简单点说,就是让攻击者去点击蜜罐里的一些陷阱网页,然后就被控制了,然后就可以通过攻击者的浏览器获取很多攻击者的隐秘信息了。恭喜TT,是不是技能+1了。用户问及溯源反制,你也可以说个1,2,3了。

本文介绍了蜜罐技术在网络安全中的应用,如何通过模拟业务系统诱捕攻击者并进行溯源反制。蜜罐内置工具获取攻击者社交账号,结合BeEF框架控制攻击者浏览器,获取其更多信息。通过这种方法,可以有效地对攻击行为进行追踪和反击。

本文介绍了蜜罐技术在网络安全中的应用,如何通过模拟业务系统诱捕攻击者并进行溯源反制。蜜罐内置工具获取攻击者社交账号,结合BeEF框架控制攻击者浏览器,获取其更多信息。通过这种方法,可以有效地对攻击行为进行追踪和反击。

1419

1419

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?