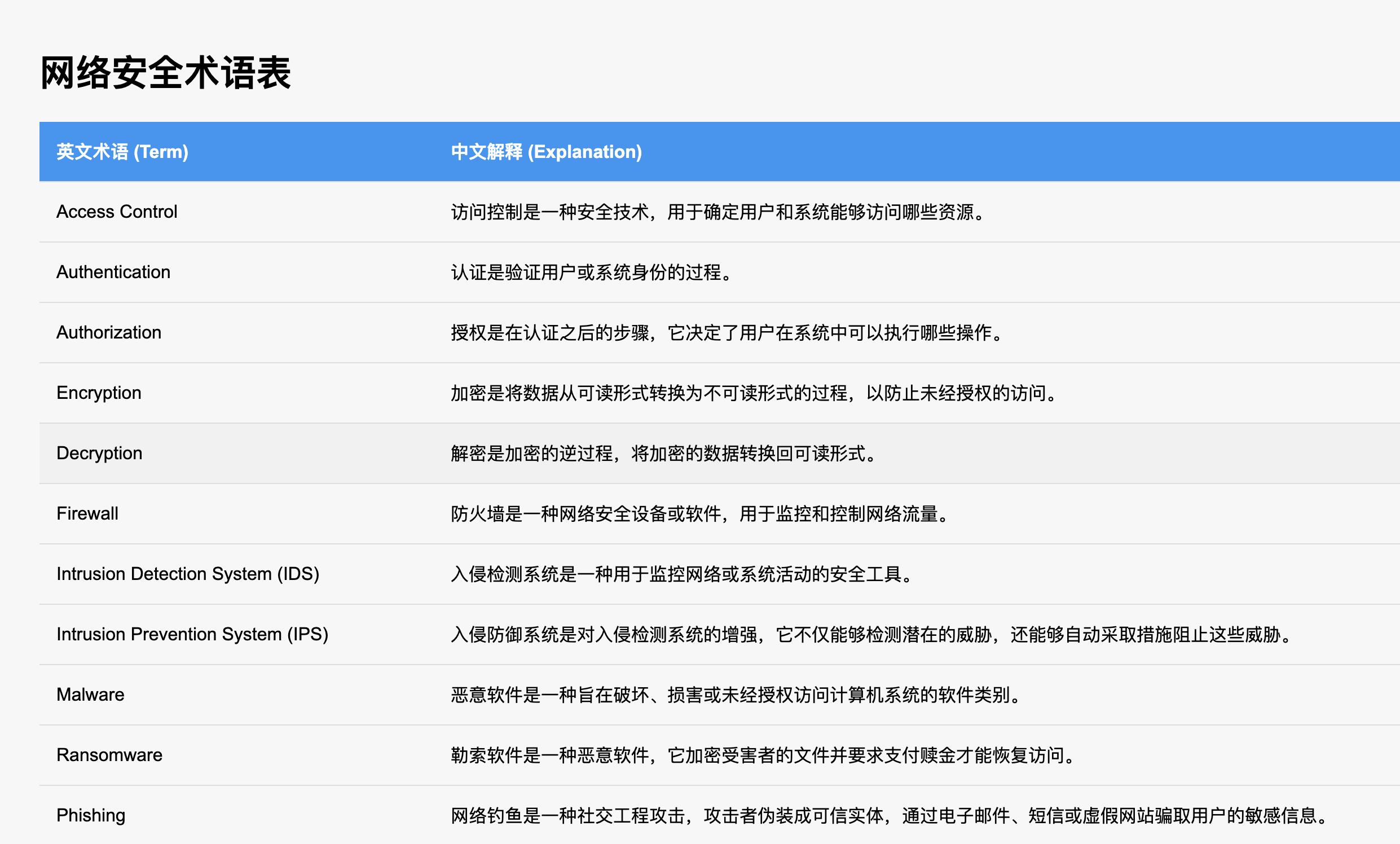

100个网络安全词汇中英文对照解释

搞网络安全会经常遇到一些网络安全的英文专业术语,本人将这些整理成HTML格式,以便浏览。现分享html源码如下:

<!DOCTYPE html>

<html lang="zh">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>安全术语表</title>

<style>

body {

font-family: Arial, sans-serif;

margin: 20px;

padding: 20px;

background-color: #f7f7f7;

}

table {

width: 100%;

border-collapse: collapse;

margin-top: 20px;

}

th, td {

padding: 15px;

text-align: left;

border-bottom: 1px solid #ddd;

}

th {

background-color: #2196F3;

color: white;

}

tr:hover {

background-color: #f1f1f1;

}

</style>

</head>

<body>

<h1>网络安全术语表</h1>

<table>

<thead>

<tr>

<th>英文术语 (Term)</th>

<th>中文解释 (Explanation)</th>

</tr>

</thead>

<tbody>

<tr>

<td>Access Control</td>

<td>访问控制是一种安全技术,用于确定用户和系统能够访问哪些资源。</td>

</tr>

<tr>

<td>Authentication</td>

<td>认证是验证用户或系统身份的过程。</td>

</tr>

<tr>

<td>Authorization</td>

<td>授权是在认证之后的步骤,它决定了用户在系统中可以执行哪些操作。</td>

</tr>

<tr>

<td>Encryption</td>

<td>加密是将数据从可读形式转换为不可读形式的过程,以防止未经授权的访问。</td>

</tr>

<tr>

<td>Decryption</td>

<td>解密是加密的逆过程,将加密的数据转换回可读形式。</td>

</tr>

<tr>

<td>Firewall</td>

<td>防火墙是一种网络安全设备或软件,用于监控和控制网络流量。</td>

</tr>

<tr>

<td>Intrusion Detection System (IDS)</td>

<td>入侵检测系统是一种用于监控网络或系统活动的安全工具。</td>

</tr>

<tr>

<td>Intrusion Prevention System (IPS)</td>

<td>入侵防御系统是对入侵检测系统的增强,它不仅能够检测潜在的威胁,还能够自动采取措施阻止这些威胁。</td>

</tr>

<tr>

<td>Malware</td>

<td>恶意软件是一种旨在破坏、损害或未经授权访问计算机系统的软件类别。</td>

</tr>

<tr>

<td>Ransomware</td>

<td>勒索软件是一种恶意软件,它加密受害者的文件并要求支付赎金才能恢复访问。</td>

</tr>

<tr>

<td>Phishing</td>

<td>网络钓鱼是一种社交工程攻击,攻击者伪装成可信实体,通过电子邮件、短信或虚假网站骗取用户的敏感信息。</td>

</tr>

<tr>

<td>Spear Phishing</td>

<td>鱼叉式网络钓鱼是针对特定个人或组织的网络钓鱼攻击。</td>

</tr>

<tr>

<td>Spoofing</td>

<td>伪装攻击是一种网络攻击形式,攻击者通过伪造数据包、电子邮件地址或IP地址,使其看起来像来自可信来源。</td>

</tr>

<tr>

<td>Denial of Service (DoS) Attack</td>

<td>拒绝服务攻击是一种旨在使目标网络或系统无法正常工作的攻击。</td>

</tr>

<tr>

<td>Distributed Denial of Service (DDoS) Attack</td>

<td>分布式拒绝服务攻击是DoS攻击的进化版本,使用多个计算机同时向目标发起攻击。</td>

</tr>

<tr>

<td>Zero-Day Vulnerability</td>

<td>零日漏洞是指在未被发现或修复前就已被攻击者利用的软件漏洞。</td>

</tr>

<tr>

<td>Patch Management</td>

<td>补丁管理是指组织在发现漏洞后,及时更新和修复其系统和应用程序的过程。</td>

</tr>

<tr>

<td>Penetration Testing</td>

<td>渗透测试是一种模拟攻击,用于评估系统、网络或应用程序的安全性。</td>

</tr>

<tr>

<td>Security Information and Event Management (SIEM)</td>

<td>安全信息和事件管理是一种集成的安全管理方法。</td>

</tr>

<tr>

<td>Cyber Threat Intelligence</td>

<td>网络威胁情报是关于潜在或正在发生的网络威胁的信息收集和分析过程。</td>

</tr>

<tr>

<td>Data Loss Prevention (DLP)</td>

<td>数据丢失防护是一种技术,用于防止敏感数据在未经授权的情况下离开企业网络。</td>

</tr>

<tr>

<td>Public Key Infrastructure (PKI)</td>

<td>公钥基础设施是一种管理公钥加密的系统,用于颁发、分发和验证数字证书。</td>

</tr>

<tr>

<td>Virtual Private Network (VPN)</td>

<td>虚拟专用网络是一种安全的网络连接技术,它通过加密在公用网络上传输的数据。</td>

</tr>

<tr>

<td>Multi-Factor Authentication (MFA)</td>

<td>多因素认证是一种增加安全性的身份验证方法。</td>

</tr>

<tr>

<td>Endpoint Security</td>

<td>终端安全是一种保护网络中终端设备免受网络攻击的方法。</td>

</tr>

<tr>

<td>Advanced Persistent Threat (APT)</td>

<td>高级持续性威胁是一种复杂且长期的网络攻击。</td>

</tr>

<tr>

<td>Security Operations Center (SOC)</td>

<td>安全运营中心是一个集中的团队和设施,用于监控、检测和响应网络安全事件。</td>

</tr>

<tr>

<td>Insider Threat</td>

<td>内部威胁是指来自组织内部的人员对组织安全构成的威胁。</td>

</tr>

<tr>

<td>Security Awareness Training</td>

<td>安全意识培训是教育员工如何识别和应对网络安全威胁的过程。</td>

</tr>

<tr>

<td>Vulnerability Management</td>

<td>漏洞管理是一种持续的过程,用于识别、评估、修复和报告系统中的安全漏洞。</td>

</tr>

<tr>

<td>Data Breach</td>

<td>数据泄露是指敏感信息未经授权被访问、获取或泄露的事件。</td>

</tr>

<tr>

<td>Brute Force Attack</td>

<td>暴力破解攻击是一种通过尝试所有可能的组合来破解密码的攻击方式。</td>

</tr>

<tr>

<td>Man-in-the-Middle Attack (MitM)</td>

<td>中间人攻击是指攻击者在两方之间窃听或篡改通信的攻击方式。</td>

</tr>

<tr>

<td>SQL Injection</td>

<td>SQL注入是一种攻击技术,攻击者通过在输入字段中插入恶意的SQL代码。</td>

</tr>

<tr>

<td>Cross-Site Scripting (XSS)</td>

<td>跨站脚本攻击是一种网络攻击,攻击者在网页中插入恶意脚本代码。</td>

</tr>

<tr>

<td>Cross-Site Request Forgery (CSRF)</td>

<td>跨站请求伪造是一种网络攻击,攻击者诱导用户在已认证的会话中执行未授权的操作。</td>

</tr>

<tr>

<td>Security Token</td>

<td>安全令牌是一种用于认证用户身份的物理或数字设备。</td>

</tr>

<tr>

<td>Digital Certificate</td>

<td>数字证书是用于验证实体身份的电子文件,通常由受信任的证书颁发机构签发。</td>

</tr>

<tr>

<td>Cryptography</td>

<td>密码学是研究和实践信息加密和解密的学科。</td>

</tr>

<tr>

<td>Public Key Encryption</td>

<td>公钥加密是一种非对称加密方法,使用两个不同但相关的密钥。</td>

</tr>

<tr>

<td>Private Key Encryption</td>

<td>私钥加密,也称对称加密,使用同一个密钥进行加密和解密。</td>

</tr>

<tr>

<td>Hash Function</td>

<td>哈希函数是一种将输入数据映射为固定长度字符串的算法。</td>

</tr>

<tr>

<td>Checksum</td>

<td>校验和是一种用于验证数据完整性的值,通过对数据块执行特定算法生成。</td>

</tr>

<tr>

<td>Security Policy</td>

<td>安全策略是组织定义的规则和流程,旨在保护信息和系统免受威胁。</td>

</tr>

<tr>

<td>Incident Response</td>

<td>事件响应是处理和管理网络安全事件的过程。</td>

</tr>

<tr>

<td>Forensics</td>

<td>网络取证是收集、分析和保存电子数据以用于调查或法律程序的科学方法。</td>

</tr>

<tr>

<td>Security Audit</td>

<td>安全审计是一种评估组织信息系统和操作流程的安全性的过程。</td>

</tr>

<tr>

<td>Risk Management</td>

<td>风险管理是识别、评估和优先处理潜在安全威胁的过程。</td>

</tr>

<tr>

<td>Threat Modeling</td>

<td>威胁建模是一种分析和识别系统潜在安全威胁的方法。</td>

</tr>

<tr>

<td>Business Continuity Plan (BCP)</td>

<td>业务连续性计划是组织在遭遇重大中断事件时确保业务持续运营的策略。</td>

</tr>

<tr>

<td>Disaster Recovery Plan (DRP)</td>

<td>灾难恢复计划是业务连续性计划的一部分,专注于在灾难发生后恢复IT系统和数据。</td>

</tr>

<tr>

<td>Identity and Access Management (IAM)</td>

<td>身份和访问管理是一种框架,用于管理用户身份和控制对资源的访问。</td>

</tr>

<tr>

<td>Least Privilege</td>

<td>最小特权原则是指用户和系统应仅拥有执行任务所需的最低权限。</td>

</tr>

<tr>

<td>Zero Trust Architecture</td>

<td>零信任架构是一种安全模型,假设网络内外的所有用户和设备都是不可信的。</td>

</tr>

<tr>

<td>Security by Design</td>

<td>设计安全是一种将安全性融入系统和软件设计过程的方法。</td>

</tr>

<tr>

<td>Data Encryption Standard (DES)</td>

<td>数据加密标准是一种对称加密算法,曾经是广泛使用的数据加密方法。</td>

</tr>

<tr>

<td>Advanced Encryption Standard (AES)</td>

<td>高级加密标准是一种对称加密算法,用于保护敏感数据。</td>

</tr>

<tr>

<td>Transport Layer Security (TLS)</td>

<td>传输层安全协议是一种用于加密网络通信的协议。</td>

</tr>

<tr>

<td>Secure Sockets Layer (SSL)</td>

<td>安全套接字层是一种加密协议,用于在客户端和服务器之间提供安全的通信。</td>

</tr>

<tr>

<td>Certificate Authority (CA)</td>

<td>证书颁发机构是一个受信任的实体,负责颁发和管理数字证书。</td>

</tr>

<tr>

<td>Public Key Infrastructure (PKI)</td>

<td>公钥基础设施是用于管理公钥加密和数字证书的框架。</td>

</tr>

<tr>

<td>Multi-Factor Authentication (MFA)</td>

<td>多因素认证是一种安全认证方法,要求用户提供两种或以上的独立验证因素。</td>

</tr>

<tr>

<td>Single Sign-On (SSO)</td>

<td>单点登录是一种认证机制,允许用户使用一个登录凭据访问多个独立的系统或应用程序。</td>

</tr>

<tr>

<td>Security Information and Event Management (SIEM)</td>

<td>安全信息和事件管理系统用于实时收集、分析和报告网络安全事件。SIEM通过整合和分析来自多个来源的数据,帮助组织检测安全威胁并作出响应。</td>

</tr>

<tr>

<td>Intrusion Detection System (IDS)</td>

<td>入侵检测系统是一种监控网络或系统中恶意活动的安全工具。IDS能够检测异常行为、未授权访问或恶意软件,并向管理员发出警报,以便采取适当的措施。</td>

</tr>

<tr>

<td>Intrusion Prevention System (IPS)</td>

<td>入侵防御系统是入侵检测系统的扩展,不仅能检测到恶意活动,还能主动阻止这些活动。IPS可以通过阻断网络流量、关闭端口或终止进程来防止攻击。</td>

</tr>

<tr>

<td>Next-Generation Firewall (NGFW)</td>

<td>下一代防火墙结合了传统防火墙的功能和高级威胁防护技术,如应用层过滤、入侵防御和SSL解密。NGFW提供了更强大的网络安全防护,能够应对现代网络威胁。</td>

</tr>

<tr>

<td>Endpoint Detection and Response (EDR)</td>

<td>端点检测与响应是一种网络安全技术,专注于检测和响应终端设备(如计算机、移动设备)上的威胁。EDR系统监控端点活动,识别可疑行为,并提供调查和响应工具。</td>

</tr>

<tr>

<td>Network Access Control (NAC)</td>

<td>网络访问控制是一种安全技术,控制设备在连接到网络时的访问权限。NAC可以根据设备的身份、合规性状态和安全策略来决定是否允许其访问网络资源。</td>

</tr>

<tr>

<td>Virtual Private Network (VPN)</td>

<td>虚拟私人网络通过加密隧道在公共网络上创建安全的连接,允许用户远程访问公司内部资源或保护其互联网流量免受监视。VPN广泛用于远程工作和保护敏感数据。</td>

</tr>

<tr>

<td>Demilitarized Zone (DMZ</td>

<td>非军事区是一个在外部网络和内部网络之间隔离的区域,用于托管公共服务(如Web服务器、邮件服务器)。DMZ的目的是将外部攻击隔离在外,防止其直接进入内部网络。</td>

</tr>

<tr>

<td>Firewall</td>

<td>防火墙是一种网络安全设备,用于监控和控制进出网络的流量。防火墙通过定义一系列安全规则,允许或阻止特定流量,从而保护网络免受未授权访问和攻击。</td>

</tr>

<tr>

<td>Malware</td>

<td>恶意软件是指旨在破坏、损害或未经授权访问计算机系统的软件。恶意软件包括病毒、蠕虫、特洛伊木马、间谍软件和勒索软件等形式。</td>

</tr>

<tr>

<td>Ransomware</td>

<td>勒索软件是一种恶意软件,通过加密受害者的文件或锁定系统,要求支付赎金才能恢复访问。勒索软件攻击通常以企业或个人为目标,造成严重的财务损失。</td>

</tr>

<tr>

<td>Spyware</td>

<td>间谍软件是一种恶意软件,用于秘密监控用户的活动并收集敏感信息,如密码、键盘输入和浏览历史。间谍软件通常与其他合法软件捆绑安装,用户不易察觉。</td>

</tr>

<tr>

<td>Adware</td>

<td>广告软件是一种恶意软件,未经用户同意在其设备上显示广告。虽然广告软件通常不被视为高度威胁,但它可能会降低系统性能并侵害用户隐私。</td>

</tr>

<tr>

<td>Trojan Horse</td>

<td>特洛伊木马是一种伪装成合法软件的恶意程序,旨在秘密执行恶意活动。特洛伊木马通常被用作传播其他恶意软件的工具,并可能导致系统后门的打开。</td>

</tr>

<tr>

<td>Worm</td>

<td>蠕虫是一种能够自我复制并传播的恶意软件,通常通过网络感染其他系统。蠕虫可以在短时间内感染大量设备,造成网络拥堵和资源耗尽。</td>

</tr>

<tr>

<td>Rootkit</td>

<td>根工具包是一种恶意软件,旨在隐藏其存在和活动,通常通过获得系统的管理员权限来控制系统。Rootkit可以躲避检测,允许攻击者长期保持对受感染系统的访问。</td>

</tr>

<tr>

<td>Phishing</td>

<td>网络钓鱼是一种社交工程攻击,攻击者通过伪装成可信实体,诱导受害者提供敏感信息,如用户名、密码或银行账户信息。网络钓鱼通常通过电子邮件、短信或虚假网站进行。</td>

</tr>

<tr>

<td>Spear Phishing</td>

<td>鱼叉式网络钓鱼是针对特定个人或组织的钓鱼攻击,通常以高度个性化的方式进行。攻击者通过收集目标的详细信息来增加成功率,导致更严重的后果。</td>

</tr>

<tr>

<td>Whaling</td>

<td>捕鲸攻击是一种针对高层管理人员或重要决策者的鱼叉式网络钓鱼攻击。由于目标具有高度访问权限,捕鲸攻击成功后可能导致严重的安全漏洞和财务损失。</td>

</tr>

<tr>

<td>Social Engineering</td>

<td>社交工程是利用心理操纵来诱导个人泄露机密信息或执行某些行为的攻击手法。社交工程攻击常通过电话、电子邮件或面对面交流进行,以获取未授权的访问或数据。</td>

</tr>

<tr>

<td>Zero-Day Attack</td>

<td>零日攻击是指攻击者在软件漏洞被公开披露或修补之前进行的攻击。由于受害者无法及时防御零日漏洞,零日攻击往往极具破坏性。</td>

</tr>

<tr>

<td>Patch Management/td>

<td>补丁管理是指管理和应用软件更新和补丁的过程,旨在修复已知的漏洞并增强系统的安全性。有效的补丁管理有助于防范已知攻击并保持系统的稳定性和安全性</td>

</tr>

<tr>

<td>Penetration Testing (Pen Test)</td>

<td>渗透测试是一种模拟攻击,以评估系统的安全性。渗透测试者尝试利用系统中的漏洞来检测潜在的安全风险,并为改进安全措施提供建议。</td>

</tr>

<tr>

<td>Red Team</td>

<td>红队是渗透测试的一种,专门模拟攻击者以发现和利用系统中的漏洞。红队成员通常扮演攻击者的角色,通过实际攻击手段测试系统的防御能力</td>

</tr>

<tr>

<td>Blue Team</td>

<td>蓝队是负责保护和防御系统免受攻击的团队。蓝队通过监控、检测和响应安全威胁来维护系统的安全性,通常与红队合作以提高整体安全性。</td>

</tr>

<tr>

<td>Purple Team</td>

<td>紫队是红队和蓝队的结合,旨在通过协作提高组织的整体安全性。紫队的目标是促进红队和蓝队之间的知识共享,以增强防御策略并提高威胁检测和响应的能力。</td>

</tr>

<tr>

<td>Bug Bounty</td>

<td>漏洞奖励计划是一种激励机制,企业向发现并报告安全漏洞的个人提供奖励。通过漏洞奖励计划,企业可以利用外部安全专家的力量来发现和修复安全问题。</td>

</tr>

<tr>

<td>Security Awareness Training</td>

<td>安全意识培训旨在教育员工识别和应对安全威胁,如网络钓鱼、社交工程攻击和恶意软件。通过提高员工的安全意识,组织可以减少人为错误导致的安全风险。</td>

</tr>

<tr>

<td>Data Loss Prevention (DLP</td>

<td>数据丢失防护是一种技术和策略,旨在防止敏感数据被未经授权的人员访问、泄露或丢失。DLP系统通过监控和控制数据流动,确保公司机密信息和个人数据的安全。</td>

</tr>

<tr>

<td>Two-Factor Authentication (2FA)</td>

<td>双因素认证是一种安全措施,要求用户提供两种不同的验证因素来确认身份。通常,这包括“知道的东西”(如密码)和“拥有的东西”(如手机上的验证码),增强了账户的安全性。</td>

</tr>

<tr>

<td>Incident Response Plan (IRP)</td>

<td>事件响应计划是组织为应对安全事件而制定的详细程序。IRP包括识别、遏制、消除和恢复的步骤,帮助组织在安全事件发生后迅速恢复并减少损失。</td>

</tr>

</tbody>

</table>

</body>

</html>

运行结果如下:

整理不易,欢迎点赞、关注、转发!!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?