一:AD域控制器的安装

1.1:AD主域控制器的安装

准备两台服务器,Windows server 2008、2012、2016等,可以联外网的网络。

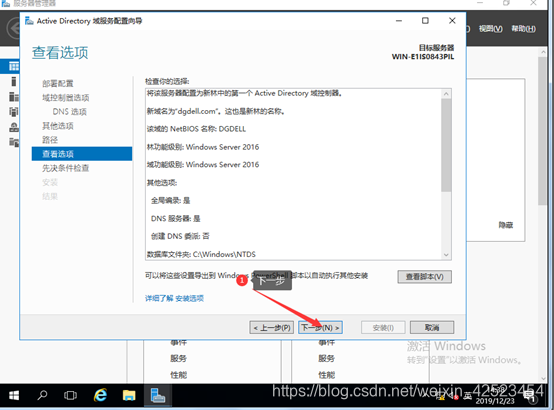

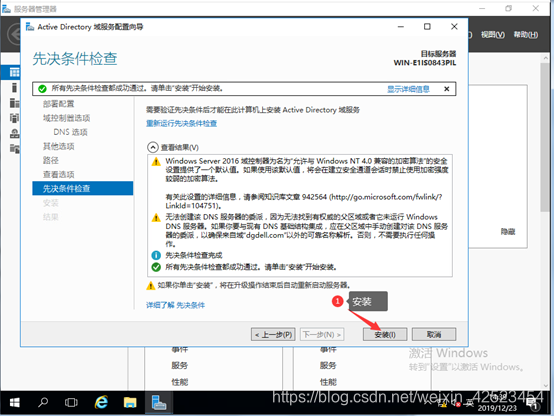

步骤如下图:

打开服务器管理器

选择1和2

下一步

安装完毕后点击关闭

安装完毕后,服务器会自动重启

1.2:AD副域控制器的安装

由于副域控制器的设置和主域控制器的设置步骤大体一致,就不细致将步骤了,只说关键步骤

- 修改计算机名

- 设置静态IP和DNS

- 重启服务器

- 安装AD域,DNS服务角色

- 将安装好的的AD域服务器提升为控制器

其他步骤和主域控制器设置一样

二:用户的添加及策略设置

2.1:创建OU(OU就是组织单位,下文用OU 代替)、用户

2.1.1:创建OU

为什么要创建OU呢?最主要的是,方便管理。做域不就是为了方便管理计算机吗?

而创建的OU呢!最好是和公司人员架构表一致,方便把各个部门的人加到对应的用户组里面

而且,因为有OU策略和域策略,对应不同功能。所以像关闭防火墙和关闭更新,都可以在OU上做,单独建立GPO链接到需要应用的OU上,但是成员一定要是计算机对象。可以建立一个叫PC的OU,然后下面再按照部门建立子OU,这样就可以针对所有客户端和部分客户端部署策略了。如果这2项策略链接到域上,可能会影响到成员服务器,这样就太不安全了!所以,是部署OU策略,还是域策略一定要想好。

如何创建OU呢?

请看下图

打开工具,选择用户和计算机

这一步是创建总的OU 的

然后

这一步创建的OU是各个部门的

然后再在技术部这个OU下添加两个OU,用户和用户组

按照公司的架构把OU创建完毕之后,就是添加用户了

2.1.2:添加用户

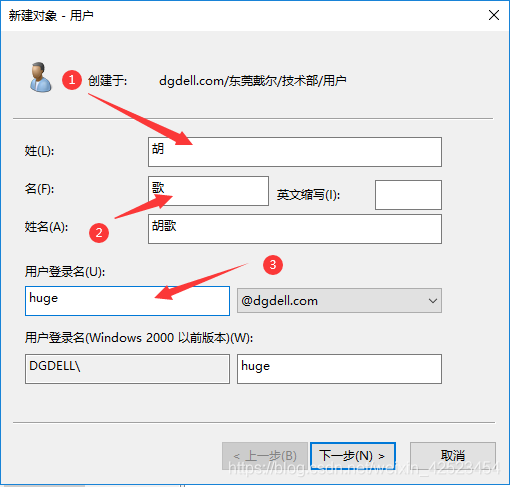

创建用户的步骤和创建OU 的步骤差不多,看图

这一步是设置用户姓名和登录名的,建议登录名用名字拼音

点击下一步,设置用户登录密码

如果设置的密码过于简单,如:123456。这样子的就会出现下面的报错,这时候就需要修改本地管理员密码策略,怎么修改呢?下面会说到!

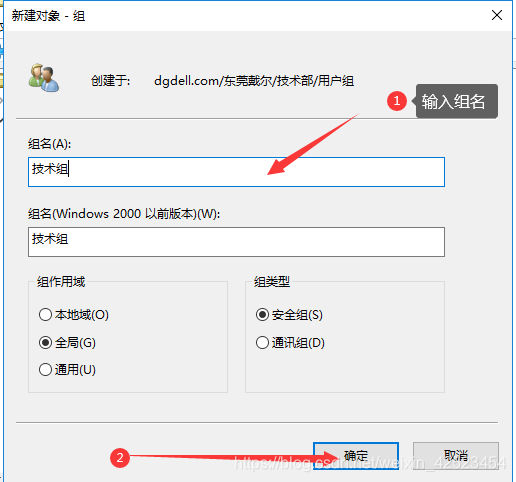

2.1.3:创建用户组

这一步的操作和上面基本相同,废话不多说,上图;

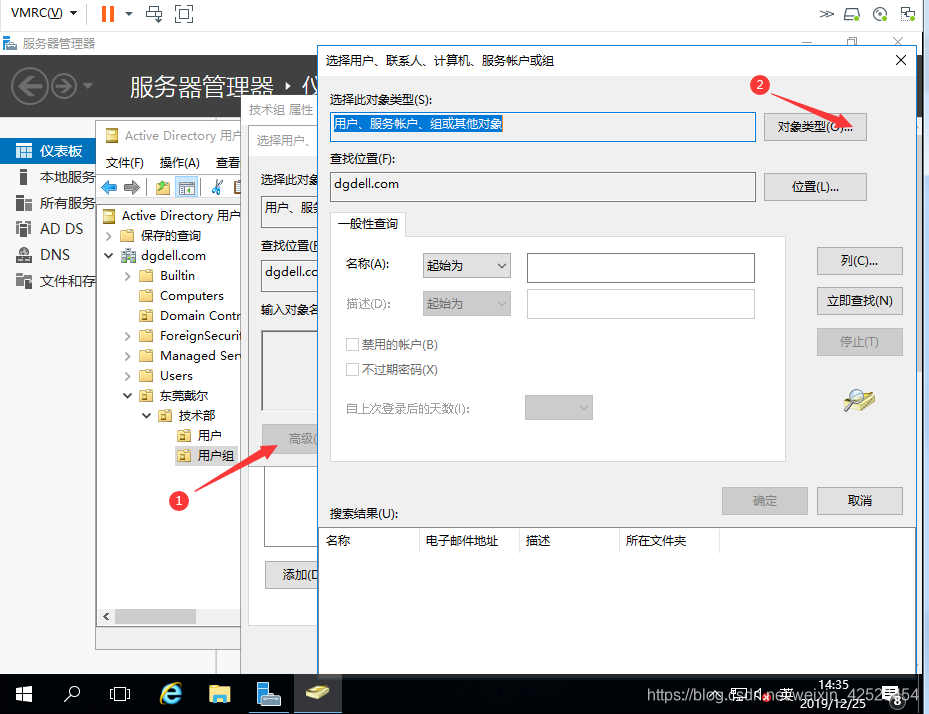

2.2.4:用户添加进用户组

创建完用户之后,把用户添加进用户组,方便之后设置的ou组策略生效,

用户添加进用户组有两种方法:一种是,看图:

接下来

然后

上面的是用户添加到组的,下面是组里面添加用户的,看图

然后

2.2:策略设置

常用安全策略

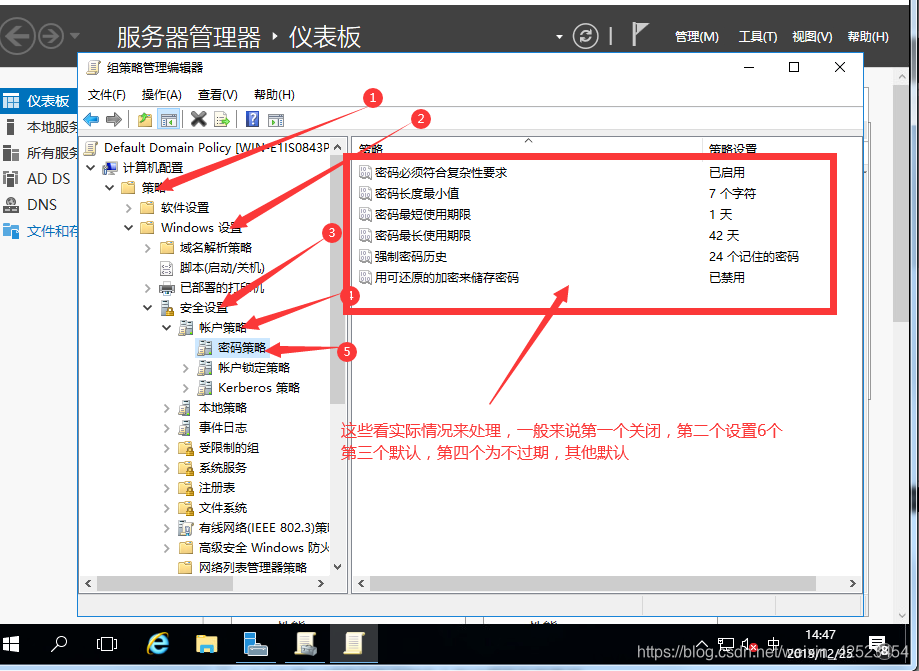

2.2.1 修改密码策略

密码策略,还是看图

上面第三项设置为0是不过期的意思

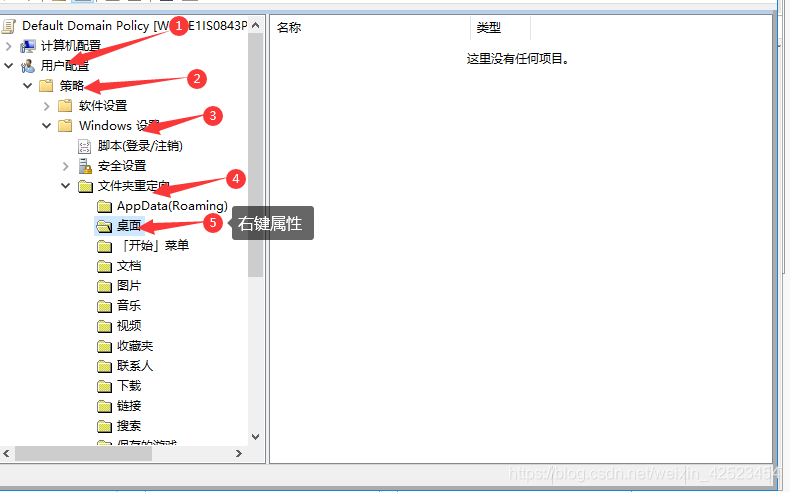

2.2.2 文件夹重定向

这个需要根据实际情况设置,我在这里举个例子:

2.2.3 用户控制策略

关闭登录需按ctr+alt+del

还是在这里滚轮往下滑,找到用户账户控制看图

2.2.4 防火墙策略关闭本地防火墙

看图

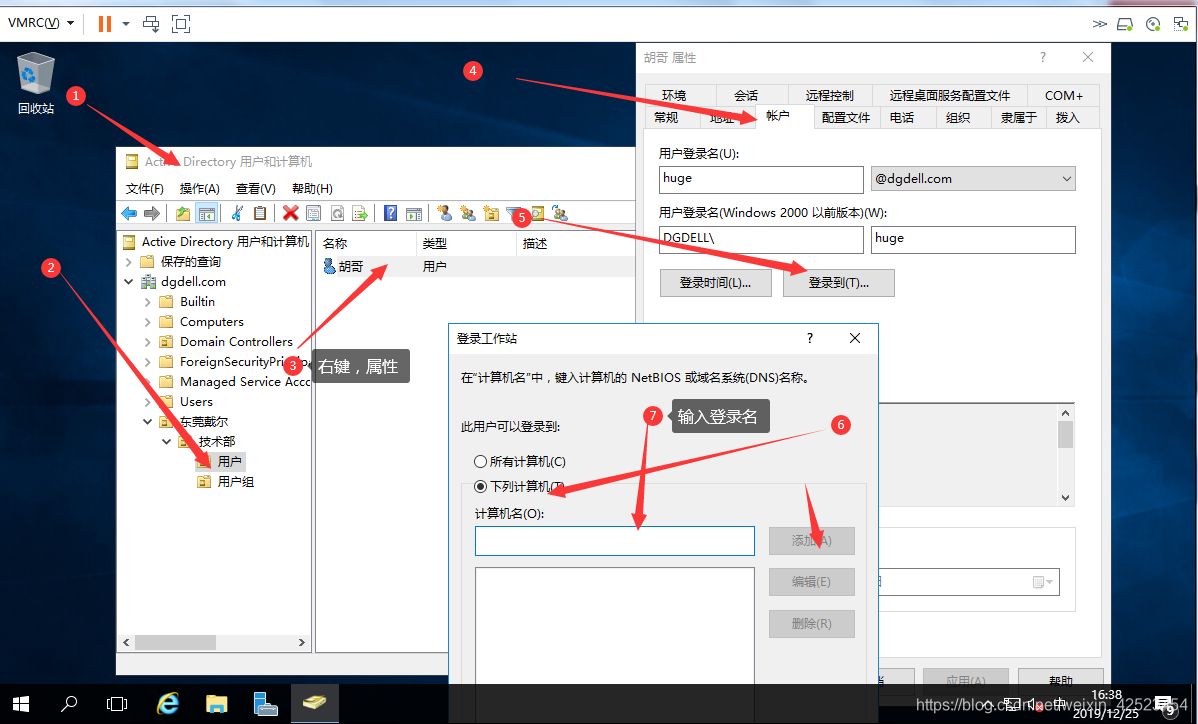

2.2.5 禁止域用户登录其它人的计算机和服务器

2.2.6 磁盘映射

设置需要映射的ou

2.2.7修改本地管理员密码策略

2处密码无法设置需卸载补丁KB2919355 ,卸载这个补丁还是无法更改的话,卸载KB2928120 或者kb2962486(注:最后一个没有测试过,其他地方看到的)

2.2.8创建OU策略想(下文用GPO代替)

策略设置和上面一样,不过建立这个gpo主要是做磁盘映射的

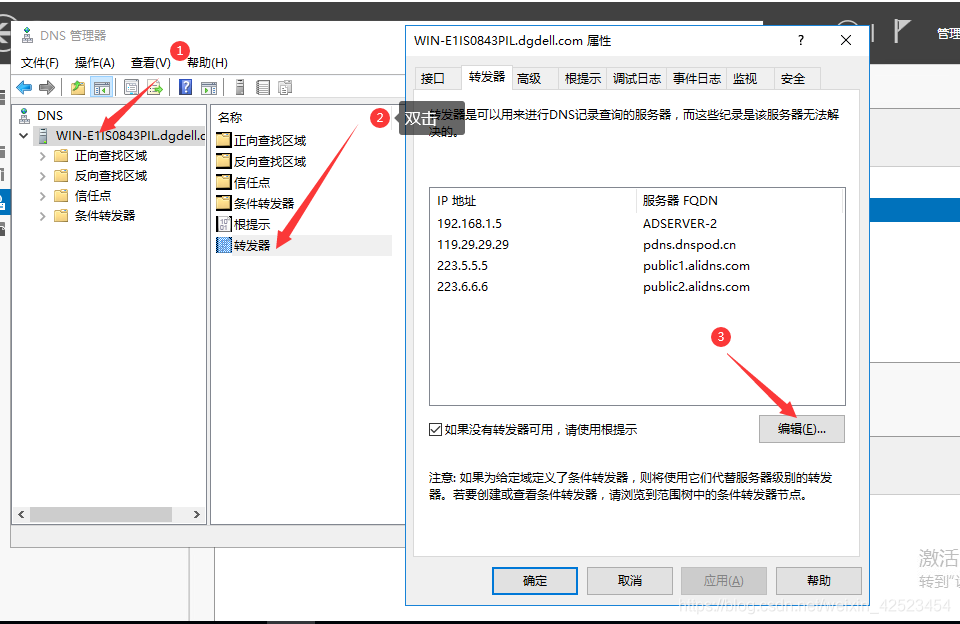

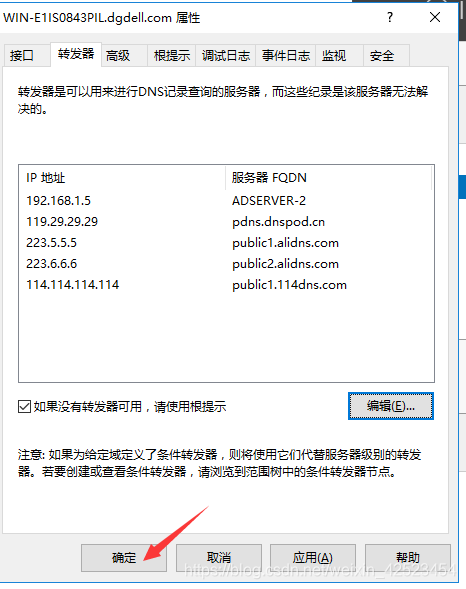

2.3主域控制器DNS配置

设置DNS转发,这步很重要,不然域内客户端无法上网!!!!!

策略设置完毕后,使用运行gpupdate /force来更新策略

三:灾难恢复

3.1:AD域控角色转移(适合在主域控制器还能够使用时,需要升级AD控制器升级系统时的操作),Transfer传送

3.1.1查看控制器和FSMO角色

此时可以看到域控制器只有2台:GDJRD-DC、GDJRS-PDC;查询FSMO角色可以看到5大角色均位于GDJRD-DC域控制器上

3.1.2、操作主机

打开服务器管理器—工具-----AD用户和计算机右击“gdjrd.net”域,选择“操作主机”

点击“更改”,此时会报如下所示错误

3.1.3、更改域控制器

右击“gdjrd.net”,选择“更改域控制器”

选中“此域控制器或AD LDS实例”,选中“GDJRD-PDC”,点击“确定”

3.1.4、再次操作主机

此时,再次右键“gdjrd.net”,操作主机,再次点击“更改”,未见报错,点击“是”,注意我们此时是在RID选项卡,故转移的仅仅是RID角色,点击是之后,提示已经成功传送了操作主机角色。

同理进行PDC主机角色传送

还有基础结构主机角色传送

打开AD域和信任关系,右击AD域和信任关系,选择“操作主机”

传送域命名操作主机角色

以管理员身份打开命令提示符窗口,查询FSMO 5大角色迁移状况,可以看到只剩下架构主机角色未迁移。

接下来进行架构主机角色迁移,在迁移前需要首先注册schmmgmt.dll,输入命令:regsvr32 schmmgmt.dll,回车后提示注册成功

运行窗口中输入mmc并回车,打开控制台1,选择“文件”下拉菜单中的“添加或删除管理单元”,选中“Active Directory架构”点击“添加”

选中刚添加的AD架构,并右击,选择“更改AD域控制器”

选中“此域控制器或AD LDS实例”,选中“GDJRD.NET”,点击“确定”

选中刚添加的AD架构,并右击,选择“操作主机”

点击“更改”,提示传送成功

再次进行FSMO角色查询,可以看到5大角色已经全部传送到gdjrd-pdc域控制器上了

到此转移结束,并且成功转移了角色,以上问界面版,喜欢命令行的小伙伴们,敬请期待!!!!后续会整理出命令

附带转移成功的图片

3.2:AD副域控强制升级为主域控制器(Seize夺取)

3.2.1、利用命令再夺回FSMO 5大角色

以管理员身份打开命令提示符窗口,输入:ntdsutil,回车,然后再输入:?,可以查看该工具的具体命令(此时fsmo 5大角色位于gdjrd-pdc上,我们将其夺回到原有AD上)

输入:roles,进入fsmo维护模式,再次输入:?,可以查看维护命令。

说明:Seize夺取,即在主AD已经挂了情况下,辅助AD强制夺取5大角色。Transfer传送,是在原主AD未挂的情况下,传送5大角色到辅助AD,适合AD升级。

输入命令:connections回车后,再输入命令:connect to server GDJRD-PDC,当绑定到GDJRD-DC时,输入quit,退出服务器连接进入fsmo维护模式,再次打问号:?查看都有哪些命令可以使用。

接下来进行主机角色覆盖,依次执行红色框里的命令

选择是

接下来进行主机角色传递,Transfer infrastructure master (传送基础结构主机)

依次输入红色框框里面 的命令

当无条命令全部执行完毕之后,输入quit,回车,再次输入quit,回车,退出fsmo维护模式

再使用netdom query fsmo命令进行fsmo 5种角色的查询。可以看到5种角色主机已经成功传送到原有域控制器GDJRD-PDC上

到此角色夺取完成!!!

1551

1551

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?