瑞数的难点在于繁琐,只要有耐心就可以解决。可是小白往往无法过掉最开始的反调试,也没办法定位到cookie加密的位置,更对瑞数没有基本的了解。

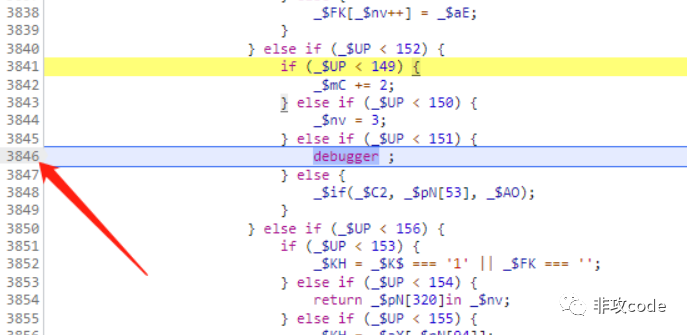

无限debugger推荐使用右键单击‘永不在此暂停’,当然也可以本地替换(FD\chrome都可以)和清除定时器,但并不推荐。

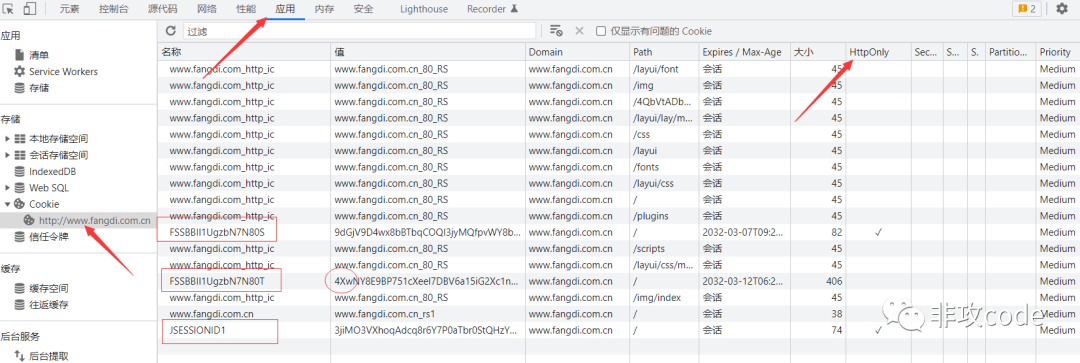

再来看一张图,然后回答几个问题。

1.怎么知道rs的cookie是服务器返回的,还是本地生成的?

看菜单栏中的HttpOnly,打上√的是服务器返回的,所以要扣的是80T。

2.怎么知道rs是几代的?

看本地生成的cookie第一个数字是什么,这里80T后是4,因此为4代。

3.你说这么多,我怎么开始扣cookie?

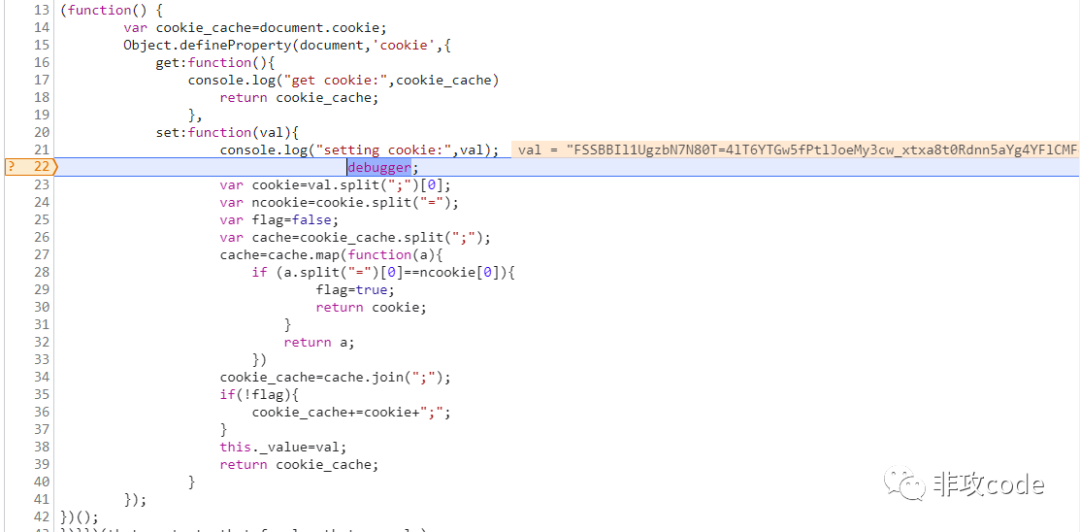

用我教的Hook cookie,直接油猴脚本注入,推荐下载这个:

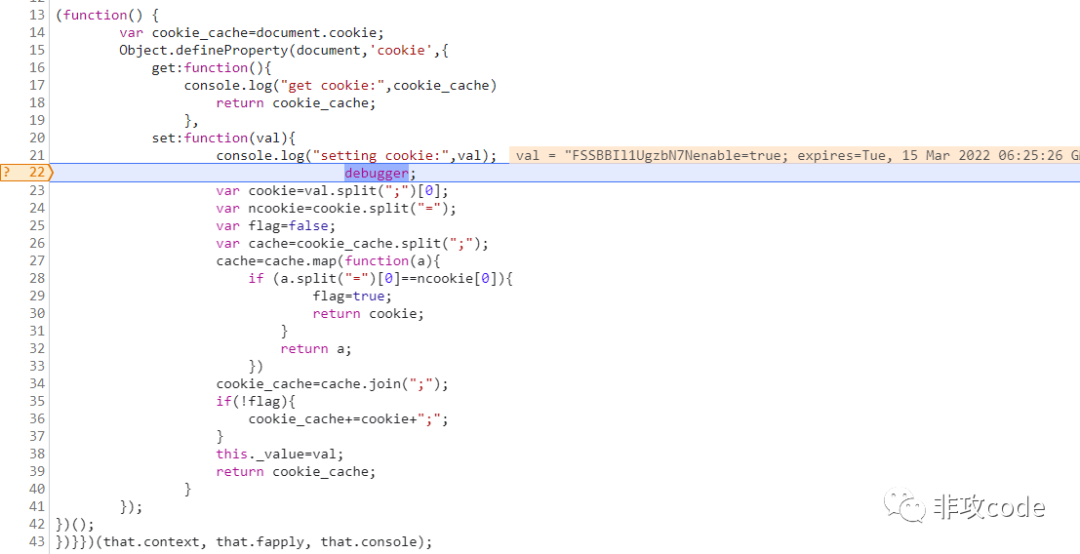

Hook cookie注入:

第一次是个true,放开断点,第二次就是cookie。

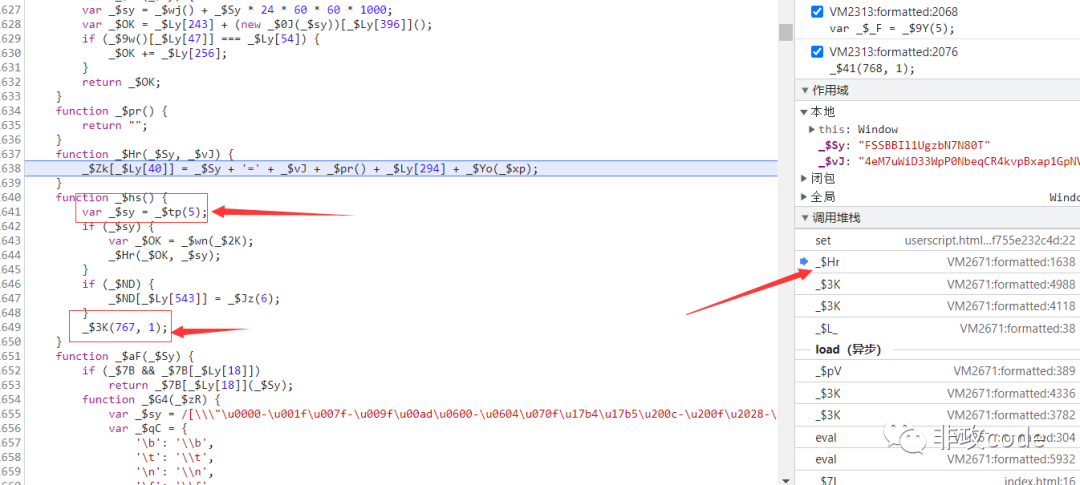

定位到cookie,我怎么知道哪里开始扣代码?回到堆栈上一层即可。

这里分为第一次cookie和第二次cookie,第一次cookie是641行,用这个生成第二次649行的cookie。

第一次cookie向上扣,第二次走下边的while大循环。

耐心点,第一次cookie会js就能扣,第二次要有耐心,需要坐得住,亲身实践,几个小时跟完大循环,就可以攻克4代rs了。

注:零基础一站式爬虫、零基础一站式安卓逆向、安卓逆向沙盒定制、chromium指纹浏览器定制也在开课哦,扫码联系吧!

专注于网络爬虫,JavaScript与App安全防护与逆向分析

包括Frida与Xposed教程发布

本文介绍了如何识别和破解瑞数(RS)的cookie,强调了耐心和理解其工作原理的重要性。通过查看HttpOnly属性来区分服务器返回的cookie,并根据第一个数字判断RS的代数。推荐使用Hookcookie工具结合油猴脚本进行注入,通过堆栈回溯定位代码。同时,文章提供了一站式的爬虫、逆向分析等相关课程信息。

本文介绍了如何识别和破解瑞数(RS)的cookie,强调了耐心和理解其工作原理的重要性。通过查看HttpOnly属性来区分服务器返回的cookie,并根据第一个数字判断RS的代数。推荐使用Hookcookie工具结合油猴脚本进行注入,通过堆栈回溯定位代码。同时,文章提供了一站式的爬虫、逆向分析等相关课程信息。

6064

6064

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?