一、rs4/5特点

① 服务器响应状态码202或者412返回第一个cookie_s;然后js混淆生成了第二个cookie_t,只有携带有效的cookie_t才能正确请求页面状态码才是200

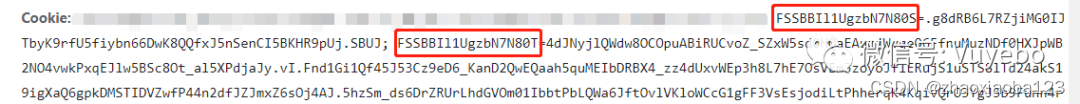

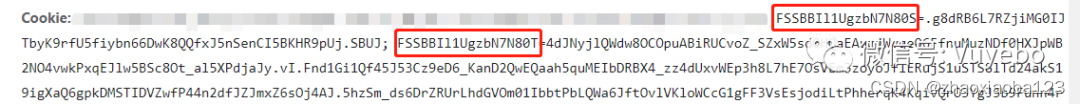

② 如何区分是几代版本,看cookie_t的第一个数字,绝大多数通过该数字就可以确定是几代,如图片中样例是4代

③ cookie_t大致有两种:FSSBBIl1UgzbN7N80T,FSSBBIl1UgzbN7N443T,其区别含义443(https)、80(http)其实是服务器的端口号

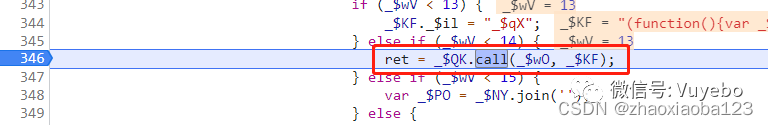

④ 加载vm的1万多行代码入口特性用正则匹配是:ret=\S{4}.call(\S{4},(\S{4}));

⑤ 5代和4代的核心加密逻辑差不多,抠出4代,5代也没问题;唯一有问题的在于128位数组里面有些的逻辑需要细细研究;加载vm的1万多行代码入口特性有3种,如图4代、旧版5代、新版5代

二、网站请求流程

二、网站请求流程

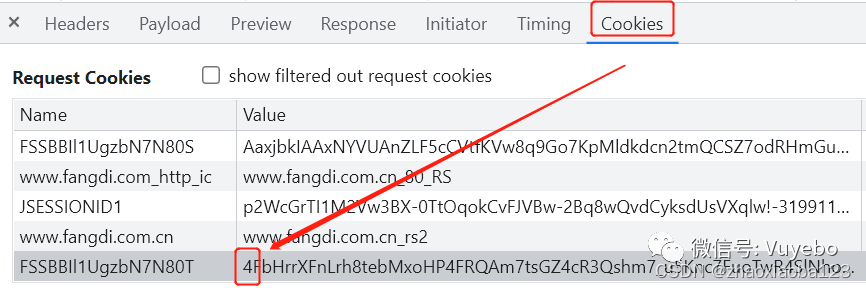

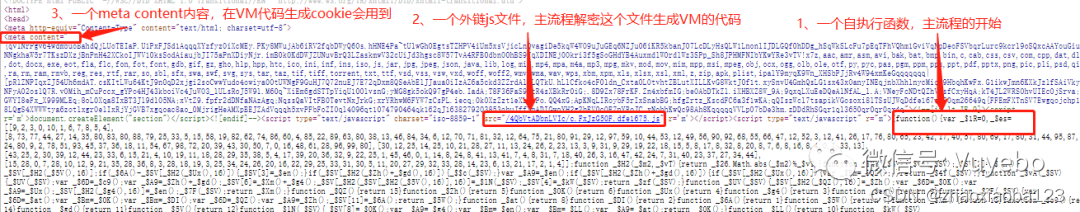

1、第一次请求:假设请求urlA返回状态码202,与响应cookie_SFSSBBIl1UgzbN7N80S;响应源码只有光秃秃的内容,大致分为三部分见图说明,目前看到的这些js逻辑先了解下,重要的记住是:

① 主流程自执行函数会生成一个全局变量$_ts,同时将外链js混淆文件还原成在vm里的1完多行的代码

② vm里1万多行的代码与主流程自执行函数里面之间的交互关系,主要依赖于$_ts变量作为媒婆中间人传递的;

③ meta里的content内容也是在vm里万行多行代码里面需要使用到

2、第二次请求:只携带cookie_S请求了外链js文件,之后js生成了cookie_T,响应状态码200,此次学习需要关注的地方就是cookie_T,此处cookie_T是FSSBBIl1UgzbN7N80

3、第三次请求:携带cookie_S与cookie_T再次请求urlA, 返回状态码200

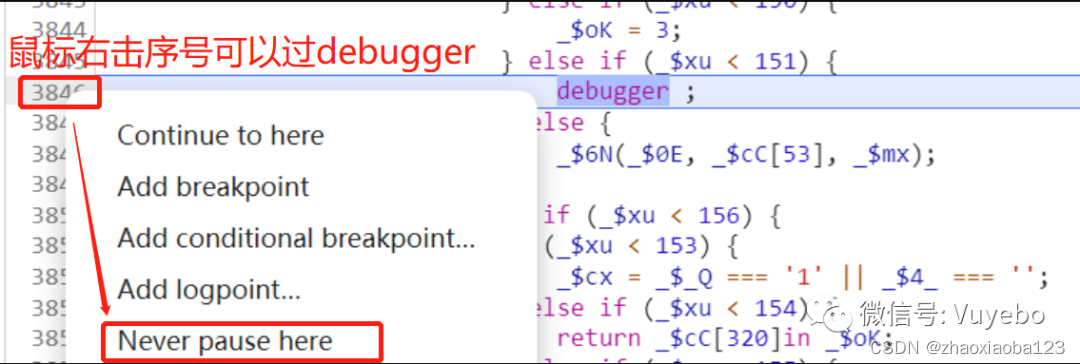

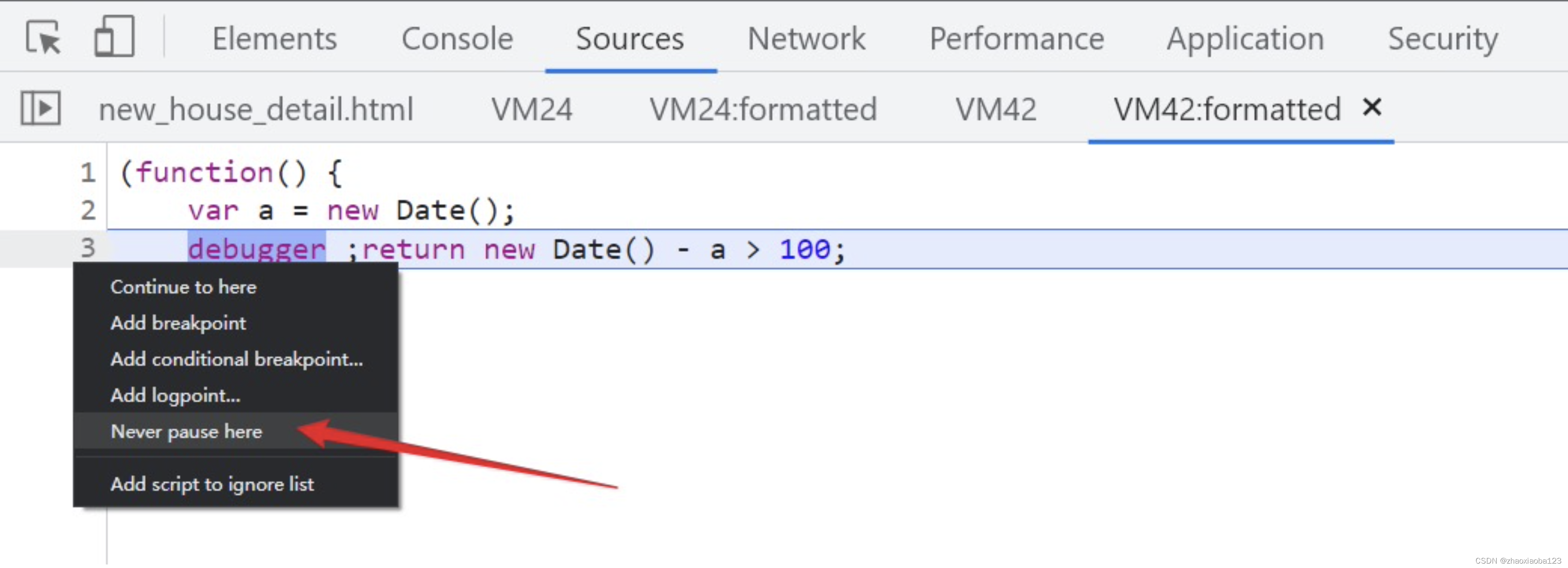

4、之后当你打开谷歌开发者工具,就会自动debugger住,这是遇到该类网站看到的流程差不多就是这样,此时已处于加载完的状态,过无限debugger我们这里选择鼠标右击序号然后选择Never pause here即可过无限debugger了

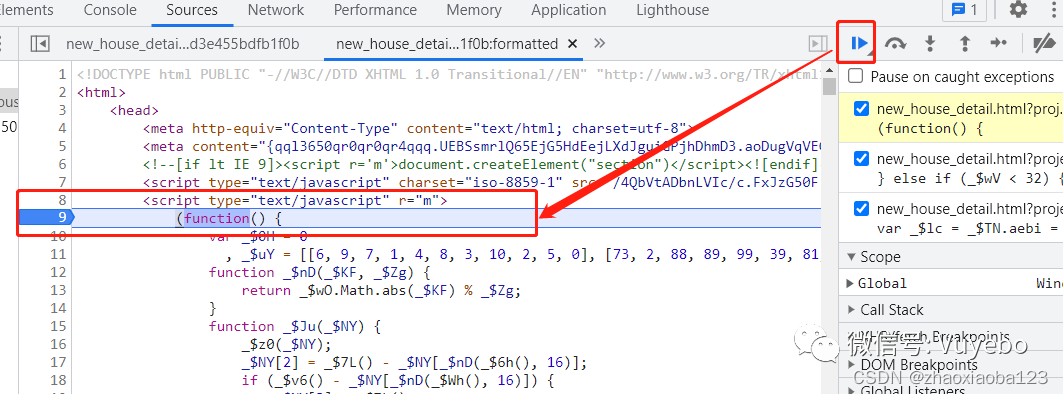

三、网站加载js的顺序

1、首先监听script断点,然后并清除浏览器缓存,再然后刷新网页,不停的下一步直到看到图下的js停下,这是第一步加载了外链的js文件代码,并赋给了$_ts对象

2、继续往下调试,跳到如图下,这是第二步,执行一段js,我们称之为主流程自执行函数;它主要做了两件事,一件是将外链的js代码乱码还原成VM里的一万多行的代码,另一件则是给全局变量window.$_ts赋了很多属性变量;

3、搜索call,找到了VM代码的入口,此时外链的js内容被解密成VM的一万多行代码,即这里的_$KF;通过eval加载_$KF,即可进入第三步,

4、第三步则看到了VM的一万多行的代码。VM代码的主要作用就是生成cookie(加载动态的content以及动态的$_ts来生成),差不多就是这么个顺序

四、 固定文件

1、固定 第一次 202 html 和 js 文件以便在扣代码时代码变量名等不会动态变化

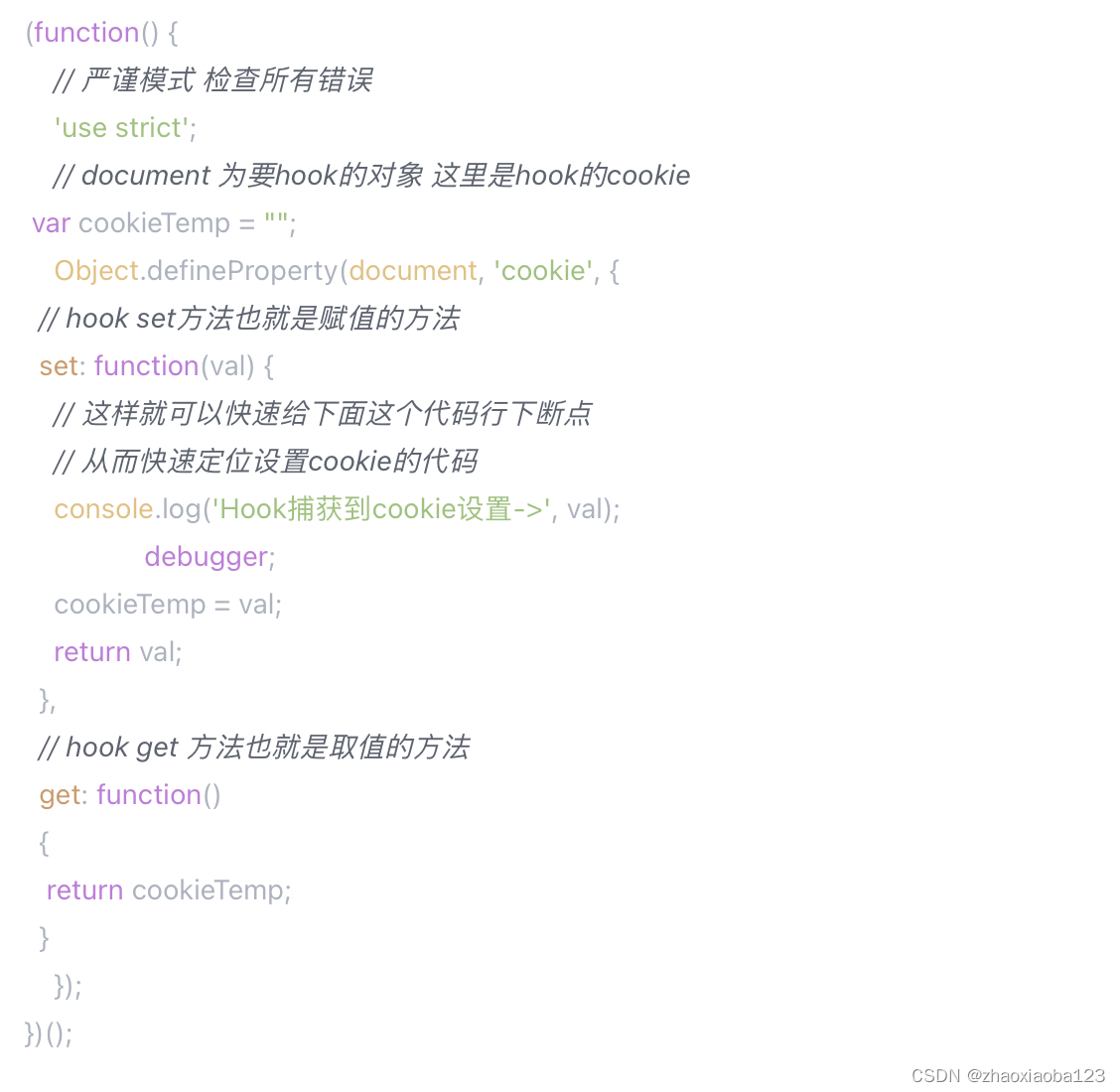

五、Hook cooki

五、Hook cooki

六、过无限 debugger

1、直接右键 Never pause here 永不在此处断下即可

7、正式开始扣代码(提示:这里指演示过程中的主要流程一些单独参数不做详细说明了太多了 )

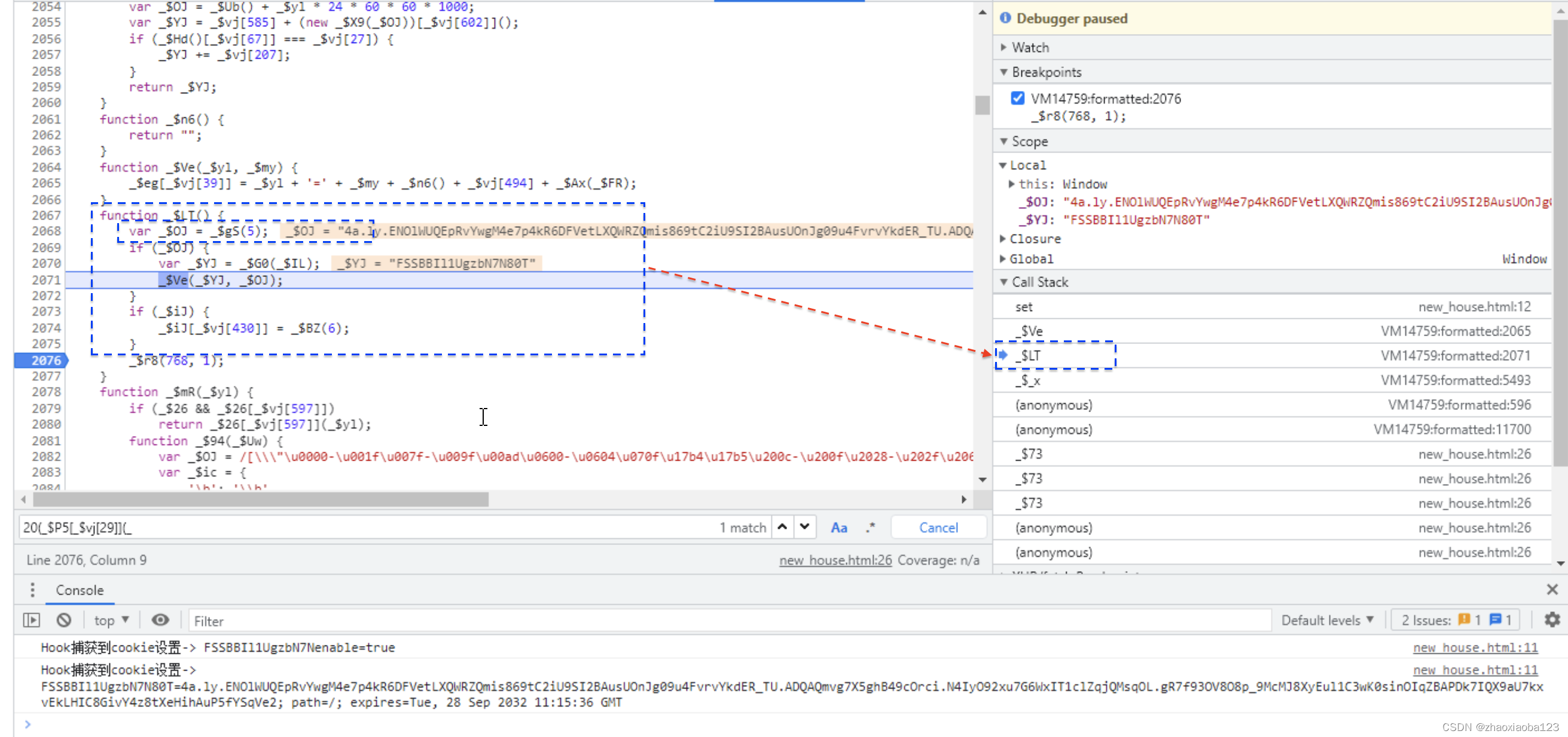

1、Hook 到了第一次 假 cookie 生成的地方, 又用真 cookie 会用到

2、_$Ve 第一次 cookie 最终展示的函数

3、来我们在往下追一层发现第一次加密 cookie 是 _$gs(5) 生成的,我们接着 _$gs(5) 函数走

4、进入_$gs(5) 函数

5、 进入 _$xx(_$BZ(_$yl)) 的 _$BZ(_$yl)

5、 进入 _$xx(_$BZ(_$yl)) 的 _$BZ(_$yl)

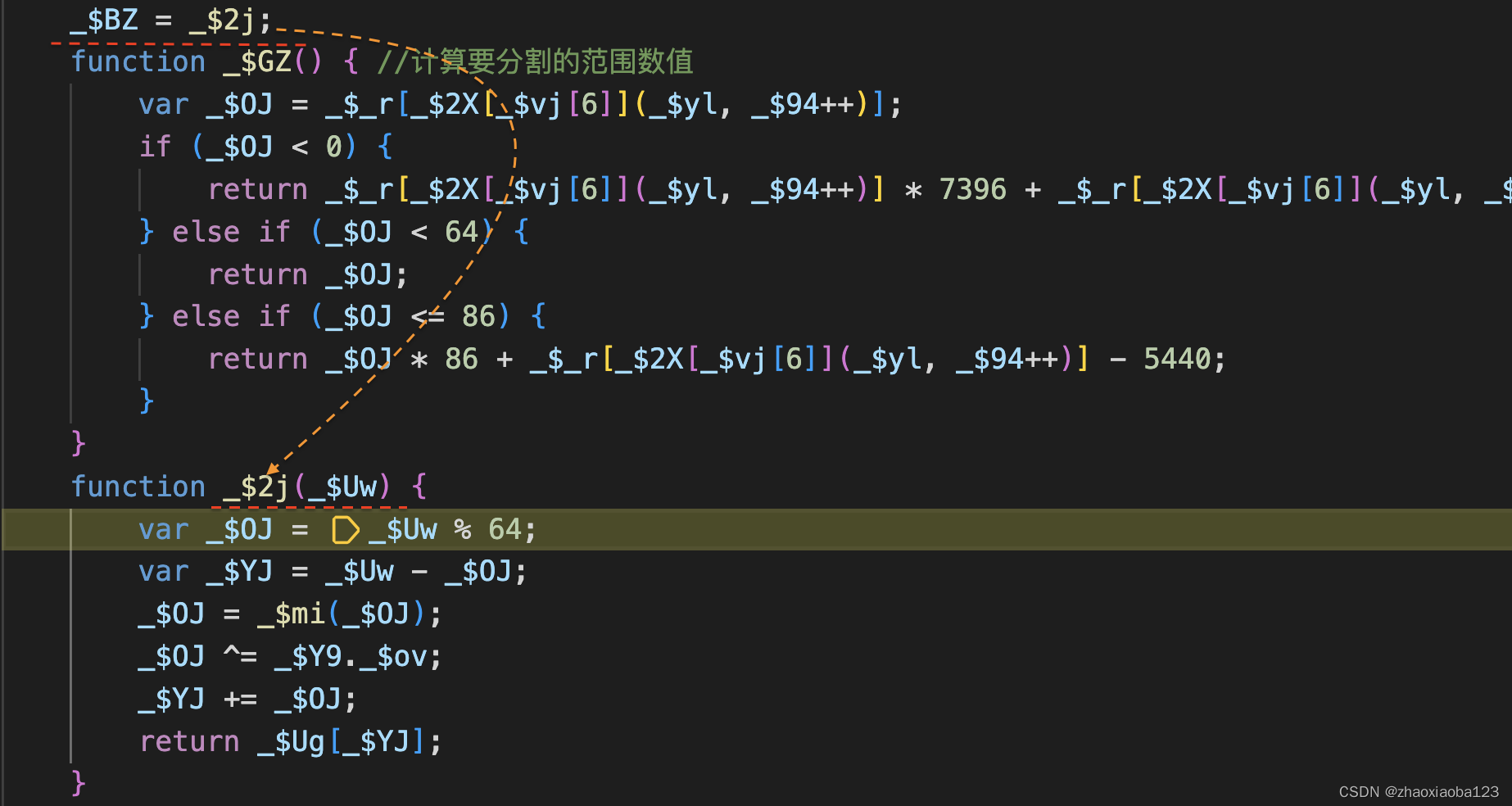

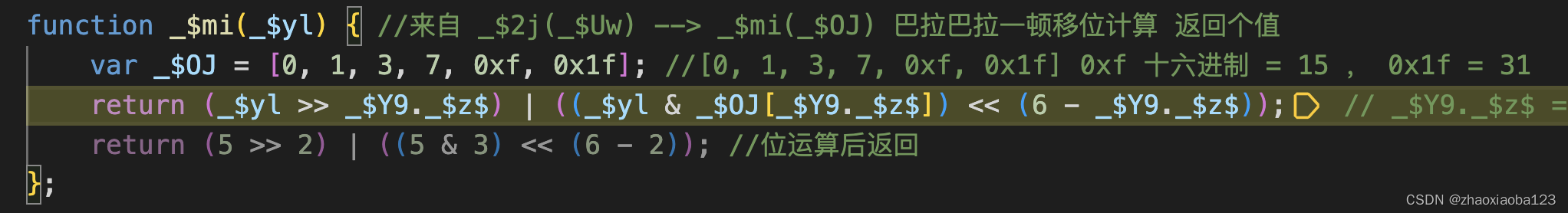

6、进入 _$BZ(_$yl) --> _$BZ = _$2j --> 中间穿插了 _$mi(_$OJ) 函数

7、进入 _$xx(_$yl)

8、进入 _$5S(_$yl)

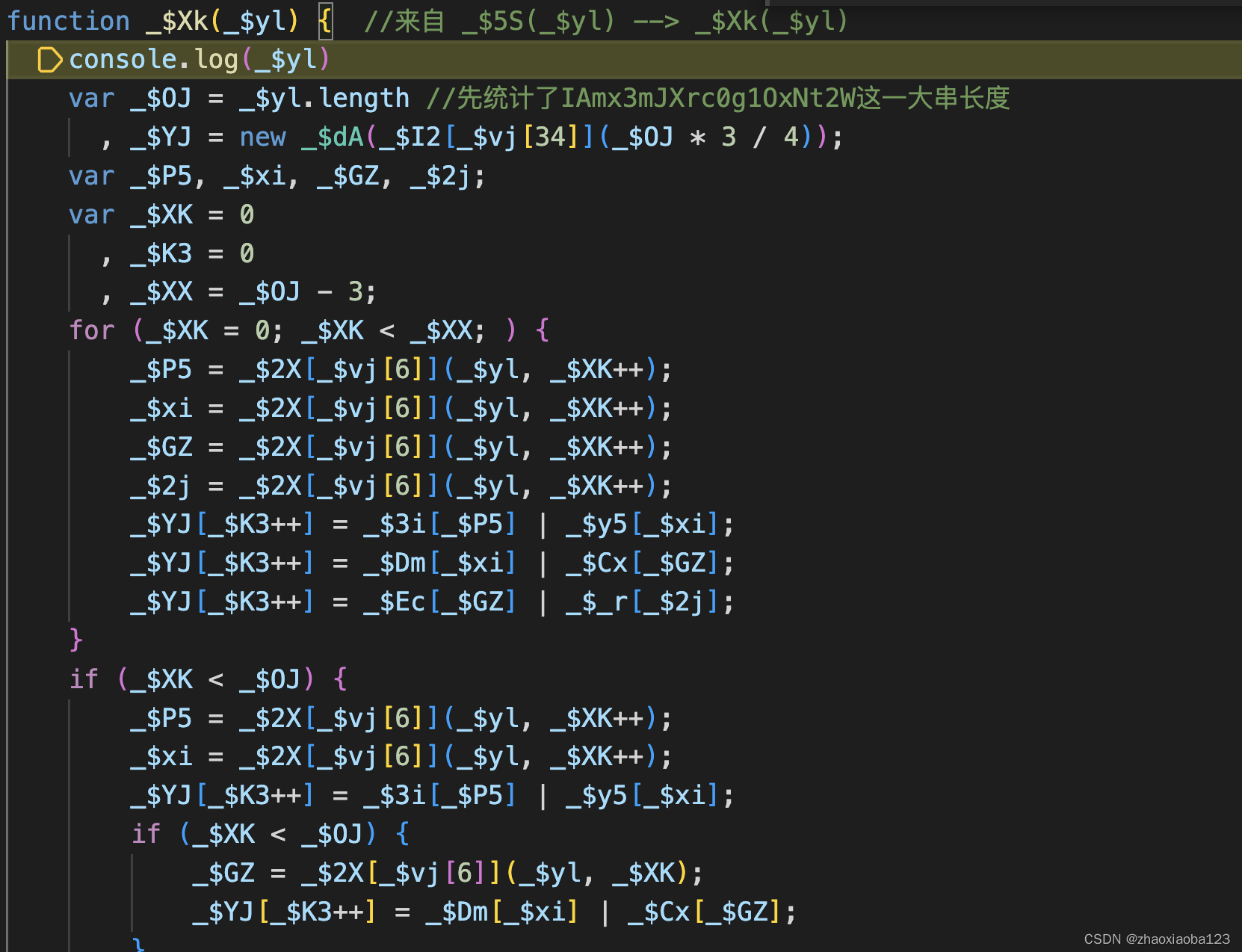

9、进入 _$Xk(_$yl)

10、进入 _$uF(_$yl)

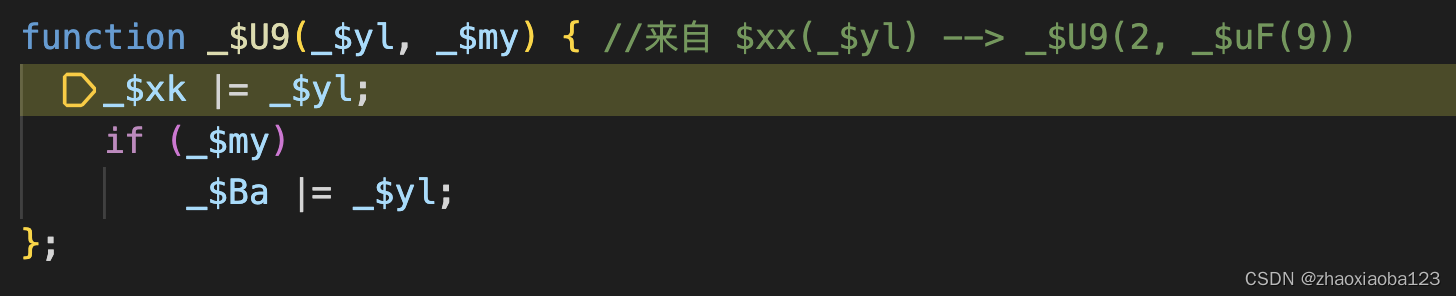

11、进入 _$U9(_$yl, _$my)

12、进入 _$4R(_$yl)

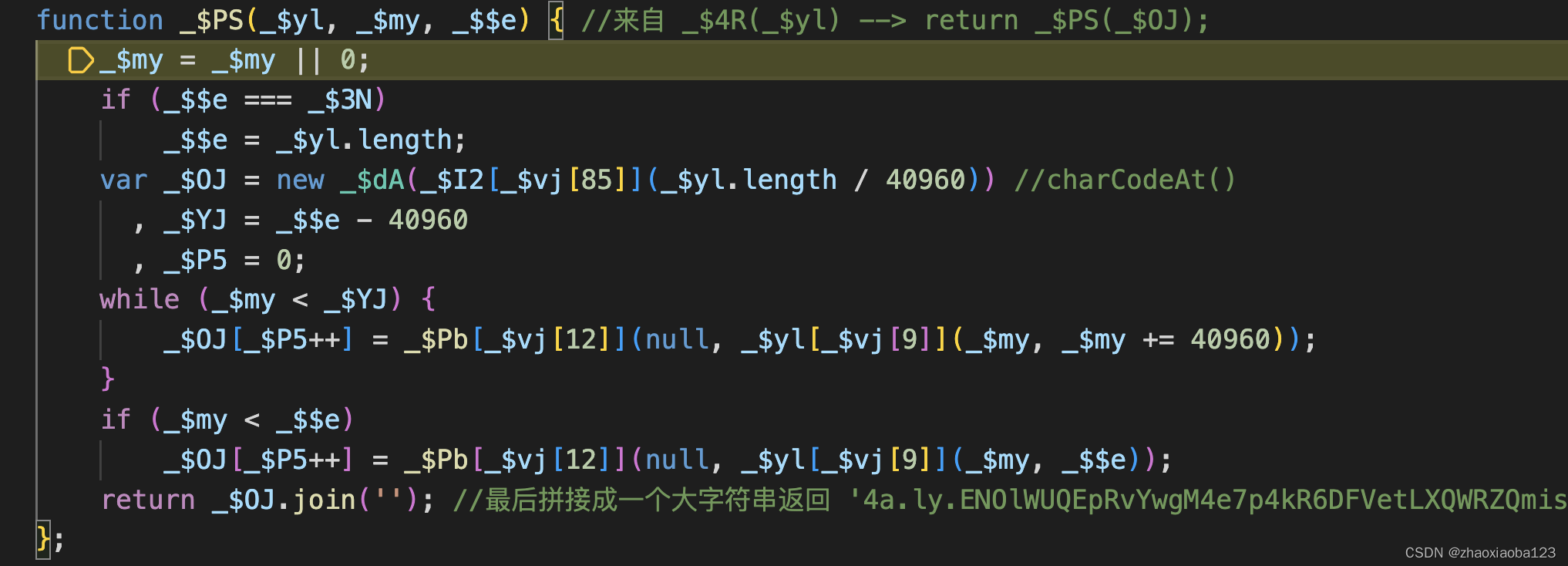

13、进入_ $PS(_$yl, _$my, _$$e)

13、进入_ $PS(_$yl, _$my, _$$e)

最终返回:4a.ly.ENOlWUQEpRvYwgM4e7p4kR6DFVetLXQWRZQmis869tC2iU9SI2BAusUOnJg09u4FvrvYkdER_TU.ADQAQmvg7X5ghB49cOrci.N4IyO92xu7G6WxIT1clZqjQMsqOL.gR7f93OV8O8p_9McMJ8XyEul1C3wK0sinOIqZBAPDk7IQX9aU7kxvEkLHIC8GivY4z8tXeHihAuP5fYSqVe2

14、真 cookie 开始处

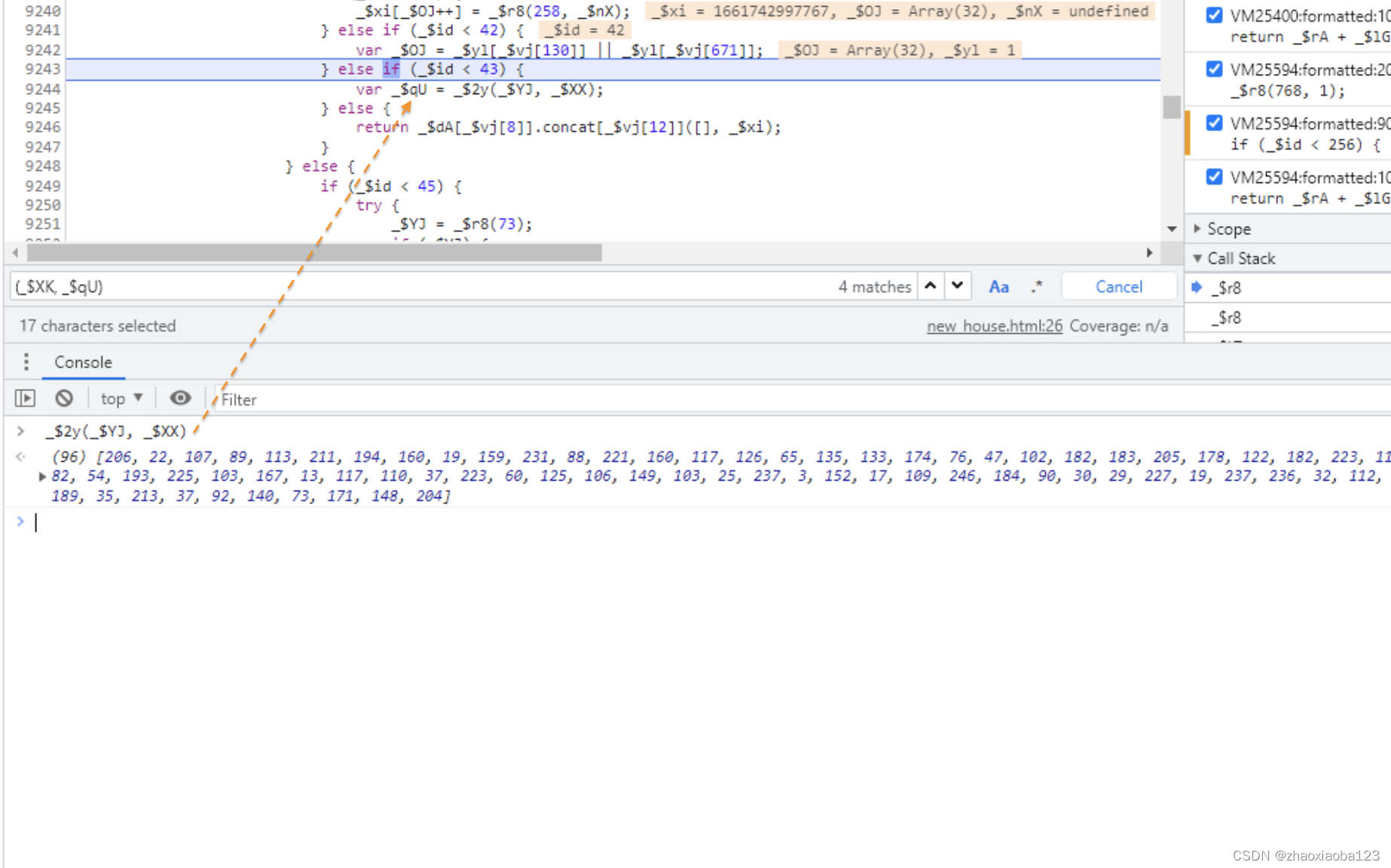

15、咱们开始求_&OJ 生成处 现在非常主要就是求出 这三个参数了

16、咱们从 _$P5 开始

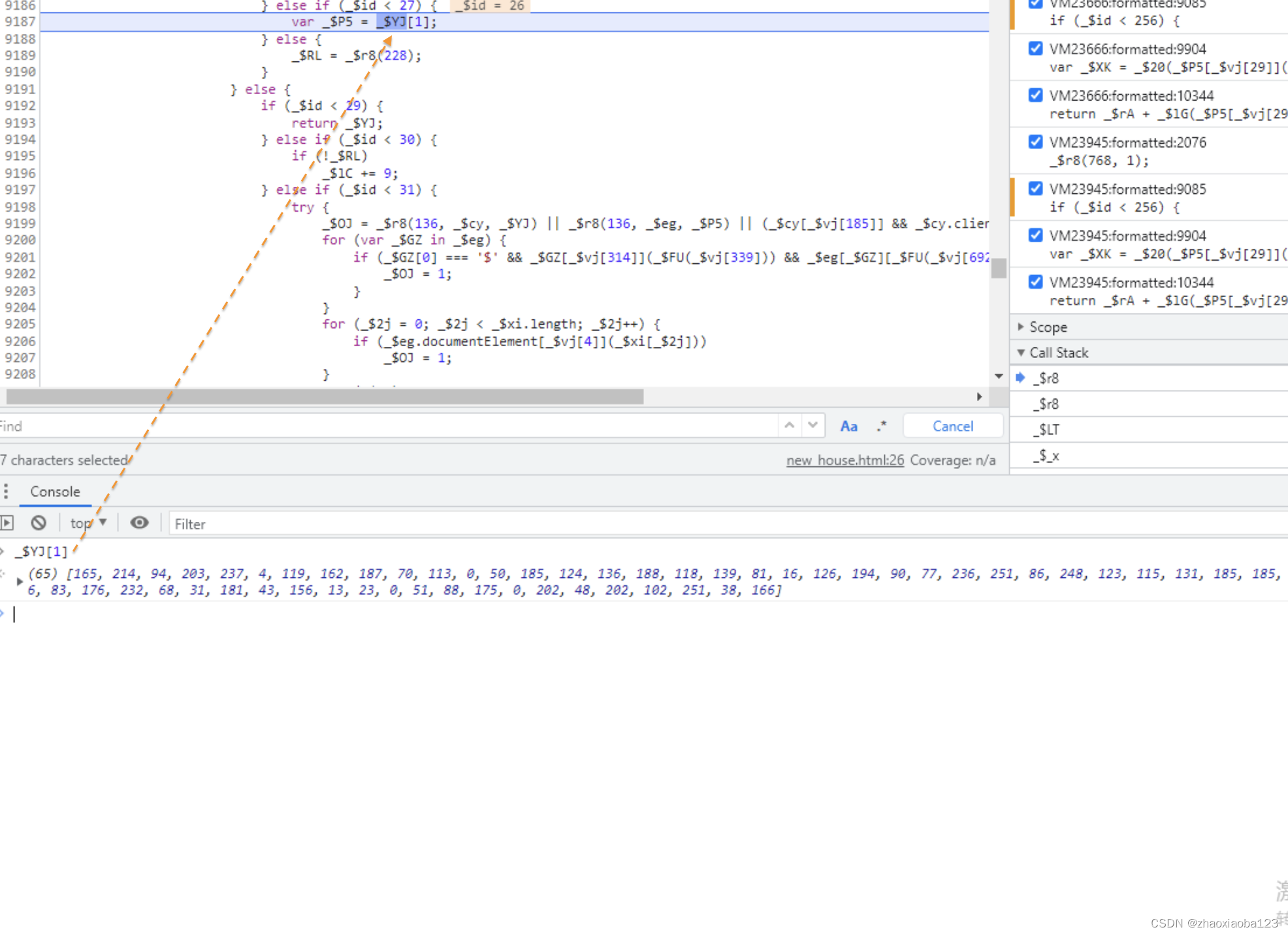

16.1 : 第一层

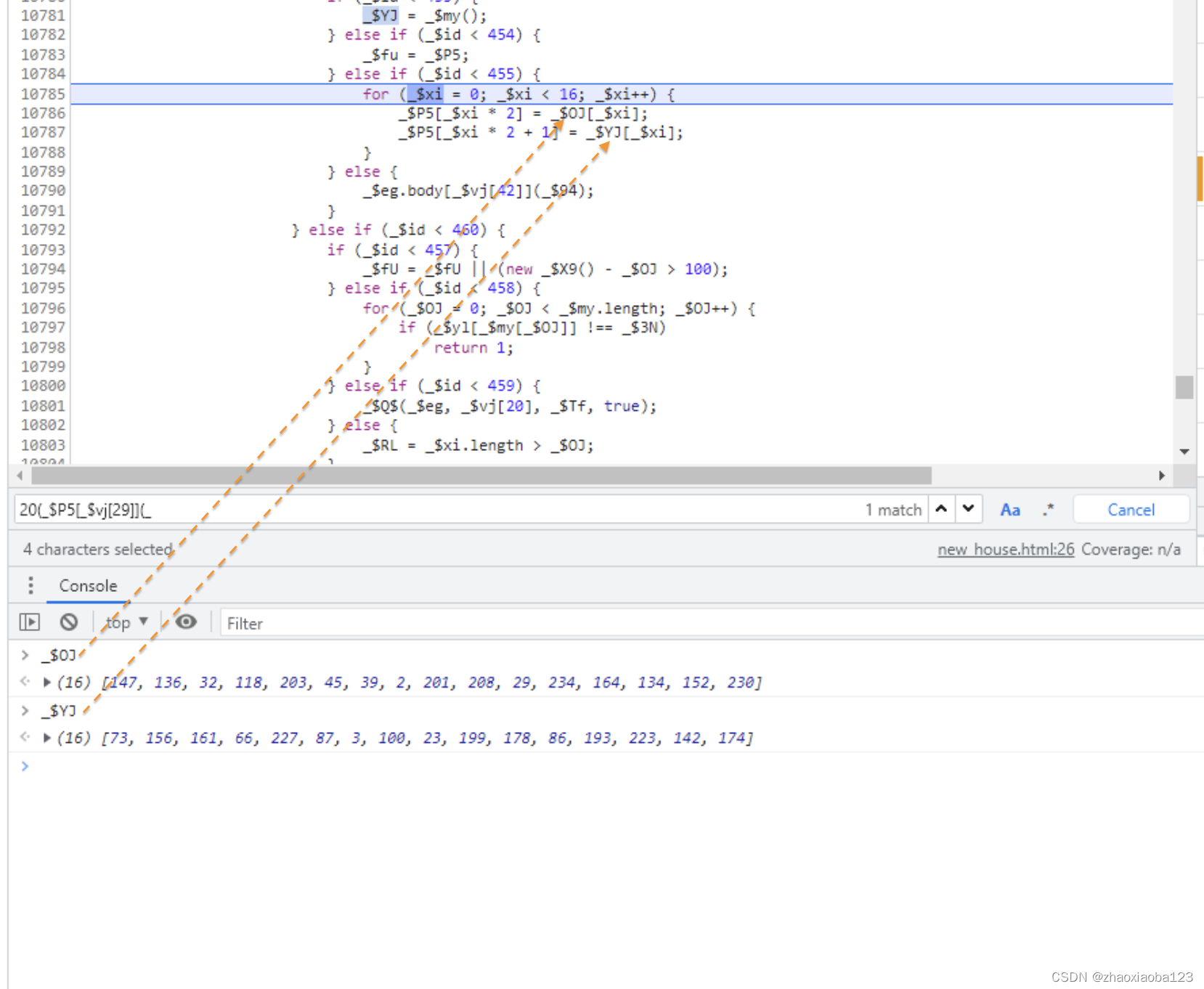

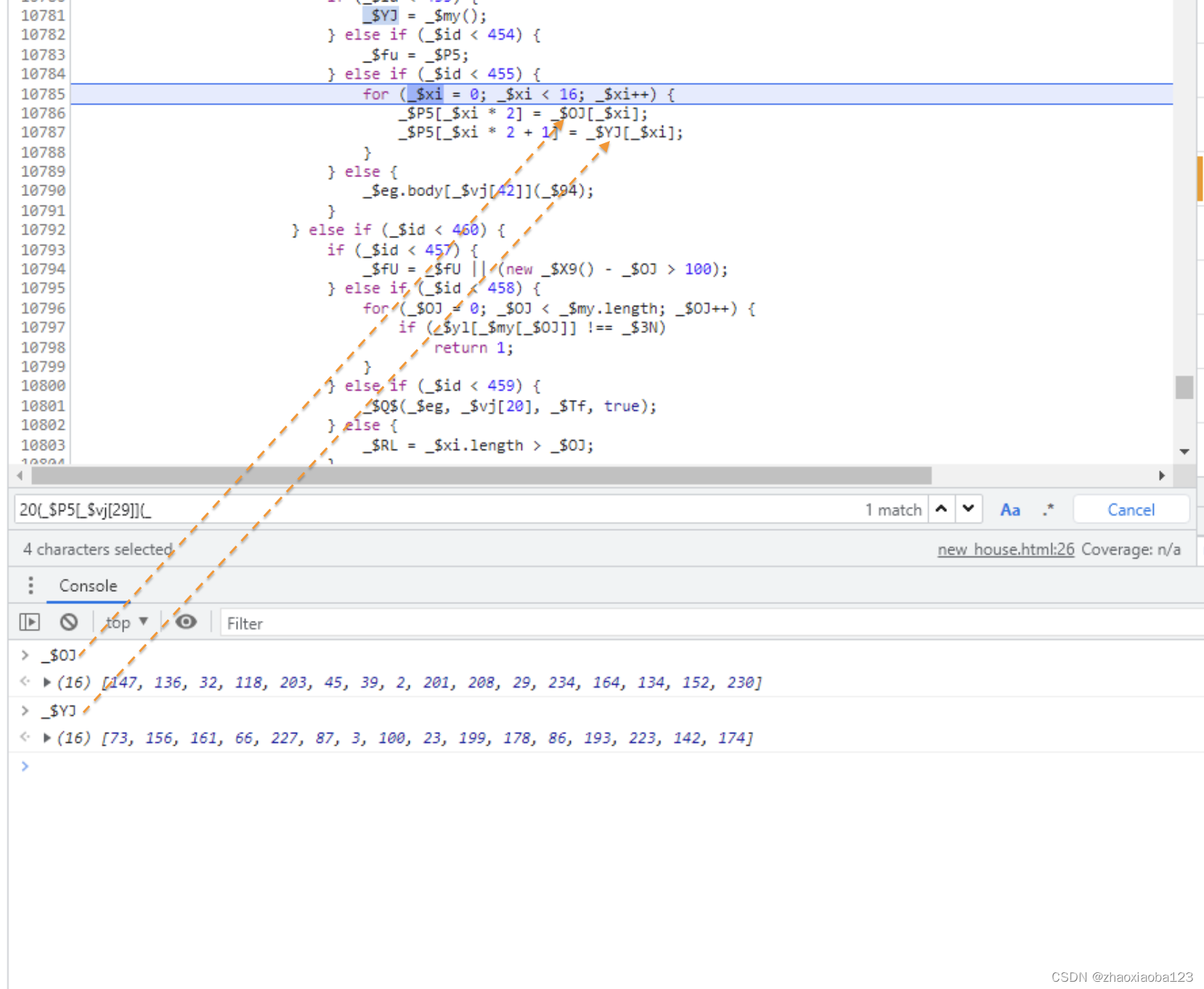

16.2:第二层 上层的 _$P5 就是这个循环得出,而我们也看见这个循环由 _$OJ 和 _$YJ 两个数组组成

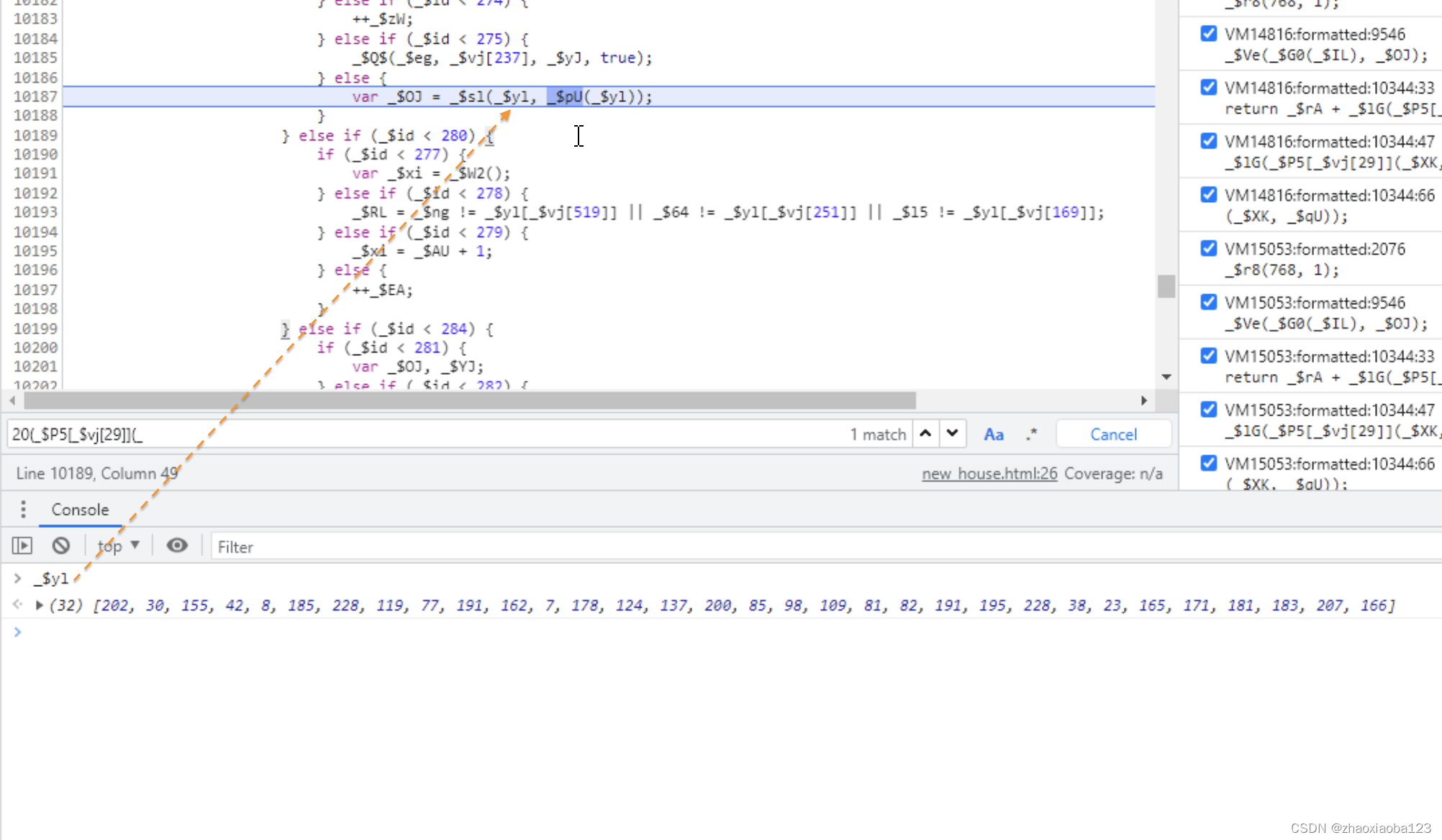

16.3:第三层 我们先追 _$OJ 这个 OK 很好 我们又要追 _$yl

16.4:第四层 _$yl 哈拉少 到这里 _$yl = _$OJ , _$OJ就出来了当然里面在涉及到 _$hn 和 _$Fe 我就不往下追了只能告诉各位涉及的代码量还相当大细心点往下追就行

16.5:第四层 我们开始追 _$YJ 哇哈哈 到这里 _$YJ 就出来了 当然往下追_$Fe 和 _$rq 函数下还有相当大的量我搞过了太多实在再不想往下追了你们自行追吧,那到这里我们是不是 _$P5 参数就出来了哈 图一 再给你回忆下哈

图一:

图二:

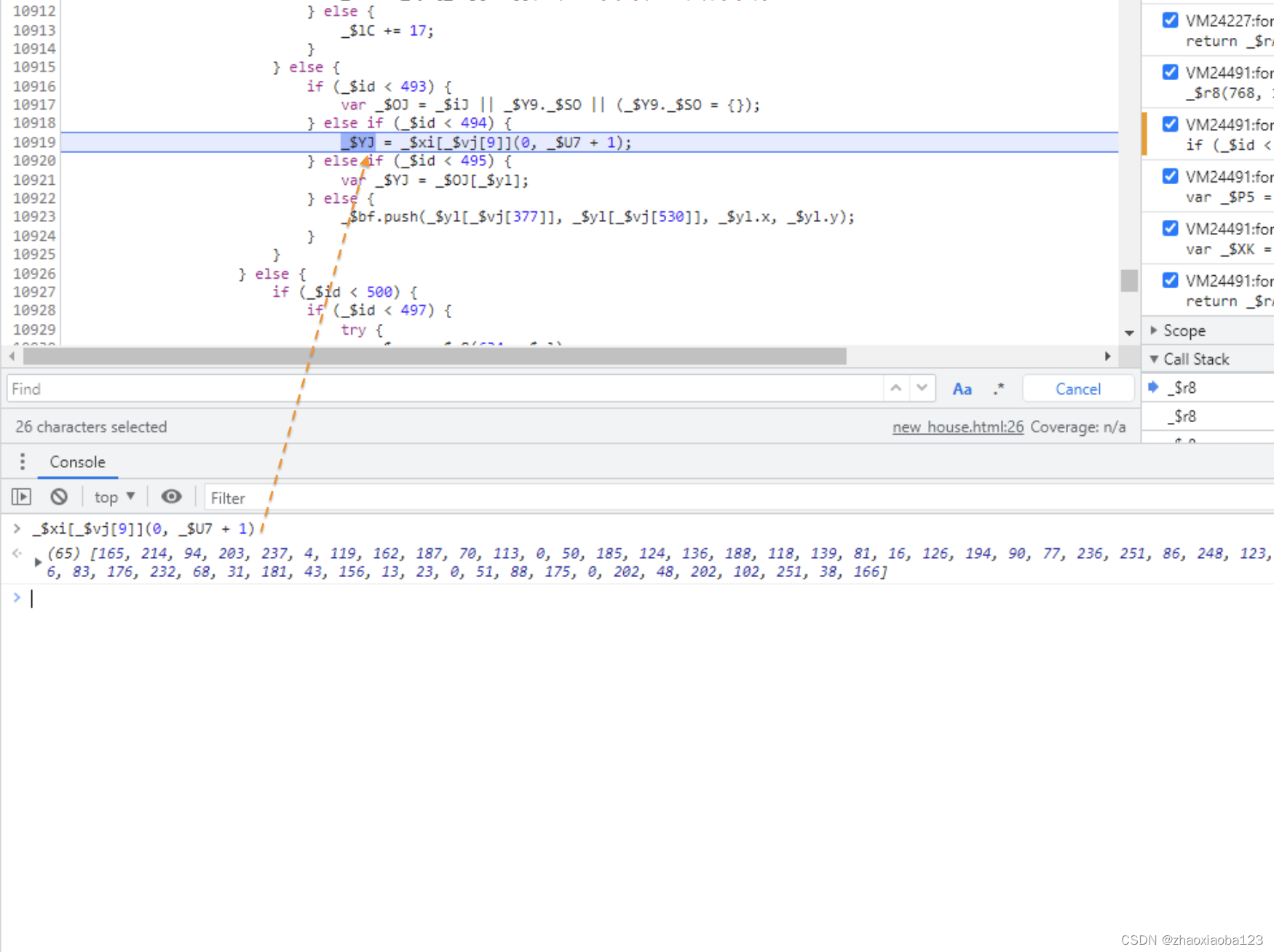

17、挖挖挖 咱们继续追 关键的第二个参数 _$XK | 哈哈 又和 _$P5 _$YJ 干上了 但这里的只能说属于一个系统的不同的阶段

17.1、继续干吧!先来 $P5 来来来 继续干 _$YJ

17.2、 _$YJ 来吧 $P5 完毕!!! 还是那句话再往下自己追吧!我是追吐了

17.3、 正牌 _$YJ 开始, OK _$YJ 也出来了 还是那句话下面这三个参数量依旧很大你们自己往下追 嘿嘿嘿黑 奸笑自此:_$XK 我们的第二个最重要的参数出来了 (顺带说句开头我们说到的假cookie啥的参数在你们继续往下追时都会遇到,不限于这个 17.3 一个)

18、凑凑凑 来继续干第三个 _$qU 完事 哈哈 挺糊弄 往下追就逗你们自己追吧!我是看吐了不想再弄了

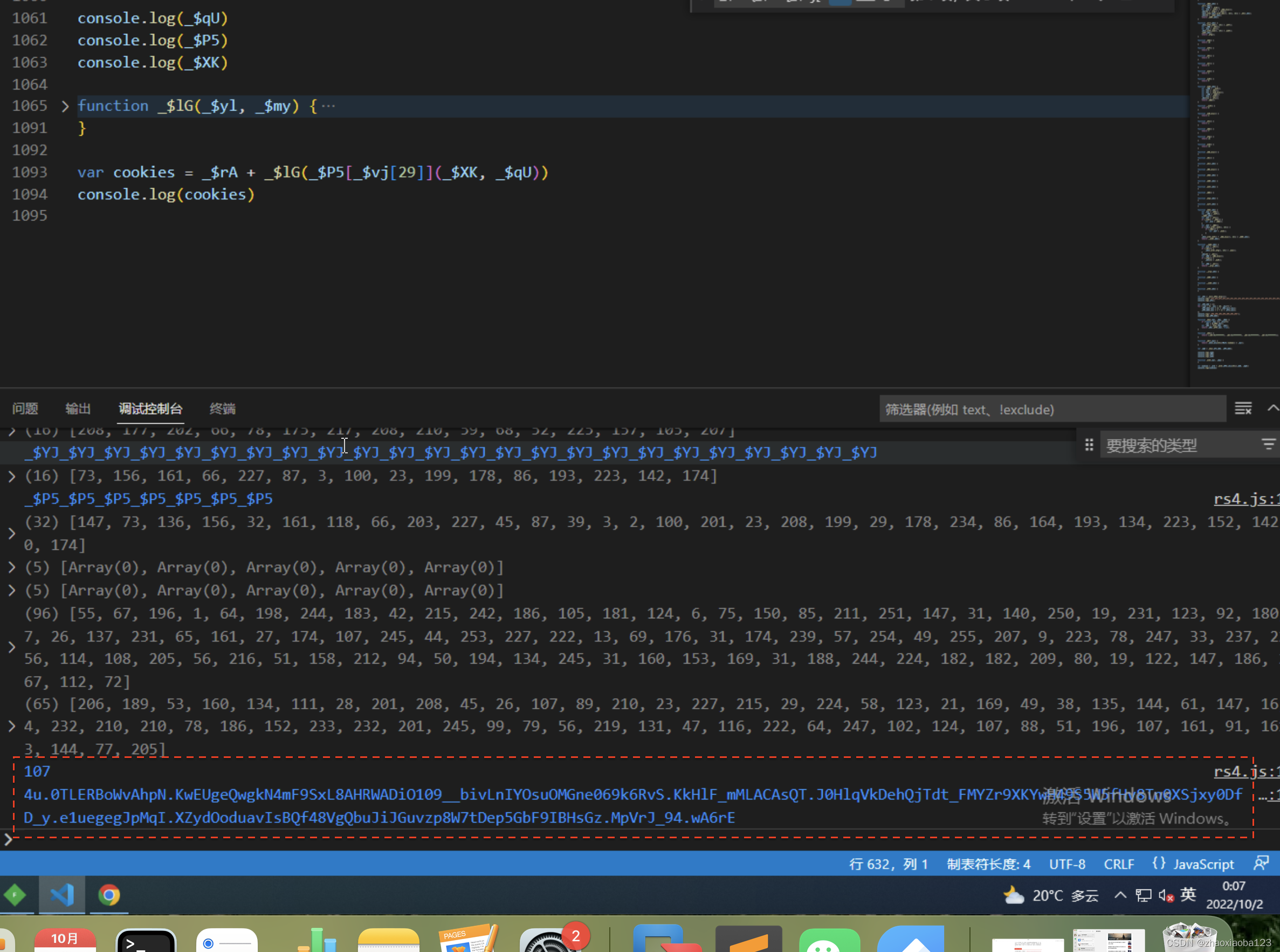

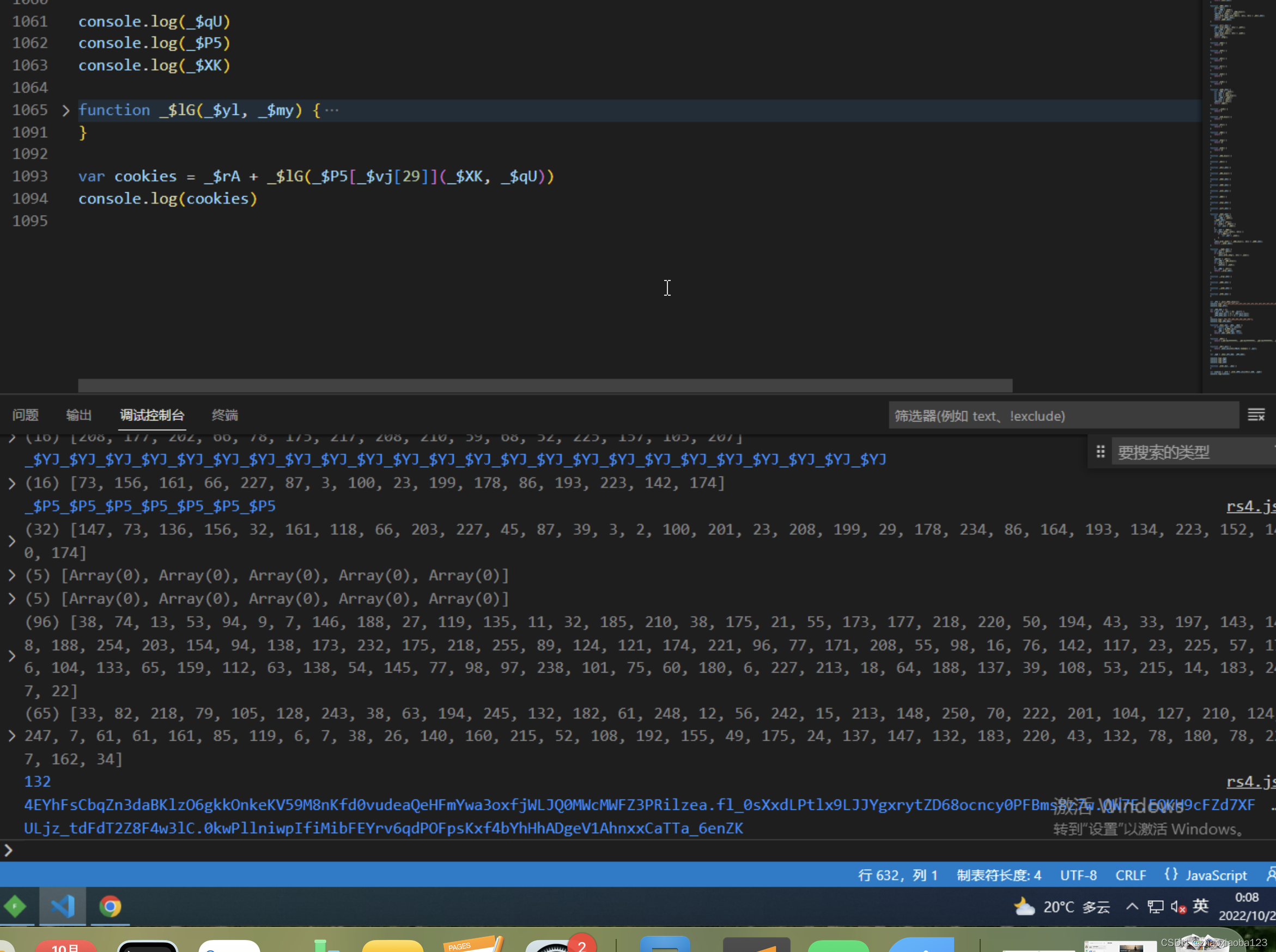

19、自此三个关键参数全部完毕,接下来让我们看看最终结果吧,两次执行结果

声明:(由于大标题1-3内容大家也都带清楚,所以我这引用写的比较好的作者:十一姐 微信公众号:逆向OneByOne ,另外公众号:K哥爬虫 人均瑞数系列 写的也不错的,我也是参考了这两位大神的文章做的)

1958

1958

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?