前 言

反序列化漏洞已经逐渐成为攻击者/研究人员在面对Java Web应用安全研究侧重点。这些漏洞通常能进行远程代码执行(RCE),并且修复起来比较困难。在本文中,我们将分析CVE-2020-2555漏洞影响,并提供相应的解决方案。该漏洞存在于Oracle Coherence库中,从而影响使用该库的Oracle WebLogic服务器等常见产品(涉及多个Weblogic版本)。

漏洞概述

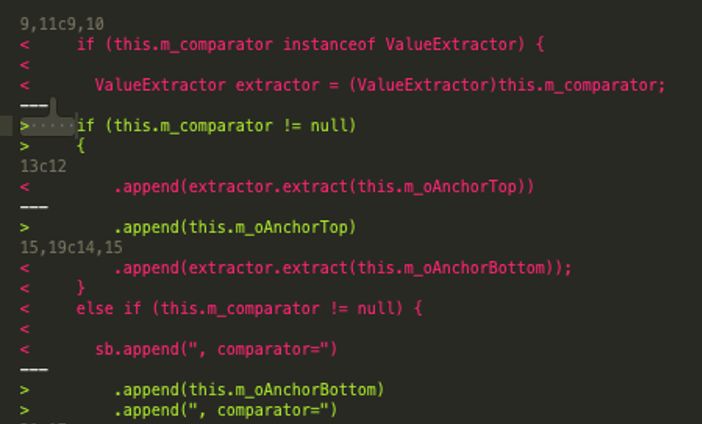

2020年3月5日,Zero0day公布了关于Weblogic(CVE-2020-2555)详细分析文章,Oracle Coherence为Oracle融合中间件中的产品,在WebLogic 12c及以上版本中默认集成到WebLogic安装包中,攻击者通过t3协议发送构造的序列化数据,能过造成命令执行的效果。

影响版本

影响版本(包含 Coherence包 ):Oracle Coherence 3.7.1.17

Oracle Coherence 12.1.3.0.0

Orac

前 言反序列化漏洞已经逐渐成为攻击者/研究人员在面对Java Web应用安全研究侧重点。这些漏洞通常能进行远程代码执行(RCE),并且修复起来比较困难。在本文中,我们将分析CVE-2020-2555漏洞影响,并提供相应的解决方案。该漏洞存在于Oracle Coherence库中,从而影响使用该库的Oracle WebLogic服务器等常见产品(涉及多个Weblogic版本)。 漏洞概述...

前 言反序列化漏洞已经逐渐成为攻击者/研究人员在面对Java Web应用安全研究侧重点。这些漏洞通常能进行远程代码执行(RCE),并且修复起来比较困难。在本文中,我们将分析CVE-2020-2555漏洞影响,并提供相应的解决方案。该漏洞存在于Oracle Coherence库中,从而影响使用该库的Oracle WebLogic服务器等常见产品(涉及多个Weblogic版本)。 漏洞概述...

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

528

528

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?