往期 Kali Linux 上的 Wireshark 嗅探实验见博客:

【网络技术】【Kali Linux】Wireshark嗅探(一)ping 和 ICMP

【网络技术】【Kali Linux】Wireshark嗅探(二)TCP 协议

【网络技术】【Kali Linux】Wireshark嗅探(三)用户数据报(UDP)协议

【网络技术】【Kali Linux】Wireshark嗅探(四)域名系统(DNS)

【网络技术】【Kali Linux】Wireshark嗅探(五)文件传输协议(FTP)

【网络技术】【Kali Linux】Wireshark嗅探(六)地址解析协议(ARP)

【网络技术】【Kali Linux】Wireshark嗅探(七)超文本传送协议(HTTP)

一、实验目的

本次实验使用 Wireshark (“网鲨”)流量分析工具进行网络流量嗅探,旨在初步了解动态主机配置协议(DHCP协议)的工作原理。

二、DHCP协议概述

动态主机配置协议( D ynamic H ost C onfiguration P rotocol, DHCP)的作用是协助计算机在加入新的网络时获取新的IP地址。

三、实验网络环境设置

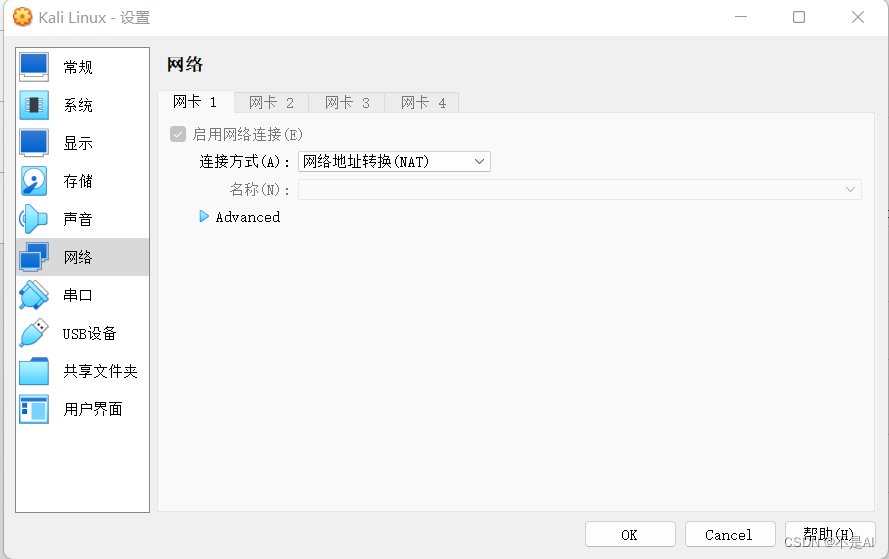

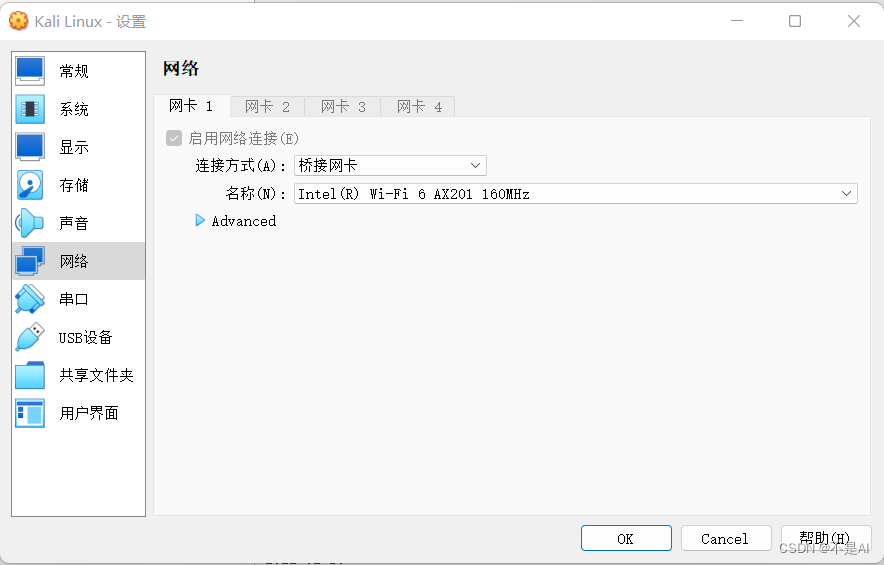

本次实验使用 Kali Linux 虚拟机完成,主机操作系统为 Windows 11,虚拟化平台选择 Oracle VM VirtualBox,网络模式(先后)选择 网络地址转换(NAT)和桥接网卡,如下图所示:

虚拟机设置:

网络模式1:

网络模式2:

四、DHCP协议报文捕获及分析

1、必要设置

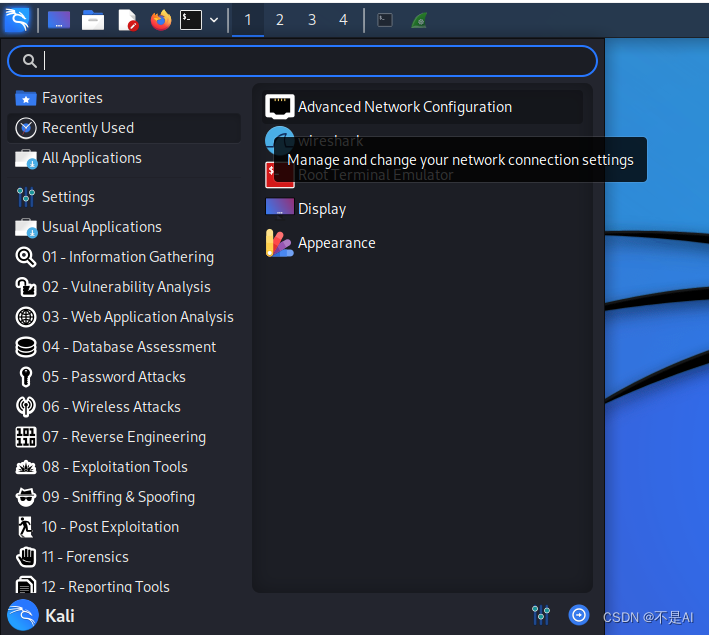

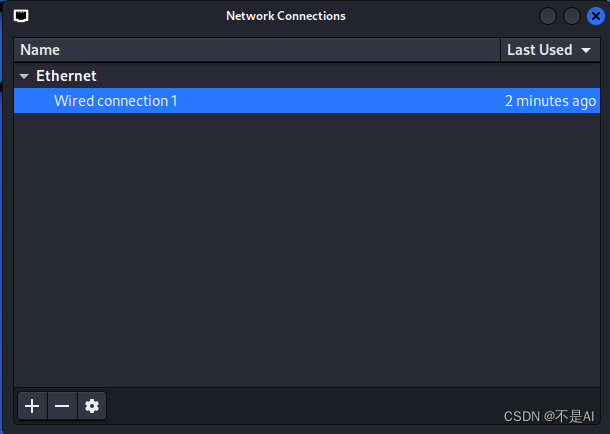

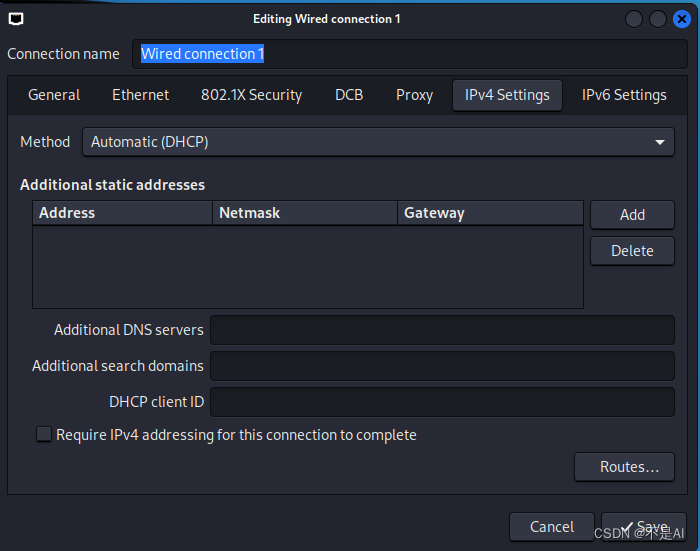

在开始本次实验之前,需要将Kali Linux虚拟机获得IPv4地址的方式设定为“DHCP”。具体做法如下:

All Applications(所有应用)—— Advanced Network Configuration(高级网络配置项)—— Wired connection 1(当前网络连接)—— IPv4 Settings(IPv4设置)

将Method(方法)一栏设置为Automatic(DHCP)

2、实验组网

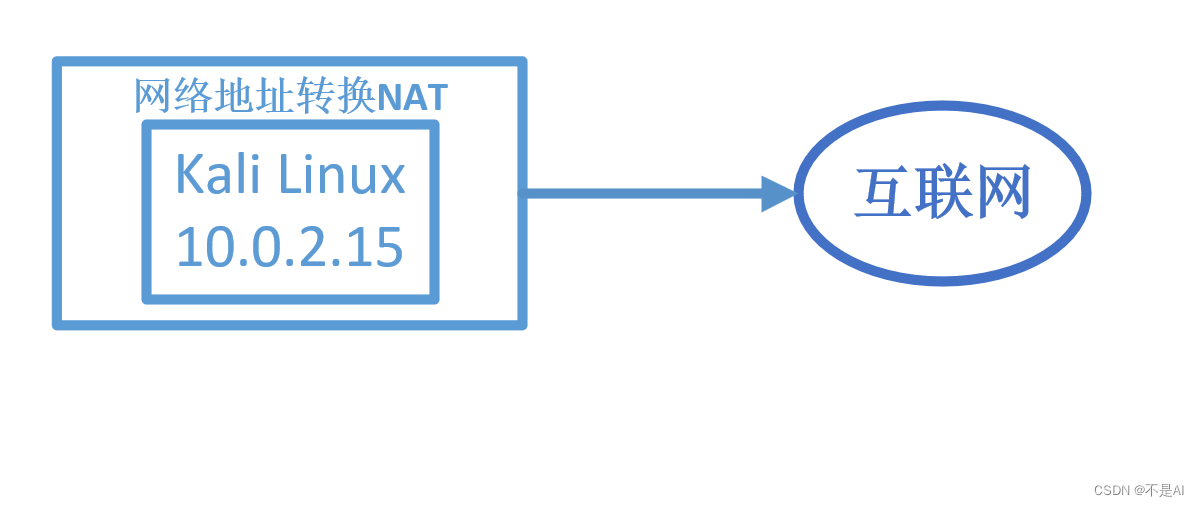

为了理解DHCP协议的工作原理,先后使用两种不同的组网模式,如下2图所说明:

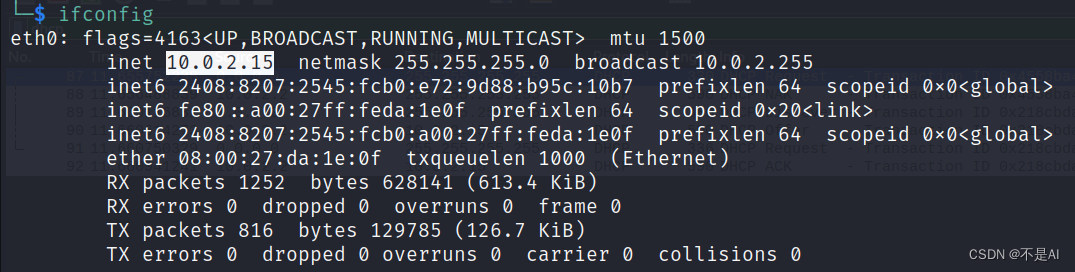

在 网络地址转换(NAT) 模式下,虚拟机IP地址为10.0.2.15:

组网简图:

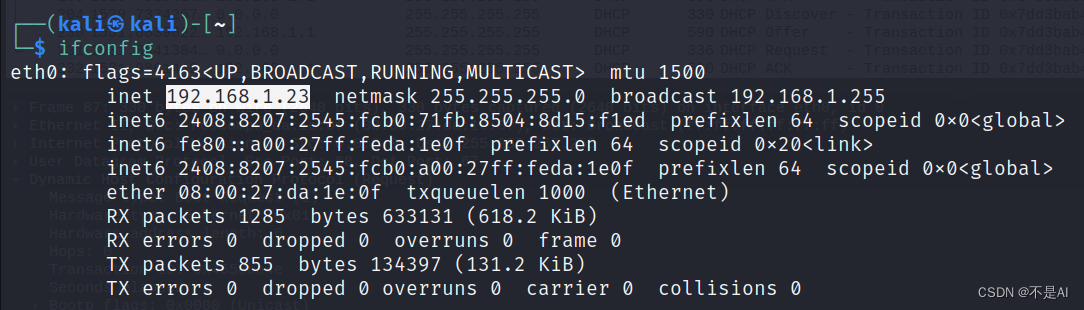

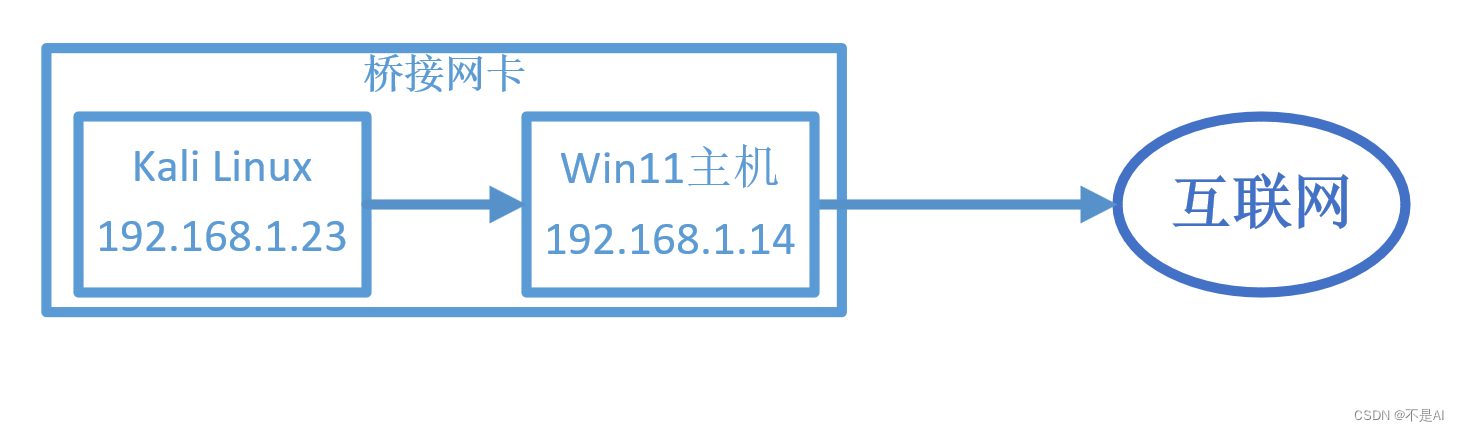

在 桥接网卡 模式下,虚拟机IP地址为192.168.1.23:

组网简图:

组网简图:

3、DHCP协议报文捕获及分析

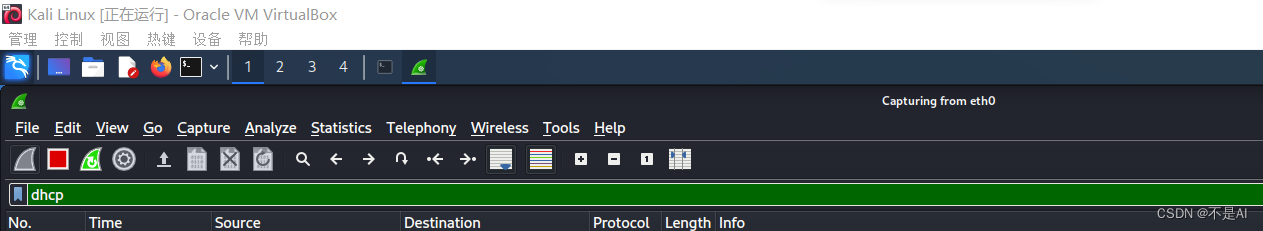

(1) 在网络地址转换模式下,在 Kali Linux 虚拟机上启动 Wireshark,开始抓包,“过滤条件(Filter)”一栏中填写 dhcp 。

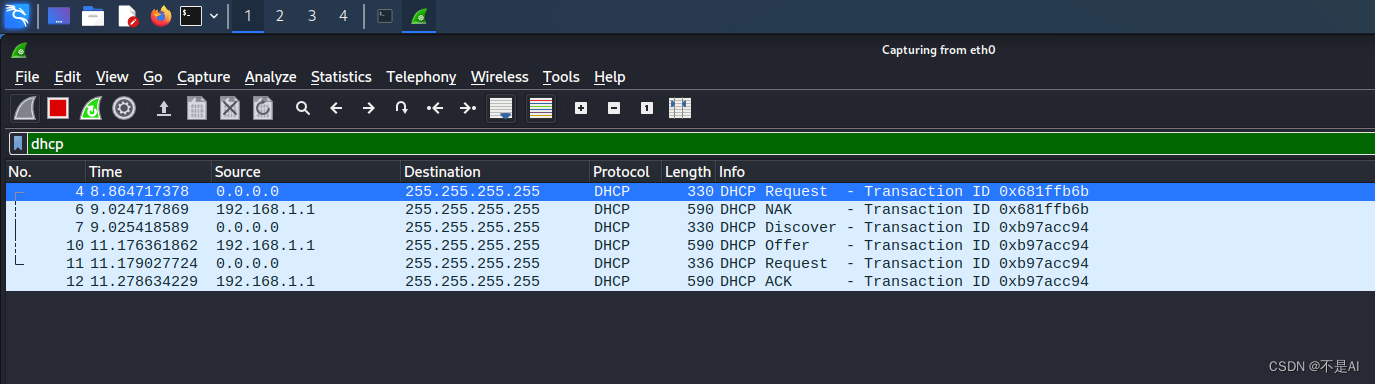

(2) 在“设备”——“网络”中将网络模式更改为“桥接网卡”,点击OK,此时抓取到更换网络(获取新IP地址)过程中的DHCP协议报文(共6条):

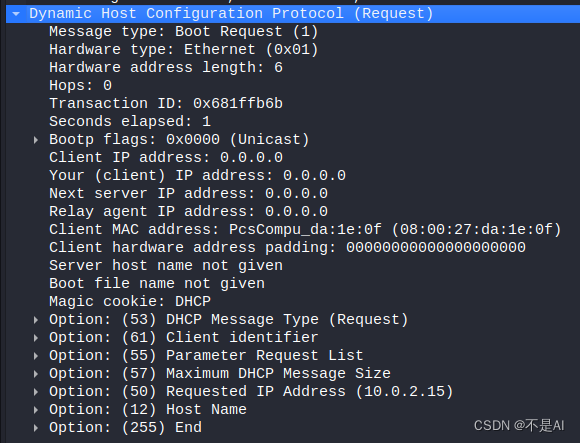

(3) 请求报文协议字段内容:

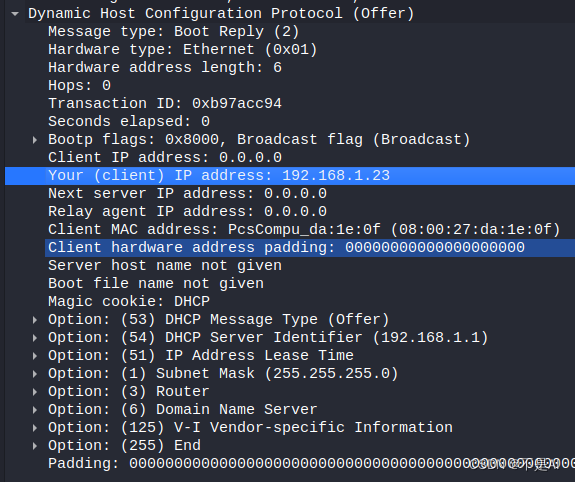

(4) Offer报文协议字段内容:

包含了新的客户机IP地址。

简单说来,DHCP协议使得计算机在更换网络环境时,可以从DHCP服务器自动更新其IP地址。

至此,本次实验结束。

五、参考文献

《计算机网络(第7版)》,谢希仁 编著,北京,电子工业出版社,2017年10月。

362

362

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?