网络安全

零. 试题解析

1.分数分配

删去。。。。

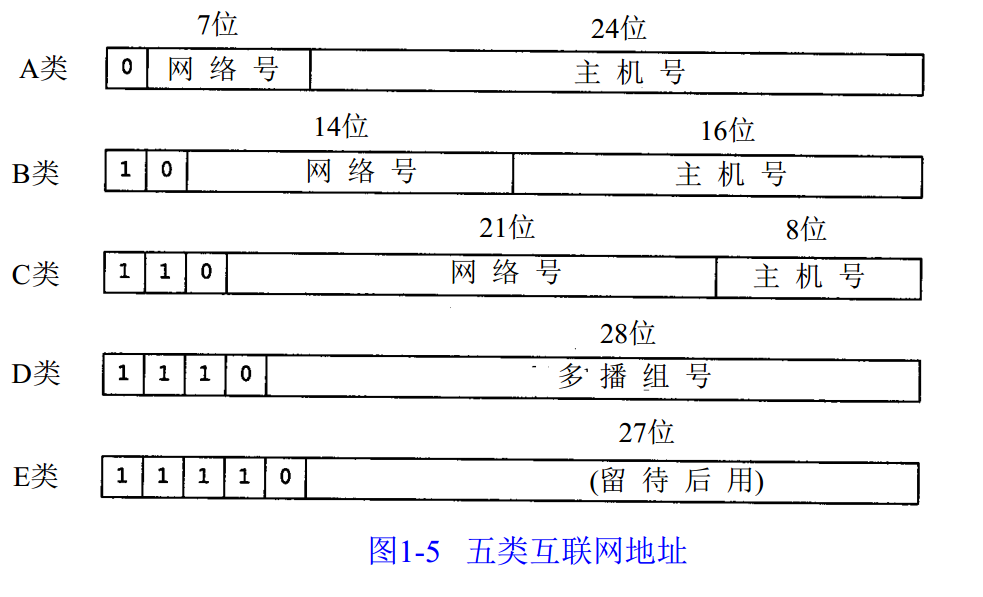

2.IP分类复习

根据上图,我们可以推出下面的表

再筛选掉特殊的地址,就有如下的范围

P地址根据网络号和主机号来分,分为A、B、C三类及特殊地址D、E。 全0和全1的都保留不用。

A类:(1.0.0.0-126.255.255.255)(默认子网掩码:255.0.0.0或 0xFF000000)第一个字节为网络号,后三个字节为主机号。该类IP地址的最前面为“0”,所以地址的网络号取值于1~126之间。一般用于大型网络。

B类:(128.0.0.0-191.255.255.255)(默认子网掩码:255.255.0.0或0xFFFF0000)前两个字节为网络号,后两个字节为主机号。该类IP地址的最前面为“10”,所以地址的网络号取值于128~191之间。一般用于中等规模网络。

C类:(192.0.0.0-223.255.255.255)(子网掩码:255.255.255.0或 0xFFFFFF00)前三个字节为网络号,最后一个字节为主机号。该类IP地址的最前面为“110”,所以地址的网络号取值于192~223之间。一般用于小型网络。

D类:是多播地址。该类IP地址的最前面为“1110”,所以地址的网络号取值于224~239之间。一般用于多路广播用户[1] 。

E类:是保留地址。该类IP地址的最前面为“1111”,所以地址的网络号取值于240~255之间。

按照文中说的,A类地址范围应该是[0.0.0.0 - 127.255.255.255],但有两个特殊地址段,0.0.0.0/8和127.0.0.0/8(也就是[0.0.0.0 - 0.255.255.255]和[127.0.0.0 - 127.255.255.255]),分别代表主机网络地址和环回地址。所以最后只剩下[1.0.0.0 - 126.255.255.255],在这个段里面还有两段特殊地址,其中一段是10.0.0.0/8(也就是[10.0.0.0 - 10.255.255.255]),就是作为私网地址段使用的。去掉这些保留地址,其他的地址就是可以正常提供互联网服务的公网IP地址了。

3.端口扫描原理

端口扫描技术的原理: 攻击者通过系统调用connect(),向目标机器的各个端口发送连接的请求,根据返回的响应信息,判断端口开放情况

4.黑客攻击五步骤

黑客攻击的5个步骤:

- 信息收集:网络信息,系统信息,用户信息

- 权限获取:获取目标系统的读/写和执行权限

- 安装后门:以更方便,更加隐蔽的方式对目标系统进行操控

- 扩大影响:目标系统为跳板,对目标所属网络的其他主机进行攻击,以最大程度扩大攻击效果

- 清楚痕迹:清楚攻击痕迹,以尽可能长久地对目标进行控制,防止被识别和被追踪

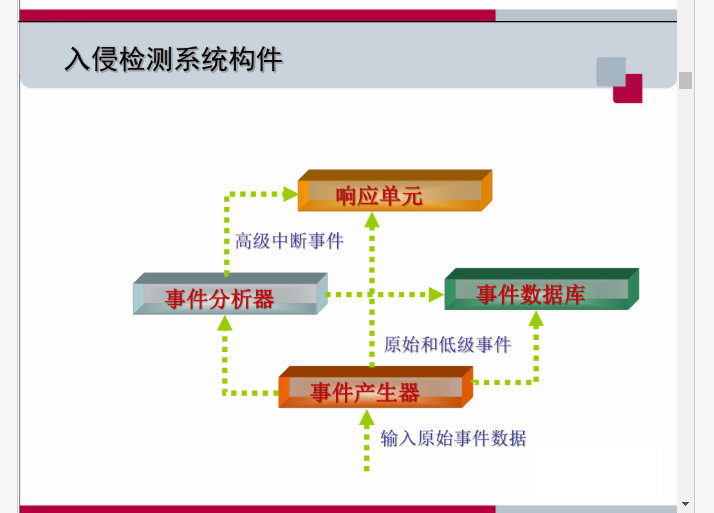

5.IDS组成

IDS的系统组成:

IETF将一个入侵检测系统分为四个组件:

事件产生器(Event generators),它的目的是从整个计算环境中获得事件,并向系统的其他部分提供此事件。

事件分析器(Event analyzers),它经过分析得到数据,并产生分析结果。

响应单元(Response units ),它是对分析结果作出反应的功能单元,它可以作出切断连接、改变文件属性等强烈反应,也可以只是简单的报警。

事件数据库(Event databases )事件数据库是存放各种中间和最终数据的地方的统称,它可以是复杂的数据库,也可以是简单的文本文件。

6.病毒和木马的区别

计算机病毒的特点:病毒自我执行,自我复制,具有很强的感染性,一般会通过攻击者的共享文件,邮件等载体发起攻击,所以只要我们不去触碰,就不会形成影响。

一. 信息收集

1.公开信息挖掘

公开信息挖掘是指对目标组织和个人的大量公开或意外泄漏的Web信息进行挖掘

PDRR:保护,检测,恢复,响应

网络安全发展的3个阶段:

2.扫描探测技术

2.1.主机扫描探测法

2.1.1作用

- 查看目标网络中主机在线

- 开放端口

- 操作系统类型

2.1.2.方法

- ARP主机扫描探测法(局域网内使用)

- ICMP主机扫描探测法(没有局域网限制,但防火墙会对ICMP过滤)

- TCP/UDP扫描探测法(TCP和UDP检测主机开放端口)

- 端口扫描探测法(向目标机器的各个端口发送连接的请求,根据返回的响应信息,判断端口开放情况)

- 操作系统扫描探测法(不同操作系统在实现TCP/IP协议栈时细节上有差异,即TCP/IP协议栈指纹进行操作系统识别时最为准确的一种方法)

2.2.漏洞扫描探测法

2.2.1.作用

查看目标主机的服务或应用程序是否存在安全方面的脆弱点

2.2.2.定义

利用漏洞扫描探测程序对目标存在的系统漏洞或应用程序漏洞进行扫描探测,从而得到目标安全脆弱点的详细列表

2.2.3.类别

- 专用漏洞扫描探测程序(对特定漏洞的扫描探测,WebDav)

- 通用漏洞扫描探测程序(具有相对完整的漏洞特征数据库,可对绝大部分的已知漏洞进行扫描探测,nessus,SSS,X-Scan)

2.2.4.性能指标

- 扫描结果的准确性

- 扫描活动的隐秘程度

二. 口令攻击

1.身份认证

1.1.定义

为进行合适的授权许可而提供的用户身份验证的过程。

2.口令攻击

系统口令的静态破解就要通过获取并分析SAM(安全账户管理,它通过系统唯一的安全标志SID标识用户)数据库文件来进行。

2.1.口令攻击的常用方法

- 字典破解

- 暴力攻击

- 字典混合破解

2.2.原理(归纳)

口令攻击的原理在于通过字典破解,暴力攻击,字典混合破解等手段分析系统的SAM数据库文件(Linux是/etc/passwd)从而完成用户的身份验证,拿到合适的系统授权许可。

三. 缓冲区溢出

1.原理

-

栈溢出(向栈中的某个局部变量存放数据时,数据的大小超出了该变量预设的空间大小,导致该变量之后的数据被覆盖破坏)

-

整型溢出

- 宽度溢出(存储最大值固定,超过范围,会被截断)

- 符号溢出(程序没有正确处理有无符号数之间的关系)

- 运算溢出(程序忽略进位)

-

UAF类型缓冲区溢出(程序逻辑错误,将已释放的内存当作未释放的内存使用而导致的问题)

2.危害

现象:

- 应用程序异常

- 系统服务频繁出错

- 系统不稳定甚至崩溃

后果:

- 以匿名身份直接获得系统最高权限

- 从普通用户提升为管理员用户

- 远程植入代码执行任意指令

- 实施远程拒绝服务攻击

3.种类

- 栈溢出

- 整形溢出

- UAF(User After Free)类型缓冲区溢出

4.如何防范

- 栈溢出

- 编程时注意缓冲区的边界

- 不使用strcpy,memcpy等危险函数

- 在编译器中加入边界检查

- 在使用栈中重要数据之前加入检查,如Security Cookie技术

- 整形溢出(代码审核工具)

四. 恶意代码

1.定义

恶意代码是指经过存储介质和网络进行传播,从一台计算机系统到另外一台计算机系统,且未经授权认证,破坏计算机系统完整性的程序和代码

2.类型

计算机病毒,木马,蠕虫,后门,恶意脚本(注入式脚本)

3.分类特点

- 病毒自我执行,自我复制,具有很强的感染性

- 蠕虫也是病毒的一种

- 蠕虫是一种通过网络传播的恶性病毒,它具有病毒的一些共性,如传播性、隐蔽性、破坏性等等,同时具有自己的一些特征,如不利用文件寄生(有的只存在于内存中),对网络造成拒绝服务,以及和黑客技术相结合,等等

- 普通病毒需要传播受感染的驻留文件来进行复制,而蠕虫不使用驻留文件即可在系统之间进行自我复制, 普通病毒的传染能力主要是针对计算机内的文件系统而言,而蠕虫病毒的传染目标是互联网内的所有计算机

- 木马不具传染性,现在的木马一般主要以窃取用户相关信息为主要目的,相对病毒而言,我们可以简单地说,病毒破坏你的信息,而木马窃取你的信息。典型的特洛伊木马有灰鸽子、网银大盗等

4.反击机制

恶意代码分析

- 静态分析(程序在为执行的状态,通过分析程序指令与结构来确定程序功能,提取特征码的工作机制)

- 正确脱壳

- 动态分析(代码运行在沙盘,虚拟机等仿真环境中,通过监控运行环境变化,代码执行的系统调用来判定恶意代码及其原理)

五. Web应用攻击

1.类别

- XSS跨站脚本攻击

- 反射性XSS

- 存储型XSS

- DOM型XSS

- SQL注入攻击

- 文件上传漏洞攻击

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1721

1721

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?