睡不着觉,写了该实验的详细实验步骤,我奶奶看了都会做。

点个赞喵~

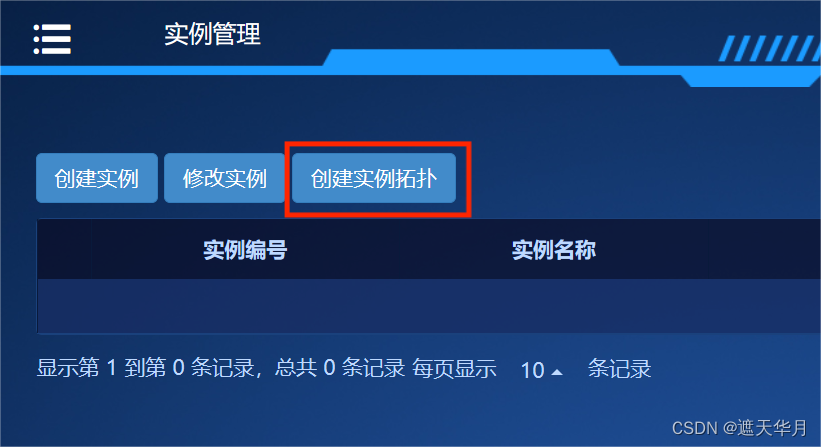

步骤一

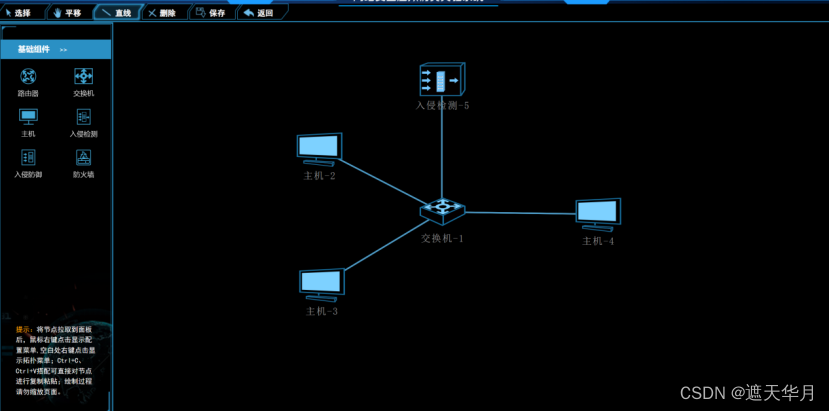

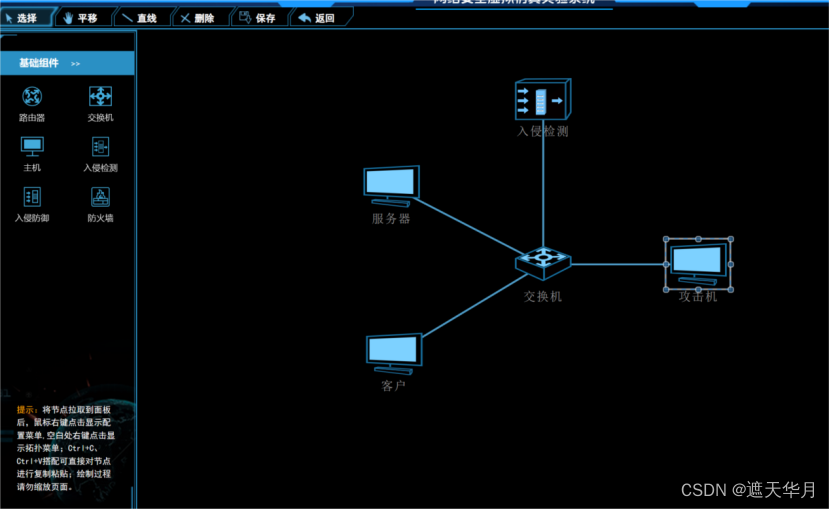

登录,左上角实例管理 -> 创建实例拓扑,通过拖拽方式在场景中构建设备,通过绘制连接线完成设备之间的网络互联。

步骤二

配置三个主机,通过右键主机进入配置。首先,给三个主机改名,分别是攻击机、服务器、客户。其次,配置三个主机操作系统为Windows。再次,配置攻击机的模板为Win10_Dos_WebAttacker。配置服务器和客户的模板也为Win10_Dos_WebAttacker(其它可用的模板也可以)。

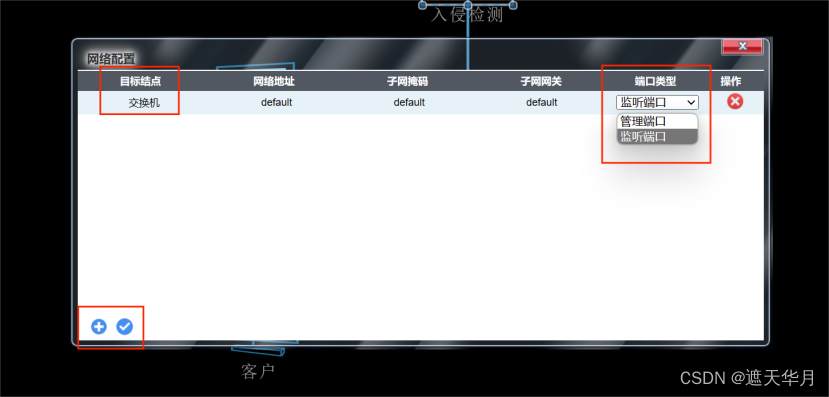

步骤三

配置入侵检测和交换机镜像。右键入侵检测系统,编辑网络配置,在网络配置中增加一条规则,目标节点为交换机,端口类型设置为监听端口。保存。

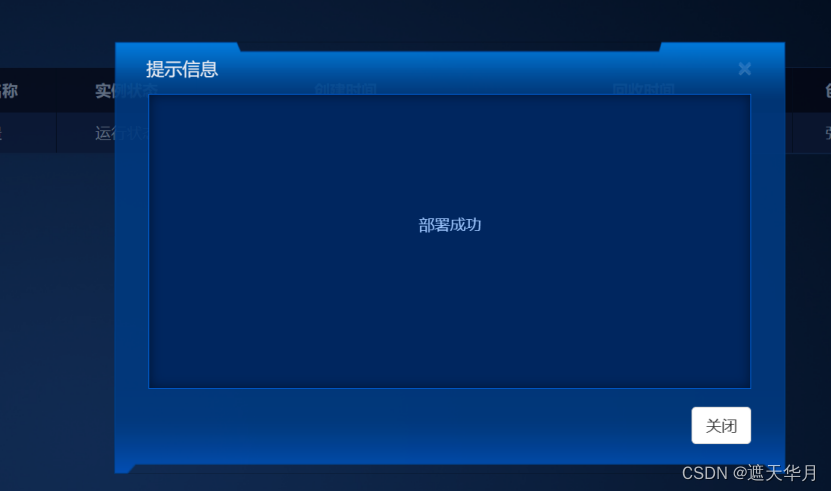

完成实例拓扑构建,点击保存实例,然后部署实例。等待部署成功。部署成功后点击节点详情,进入实例。

远程连接实例。分别连接“攻击机”、“服务器”和“入侵检测”。

远程连接实例。分别连接“攻击机”、“服务器”和“入侵检测”。

![]()

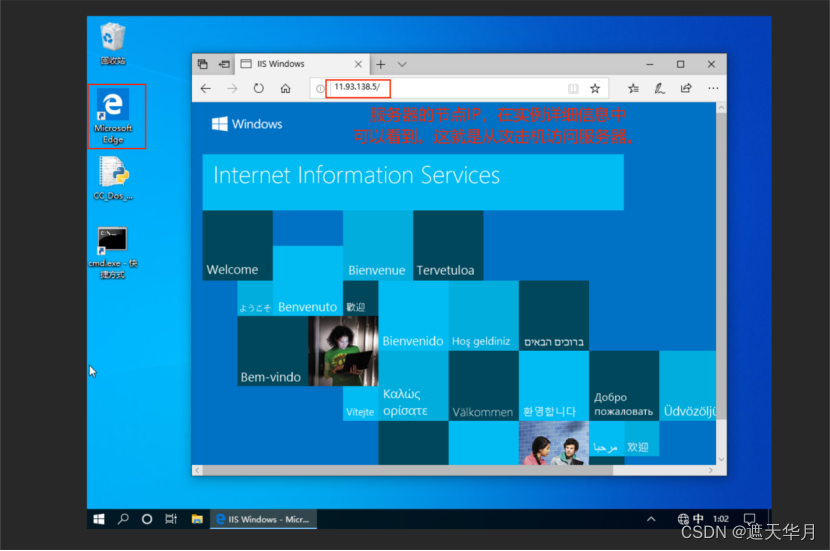

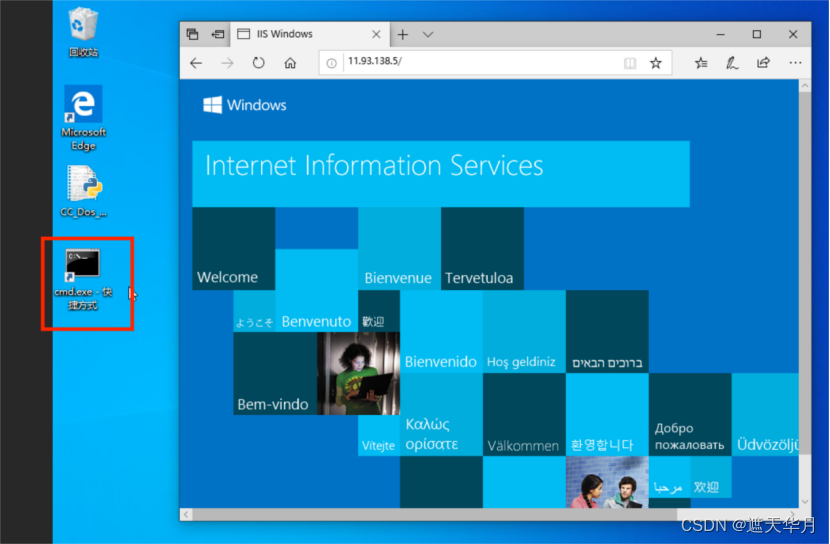

首先,在攻击机中可以通过在浏览器中输入IP地址,以访问服务器。可以发现,在攻击前是可以正常访问服务器的。

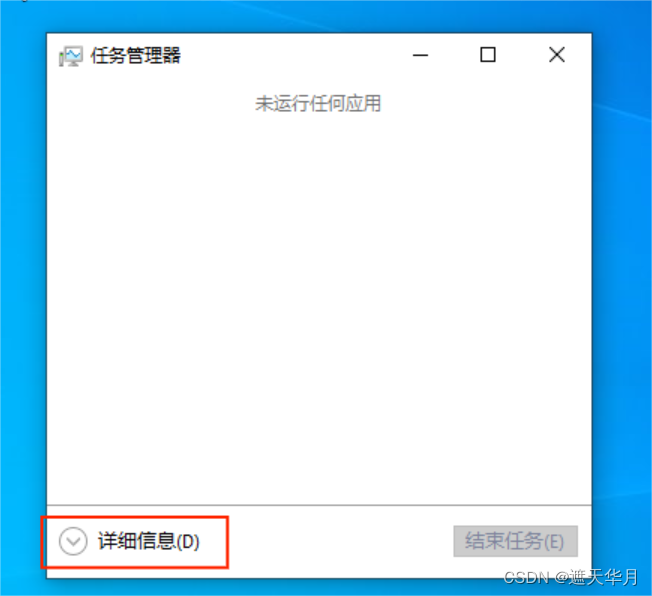

其次检查服务器。切换到服务器,在服务器中打开任务管理器,打开详细信息,查看CPU占用率。可以看到CPU占用率很低,十分正常。

步骤四

回到攻击机。发现桌面上有一个Python文件,那个就是写好的攻击代码,令人感叹。

步骤五

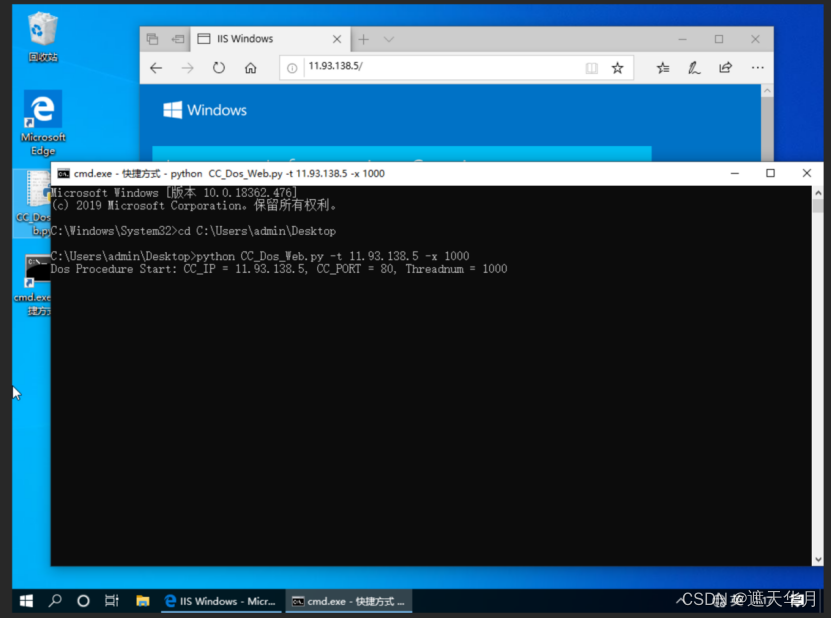

在攻击机中打开CMD,开始攻击。

首先输入cd C:\Users\admin\Desktop,把位置移动到桌面。

输入python CC_Dos_Web.py -t {服务器IP} -x {并发线程数},运行python脚本,发起攻击。大括号里的参数请自行替换。通过调节并发线程数量,理解对拒绝服务攻击请求数量强度的影响。

步骤六

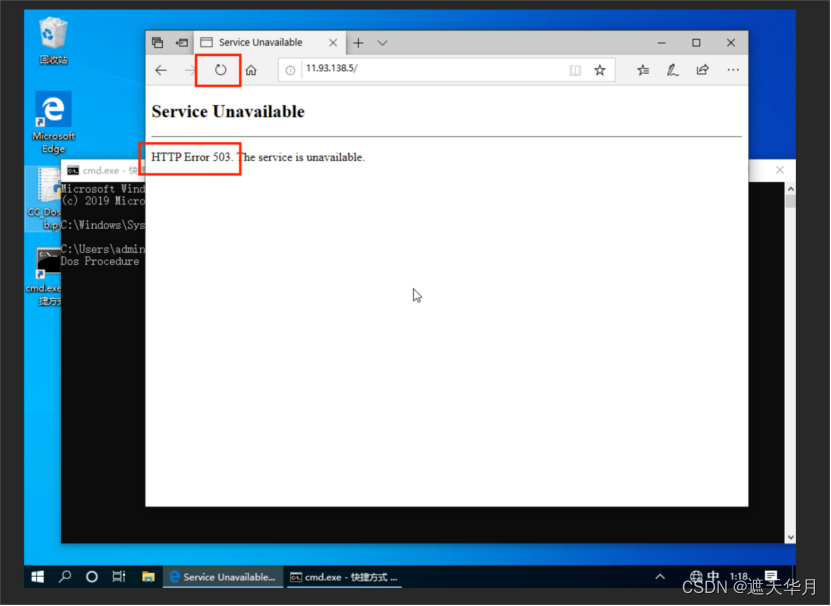

此时攻击已经开始。观察是否成功。首先在攻击机上,刷新攻击机访问服务器的个网页,发现503了,说明目前是访问不到服务器的。换句话说,服务器崩了。

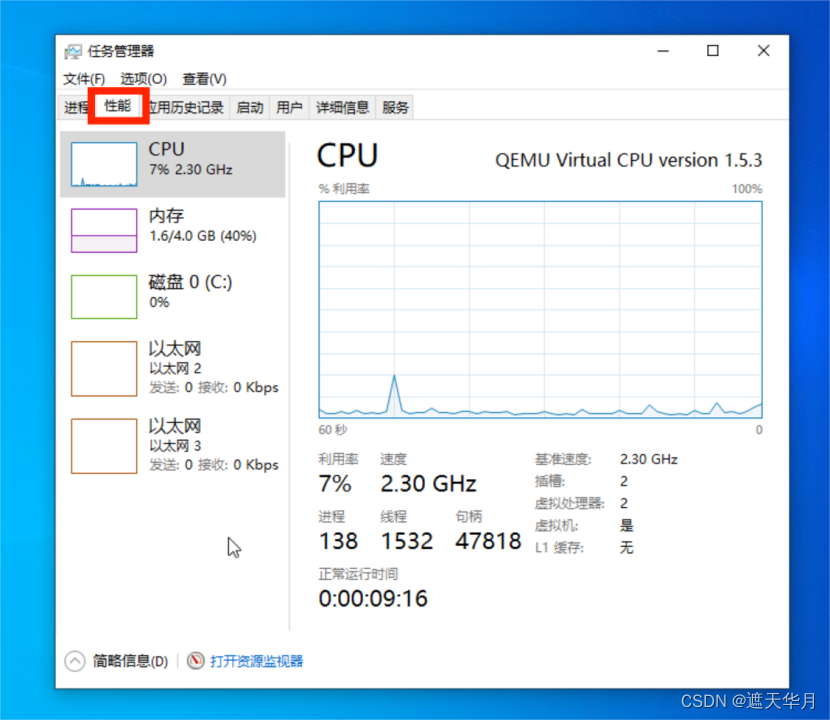

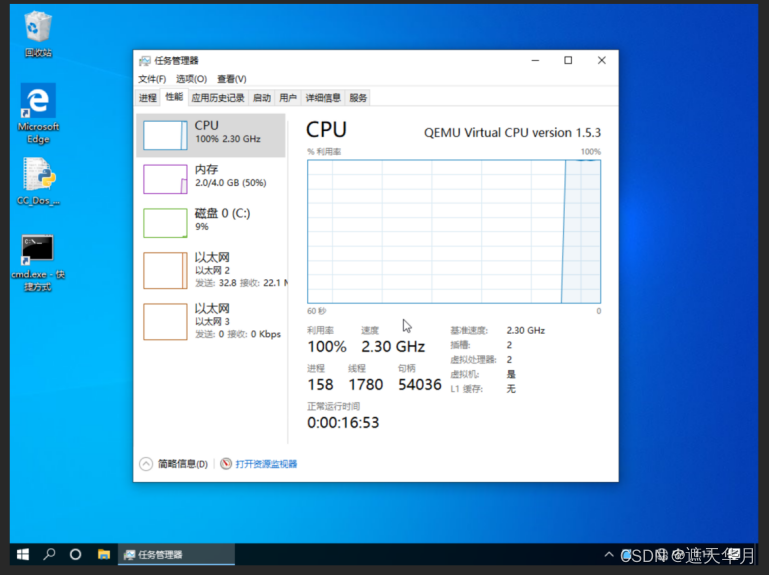

换另一个视角观察。切换到服务器,观察先前打开的任务管理器,发现CPU占用率直接满了,进一步说明服务器已经满载了,无暇顾及正常的用户请求。并且后续一直维持在高CPU利用率。

步骤七

接下来进入入侵检测实例。打开Wireshark。

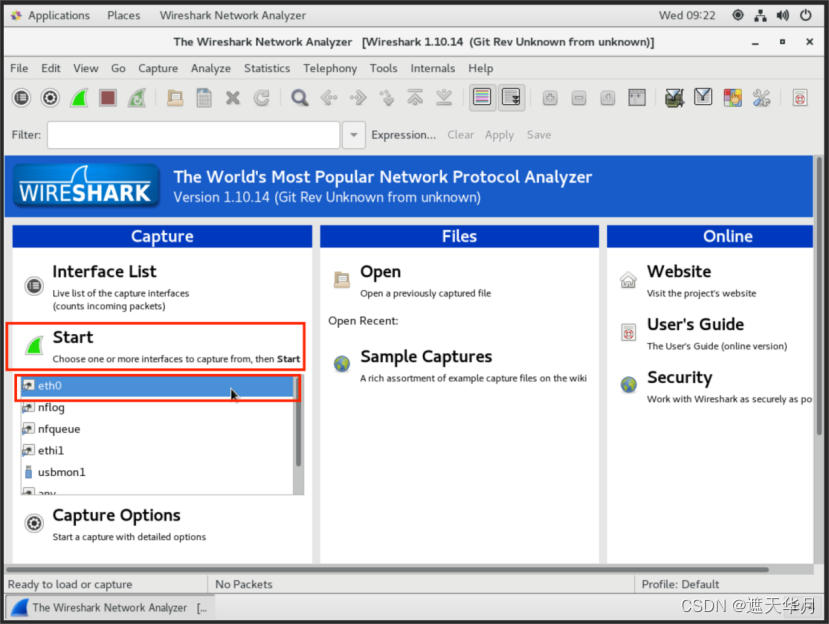

单击eth0,再单机Start,开始检测流量。

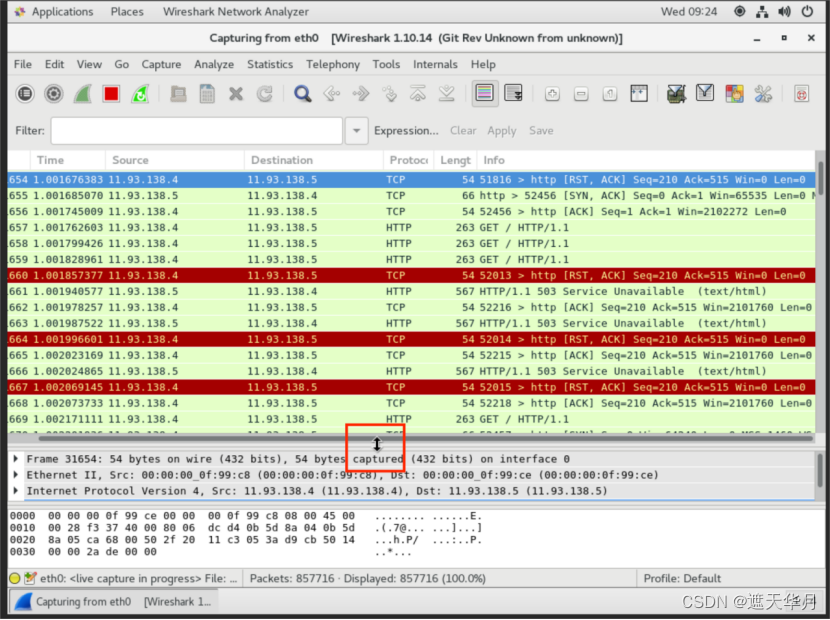

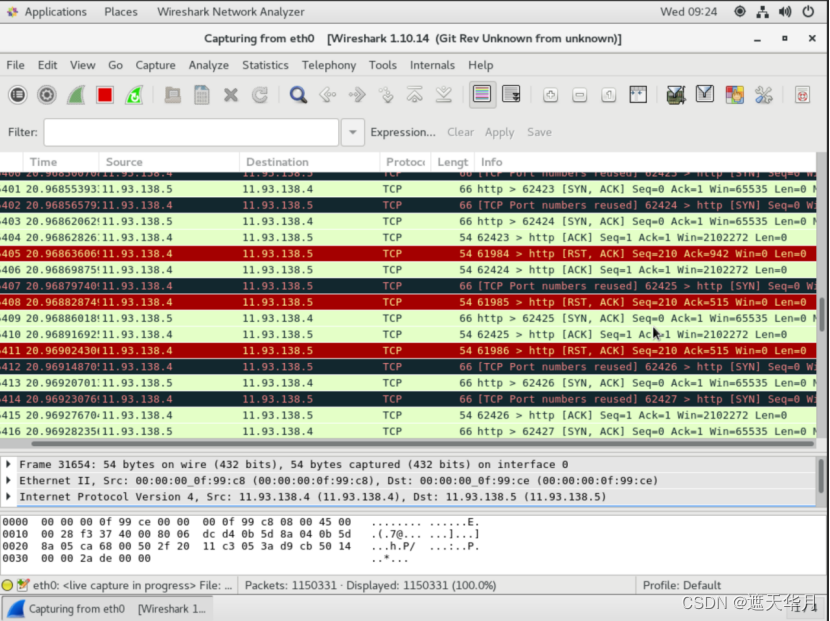

观察报文,发现越来越多的HTTP和TCP报文开始刷屏。注意报文的框是可以拖动变大的。

步骤八

发现这些报文的目标地址基本一样。至此我们知道,DOS攻击确实发生了,过多的报文让服务器卡死。

步骤九

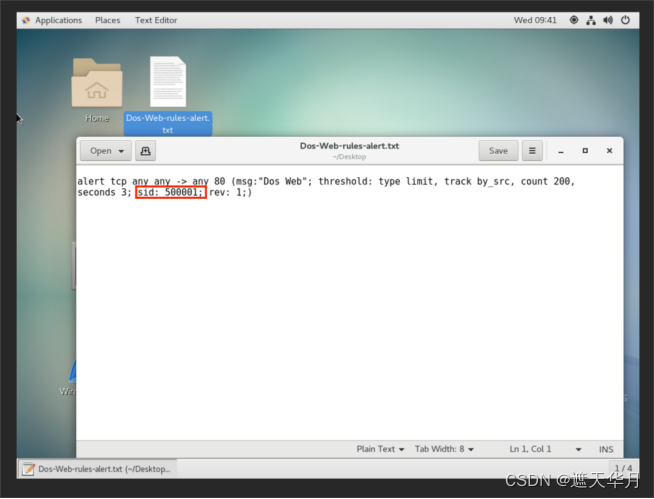

接下来尝试在入侵检测端,将对网络应用的高频请求作为拒绝服务攻击特征,配置到入侵检测工具 Snort的检测和告警规则中。

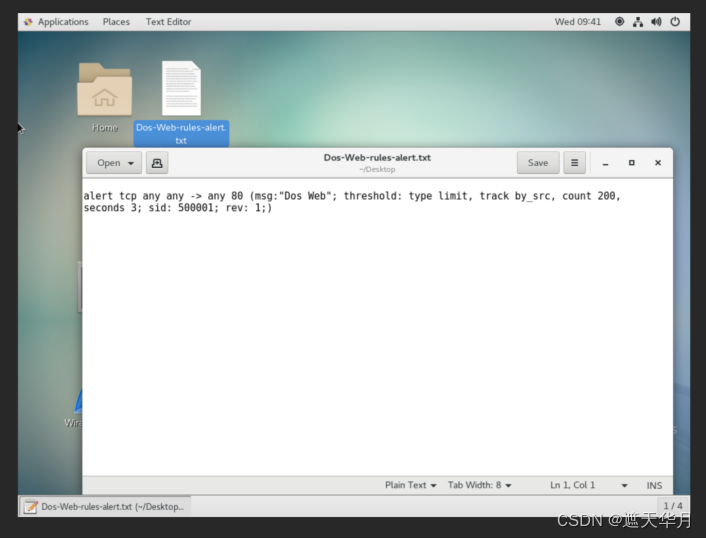

我们发现该规则已经在桌面,需要我们配置到Snort中。

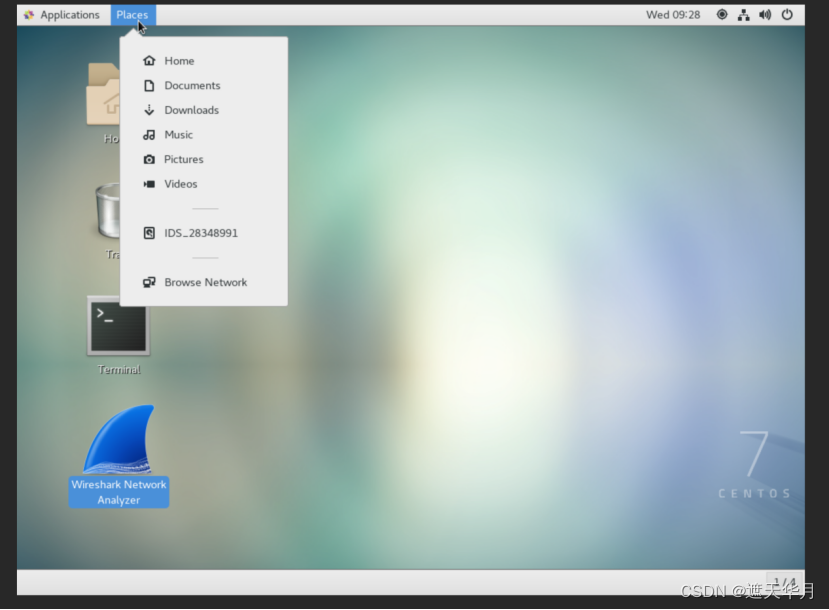

下面开始配置。Places -> IDS,打开磁盘。

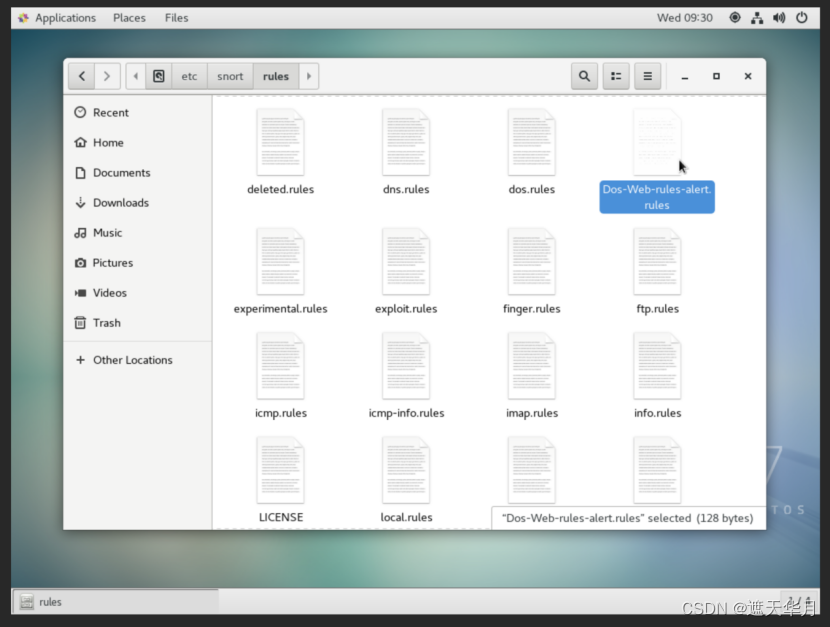

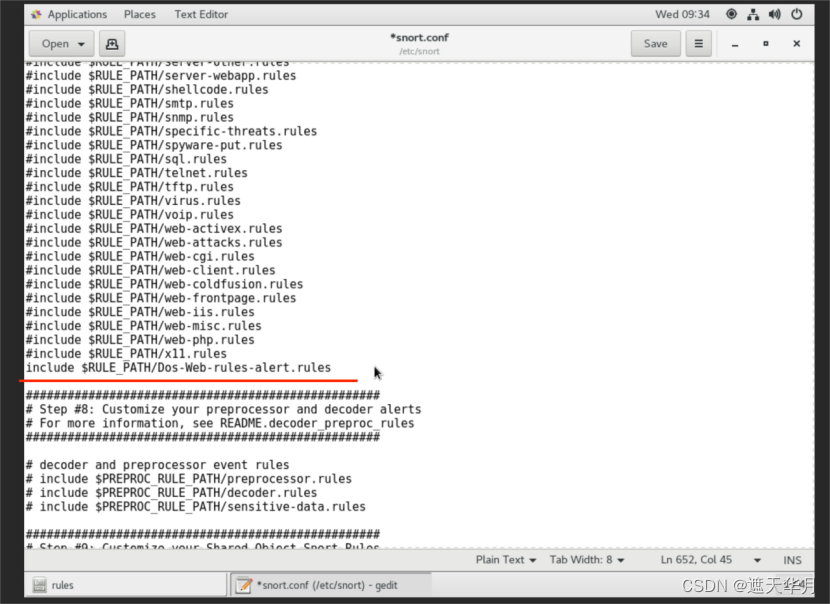

进入 etc -> snort -> rules,发现里面是现有的规则。把桌面上的文件复制进来,并且后缀改为.rules,此时针对DOS的规则已经进入规则库。

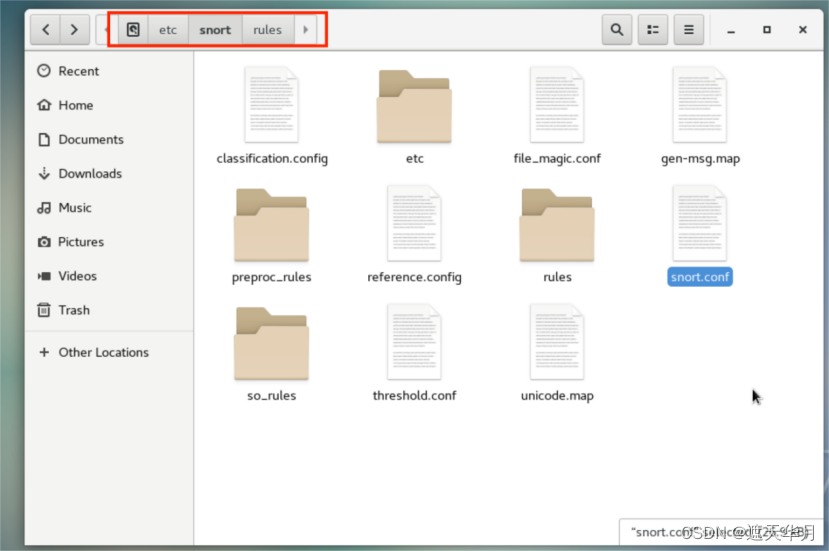

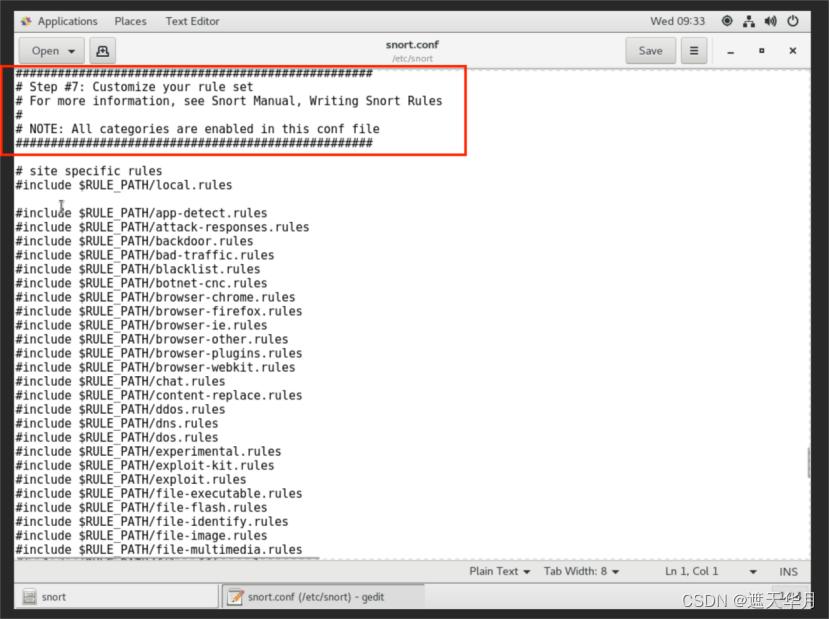

接下来,回退至 etc/snort,找到snort.conf,打开snort的配置文件。

往下翻。找到Step #7,自定义规则的地方。

我们需要把自己的rules文件启用。于是应该在这堆include的下面添加include,把自定义的那个文件启用。注意不要加#,加了#就成注释了。完成后保存文件,退出,回到桌面。

步骤十

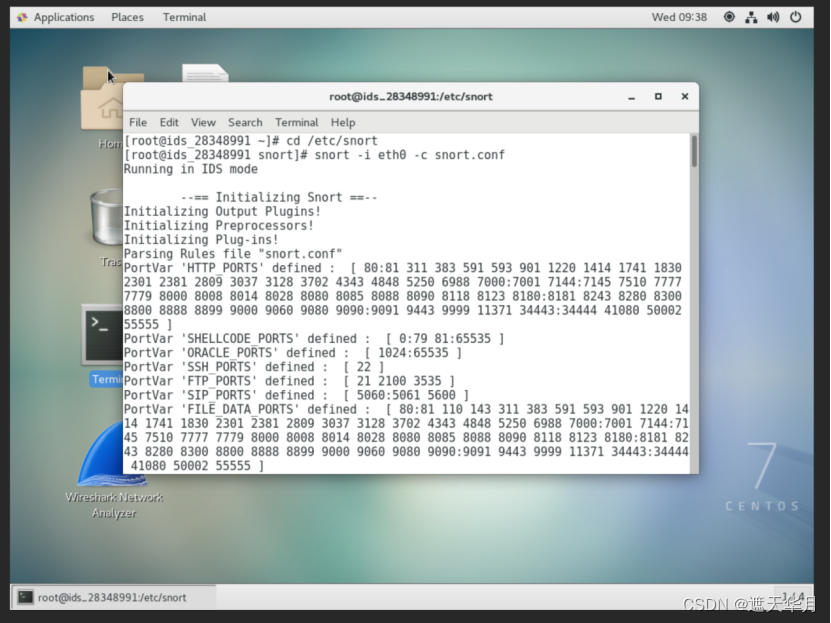

配置完成!我们启动snort试试。打开Terminal终端,输入cd /etc/snort,切换到正确的位置。接下来运行,输入snort -i eth0 -c snort.conf开始运行。

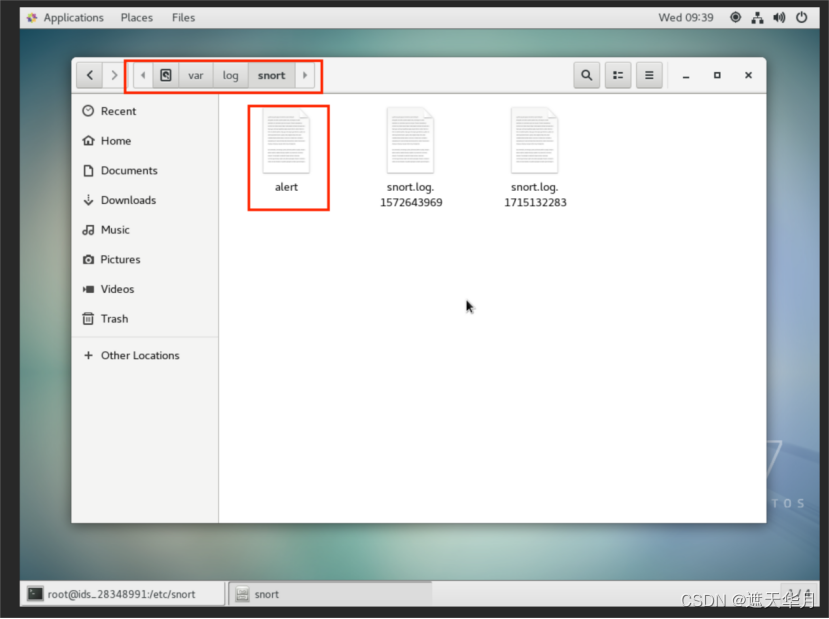

过一会后,Ctrl+C停止运行。进入var/log/snort,打开alert查看snort的日志。

对比日志中每一条和我们的自建规则,验证了日志文件中触发网络攻击告警信息的检测规则的编号与之前配置的检测规则的编号相同,都是500001。说明DOS的规则确实被触发,DOS攻击被检测到。

340

340

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?