因为内容有点多,文章还没写完,请谅解,后期会将内容更新补全

1.flag被盗

提示:flag被盗,赶紧溯源!

下载数据包进行分析

1.先大致看一遍数据包(IP地址,协议,数据包长度),然后大概能认出两类访问,一个是虚拟机间的访问,一个是网页的访问(这个是重点),我们对TCP协议的数据包进行主要分析。

2.按照序号往下查看,我们观察24~26的数据包,发现这里进行了TCP的三次握手包,然后建立起通信,并访问了shell.php

3.,于是我们进行TCP追踪流查看具体内容,但发现只是一些普通的get请求,没什么信息

4.接着对后面的数据进行查看,发现在序号86的地方又进行了通信,而且这次是POST请求,TCP追踪数据流查看

5.TCP追踪数据流查看内容,发现了隐藏的flag,提交成功

6,为了完善的学习,再对这里进行补充,进行追踪数据流,查看内容是三个POST请求(pass=一堆编码),以及三次Post请求返回内容(路径和flag)  看到编码很明显是Base64编码,于是进行解码发现是一堆命令,猜测应该是一个攻击者对目标进行post 请求,获得文件路径,并通过查询flag.txt,获得了flag(因此题目取名为flag被盗)

看到编码很明显是Base64编码,于是进行解码发现是一堆命令,猜测应该是一个攻击者对目标进行post 请求,获得文件路径,并通过查询flag.txt,获得了flag(因此题目取名为flag被盗)

以下是base64解码后的内容,这里要注意第一个post请求的内容因为中间添加了URL编码,所以无法直 接解码,手动分别解码(%3D-> = ,%2F-> / )

第二个post包里有个cat flag.txt ,于是输出了flag信息

2.中国菜刀

分析数据包,全是TCP协议,大致可以看出一共进行了3次POST,依次对着三个进行TCP追踪流

第一个请求包,返回了目录文件信息,并且在其中有flag.tar.gz的文件,这个应该就是目标文件了

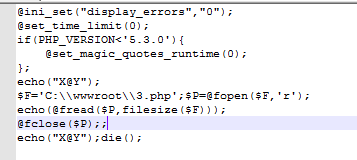

第二个Post请求 返回的内容是一句话木马, 对其进行base64解码发现是php代码 返回3.php文件内容

第3个请求,对Post请求进行解码,发现是个php代码,返回的是flag.tar.gz文件内容

2.大概总结一下就是,Post一串代码来获取目标信息,而第一个post请求我们能看出我们的flag在flag.tar.gz

因此我们推出 最后一个数据包的内容存在flag.tar.gz文件

这里有两种获取方法

(1)wireshake里获取

选择数据 直接右键显示分组字节

选择数据解码为压缩包,一共209条,一条条翻看,在第三条显示出flag

(2)用binwalk对数据包分析并用dd命令进行分离出压缩包文件

binwalk分析里面存着一个gizp压缩包,利用dd命令

skip为跳过的包,bs设置包大小为1 又binwalk分析可以得到gizp在7747以后

3.这么多数据包

提示:这么多数据包找找吧,先找到getshell的流

考察点:wireshake的选择器正确使用,getshell的一些内容信息,对普通协议的认识

大概的总结:IP地址为192.168.116.138在对IP地址192.169.116.159的各个端口进行请求访问,但大部分的请求都是失败的,其实可以基本判断它在进行端口扫描,查看是否有端口可以直接访问,但从No.4000左右开始,端口扫描结束,那么getshell应该是在4000到最后的数据包之间了。

提示说是找到getshell流那基本应该会在数据包的最后,getshell成功了,然后我们就可以从后往前进行查看,发现有几个主要的通信端口通信,首先4444与1040之间的通信,追踪TCP流,一堆编码,没什么结果

对4444与1040之间的通信没发现什么结果,我们就先把这两个端口过滤了先。

! tcp.port eq 4444 or ! tcp.port eq 1040 and ip.addr eq 192.168.116.138

然后继续查看No.4000后的数据包发现1234端口和35880端口还存在通信 右键追踪流:

发现了一些特殊信息,里面也有大量的命令执行语句,对应提示的getshell,而且下面可以发现一串 base64编码的字符,解码获取flag。

Ps:

题目要求找到 getshell 流, , 一般 getshell 流的 TCP 的报文中很可能包含 command 这个字段, 我们可以通过选择器进行筛选查看 < tcp contains “commad” >来查找 getshell 流,也能发现到这个TCP流。

4.手机热点

提示:httppan.baidu.coms1cwwdVC 有一天皓宝宝没了流量只好手机来共享,顺便又从手机发了点小秘密到电脑,你能找到它吗?

考点:Obex蓝牙协议

打开数据包,一大堆陌生的协议,题目描述说是共享手机热点,向电脑发送了一些东西,这里应该是通过 蓝牙协议 (obex)发送得文件,过滤出 obex协议的包,发现有两个文件 一个rar压缩包,一个jpg图片,查看字节流,根据文件头信息,利用十六进制编辑工具还原出压缩包和jpg文件,发现压缩包解压发现一张图片,是flag(当然也可以直接将数据包用binwalk或者foremos直接分离出压缩包)

4236

4236

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?