CTF-MISC:BUUCTF练习汇总

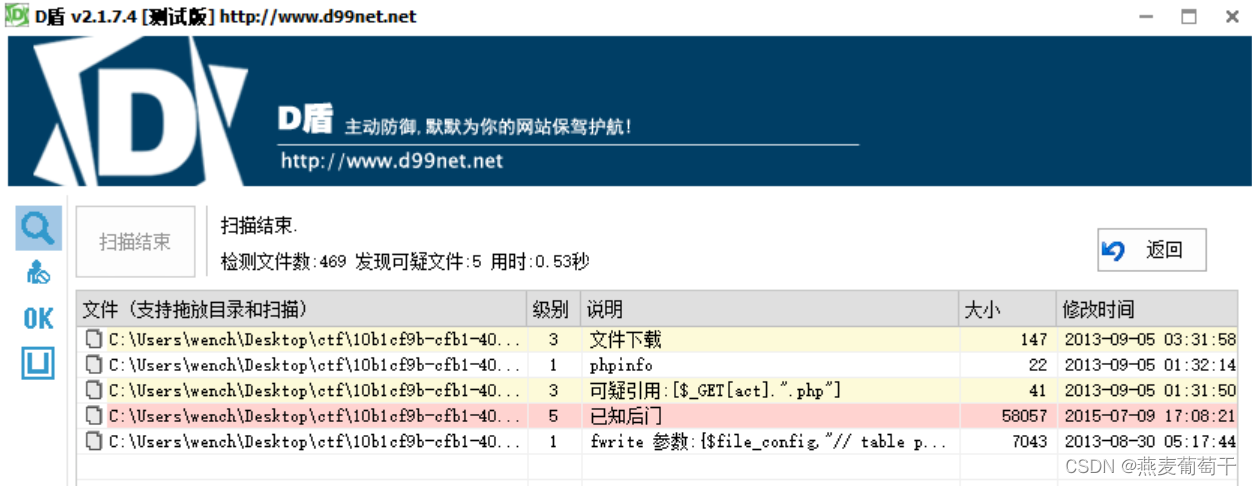

26、后门查杀

解题思路:题干可知webshell的密码为flag,且下载的文件为网站源码,人工查找不太现实,直接使用D盾可以扫描找到webshell文件

D盾下载地址

flag为:flag{6ac45fb83b3bc355c024f5034b947dd3}

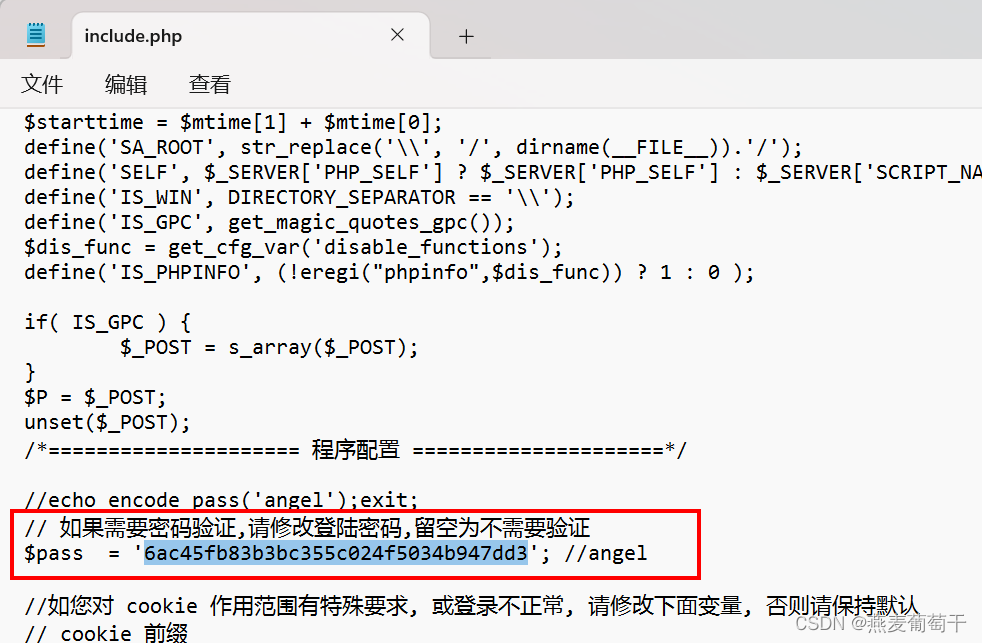

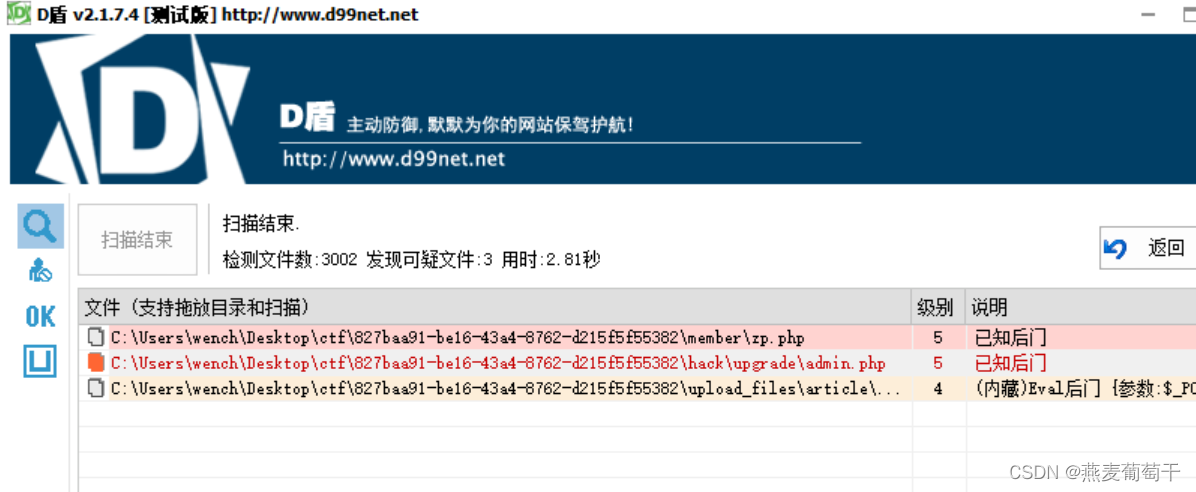

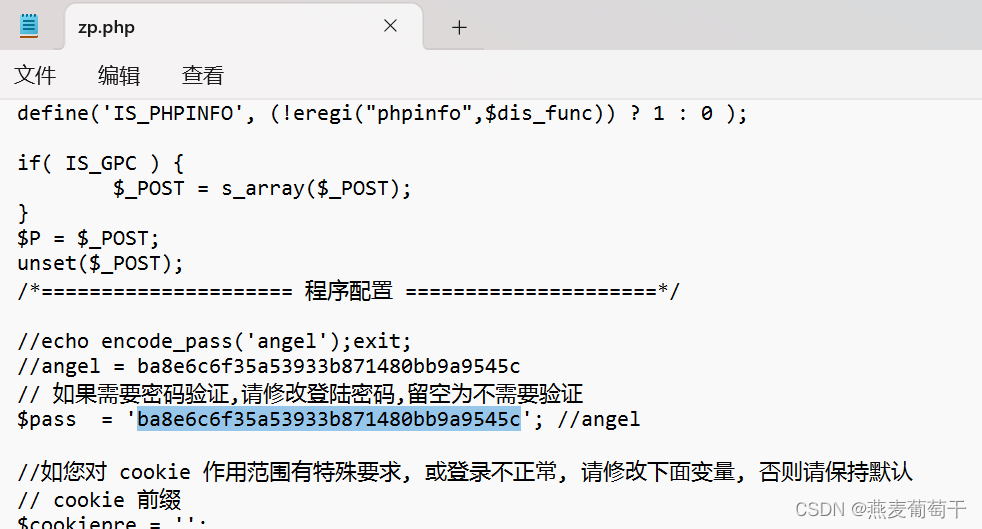

27、webshell后门

解题思路:同上一题步骤一致,D盾扫描发现webshell,打开webshell查找密码即可获取到flag

flag为:flag{ba8e6c6f35a53933b871480bb9a9545c}

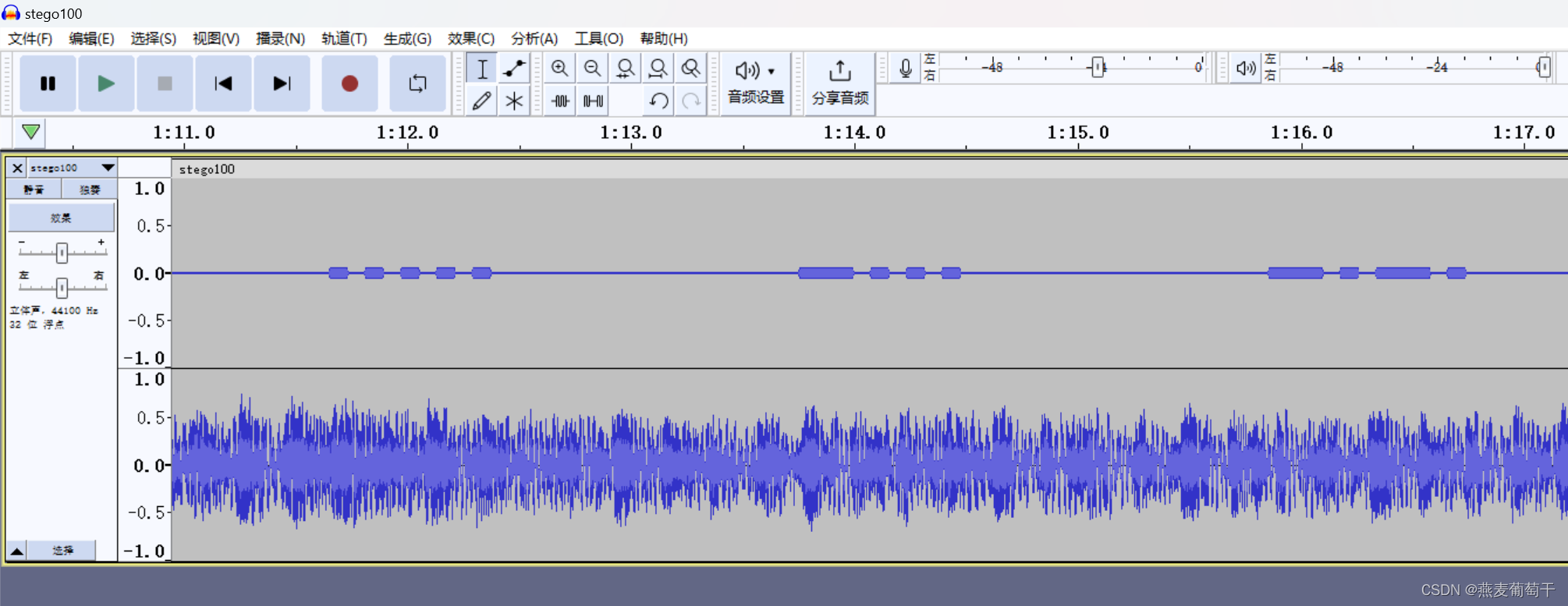

28、来首歌吧

解题思路:Audacity打开音频文件可看到摩斯电码,解密后即可得到flag

在线摩斯密码翻译器

对应摩斯电码为:… -… -.-. ----. …— … -… …- ----. -.-. -… ----- .---- —… —… …-. … …— . -… .---- --… -… --… ----- ----. …— ----. .---- ----. .---- -.-.

flag为:flag{5BC925649CB0188F52E617D70929191C}

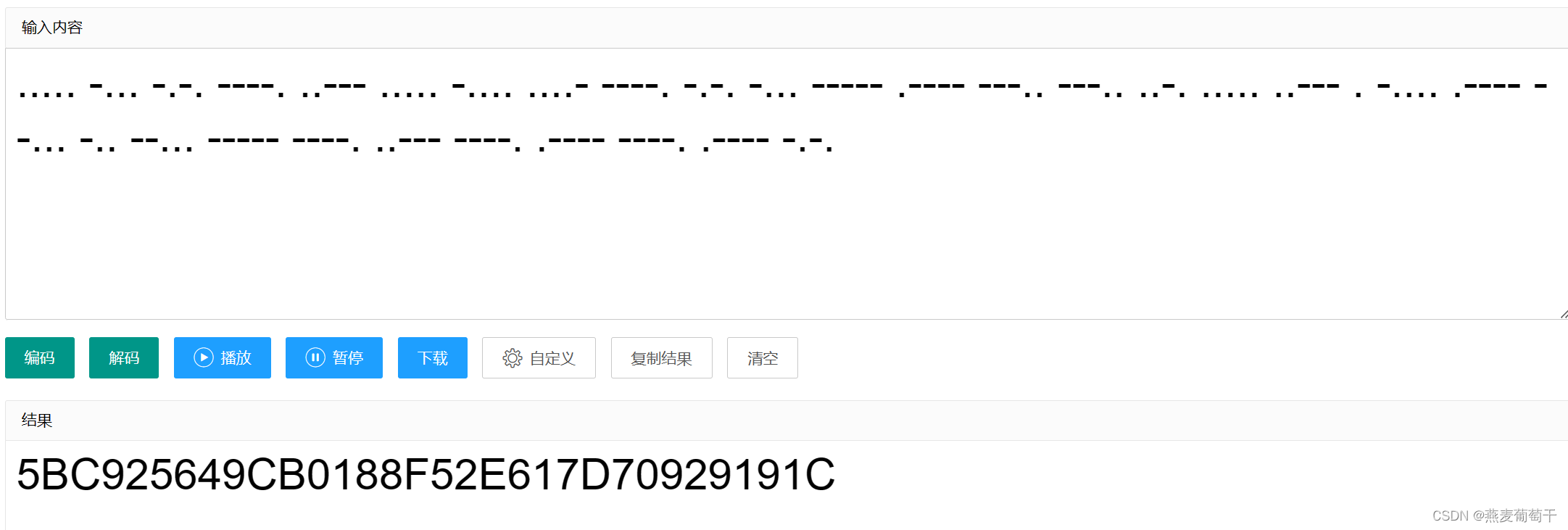

29、荷兰宽带数据泄露

解题思路:bin文件为路由器备份文件,routerpassview打开下载的bin文件,搜索username关键字获取到flag

bin文件怎么打开查看?路由器备份出来的bin文件读取方法图解

查看路由器信息工具routerpassview下载地址

解决Win10"无法成功完成操作,因为文件包含病毒或潜在的垃圾软件

flag为:flag{053700357621}

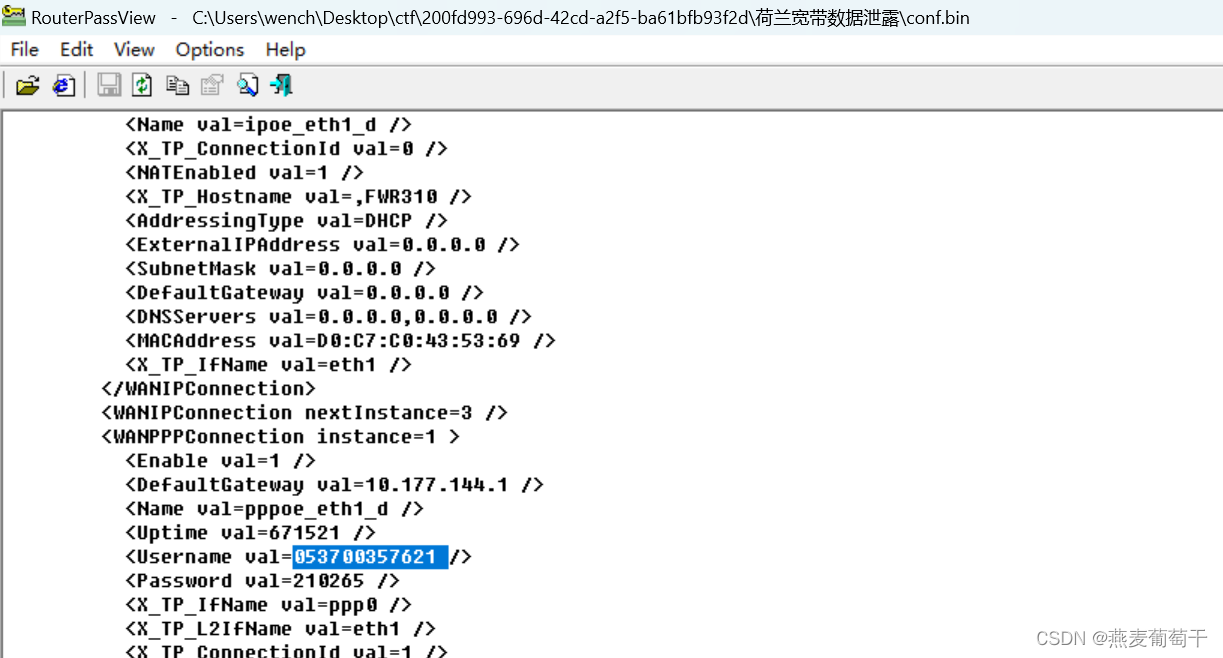

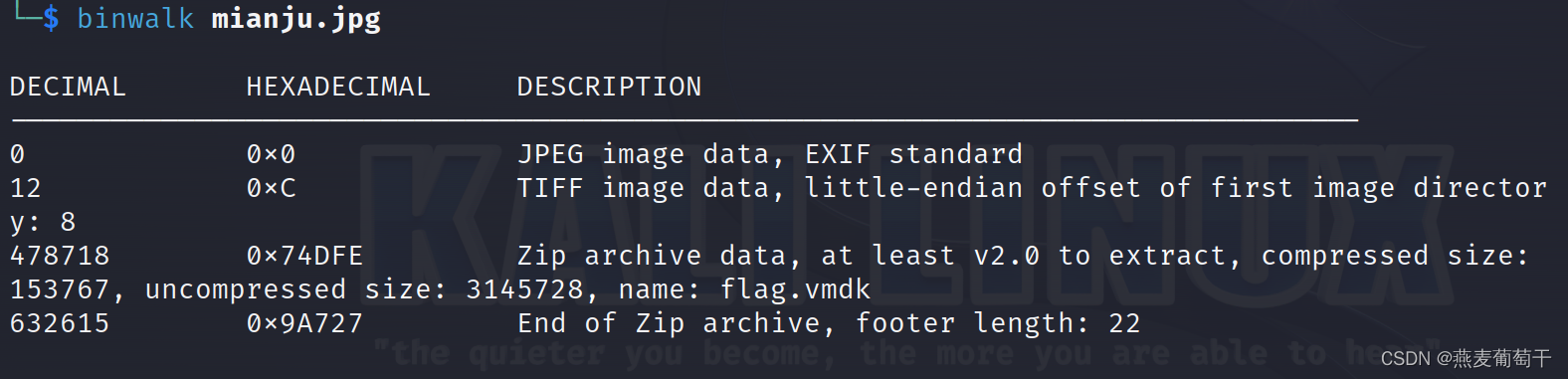

30、面具下的flag

考察点:

foremost分离隐藏文件

Linux 7z解压

Brainfuck/OoK解密

解题思路:

这个题有点难,不仅涉及到vmdx解压,还涉及到两种新的解密方式

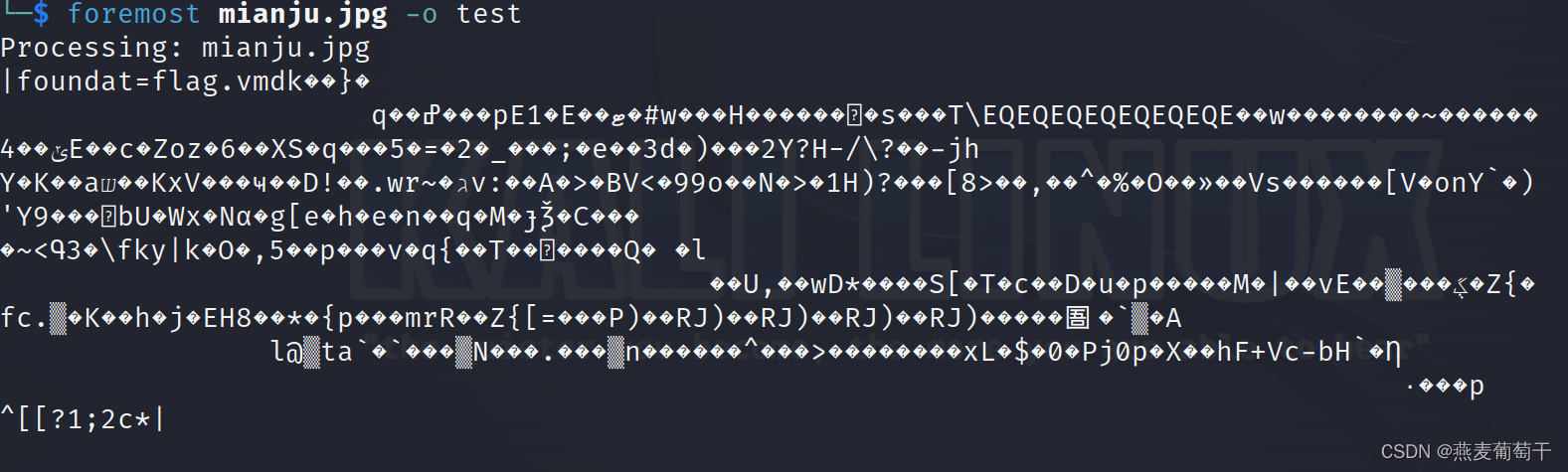

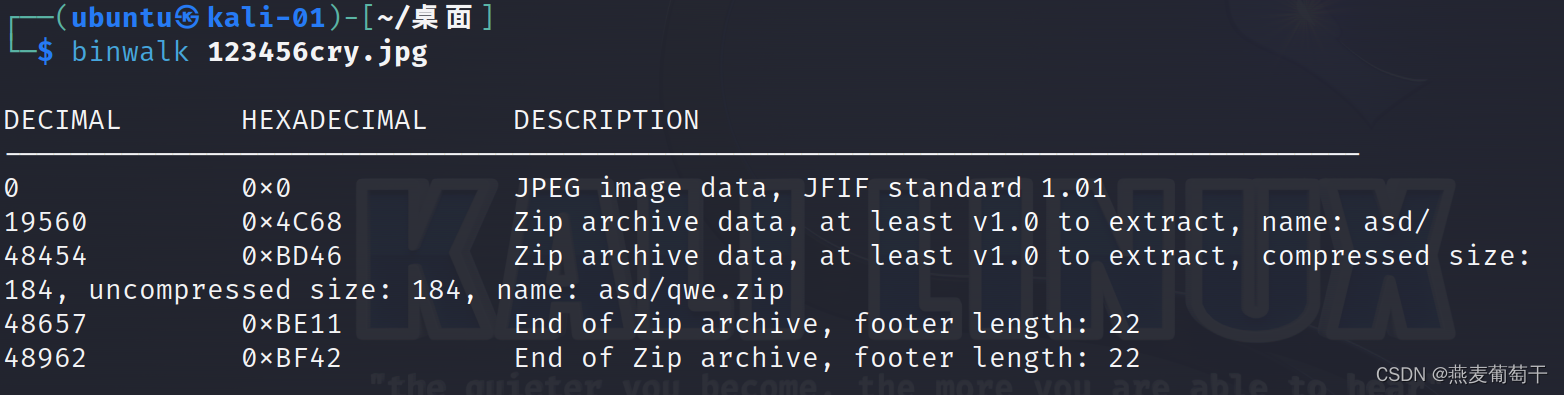

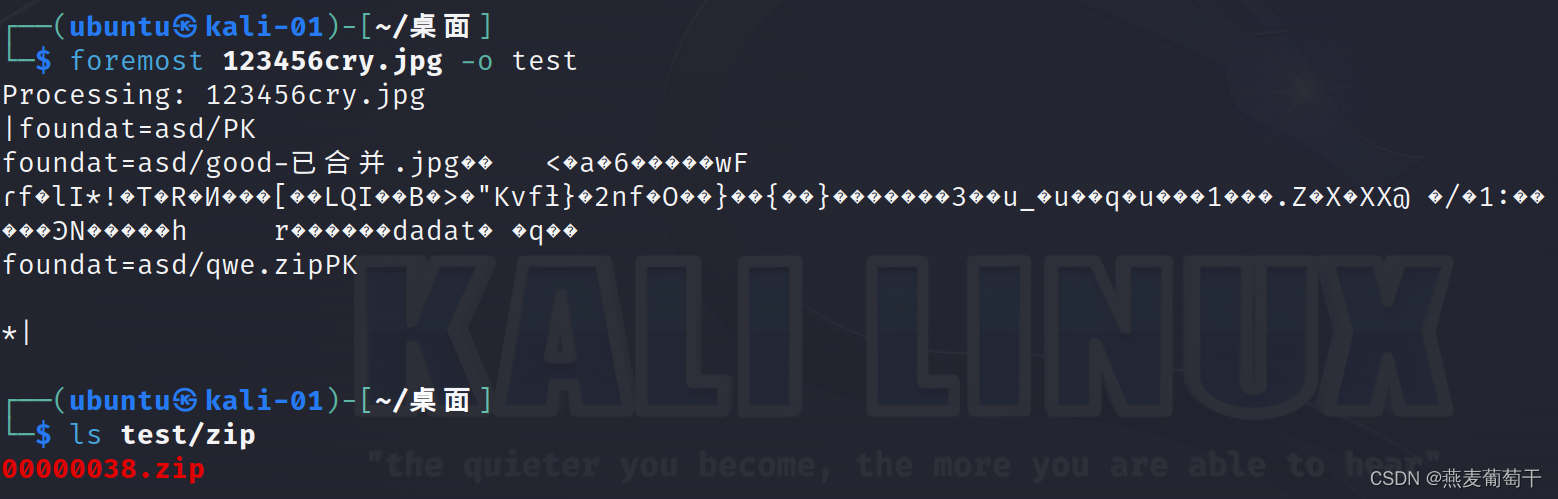

1)binwalk查看存在隐藏zip包,foremost分离出zip文件

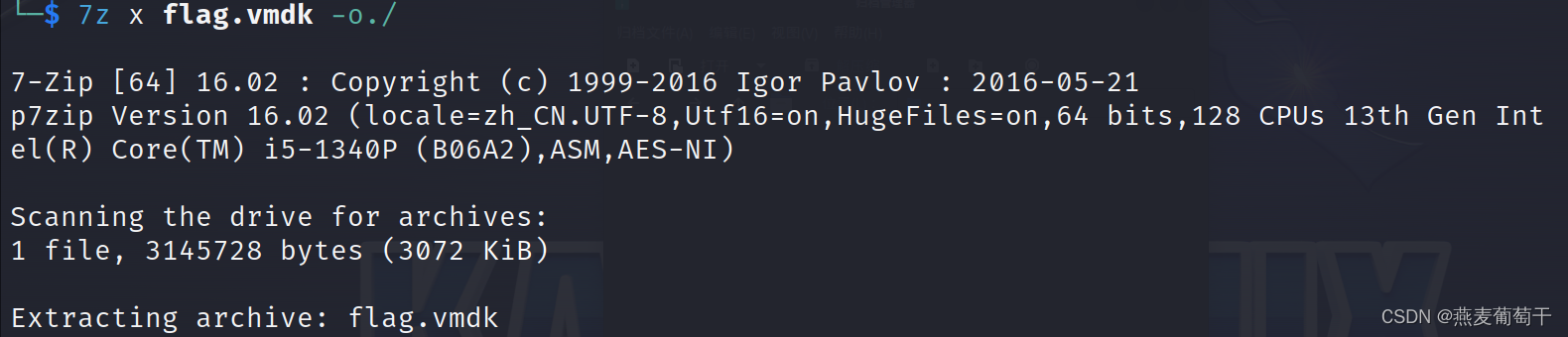

2)zip包解压提示存在密码,因为是伪加密这里可以Windows下直接用7z解压得到flag.vmdk文件

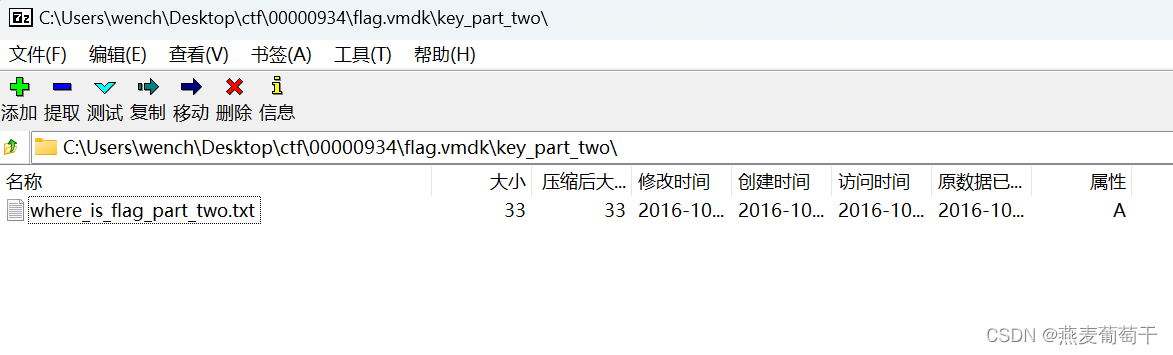

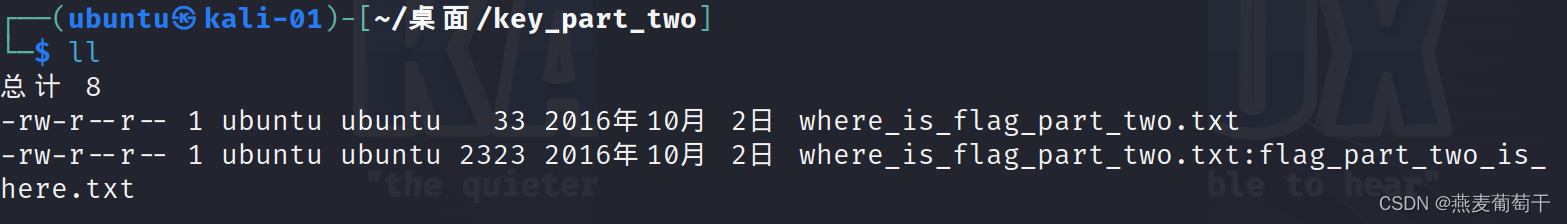

3)vmdk文件可以用7z解压,这里Windows和linux解压结果竟然还不一样,很奇怪,只有Linux下使用7z解压才能看见包含第二部分flag的文件

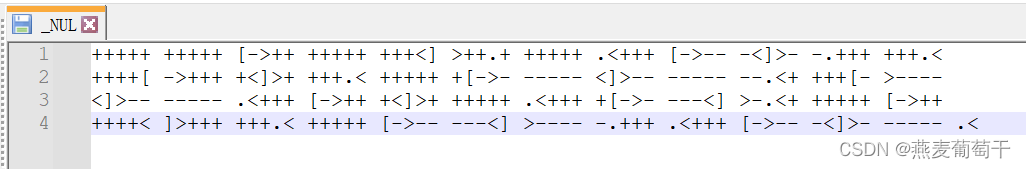

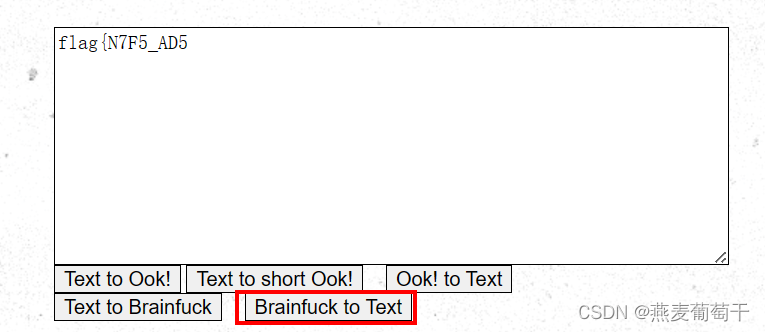

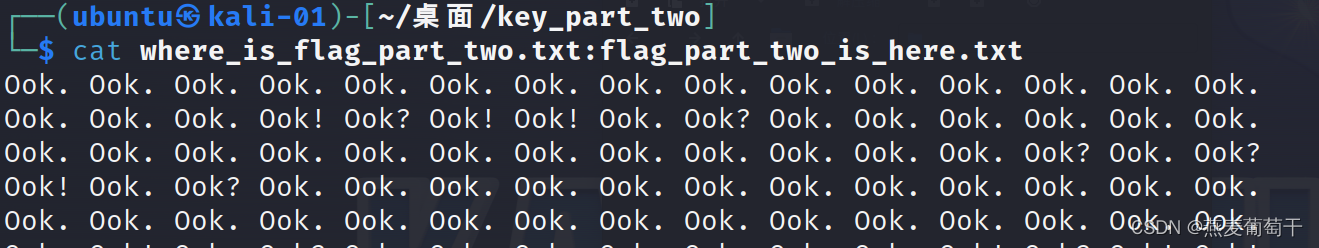

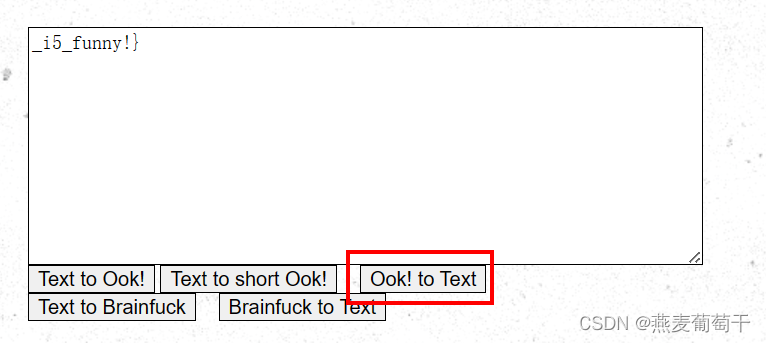

4)key_part_one中NUL文件包含了前半段flag,key_part_two中where_is_flag_part_two.txt:flag_part_two_is_here.txt文件包含了后半段flag

其中key_part_one中文件为Brainfuck加密,特征为只包含8种字符(><±.,[])

Brainfuck/OoK加密解密

where_is_flag_part_two.txt:flag_part_two_is_here.txt中都为“Ook”字符,为OoK加密

Brainfuck/OoK加密解密

flag为:flag{N7F5_AD5_i5_funny!}

31、九连环

考察点:

foremost分离隐藏文件

zip伪加密

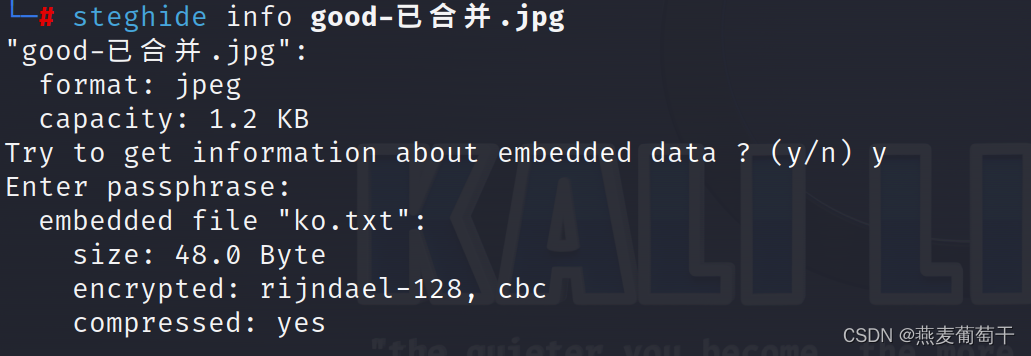

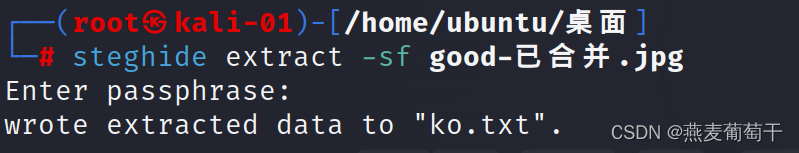

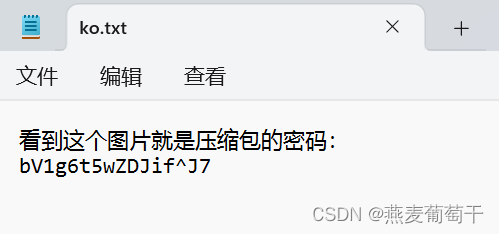

steghide分离文件

解题思路:

不看做题解析根本做不出来

1)binwalk+foremost分离出zip文件:

2)压缩包中存在一个图片和子压缩包,子压缩包中有文件flag.txt

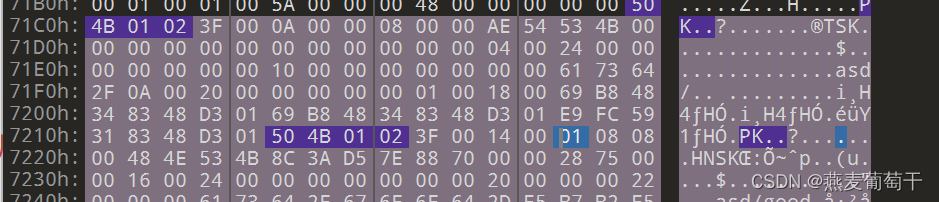

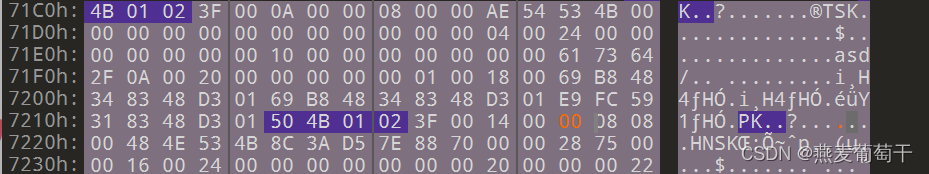

这里是zip伪加密,但是直接用7z解压解不出来图片

zip伪加密参考:CTF——MISC——zip伪加密总结

3)解压后得到图片,这里需要使用图像隐写工具steghide分离文件,工具用法参考图像隐写工具—steghide

这里没有设置密码,直接回车即可

使用密码解压后即可得到flag

flag为:flag{1RTo8w@&4nK@z*XL}

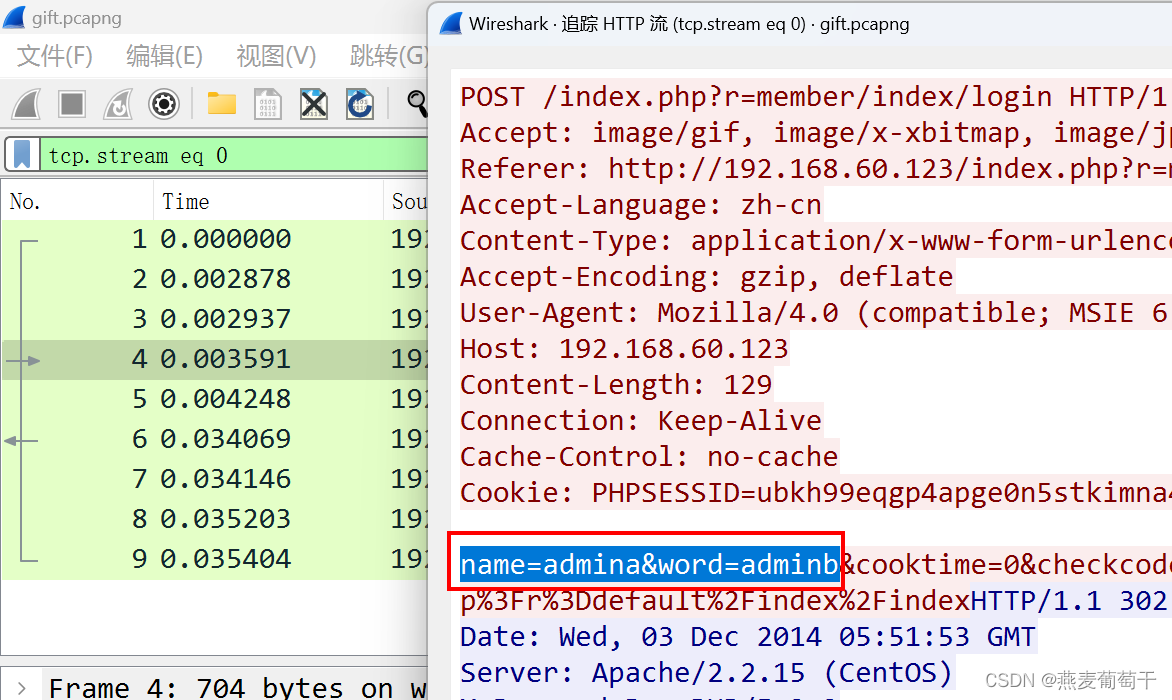

32、被劫持的神秘礼物

考察点:

wireshark

解题思路:

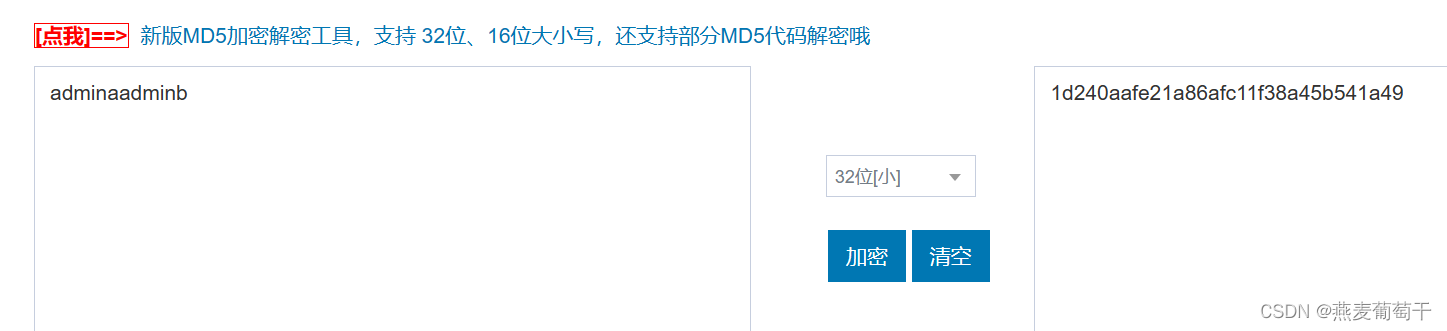

根据题干提示,wireshark追踪HTTP流获取到账户密码信息,在线MD5加密后得到flag

MD5在线加密:https://www.sojson.com/md5/

flag为:flag{1d240aafe21a86afc11f38a45b541a49}

33、[BJDCTF2020]认真你就输了

考察点:

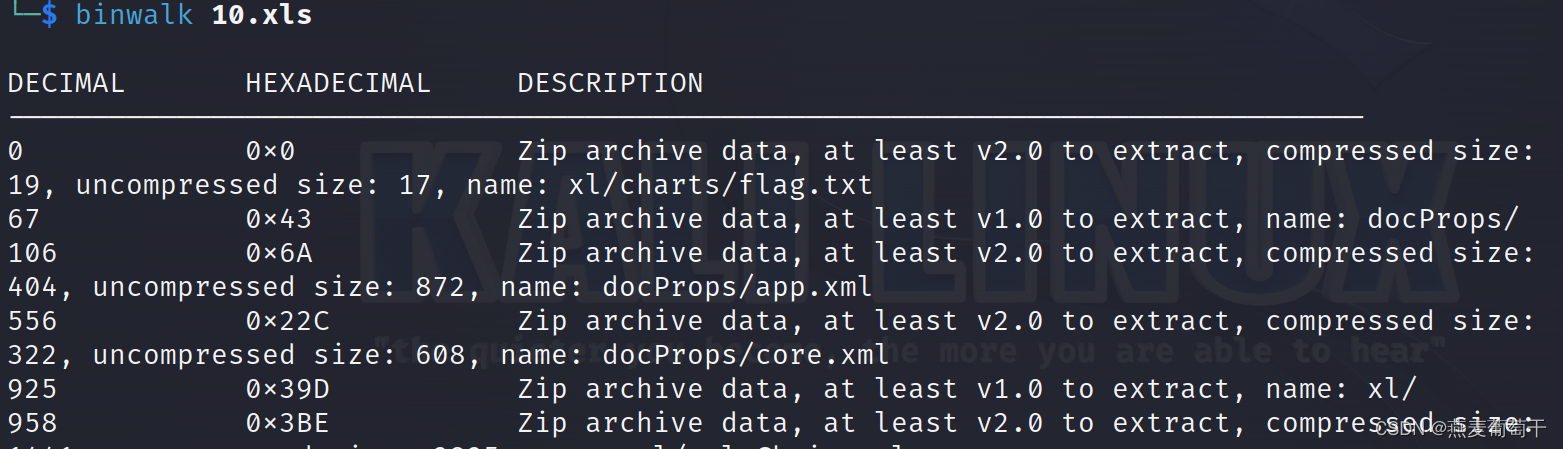

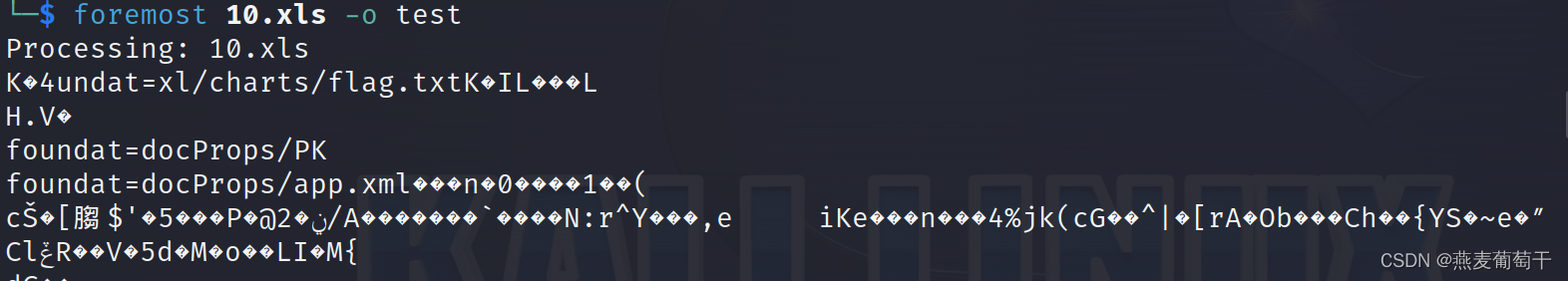

binwalk+foremost文件分离

解题思路:

binwalk+foremost分离得到zip压缩包,解压后得到的文件里存在flag.txt,打开即可获取到flag

flag为:flag{M9eVfi2Pcs#}

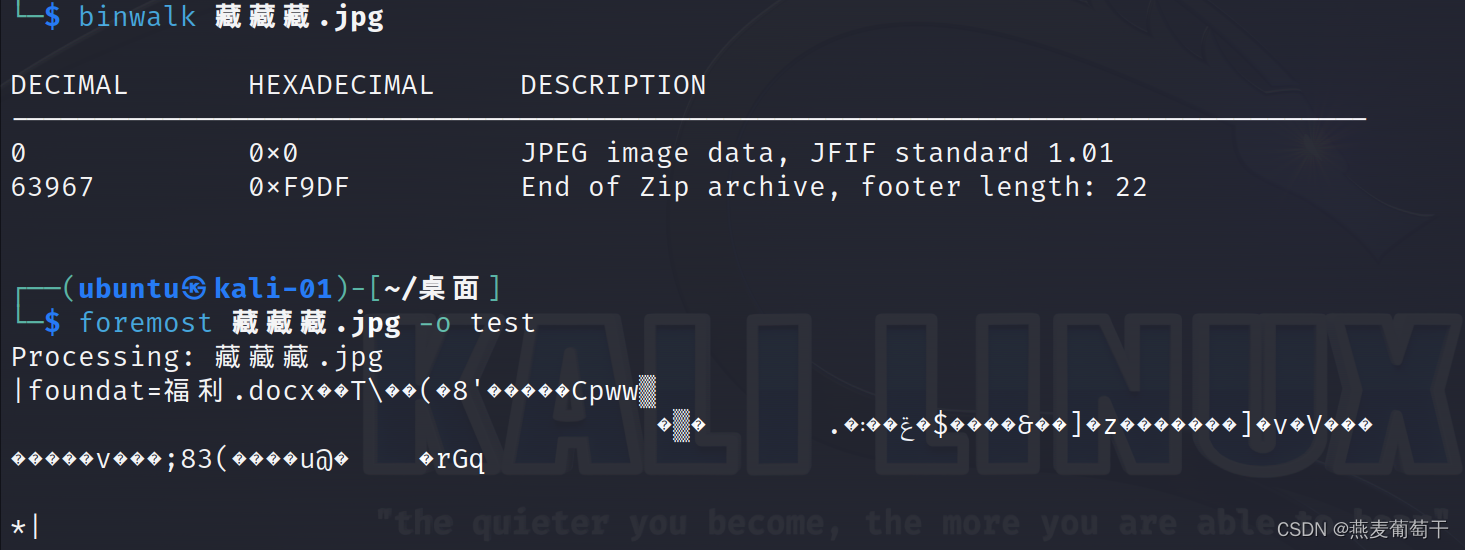

34、[BJDCTF2020]藏藏藏

考察点:

binwalk+foremost文件分离

解题思路:

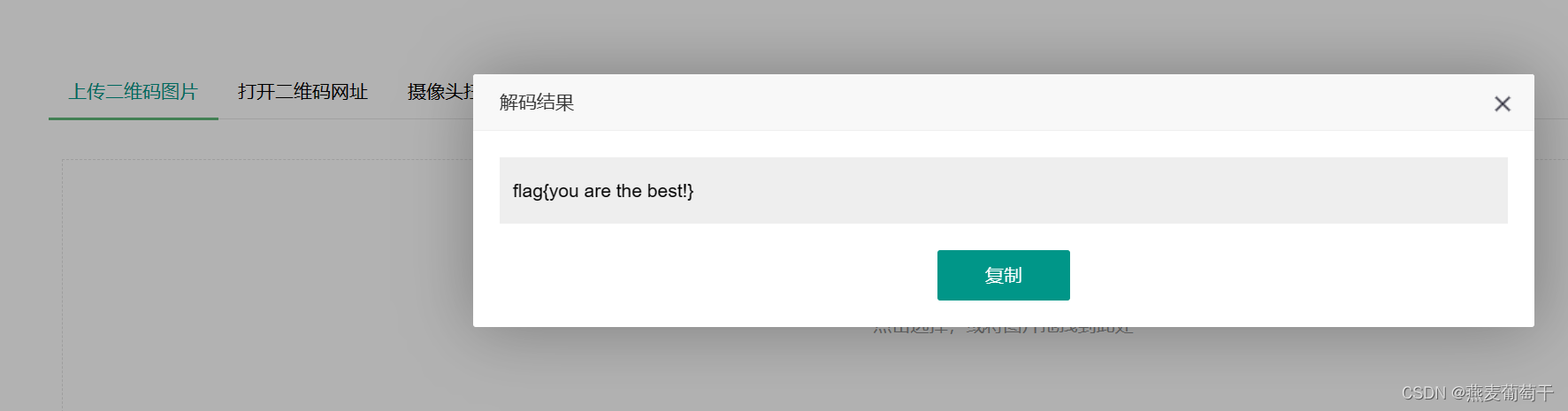

binwalk+foremost分离出zip压缩包,解压后得到doc文档,打开时二维码,直接扫码可得到flag

在线二维码扫描:https://www.lddgo.net/image/qrcodescanner

flag为:flag{you are the best!}

35、刷新过的图片

考察点:

F5隐写+F5-steganography使用

zip伪加密

解题思路:

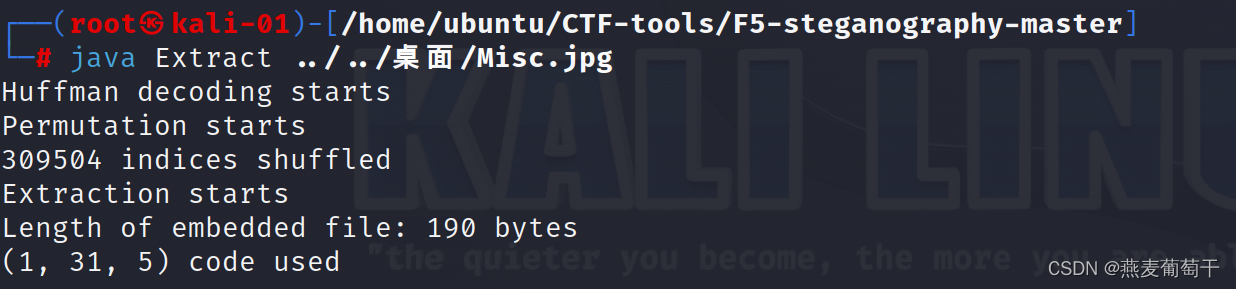

刷新键对应F5,可知是F5隐写,使用F5-steganography分离出隐藏文件

F5-steganography下载地址

F5隐写介绍

Kali F5-steganography报错解决方法

java11下载地址

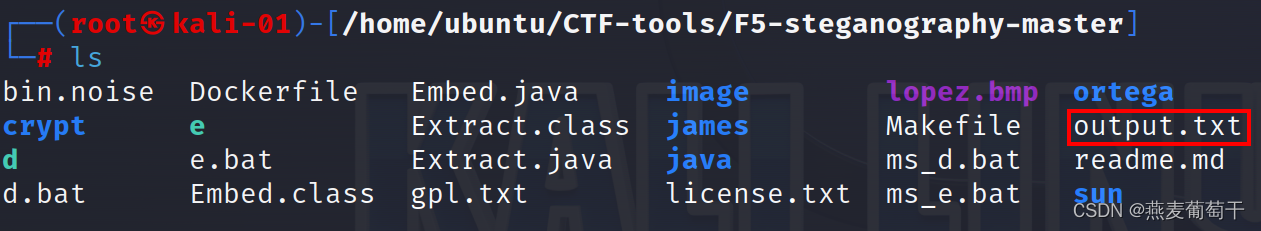

当前目录下得到output.txt文件:

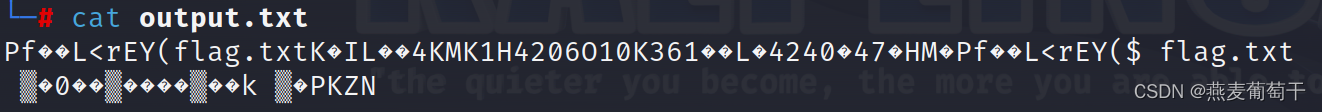

打开txt文件可以看到pk以及flag.txt字样,可知是压缩包:

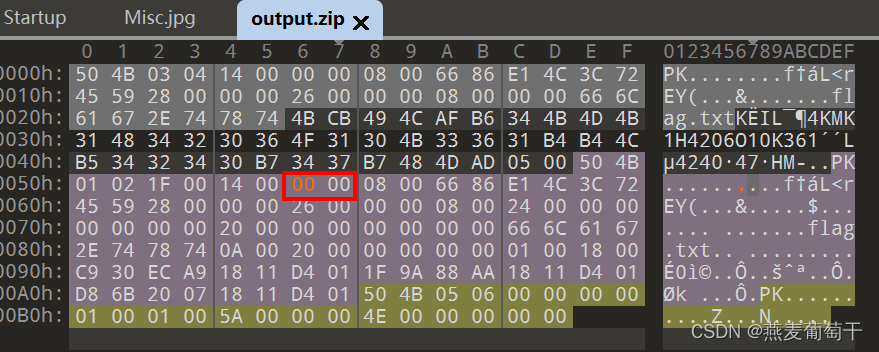

修改文件后缀为zip后直接解压需要密码,使用010editor打开发现是伪加密:

将01 00改为00 00可以直接解压得到flag.txt文件:

flag为:flag{96efd0a2037d06f34199e921079778ee}

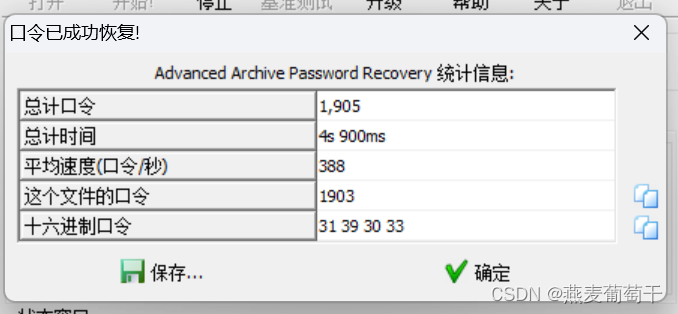

36、被偷走的文件

考察点:

wireshark + FTP文件传输

archpr密码爆破

解题思路:

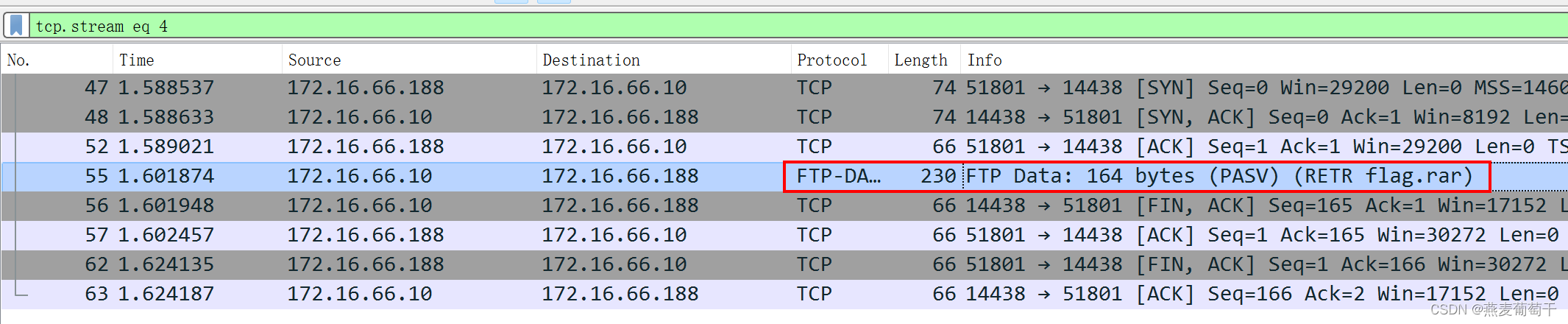

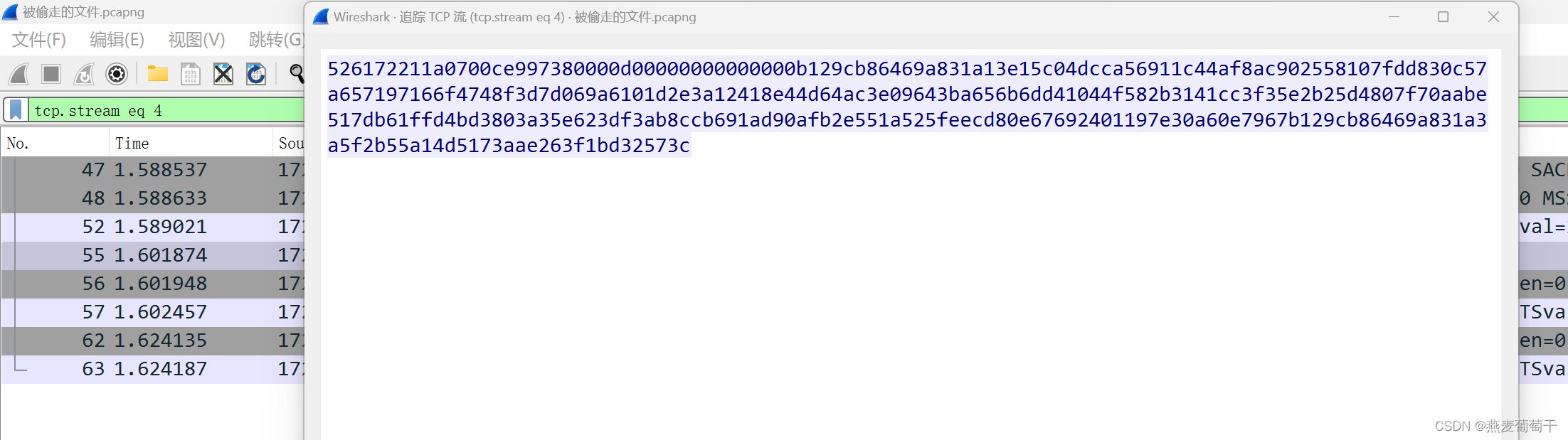

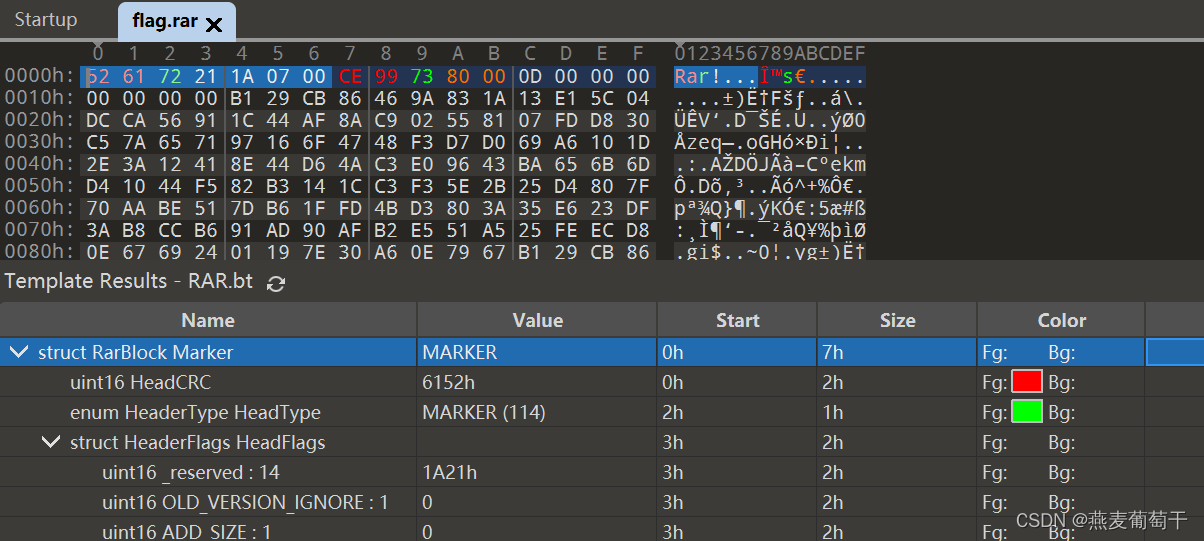

wireshark打开文件可以看到存在FTP的文件传输,对应文件为flag.rar,看别人的解析也可以直接foremost分离出来压缩包文件

因为没有任何的提示,还以为rar伪加密,结果看了半天也没看出问题,最后看解析才知道是4位数字密码爆破:

010editor看不出来可以修改伪加密的地方

爆破得到密码,解压后可以得到flag

flag为:flag{6fe99a5d03fb01f833ec3caa80358fa3}

37、[GXYCTF2019]佛系青年

考察点:

zip伪加密

与佛论禅解密

解题思路:

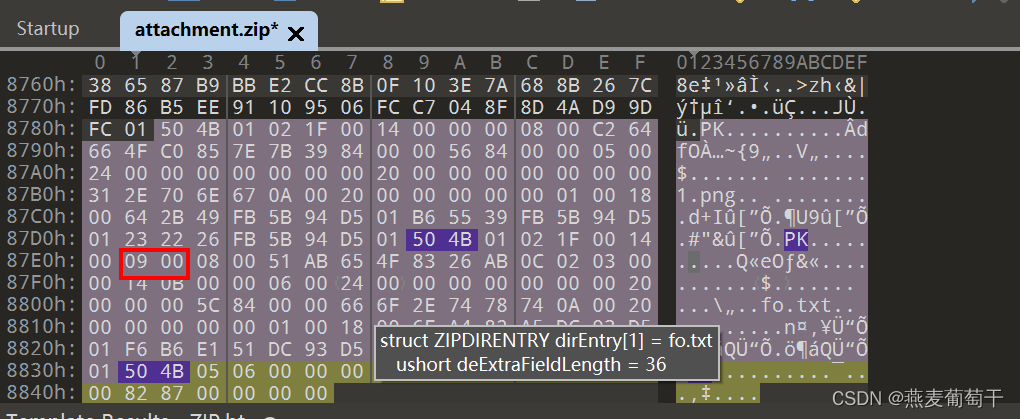

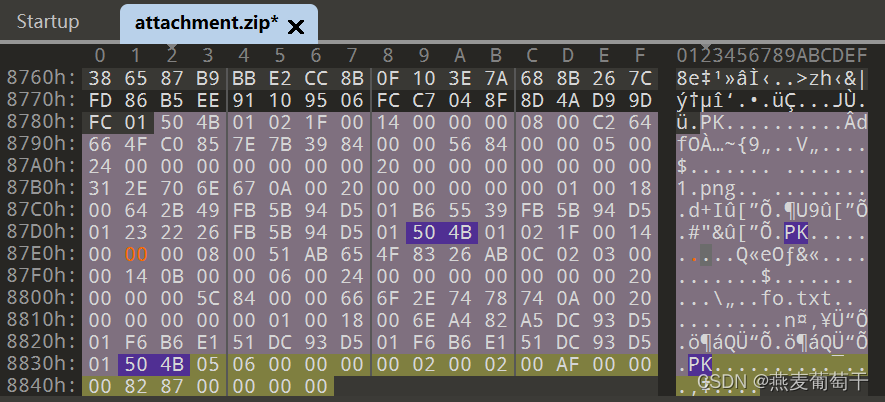

下载的文件解压需要密码,直接010editor可以看出是伪加密:

09 00 修改为00 00后保存可以直接打开zip包:

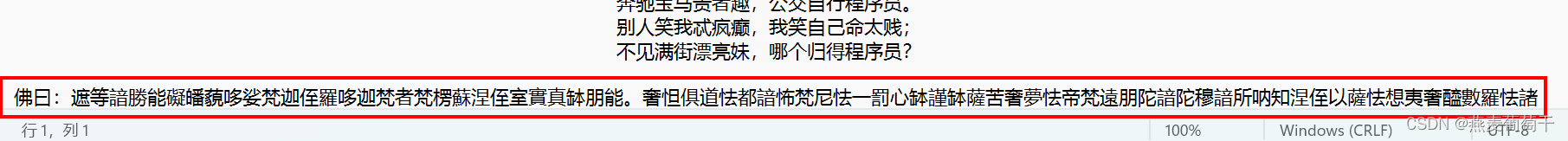

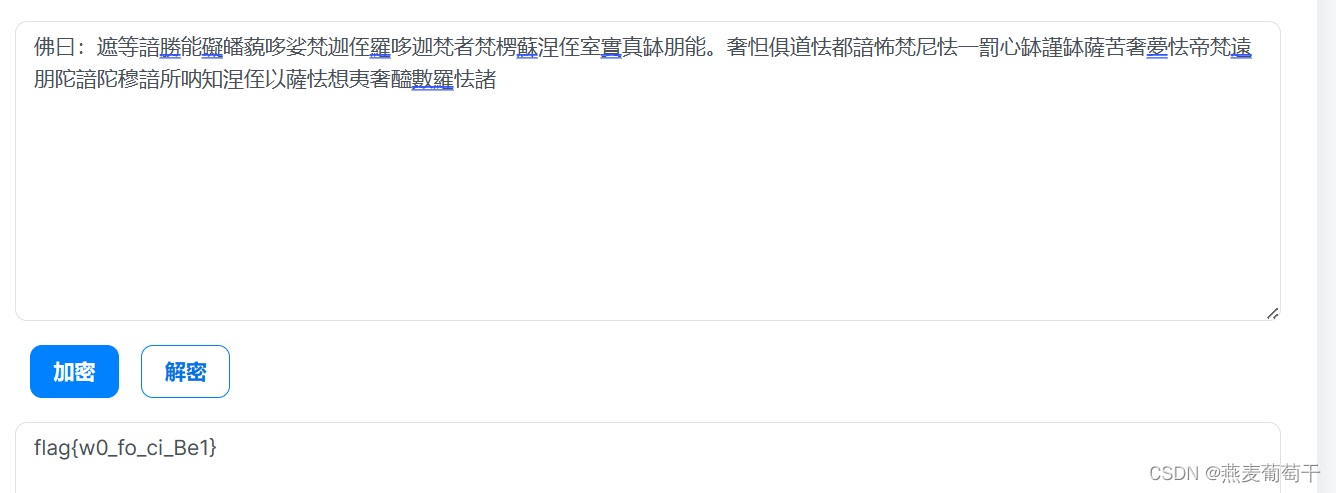

解压后可以得到一个图片和txt文档,其中txt文档中有与佛论禅的密文,直接解密可得到flag:

与佛论禅在线解密

flag为:flag{w0_fo_ci_Be1}

38、snake

考察点:

binwalk+foremost分离文件

serpent解密

解题思路:

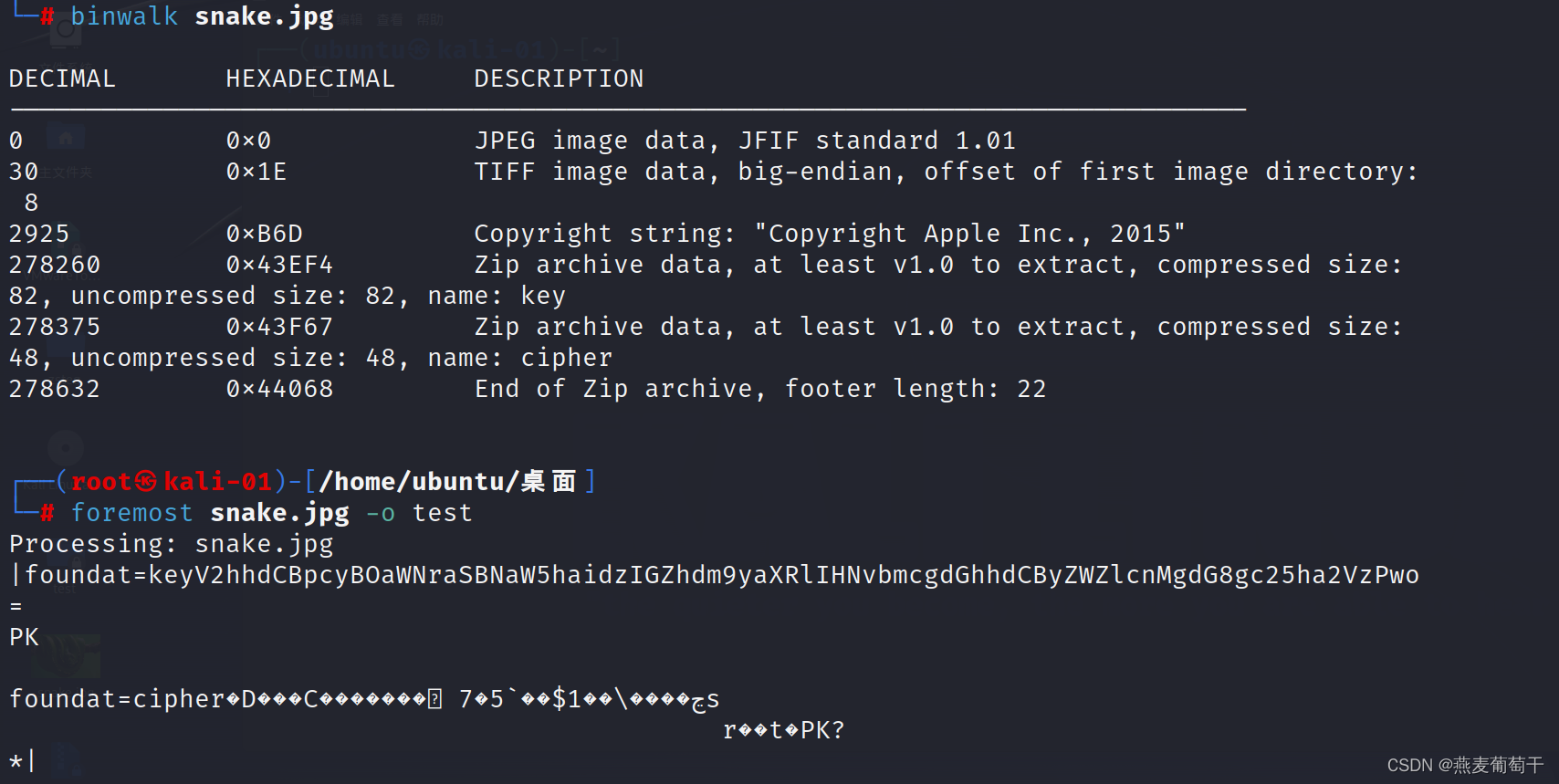

binwalk查看存在隐藏zip文件,foremost进行分离得到zip包:

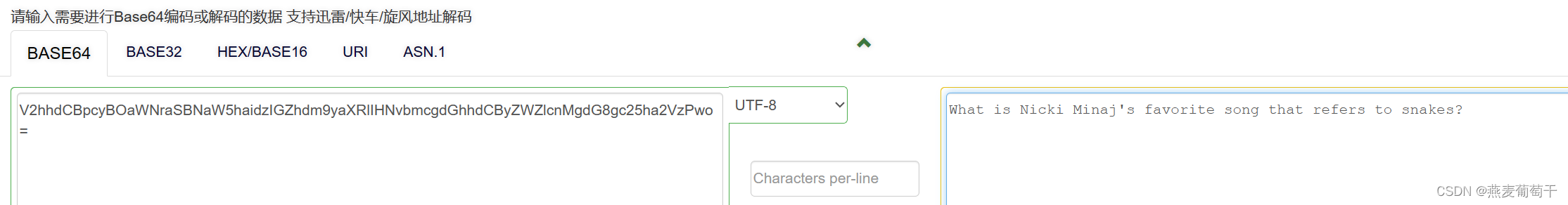

解压后得到两个文件,cipher打开是乱码,key打开时base64密文

base64解密后百度可得到答案为anaconda

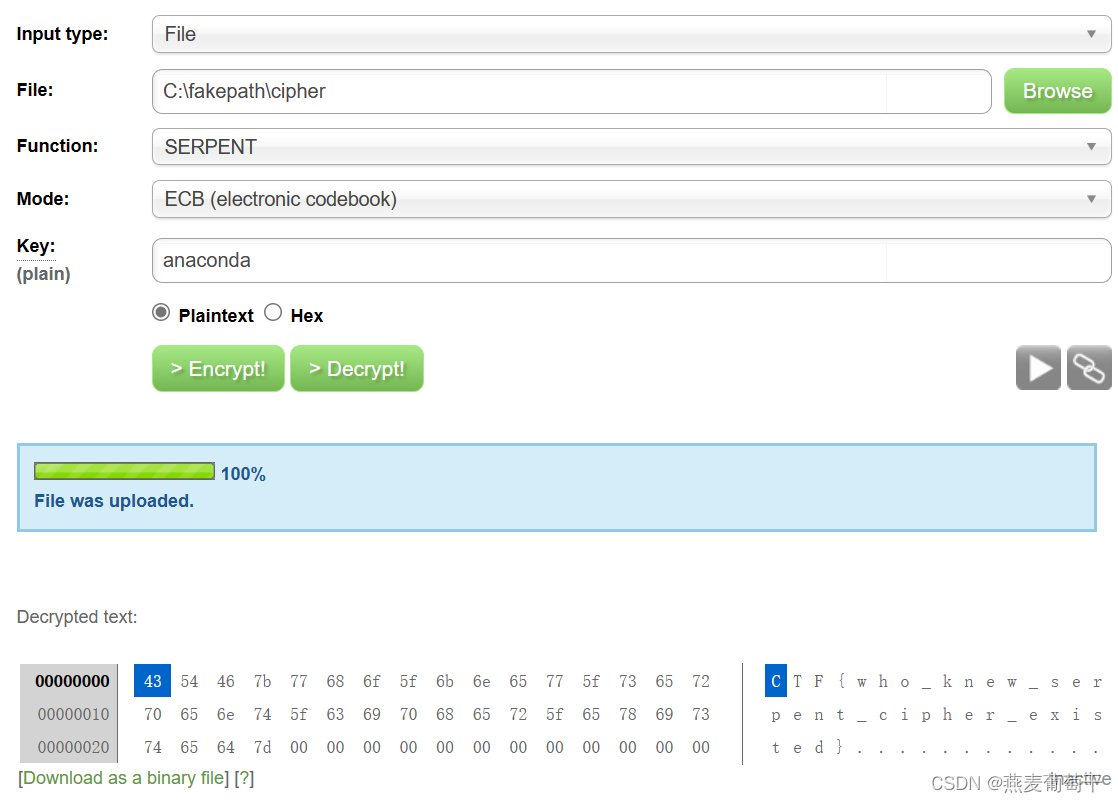

这里推测应该是和snake有关的加密算法,直接百度snake解密可以看到serpent加密算法,而serpent也是蛇的意思

使用在线解密网站解密后可得到flag

Serpent解密(蛇算法)

flag为:flag{who_knew_serpent_cipher_existed}

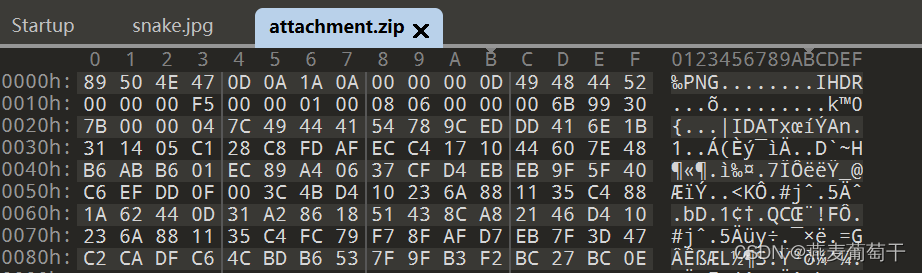

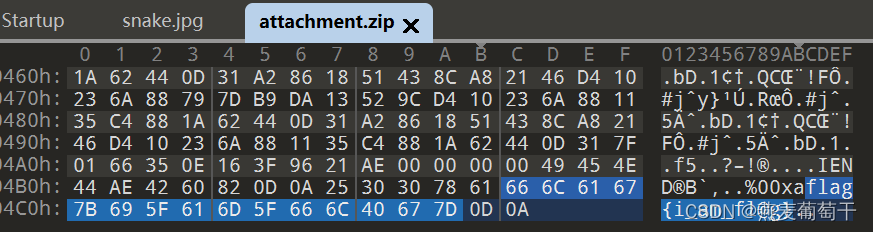

39、[BJDCTF2020]你猜我是个啥

考察点:

010editor

解题思路:

下载的zip包解压报错,在010editor中打开发现为PNG图片,同时文件尾直接可以看到flag值:

flag为:flag{i_am_fl@g}

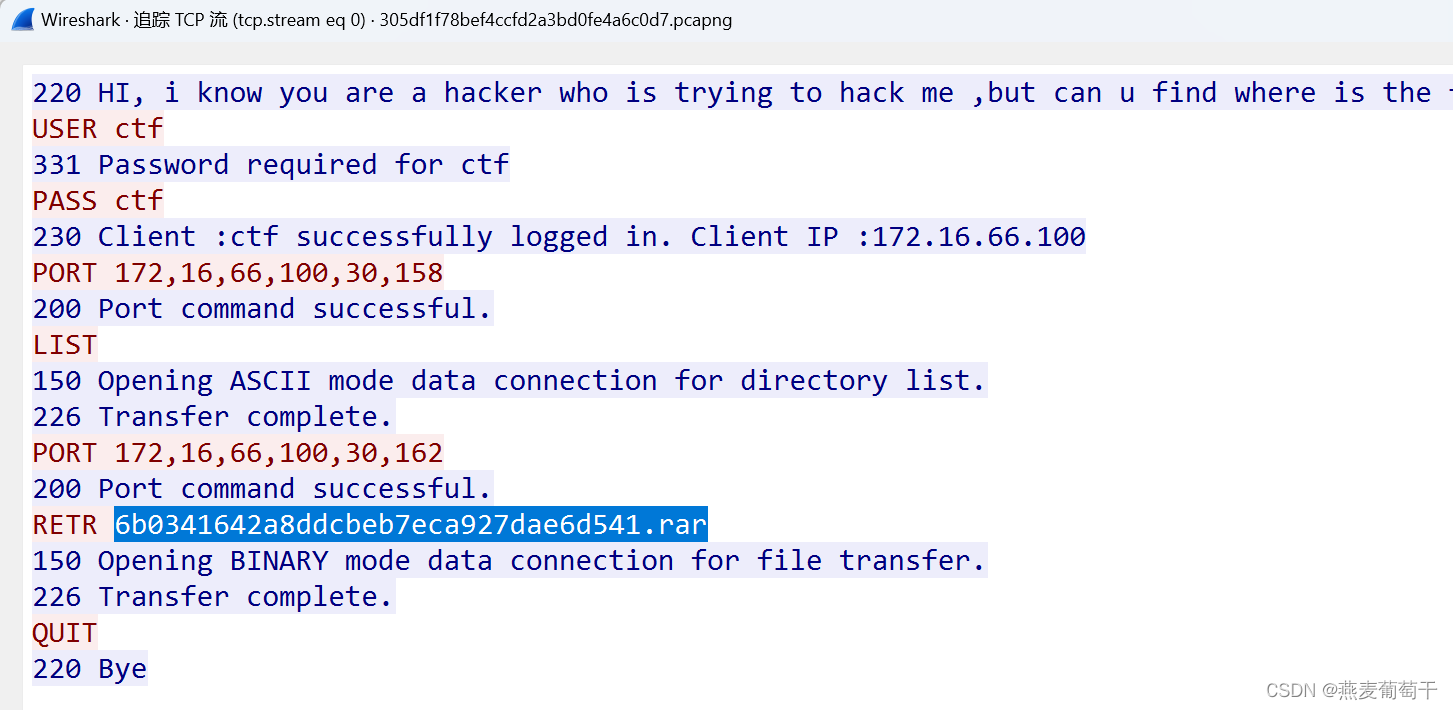

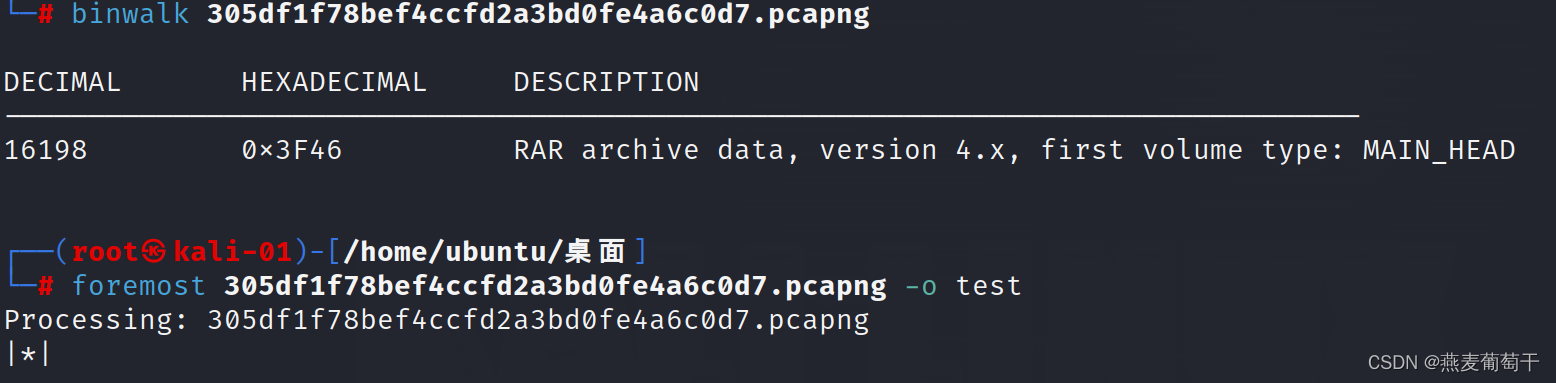

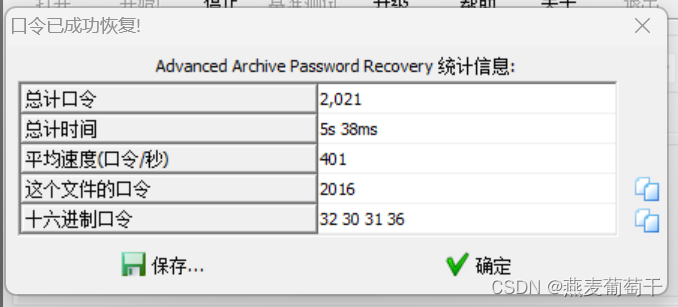

40、秘密文件

考察点:

wireshark+FTP

binwalk+foremost

archpr密码爆破

解题思路:

wireshark打开流量包,选中FTP流量右键追踪TCP流,发现存在FTP协议的文件传输

但是找了半天没有找到传输的文件内容,这里直接binwalk+foremost进行文件分离:

得到压缩包后发现解压需要密码,但是010editor打开后发现并不是伪加密,因此按照套路直接archpr4位数字爆破,最终得到密码解压后得到flag:

flag为:flag{d72e5a671aa50fa5f400e5d10eedeaa5}

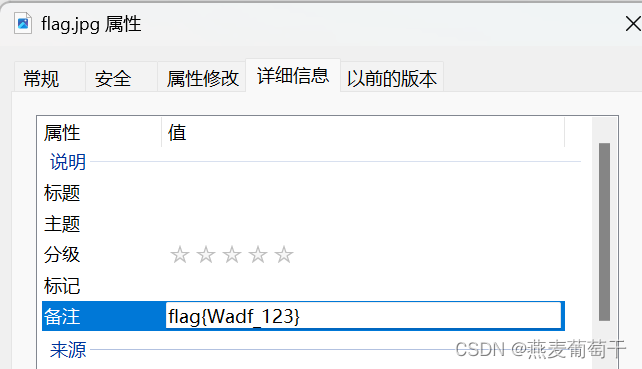

41、[BJDCTF2020]just_a_rar

考察点:

archpr密码爆破

图片备注

解题思路:

由压缩包名字可知密码是4位数字,archpr爆破得到密码,解压后得到一张图片,右键查看属性可在备注中看到flag值

flag为:flag{Wadf_123}

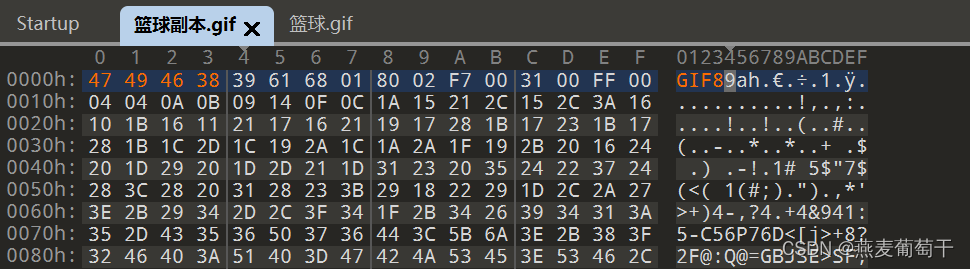

42、[BJDCTF2020]鸡你太美

考察点:

文件头补全

解题思路:

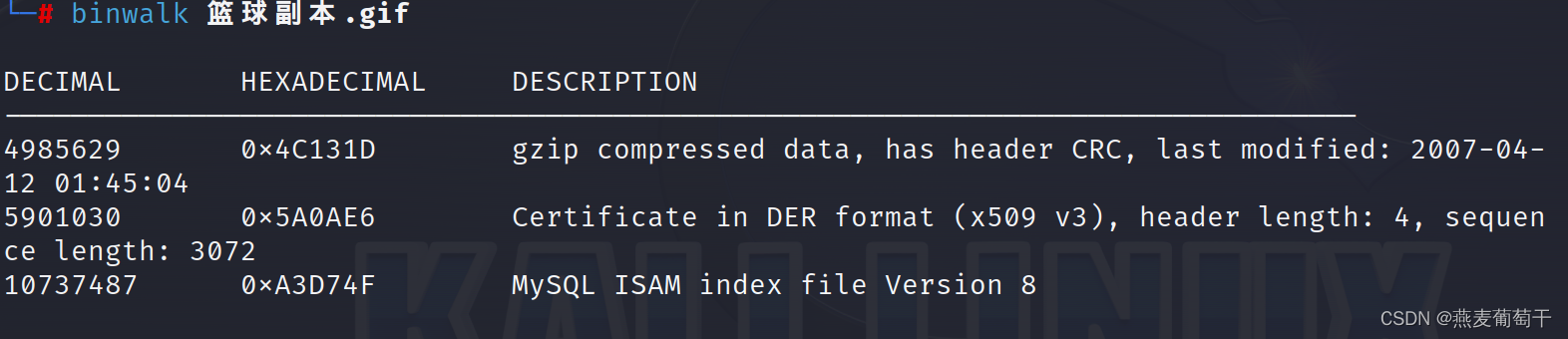

篮球副本.gif中少了GIF的文件头,开头增加47 49 46 38后保存即可正常打开得到flag

但是不知道为什么binwalk出来的结果是gzip,搞得还以为是其他格式的文件:

flag为:flag{zhi_yin_you_are_beautiful}

1972

1972

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?