什么是 ECDSA

ECDSA (Elliptic Curve Digital Signature Algorithm) 是一个基于椭圆曲线的签名算法。对某个消息进行签名的目的是使接收者确认该消息是由签名者发送的,且未经过篡改。

basic idea

ECDSA 包含两个子算法,签名生成算法和签名验证算法。

签名生成算法接收的外部输入是被签名的消息的哈希 z 和签名者的私钥 da,输出是 r 和 s。

sign (z, da) = (r, s)

签名验证算法的外部输入是 z、s 和签名者的公钥 Ha,输出是 o。

verifySign (z, s, Ha) = o

如果 o 与 r 相等,则该签名是有效的,且签名的消息没有被修改。

可以发现 ECDSA 的逻辑与 RSA 的逻辑有些差别。RSA 是用密钥对消息哈希加密,用公钥对解密得到消息哈希,以保证消息没有被篡改;ECDSA 并非对消息哈希进行加密解密,而是将哈希作为两个算法的输入。此外两者的原理也不同,前者是基于椭圆曲线的性质,后者则是基于大素数相乘不可分解的性质。

椭圆曲线参数

除了上述提及的外部参数,为了计算和验证签名,我们还需要知道椭圆曲线的参数。

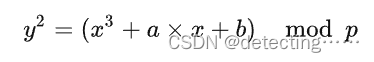

椭圆曲线密码学是基于以下形式的方程:

其中 p 是一个很大的素数,x 只能取整数。显然,该方程对应的曲线关于 x 轴对称,对于任意的 x,可以得到两个互为相反数的 y。

注意到 y^2 的取值是 1 ~ p-1 之间的整数,且该整数必须是某个整数的平方。在此限制下,只能取到符合条件的 N 个 y,对应 N/2 个 x。

当 a取-4,b取0时,上述方程图形化表示是这个样子:

椭圆曲线的参数包含 (a, b, p, N, G),其中 a 、b 和 p 是方程中的参数,N 是曲线上面点的个数,G 是一个被选中的参考起始点,它可以是曲线上面任意一点。

签名生成和签名验证的时候都需要这些椭圆曲线的参数。

签名者的密钥可以通过以下方式生成:

生成一个160bits 的随机数,作为私钥。

令 da 表示私钥,Ha 表示公钥,则有 Ha = da * G。此处的乘法是椭圆曲线乘法,椭圆曲线上的一个点乘以一个数得到的是曲线上另一个点。

计算过程

生成签名:

sign (z, da) = (r, s),其中z、da、r 和 s 都是20个字节长的数据。

1.产生一个20字节的随机数 k

2.利用椭圆曲线乘法(点乘法)计算 (x, y) = k * G,x 即为 r

3.利用 SHA1 计算消息哈希,得到一个20字节的整数 z

4.计算 s = k^-1 (z + da * r) mod p ,k^-1是 k 的模的乘法逆元

即使对同一个消息进行签名,由于每次的 k 会不同,最终得到的签名也不同。

验证签名:

verifySign (z, s, Ha) = o

1.(o, p) = s^-1 z G + s^-1 r Ha (1)

2.若 o == r,则签名有效。

证明是比较简单的,只需将 Ha = da G代入(1)式右侧,且 o == r 时可以将(1)式左侧替换成 kG,消去 G即可得到 k = s^-1 (z + da*r),两边求逆得到 s = k^-1 (z + da * r),这个方程与生成签名时用的方程一致,证毕。

技术细节

主要是椭圆曲线的乘法,可参见这篇文章的介绍https://zhuanlan.zhihu.com/p/97953640以及维基百科https://en.wikipedia.org/wiki/Elliptic_curve_point_multiplication。

ECDSA 有两处用到了这个乘法,分别是计算 r 时 P = kG,以及计算公钥时 Ha = da G。该乘法的性质使得正向计算可以在多项式时间内求出 ,而反向计算则无法在多项式时间内求出,也就是说无法根据 P和G反推出k,也无法根据Ha和G反推出 da。

这种即便你知道原点和终点,但是无法知道被乘数是ECDSA算法背后安全性的所有基础,而这一原则也被称为单向陷门函数。

另一个点是一个数的乘法逆元,即使不理解也不会影响对算法整体的认识,之后有时间再研究下。

以太坊中的 ECDSA

我们已经了解了 ECDSA 是怎么回事,接下来就看看以太坊中如何使用 ECDSA 对交易进行签名。

Secp256k1是指比特币中使用的ECDSA(椭圆曲线数字签名算法)曲线的参数,并且在高效密码学标准(Certicom Research,http://www.secg.org/sec2-v2.pdf)中进行了定义。以太坊也使用了 Secp256k1。

对以太坊一笔交易进行签名的大致步骤如下(简化后):

1.对交易数据进行 RLP 编码

2.对第一步得到的编码进行哈希

3.将哈希与标识以太坊的特定字符串拼接在一起,再次哈希。这一步是为了保证该签名仅在以太坊上可用

4.用上一节介绍的ECDSA算法对第三步得到的哈希进行签名,得到 (r, s, v),v 是一个字节,可以看这里对它的解释

https://bitcoin.stackexchange.com/questions/38351/ecdsa-v-r-s-what-is-v

5.将第四步得到的签名与交易数据拼接,再次进行RLP编码,得到最终的签名消息。

验证签名应该也很简单,这里不再赘述。

不过这里有个点比较好奇,就是接收到交易的节点在验证签名时,如何获得签名者的公钥?

可以参考这篇文章https://www.jianshu.com/p/6cb992091886

因为可以从签名中恢复公钥,再从公钥中得到签名者地址,所以签名消息中的交易内容不需要包含发送者的地址。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?