input - pwnable

1.获取题目

我们先用ssh链接上pwnable的服务器获取题目。在终端输入ssh input2@pwnable.kr -p2222,出现提示后输入密码guest

查看目录下有的文件以及文件权限ls -l

2. 运行程序

直接运行,提示需要我们给出正确的输入才能获得flag。

由于这题不涉及栈溢出等等操作,而是涉及有关于linux下的输入与输出的相关知识,就不查看程序的相关信息及其保护措施。

3.分析源码

题目有给出源码,查看源码:cat input.c

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <sys/socket.h>

#include <arpa/inet.h>

int main(int argc, char* argv[], char* envp[]){

printf("Welcome to pwnable.kr\n");

printf("Let's see if you know how to give input to program\n");

printf("Just give me correct inputs then you will get the flag :)\n");

// argv

if(argc != 100) return 0;

printf("ok\n");

if(strcmp(argv['A'],"\x00")) return 0;

printf("ok\n");

if(strcmp(argv['B'],"\x20\x0a\x0d")) return 0;

printf("ok\n");

printf("Stage 1 clear!\n");

// stdio

char buf[4];

read(0, buf, 4);

if(memcmp(buf, "\x00\x0a\x00\xff", 4)) return 0;

printf("ok\n");

read(2, buf, 4);

if(memcmp(buf, "\x00\x0a\x02\xff", 4)) return 0;

printf("Stage 2 clear!\n");

// env

if(strcmp("\xca\xfe\xba\xbe", getenv("\xde\xad\xbe\xef"))) return 0;

printf("Stage 3 clear!\n");

// file

FILE* fp = fopen("\x0a", "r");

if(!fp) return 0;

if( fread(buf, 4, 1, fp)!=1 ) return 0;

if( memcmp(buf, "\x00\x00\x00\x00", 4) ) return 0;

fclose(fp);

printf("Stage 4 clear!\n");

// network

int sd, cd;

struct sockaddr_in saddr, caddr;

sd = socket(AF_INET, SOCK_STREAM, 0);

if(sd == -1){

printf("socket error, tell admin\n");

return 0;

}

saddr.sin_family = AF_INET;

saddr.sin_addr.s_addr = INADDR_ANY;

saddr.sin_port = htons( atoi(argv['C']) );

if(bind(sd, (struct sockaddr*)&saddr, sizeof(saddr)) < 0){

printf("bind error, use another port\n");

return 1;

}

listen(sd, 1);

int c = sizeof(struct sockaddr_in);

cd = accept(sd, (struct sockaddr *)&caddr, (socklen_t*)&c);

if(cd < 0){

printf("accept error, tell admin\n");

return 0;

}

if( recv(cd, buf, 4, 0) != 4 ) return 0;

if(memcmp(buf, "\xde\xad\xbe\xef", 4)) return 0;

printf("Stage 5 clear!\n");

// here's your flag

system("/bin/cat flag");

return 0;

}

总体来看源码分为五部分,分别是:argv、stdio、env、file、network;需要满足每一关的条件才能打开flag。那我们就分部分分析。

argv

int main(int argc, char* argv[], char* envp[]){

printf("Welcome to pwnable.kr\n");

printf("Let's see if you know how to give input to program\n");

printf("Just give me correct inputs then you will get the flag :)\n");

// argv

if(argc != 100) return 0;

printf("ok\n");

if(strcmp(argv['A'],"\x00")) return 0;

printf("ok\n");

if(strcmp(argv['B'],"\x20\x0a\x0d")) return 0;

printf("ok\n");

printf("Stage 1 clear!\n");

-

运行程序时,需要给出

99个参数才能满足行6条件。linux系统中,程序名或者函数名也是一个函数,位于函数表的首位;argc为参数的个数(从1开始计数),argv为参数的列表,envp是用于取得系统环境变量。

EG:

./input a b c在系统当中呈现出来是:argc=4(4个参数),argv=[’./input’,‘a’,‘b’,‘c’](首位为程序名的参数列表)那么第一个if条件就很容易解决:

#创建一个长度为99的列表作为去首参数列表 argv = list('A'*99) #调用时加上程序名,构成长度为100的参数列表但是如果我们使用pwntools 中的 process 加载程序会出问题:

argv = list('A'*99)#去首参数列表 program = pwn.process(['/home/input2/input',argv])#打开后args=2(两个参数:程序名、argv)pwn.process将整个参数列表当作一个参数传入程序。我们就需要用python2自带的subprocess库中的Popen()。正确打开方法如下:

program = subpress.Popen(argv)subprocess.Popen将 argv 参数列表中的每一个元素当做一个单独的参数传入程序,也就是此时的args=100(1+99)

-

将参数列表中的第64位换成"\x00",以满足行8&10条件

‘A‘的ASCII码为65,对应linux参数列表(argv)(长度100、含有程序名)中为65位参数,python中的是第(65-1)位参数(不包含程序名),也就是向前推一位

因此我们这样修改参数列表,以满足行8&10条件:

argv[ord('A')-1] = '' argv[ord('B')-1] = "\x20\x0a\x0d"行8中给定的答案字符串‘\x00’,对应的是python中的空字符串,且不能填入‘\x00’,应填入空字符串

stdio

这一部分是关于程序标准化信息的知识。

// stdio

char buf[4];

read(0, buf, 4);

if(memcmp(buf, "\x00\x0a\x00\xff", 4)) return 0;

read(2, buf, 4);

if(memcmp(buf, "\x00\x0a\x02\xff", 4)) return 0;

printf("Stage 2 clear!\n");

先来看看memcmp(buf, "\x00\x0a\x00\xff", 4)这个命令,作用是从给定的两个内存地址开始,比较指定的字节个数。这里就是比较buf开始的4个字节和"\x00\x0a\x00\xff"。

buf是通过read(0, buf, 4)写入的。之前的题目中也有遇见过read函数。这里的fd=0,与之前遇到的不完全一样,这题不能通过命令行输入特定字符串解决。因为"\x00\x0a\x00\xff"中有不能见的字符,也就是说有部分字符无法打出来。

fd = 0,也对应了程序中的标准化输入。我们可以修改程序的标准化输入(stdin)来实现输入不可见字符。

同理,fd = 2,对应了程序中的标准化错误。标准化错误无法通过命令行输入来修改,因此我们需要通过创建通道的方式重定向程序的标准化错误信息

先了解一下linux c程序是如何进行通信的:

进程有自己的独立内存地址空间,通过内核管道(通道)进行交换数据

我们可以调用os.pipe()创建一个通道,作为父进程向子进程(input)传递标准输入、标准错误信息。也就是重定向input的信息。

import os

stdinr, stdinw = os.pipe()#创建标准输入读写通道

stderrr, stderrw = os.pipe()#创建标准错误读写通道

os.write(stdinw,"\x00\x0a\x00\xff")#将特定值写入写端

os.write(stderrw,"\x00\x0a\x02\xff")#同上

program = subprocess.Popen(["./input"]+payload, stdin=stdinr,stderr=stderrr)#打开程序时,重定向程序标准化信息

env

// env

if(strcmp("\xca\xfe\xba\xbe", getenv("\xde\xad\xbe\xef"))) return 0;

printf("Stage 3 clear!\n");

这一部分是关于程序的环境信息。getenv("\xde\xad\xbe\xef")这个命令作用是从环境中取字符串,获取环境变量的值,环境变量的格式为envvar=value。我们需要做的是创建一个python字典:

environ = {"\xde\xad\xbe\xef":"\xca\xfe\xba\xbe"}

file

// file

FILE* fp = fopen("\x0a", "r");

if(!fp) return 0;

if( fread(buf, 4, 1, fp)!=1 ) return 0;

if( memcmp(buf, "\x00\x00\x00\x00", 4) ) return 0;

fclose(fp);

printf("Stage 4 clear!\n");

从源码来看,程序打开一个名为“\x0a”文档,读取一个4字节长的数据到buf,然后与特定值进行比较。我们需要的是在文档中写入题目所要求的字符串,让条件成立即可。

补充fread函数:size_t fread(void *buffer, size_t size, size_t count FILE *stream)

作用是从stream中读取count个长度为size的元素存储在buffer中。

network

// network

int sd, cd;

// sockaddr_in 是一个处理网络通信地址的结构体

struct sockaddr_in saddr, caddr;

// 获得fd,应该是获得一个socket连接的类吧,不太清楚

sd = socket(AF_INET, SOCK_STREAM, 0);

// 如果获取失败的错误处理

if(sd == -1){

printf("socket error, tell admin\n");

return 0;

}

saddr.sin_family = AF_INET;// 初始化地址家族

saddr.sin_addr.s_addr = INADDR_ANY;// 设置地址

saddr.sin_port = htons( atoi(argv['C']) );// 设置端口

// bind进行转换&错误处理

if(bind(sd, (struct sockaddr*)&saddr, sizeof(saddr)) < 0){

printf("bind error, use another port\n");

return 1;

}

// 监听端口

listen(sd, 1);

int c = sizeof(struct sockaddr_in);

// 接受类似于密钥的东西存储在cd中

cd = accept(sd, (struct sockaddr *)&caddr, (socklen_t*)&c);

// 密钥接受失败的错误处理

if(cd < 0){

printf("accept error, tell admin\n");

return 0;

}

// 将cd内容复制到buf中

if( recv(cd, buf, 4, 0) != 4 ) return 0;

// 比较密钥与特定值

if(memcmp(buf, "\xde\xad\xbe\xef", 4)) return 0;

printf("Stage 5 clear!\n");

这部分检查的是从socket服务端(sd)接收到的密钥(cd),与特定值进行比较。我们重点是从18行开始,前均为建立socket连接,查阅资料后我将所了解的注释在源码中。

如果socket链接正常的话,一直到22行都不会报错。我们需要做的:在python脚本中也链接上这个socket服务端,然后给服务端发送"\xde\xad\xbe\xef",程序接收到相同值,并写入到cd、buf后,行33条件成立。

import socket

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect(("127.0.0.1", 8888))

s.send("\xde\xad\xbe\xef")

s.close()

4. 编写利用脚本

各部分脚本以下面为准:

# -*- coding:utf-8 -*-

import os

import socket

import time

import subprocess

# argv

argv = list('A'*99)# 创建一个去首参数列表

argv[ord('A')-1] = ''# 将参数列表64位修改为特定值

argv[ord('B')-1] = "\x00\x0a\x02\xff"#将参数列表65位修改为特定值

# stdio

stdinr, stdinw = os.pipe()# 创建标准输入读写通道

stderrr, stderrw = os.pipr()# 创建标准错误读写通道

os.write(stdinw, "\x00\x0a\x00\xff")# 向标准输入写端写入特定值

os.write(stderrw, "\x00\x0a\x02\xff")# 向标准错误写端写入特定值

# env

envrion = {"\xde\xad\xbe\xef":"\xca\xfe\xba\xbe"}# 创建字符串对应预设环境变量的字典

# file

with open("\x0a",'wb') as file:# 以比特流方式打开\x0a文本

file.write("\x00\x00\x00\x00")# 写入特定值

# network

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)# 初始化socket连接信息

# 用subprocess.Popen加载程序

# 依次传入参数列表、标准输入读端、标准错误写端、字符串环境字典

program = subprocess.Popen(["/home/input2/input"]+payload,stdin=stdinr,stderr=stderrr,env=environ)

# 程序缓存加载时间

time.sleep(2)

# 建立socket连接

s.connect("127.0.0.1",8888)

# 发送特定文本

s.send("\xde\xad\xbe\xef")

s.close()

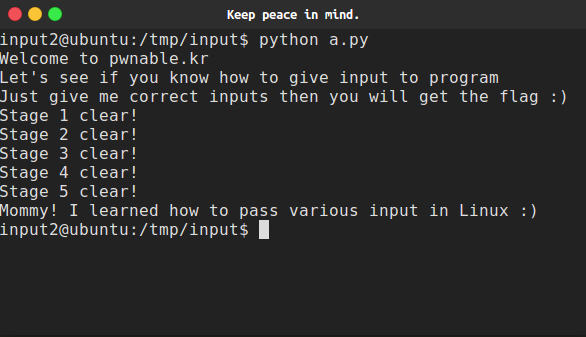

由于/home/input没有写权限,所以就将脚本文件放在/tmp下去执行:

但是源码中的system("/bin/cat flag")是相对路径,所以我们需要对flag进行链接

cd /tmp

ln -s /home/input2/flag ./flag #软连接flag

还是没有弹出flag,查阅网上wp后得知:/tmp文件夹没有读权限。我们需要在/tmp下创建一个文件夹,在里面运行脚本。

mkdir -p /tmp/input

ln -s ~/flag ./

python a.py

由于/home/input没有写权限,所以就将脚本文件放在/tmp下去执行:

[外链图片转存中…(img-r3TU7NnT-1567148265816)]

但是源码中的system("/bin/cat flag")是相对路径,所以我们需要对flag进行链接

cd /tmp

ln -s /home/input2/flag ./flag #软连接flag

还是没有弹出flag,查阅网上wp后得知:/tmp文件夹没有读权限。我们需要在/tmp下创建一个文件夹,在里面运行脚本。

mkdir -p /tmp/input

ln -s ~/flag ./

python a.py

744

744

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?