1.Web-签到题

点开题目让猜密码

首先输入发现最大位数是1,而密码为四位数字,就点击源码修改最大长度为5

然后用Burp Suite爆破密码

太久没用BP了稍微详细写一写

首先设置浏览器代理

然后配置BP

大概刷新一下要抓包的页面,就会发现Proxy变橙色,说明页面被抓取

密码在index.php里,就使用密码爆破

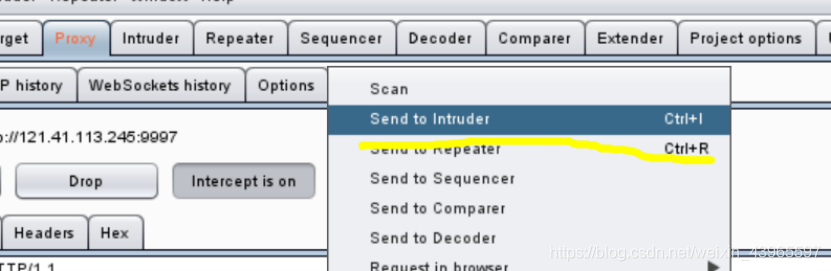

点击Action发送到Intruder

Intruder变橙,默认进入

点击Position选项,选择要爆破的内容

这里默认标记出来了,当这里有多个选项时参考下面

说了是四位数数字,所以爆破选项设置如下1000-9999

最后start attack

按照长度排序,与众不同的那个就是了

1314真的好土……..

2.MISC-CRY

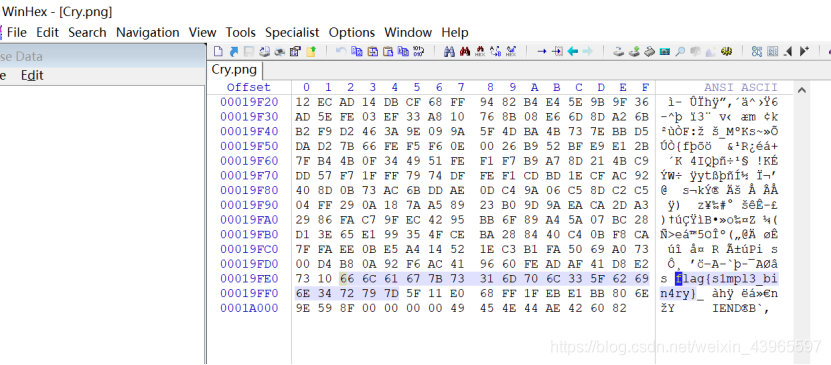

下载的图片看起来就是小jerry在哭,用Winhex打开,先改变0-3行,4-6行的长和宽参数看看,什么也没有,说明不是不完整,然后搜索flag文本

flag就出来了

3.MISC-还是解题爽

给出来的解压密码是JS加密过的,用网站在线解密解压密码为password

然后解压的图片有三个残缺,根据二维码的格式自行补上三个方块。

用微信扫一扫得flag

4.CRYPTO-be@r

熊说在线解密就行了

5.CRYPTO-Are you ok?

下载下来一个压缩包,和还是写题爽的格式一样,通过txt解出压缩密码,打开7z文件即可

看到密文,最后带的等号,base64后面跟的是两个等号,看了wp才知道这是AES加密,密钥就是题目描述: nobody is ok,通过网站https://www.sojson.com/encrypt_aes.html

解出密码

输入之后得到全是ook!

在线搜索ook!是什么类型的密码,给到了网站解析,属于ook!编码

https://www.splitbrain.org/services/ook

得到flag

本文介绍了网络安全中的几种解谜挑战,包括Web签到题中的密码爆破,使用Burp Suite进行攻击;Misc挑战中通过图片隐藏的flag,使用Winhex编辑查看;解压密码的JS加密解析,以及通过在线工具解密AES加密得到flag;最后,讨论了两种不同加密问题的解决方法,涉及在线解密工具和编码解析。

本文介绍了网络安全中的几种解谜挑战,包括Web签到题中的密码爆破,使用Burp Suite进行攻击;Misc挑战中通过图片隐藏的flag,使用Winhex编辑查看;解压密码的JS加密解析,以及通过在线工具解密AES加密得到flag;最后,讨论了两种不同加密问题的解决方法,涉及在线解密工具和编码解析。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?