1、通过iptables限制9200端口访问ip来实现ES未授权访问

前置条件:首先使用iptabless得拥有root账号或sudo权限,

服务端和客户端为博主虚拟服务器:

服务端:

10.177.148.23

10.177.148.24

10.177.148.25

客户端:

10.177.148.26

1.1创建iptables策略保存路径(路径根据实际需求调整)

root用户执行

mkdir -p /etc/iptables

拥有sudo权限用户执行(因后续要保存,不建议文件夹建立到root文件夹里)

mkdir -p /home/自己执行用户的文件夹/iptables

1.2设置允许访问

sudo用户权限执行下面语句,如果是root用户,咋不需要加sudo,直接执行即可

# 允许集群内主机IP访问本机9200端口

sudo iptables -A INPUT -s 10.177.148.23 -p tcp --dport 9200 -j ACCEPT

sudo iptables -A INPUT -s 10.177.148.24 -p tcp --dport 9200 -j ACCEPT

sudo iptables -A INPUT -s 10.177.148.25 -p tcp --dport 9200 -j ACCEPT

# 允许ES客户端IP地址访问本机9200端口

sudo iptables -A INPUT -s 10.177.148.26 -p tcp --dport 9200 -j ACCEPT

PS:其实上面几个是一种脚本语句

# 禁止除上面策略外的所有IP访问本机9200端口(最后一条)

sudo iptables -A INPUT -p tcp --dport 9200 -j REJECT

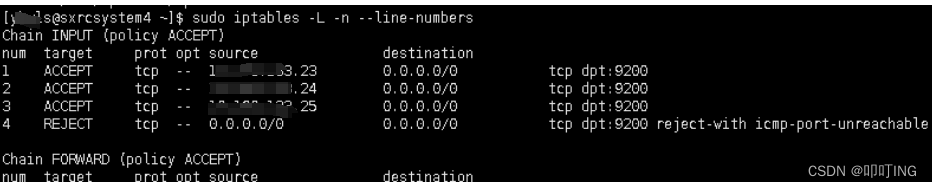

1.3查看设置结果

root用户执行:

iptables -L -n --line-numbers

sudo权限用户执行:

sudo iptables -L -n --line-numbers

1.4保存结果

#保存已添加的iptables规则到本地文件路径(路径根据实际需求调整)

root用户执行

sudo iptables-save >/etc/iptables/iptables.rules

sudo权限用户执行

sudo iptables-save > /home/自己执行用户的文件夹/iptables

PS:保存路径跟1.1设置的文件目录一致即可

******************************************到此设置完成*************************************

1.5扩展命令

# 如果要在以上策略基本上新增iptables策略,使用-I参数

sudo iptables -I INPUT -s 192.168.32.121 -p tcp --dport 9200 -j ACCEPT

# 删除已添加的某条iptables规则(此命令表示删除列表中编号为1的规则)

sudo iptables -D INPUT 1

#从已保存的文件中恢复iptables规则(路径根据实际需求调整)

sudo iptables-restore < /etc/iptables/iptables.rules

#配置开机后自动执行加载iptables策略文件

sudo /etc/rc.d/rc.local

2、设置ES用户名密码

参考这篇博文即可:跳转走起。。。

3248

3248

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?