1、签到题

关注公众号即可

2、这是一张单纯的图片

notepad++打开,利用插件HEX-Editor,最后一行显示了一串编码,用解码器可得flag,或

将其放到html文件中也可以显示flag。

HTML中,`&#数字型;` 这种格式用于表示字符的实体编码,其中“数字型”是一个或多个数字,代表特定字符的Unicode码点。这种编码方式主要用于在HTML文档中嵌入特殊字符,以避免与HTML标记冲突或正确显示某些无法直接输入的字符。3、隐写

把图片放到HEX-Editor里,根据图片格式,发现图片的宽与高有矛盾;

找到IHDR,在这之后的八个bit就是宽高的值;

更改不合尺寸,把a4改为f4,将图片保存即可。

详细原理可参考这两篇文章:

文章1:PNG图片压缩原理解析--屌丝的眼泪_rar压缩png图片后的头文件-CSDN博客

4、telnet

pcap是一种数据流格式,wireshark软件可以直接把网络数据流变成这种格式。在Linux里,pcap可以说是一种通用的数据流格式,很多开源的项目都需要用到这种格式的文件。ROHC的库里,测试脚本的入口参数之一就是一个pcap格式的数据流文件。如果清楚了pcap的格式,就可以自己去生成数据流文件,从而去使用ROHC的库。发现是一种数据流结构?

用wireshark查看

右键追踪流-tcp流

然后出现flag

5、眼见非实

这是一道关于文件分析和解密的挑战。以下是一个大概的解题思路:

名字为zip,先用winhex打开,在最后发现有个.docx,里面应该有个docx。

打开发现确实有个docx,但打开一堆乱码,拖进winhex再看看

发现前边几个代表后缀的字母和之前的.zip文件是一样的

把它改成.zip,在打开的那些里面找,找word-document.xml即可。

document.xml 是Word文档(特别是 .docx 格式)中的一个关键组成部分。当我们将一个 .docx 文件视为ZIP压缩包并解压其内容时,会找到多个文件和文件夹,其中 document.xml 文件包含了文档的主要文本内容。参考文章:zip 伪加密学习,压缩包十六进制数据含义分析_zip伪加密-CSDN博客

6、啊哒

解压,得到一张图片,发现是图片隐写类问题,基本步骤:

1.打开图片,宽高比目测没什么问题。

2.打开属性看看是否有隐藏信息。

3.用Stegsolve随便翻一翻看看有没有flag

4.用0.0editor来查一查表头,发现也没问题

5.最后在notepad++中搜索下'ctf'和'flag'无可用信息,利用winhex文件查看图片,发现图片里存在txt文件。

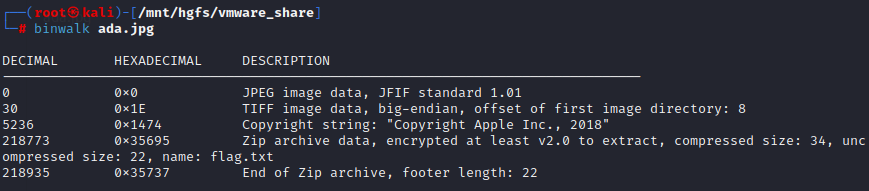

把文件拖入kali,用kali分析一下文件,打开终端,输入命令,binwalk 文件名

发现该文件不仅有图片还有文本跟解压包

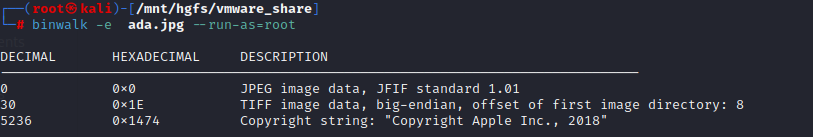

用命令binwalk -e 文件名 --run-as=root 来分离文件

把分离好的文件移出虚拟机查看,需要解压密码

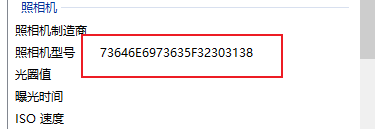

原文件右键查看属性可得一串十六进制编码的ASCII字符串,对其解码得到sdnisc_2018

即为解压密码

7、又一张图片,还单纯吗

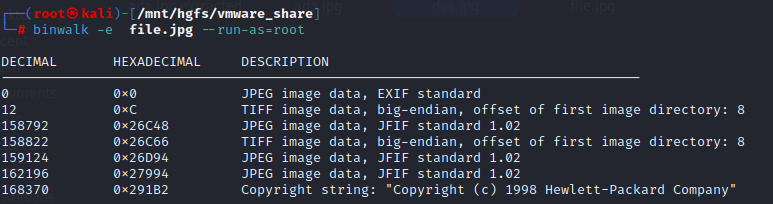

binwalk -e 文件名 --run-as=root 发现捆绑了好几张图片

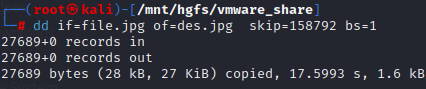

运行 dd if=源文件名 of=目标文件名 skip=158792 bs=1 查看其中一张图片

打开这张图片,出现flag

foremost方法也可以

8、猜

刘亦菲拼音key{liuyifei}

9、 宽带信息泄露

用到了新软件routePassView

10、隐写2

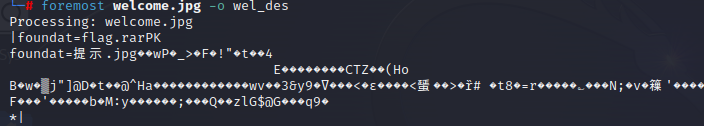

foremost命令

格式:foremost [选项] 输入文件 -o 输出目录

其中,-o 参数用于指定输出目录(output directory)

341

341

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?