Firewalld概述

- 支持网络区域所定义的网络链接以及接口安全等级的动态防火墙管理工具

- 支持IPv4、IPv6防火墙设置以及以太网桥

- 支持服务或应用程序直接添加防火墙规则接口

拥有两种配置模式

- 运行时配置

- 永久配置

Firewalld和iptables的关系

netfilter

- 位于Linux内核中的包过滤功能体系

- 称为Linux防火墙的“内核态”

Firewalld/iptables

- CentOS7默认的管理防火墙规则的工具(Firewalld)

- 称为Linux防火墙的“用户态”

iptables与firewalld的区别

区别一:

iptables主要是基于接口,来设置规则,从而判断网络的安全性。

firewalld是基于区域,根据不同的区域来设置不同的规则,从而保证网络的安全。与硬件防火墙的设置相类似。

区别二:

iptables 在 /etc/sysconfig/iptables 中储存配置,

firewalld 将配置储存在 /etc/firewalld/(优先加载)和 /usr/lib/firewalld/(默认的配置文件)中的各种 XML 文件里。

区别三:

使用 iptables 每一个单独更改意味着清除所有旧有的规则和从/etc/sysconfig/iptables 里读取所有新的规则

使用 firewalld 却不会再创建任何新的规则,仅仅运行规则中的不同之处。因此firewalld 可以在运行时间内,改变设置而不丢失

现行连接。

firewalld防火墙九大预定义区域

| trusted | 信任区域 | 接受所有传入的网络连接 |

| public | 初始的默认区域 | 允许与ssh或dhcpv6-client预定义服务匹配的传入流量,其余均拒绝 |

| external | 外部区域 | 允许与 ssh 预定义服务匹配的传入流量,其余均拒绝 |

| home | 家庭区域 | 允许与ssh、mdns、samba-client或dhcpv6-client预定义服务匹配的传入流量,其余均拒绝 |

| internal | 内部区域 | 默认值时与home区域相同 |

| work | 工作区域 | 允许与 ssh、dhcpv6-client 预定义服务匹配的传入流量,其余均拒绝 |

| dmz | 非军事区域 | 可实现网络隔离,提供对LAN的有限访问,并且只允许指定的传入端口 |

| block | 限制区域 | 所有传入的网络连接都被拒绝,只允许传出的网络连接 |

| drop | 丢弃区域 | 丢弃所有传入的网络连接,并不返回任何应答消息,只允许传出的网络连接 |

firewalld 数据包处理原则

要激活某个区域,需要先将区域与 源地址或网卡接口 关联绑定(一个区域可以关联绑定多个源地址或网卡接口,一个源地址或网卡接口只能关联绑定一个区域)

先检查传入数据包的源地址

若源地址与特定区域绑定,则直接使用该区域的规则过滤处理数据包

若源地址与任何一个区域没有绑定,则使用与入站网卡绑定的特定区域的规则过滤处理数据包

若也没有特定区域绑定网卡接口,则使用默认区域的规则过滤处理数据包

firewalld 命令行操作管理

格式:

firewall-cmd 选项(1)增

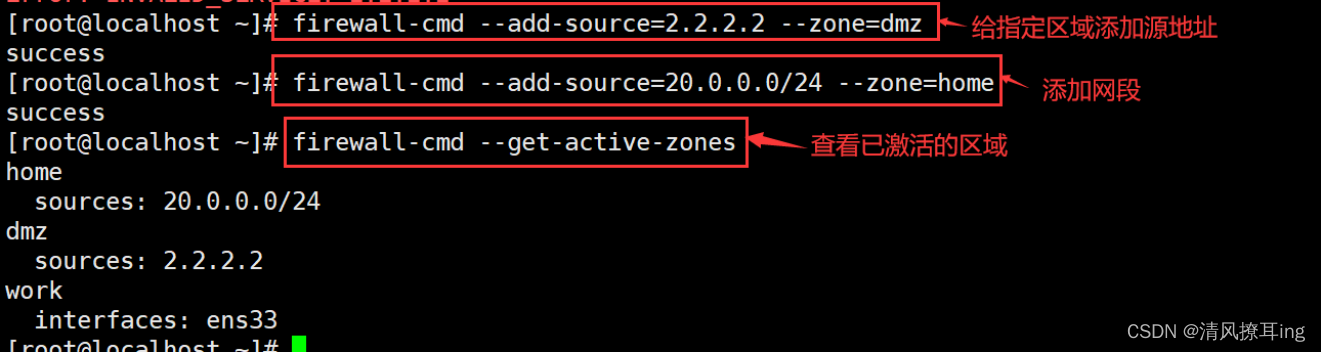

--add-interface=网卡名 --zone=区域名 给指定区域添加绑定的网卡

--add-source=源地址 --zone=区域名 给指定区域添加源地址

--add-service=服务名 --zone=区域名 给指定区域添加允许访问的服务

--add-service={服务名1,服务名2,...} --zone=区域名 给指定区域添加允许访问的服务列表

--add-port=端口/协议 --zone=区域名 给指定区域添加允许访问的端口

--add-port=端口1-端口2/协议 --zone=区域名 给指定区域添加允许访问的连续的端口列表

--add-port={端口1,端口2,...}/协议 --zone=区域名 给指定区域添加允许访问的不连续的端口

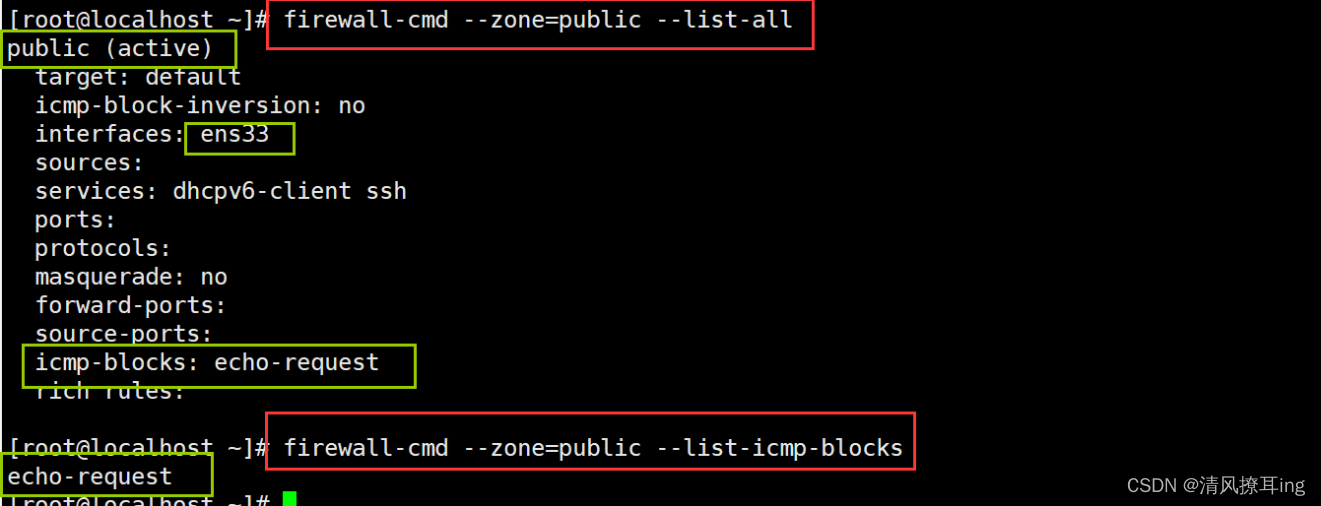

--add-icmp-block=icmp类型 --zone=区域名 给指定区域添加拒绝访问的icmp类型

(2)删

--remove-service=服务名 --zone=区域名

--remove-port=端口/协议 --zone=区域名

--remove-icmp-block=icmp类型 --zone=区域名

--remove-interface=网卡名 --zone=区域名 从指定区域里删除绑定的网卡

--remove-source=源地址 --zone=区域名 从指定区域里删除绑定的源地址

(3)改

--set-default-zone 修改当前默认区域

--change-interface=网卡名 --zone=区域名 修改/添加网卡 绑定给指定区域

--change-source=源地址 --zone=区域名 修改/添加源地址 绑定给指定区域

(4)查

--get-default-zone 查看当前默认区域

--get-active-zones 查看当前已激活的区域

--get-zones 查看所有可用的区域

--list-all-zones 查看所有区域的规则

--list-all --zone=区域名 查看指定区域的规则

--list-services --zone=区域名 查看指定区域允许访问的服务列表

--list-ports --zone=区域名 查看指定区域允许访问的端口列表

--get-zone-of-interface=网卡名 查看与网卡绑定的区域

--get-icmptypes 查看所有icmp类型

firewalld防火墙的配置方法

- 使用firewall-cmd 命令行工具

- 使用firewall-config 图形工具

- 编写/etc/firewalld/中的配置文件

运行时配置

实时生效,并持续至Firewalld重新启动或重新加载配置

不中断现有连接

不能修改服务配置

运行时配置(会立即生效,但firewalld服务重启或重载配置后即失效)

firewall-cmd ....

firewall-cmd --runtime-to-permanent 将之前的运行时配置都转换成永久配置

(1)查

(2)增

*注:firewalld防火墙开启

systemctl status firewalld #查看systemctl restart firewalld #开启

(3)改

永久配置

永久配置

不立即生效,除非Firewalld重新启动或重新加载配置

中断现有连接

可以修改服务配置

永久配置(不会立即生效,需要重新加载配置或重启firewalld服务)

firewall-cmd .... --permanentfirewall-cmd --reload ##重新加载

systemctl restart firewalld ##重启

文件在

cd /etc/firewalld/zones/

vim 区域名.xml

firewall-cmd --runtime-to-permanent ##将当前的运行时配置写入规则配置文件中,使之成为永久性配置

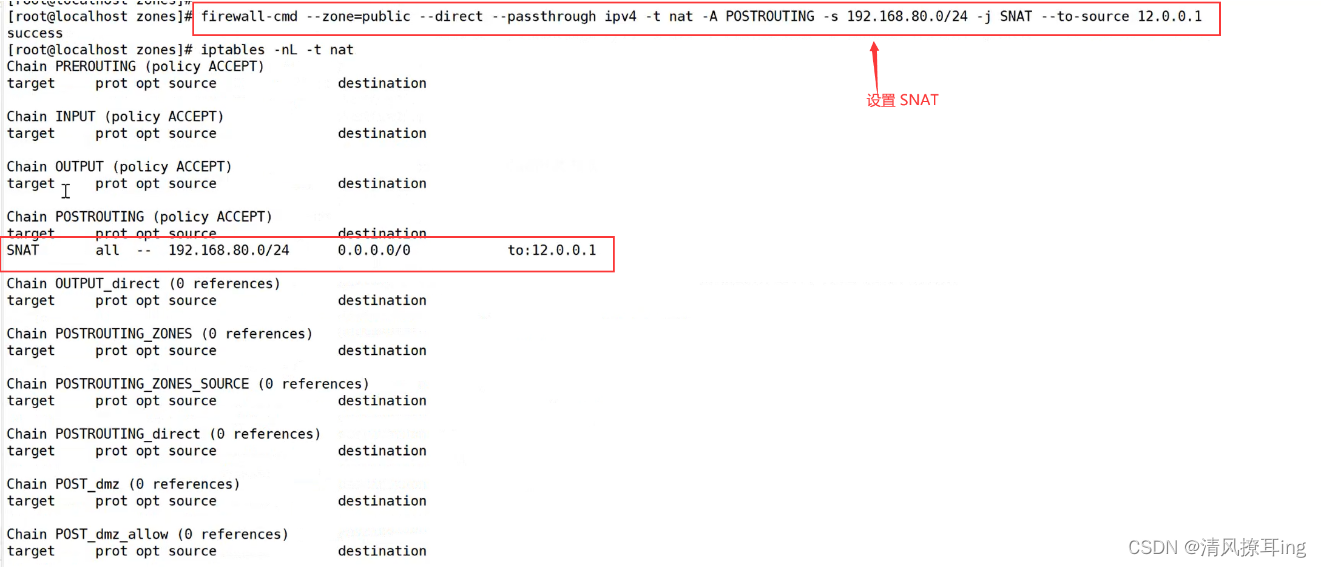

设置地址转换

188

188

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?