导读:

法律就是秩序,有好的法律才有好的秩序——亚里士多德

中国工程院院士李建成教授指出,“网络安全建设,应当以法律为根,技术为基。”《网络安全法》是

在吸取国内外立法经验的基础上,经过多次公开征集意见,人大常委会三次审议之后完成的。尽管立法过

程历时较短,但其中不乏制度亮点。

专用词解释:

(一)网络,是指由计算机或者其他信息终端及相关设备组成的按照一定的规则和程序对信息进行收

集、存储、传输、交换、处理的系统。

(二)网络安全,是指通过采取必要措施,防范对网络的攻击、侵入、干扰、破坏和非法使用以及意

外事故,使网络处于稳定可靠运行的状态,以及保障网络数据的完整性、保密性、可用性的能力。

(三)网络运营者,是指网络的所有者、管理者和网络服务提供者。

(四)网络数据,是指通过网络收集、存储、传输、处理和产生的各种电子数据。

(五)个人信息,是指以电子或者其他方式记录的能够单独或者与其他信息结合识别自然人个人身份

的各种信息,包括但不限于自然人的姓名、出生日期、身份证件号码、个人生物识别信息、住址、电话号

码等。

一、黑客违法判刑标准

《刑法》第二百八十五条

【非法侵入计算机信息系统罪;非法获取计算机信息系统数据、非法控制计算机信息系统罪】违反国

家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘

役。

违反国家规定,侵入前款规定以外的计算机信息系统或者采用其他技术手段,获取该计算机信息系

统中存储、处理或者传输的数据,或者对该计算机信息系统实施非法控制,情节严重的,处三年以下有期

徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。

第二百八十六条

违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常

运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的

操作,后果严重的,依照前款的规定处罚。

故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规

定处罚。

注:以上刑法提醒我们在做渗透测试的时候,一定要记得先取得甲方的同意书(授权书),渗透测试

的手法如同黑客攻击,在未获取甲方正式授权前,千万不要擅自进行测试操作,以免触犯以上《中华人民

共和国刑法》。有关的同意书(或授权书)必须经过双方法人签署,这是经过系统拥有者同意的授权书, 也是我们进行合法渗透测试的法律文件。

不过要提醒的是,特别要注意同意授权书的有效范围,不是有了授权书就可以肆意妄为,它只是渗透

测试计划书所有规范的界定范围内有效,如果涉及界定范围之外的活动(包括系统、手段、工具等),则 都必须重新获取授权。

二 、网络安全法条规细则

1.个人发现网络运营者违反法律、行政法规的规定或者双方的约定收集、使用其个人信息的,有权要

求网络运营者删除其个人信息;发现网络运营者收集、存储的其个人信息有错误的,有权要求网络运营者

予以更正。网络运营者应当采取措施予以删除或者更正。

2.任何个人和组织不得窃取或者以其他非法方式获取个人信息,不得非法出售或者非法向他人提供个

人信息。

3.依法负有网络安全监督管理职责的部门及其工作人员,必须对在履行职责中知悉的个人信息、隐私

和商业秘密严格保密,不得泄露、出售或者非法向他人提供。

4.任何个人和组织应当对其使用网络的行为负责,不得设立用于实施诈骗,传授犯罪方法,制作或者

销售违禁物品、管制物品等违法犯罪活动的网站、通讯群组,不得利用网络发布涉及实施诈骗,制作或者

销售违禁物品、管制物品以及其他违法犯罪活动的信息。

5.任何个人和组织发送的电子信息、提供的应用软件,不得设置恶意程序,不得含有法律、行政法规

禁止发布或者传输的信息。

三、Kali Linux 简介

Kali Linux 是一个基于 Debian 的 Linux 发行版,旨在进行高级渗透测试和安全审计。Kali Linux

包含数百种工具,适用于各种信息安全任务,如渗透测试,安全研究,计算机取证和逆向工程。Kali

Linux 由公司 Offensive Security 开发,资助和维护。

Offensive [əˈfensɪv] 攻击性的; Offensive Security 进攻性安全

Kali Linux 于 2013 年 3 月 13 日发布,Kali 的前身是基于 BackTrack Linux,自上而下的重建,

完全符合 Debian 开发标准。

Kali 的优势和特性:

1、包括 900 多种渗透测试工具

2、免费:完全免费且永远都是。你将永远不必支付 Kali Linux 的费用。

3、开源:所有进入 Kali Linux 的源代码都可供任何人使用。

4、广泛的无线设备支持:我们已经构建了 Kali Linux 以支持尽可能多的无线设备,允许它在各种硬

件上正常运行,并使其与众多 USB 和其他无线设备兼容。

5、在安全的环境中开发: Kali Linux 团队由一小部分人组成,他们是唯一可信任的提交包并与存

储库交互的人,所有这些都是使用多个安全协议完成的。

6、GPG 签名包和存储库: Kali Linux 中的每个包都由构建和提交它的每个开发人员签名,并且

存储库随后也会对包签名。

7、ARMEL 和 ARMHF 支持: Kali Linux 可用于各种 ARM 设备。

四、Kali Linux下载

官方下载 Kali Linux

官方网址:www.Kali.org

下载方式分两种:http 下载和 bt 下载(由于是国外网站 http 方式下载会非常慢)。

以上是下载ios镜像文件,该文件可以进行usb系统盘的制作安装系统,也可以使用虚拟技术(虚拟机)进行拓展

注:只要开启 BIOS 虚拟化支持就可以了。

使用虚拟机进行安装(推荐)

首先确定安装的电脑是否开启虚拟化

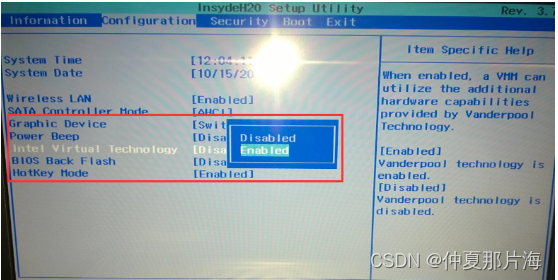

如何查看电脑是否开启虚拟化,如图:

进入任务管理器—>性能

如何开启虚拟化:

开机进入 bios

步骤: 进入高级模式—进入高级菜单----开启 intel 虚拟技术

F10 保存退出。重启物理机,再安装安装 Kali 就可以了。

五、Kali Linux安装

六、Kali Linux配置和说明

用户密码配置

修改 kali 中 root 用户的密码

默认情况下,Kali 系统 root 用户没有设置密码。

修改 kali 中 root 用户的密码,后期我们使用超级管理员 root 用户操作 kali 系统,这样才有更多的权限。

#设置 root 用户密码

┌──(kali㉿xuegod53)-[~]

└─$ sudo passwd root

[sudo] kali 的密码:kali #注:需要提权输入 kali 普通用户的密码

设置新密码

新的 密码:123456

重新输入新的 密码:123456

passwd:已成功更新密码

#切换到 root 用户

└─$ su root #切换到 root 用户,当会话还是使用 kali 用户的环境变量

密码:123456

┌──(root💀xuegod53)-[/home/kali]

└─# exit

┌──(kali㉿xuegod53)-[~]

└─$ su - root #切换 root 用户时,记得加一个减号-,这样可以彻底切换到 root 用户。

密码:123456

┌──(root💀xuegod53)-[~]

└─#pwd

下次登录 Kali 系统就可以使用 root 账号直接登录了。

Shell 类型

查看当前使用的 Shell 类型

echo $SHELL

输出结果为:/usr/bin/zsh

可以看到我们使用是 zsh 类型的 shell。

centos7 使用的是 bash 类型的 shell。

zsh功能更强,而且 zsh 完全兼容 bash 的用法和命令。

安装包的源与命令介绍

修改 apt 安装包的源为国内源-提升访问速度

配置 apt 国内源

因为 Kali 自带的源是国外的,经常会因为网络问题,而无法安装或更新软件包。而且国外的源速度

很慢。所以我们直接使用国内的源,方便快速。

#中科大 Kali 源

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

点击终端按钮或者右键桌面选择 在这里打开终端 打开终端。

vim /etc/apt/sources.list

把第 2 行前面加#号,注释了:

在最后一行后面插入中科大 Kali 源:

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

注:复制上面两行内容,然后按下鼠标滚轮,就可以粘贴到文档中了。

扩展:

1、复制:在 kali 终端下,使用鼠标选中内容,就可以完成 kali 下复制

2、粘贴:移动光标到需要粘贴的位置,按下鼠标中间的滚轮,就可以粘贴

说明:deb 代表软件的位置,deb-src 代表软件的源代码的位置

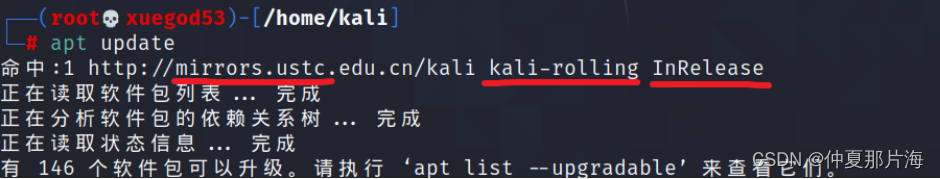

使用 apt 新的软件包源获取最新的软件包列表。

注:apt update 的作用是从/etc/apt/sources.list 文件中定义的源中获取的最新的软件包列表。

即运行 apt update 并没有更新软件,而是相当于 windows 下面的检查更新,获取的是软件的状

态。

apt update

发现已经在使用中科大的 kali 源了。

apt update、apt upgrade 和 apt dist-upgrade 的区别

1、apt update

apt update

注:apt update 的作用是从/etc/apt/sources.list 文件中定义的源中获取的最新的软件包列表。 即运行 apt

update 并没有更新软件,而是相当于 windows 下面的检查更新,获取的是软件的状 态。

root@xuegod53:~# apt update #执行这个命令,可以查看更新列表

会下载 http://mirrors.ustc.edu.cn/kali/dists/kali-rolling/ 中这个 InRelease 软件包列表

把 InRelease 下载到本地,使用 word 打开可以查看软件包列表,如下图:

以下两种升级系统的方式,大家先不要执行,因为执行消耗的时间太长:

2、apt upgrade

└─# apt upgrade

apt upgrade 则是根据 update 命令获取的最新的软件包列表,去真正地更新软件。

3、apt dist-upgrade

└─# apt dist-upgrade

apt dist-upgrade 则是根据 update 命令获取的最新的软件包列表,去真正地更新软件。

4、apt upgrade 和 dist-upgrade 的差别:

upgrade:升级时,如果软件包有相依性的问题,此软件包就不会被升级。

dist-upgrade 升级时,如果软件包有相依性问题,会移除旧版,直接安装新版本. (所以通常 dist- upgrade 会被认为是有点风险的升级)

注:因为安装 av2 新版本时,需要依赖 dv2 库,而 gv1 这次没有升级,所以 gv1 还依赖 dv1。

av2 升级后把 dv1 变为 dv2,这样 gv1 在调用 dv2 时,可能会有问题。如果 dv2 完全兼容 dv1,那么

gv1 直接调用 dv2,也没有问题,gv1 还可以正常运行。

对于个人和服务器上的操作一般情况使用:apt upgrade 稳定可靠升级就可以满足我们的需求了。

最后,需要注意的一点是,每回更新之前,我们需要先运行 update,然后才能运行 upgrade 和

dist-upgrade,因为相当于 update 命令获取了包的一些信息,比如大小和版本号,然后再来运行

upgrade 去下载包,如果没有获取包的信息,那么 upgrade 就是无效的啦!

1.3.3 apt 和 apt-get 区别

apt 命令概述: apt 是一条 linux 命令,适用于 deb 包管理式的操作系统,主要用于自动从互联网

的软件仓库中搜索、安装、升级、卸载软件或操作系统。deb 包是 Debian 软件包格式的文件扩展名。

apt 可以看作 apt-get 和 apt-cache 命令的子集, 可以为包管理提供必要的命令选项。

apt 提供了大多数与 apt-get 及 apt-cache 有的功能,但更方便使用

apt-get 虽然没被弃用,但作为普通用户,还是应该首先使用 apt。

注:apt install 和 apt-get install 功能一样,都是安装软件包,没有区别。

常用命令:

install - 安装软件包 apt install 如: apt install apache2 ; 输入 n,不安装

remove - 移除软件包 apt remove 如: apt remove apache2 ;输入 n,不删除

update -更新可用软件包列表 apt update

通过 安装/升级 软件来更新系统 apt upgrade 如:apt upgrade apache2 ;输入 n,不更新

full-upgrade - 通过 卸载/安装/升级 来更新系统 apt full-upgrade

edit-sources -编辑软件源信息文件 vim /etc/apt/sources.list

关闭 kali 系统自动锁屏功能:

点设置——电源管理器:

然后点安全性:

扩展:kali 的 apt 源

Kali Rolling: 是 Kali 的即时更新版,只要 Kali 中有更新,更新包就会放入 Kali Rolling 中,供用

户下载使用。它为用户提供了一个稳定更新的版本,同时会带有最新的更新安装包。这个是我们最常用的

源。

在 Kali Rolling 下有 3 类软件包:main、non-free 和 contrib。

Kali apt 源的软件包类型说明:

dists 区域 软件包组件标准

main 遵从 Debian 自由软件指导方针(DFSG),并且不依赖于 non-free

contrib 遵从 Debian 自由软件指导方针(DFSG),但依赖于 non-free

non-free 不遵从 Debian 自由软件指导方针(DFSG)

注:DFSG 是 Debian 自由软件指导方针 (Debian Free Software Guidelines),此方针中大体包

括自由的再次发行、源代码、禁止歧视人士或者组织等规定

rolling [ˈrəʊlɪŋ] 滚动的 ; contrib [kənˈtrɪb] 贡献软件;贡献;普通发布版 dists 分布

我们手动查看一下 apt 源,直接访问:http://mirrors.ustc.edu.cn/kali/ 查看 dists 目录下的软

件包

或直接访问 http://mirrors.ustc.edu.cn/kali/dists/kali-rolling/ 可以看 3 类软件包

Kali 安装中文输入法 ibus

很多同学想要在 Kali 中安装中文输入法,因为在使用 Kali 进行一些搜索时没有中文输入法会变得非

常非常麻烦,但是我们在 Kali 中却并没有默认的中文输入法。我们在 windows 下普遍使用的输入法是

搜狗拼音输入法,但是在 Kali 中安装搜狗拼音输入法很麻烦。不管使用什么输入法,只要能输入中文即

可,下面给大家讲下如何在 Kali 中安装 ibus 中文输入法,ibus 安装简单,进行简单的配置即可使用。

注意:安装 ibus 输入法前,Kali 要配置好国内源,否则是没有办法安装的。

首先,安装 ibus 到 Kali 系统中:

┌──(root xuegod53)-[~]

└─# apt-get install ibus ibus-pinyin

输入 y,按回车

等待安装完毕,重启 Kali 系统

┌──(root xuegod53)-[~]

└─# reboot

输入 y,按回车

等待安装完毕,重启 Kali 系统

┌──(root xuegod53)-[~]

└─# reboot

2117

2117

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?