企业网络综合排错

- 实验目的

a 熟练掌握网络故障排除的一般流程、常用命令及方法

b 能够根据网络中出现的问题及现象,有目的地收集相关信息,并根据收集到的信息确定故障点,并排除故障实验内容。

- 实验内容

任务 1:排查并纠正 VLAN 配置错误,实现同一 VLAN 内

PC 之间的连通

步骤一:测试同 VLAN 内 PC 机连通性,确定并记录存在的

连通性故障

步骤二:分析步骤一的测试结果,列出可能引起这些连通性故

障的原因

步骤三:使用合适的操作命令,收集相关信息,并对收集到的

信息进行分析,进而进一步判断引起故障的原因,缩小范围。

步骤四:根据步骤三分析的结果指定排错方案,并逐一实施,

纠正配置错误

步骤五:再次测试网络,确定故障是否排除。

以上步骤可重复进行,直至故障全部排除。

注:任务 1 最终要达到的目标是同 VLAN 内 PC 之间均可ping 通。

任务 2:排查并纠正 VLAN 配置错误,实现不同 VLAN 内

PC 机之间的连通性

参照任务 1 的操作步骤,完成任务 2 的故障诊断与排除

注:任务 2 最终要达到的目标是不同 VLAN 内 PC 机之间

均能互相 ping 通

任务 3:排查并纠正内部网络路由协议配置错误,实现内部网

络连通性

步骤一:测试各 vlan 内 PC 机或 server 与 Core_R 路由器

内部接口之间的连通性 参照任务一的执行步骤,排除可能存

在的故障,实现内部网络的连通性

注:任务 3 完成后,各 VLAN 内的 PC 机或 server 均能

ping 通 Core_R 路由器内部接口

任务 4:排查 NAT 和 ACL 配置中可能存在的故障,实现内

部网络与外部网络之间的连通性,并确保内部网络与外部网络

通信流量按照 ACL 的要求进行过滤。

执行操作步骤参见任务 1

注:任务 4 完成后,内部网络各 VALN 内 PC 机或 server

均能通过地址转换与外部网络 PC 机或 server 进行通信,但VLAN5 内主机应只能访问外部网络的 WWW 和 FTP 服

务。

ACL 配置说明:

在 Core_R 路由器上配置访问控制列表,其过滤目的是:限制

VLAN5 内的 PC 机只能访问外部网络的 WWW 和 FTP 服

务器,不限制其他 VLAN 与外部通信的任何流量。

路由说明:

在 Core_R、L3SW_L 和 L3SW_R 上配置 OSPF 协议,使

得内部网络可以互通,在 Core_R 上配置默认路由,并将默认

路由重分发到 OSPF 协议,实现内部网络与外部网络的互通。

NAT 配置说明:

在 Core_R 路由器上配置 NAT,实现使用私有 IP 地址的内

部节点与外部网络的通信。具体如下:

⚫ Server1 允许外部网络的访问,为其配置静态 NAT 转换

⚫ 销售部,即 VLAN4 单独使用一个地址池,使用 NAPT 转

换

⚫ 其他部门,即 VLAN2、VLAN3 和 VLAN5 共用一个地

址池,使用 NAPT 转换

- 实验拓扑

- 故障诊断与排除步骤

任务 1:排查并纠正 VLAN 配置错误,实现同一 VLAN 内 PC 之间的连通

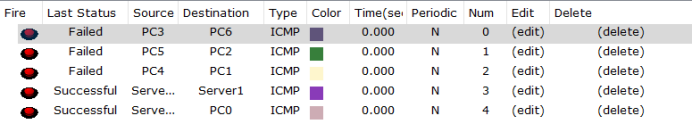

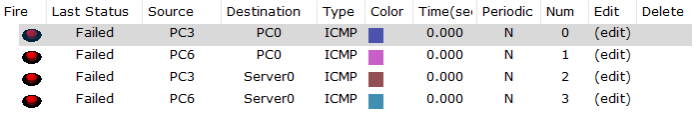

1)测试同 VLAN 内 PC 机连通性,确定并记录存在的连通性故障

VLAN3、4、5的PC机无法相互连通

2)分析步骤一的测试结果,列出可能引起这些连通性故障的原因

1、可能是接口或者IP地址连接错误

2、VLAN端口连接错误

3、部分接口没有打开

3)使用合适的操作命令,收集相关信息,并对收集到的信息进行分析,进而进一步判断引起故障的原因,缩小范围。

故障原因1:VLAN3的主机PC4交换机L2SW_2端口连接错误,应该接到F0/6

故障原因 2:L3SW_L 的 F0/23 接口没有打开

4)根据步骤三分析的结果指定排错方案,并逐一实施,纠正配置错误

打开L3SW_L的F0/23接口

重新连接L2SW_2的F0/6端口,让PC4正确接入VLAN3内

5)再次测试网络,确定故障是否排除。

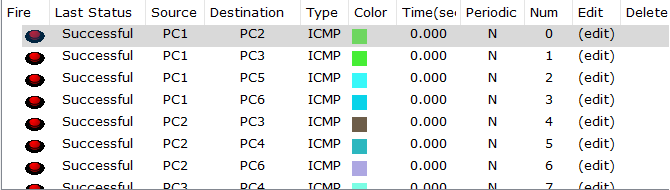

同VLAN间的PC机相互PING通

任务 2:排查并纠正 VLAN 配置错误,实现不同 VLAN 内 PC 机之间的连通性

1)测试不同 VLAN 间 PC 机连通性,记录存在的连通性故障

不同VLAN间PC机可以PING通

2)分析步骤一的测试结果,列出可能引起这些连通性故障的原因

都可以ping通,但可能存在部分错误,但是由于配置了生成树协议导致错误不明显,但是可能无法实现负载均衡。

3)使用合适的操作命令,收集相关信息,并对收集到的信息进行分析,进而进一步判断引起故障的原因,缩小范围。

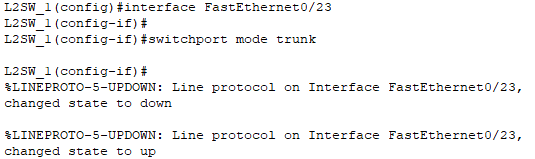

故障原因:L2SW_1的F0/23端口没有配置trunk模式;三层交换机L3SW_R的VLAN1没有开启。

4)根据步骤三分析的结果指定排错方案并逐一实施,纠正配置错误

·配置trunk模式,显示F0/23端口可以正常进行数据交换

·打开L3SW_R的VLAN1

5)再次测试网络,确定故障是否排除。

不同VLAN内主机也可互相连通。

任务 3:排查并纠正内部网络路由协议配置错误,实现内部网络连通性

步骤:测试各 Vlan 内 PC 机或 server 与 Core_R 路由器内部接口之间的连通性 参照任务一的执行步骤,排除可能存在的故障,实现内部网络的连通性

1)测试不同 VLAN 间 PC 机与Core_R路由器的连通性,记录存在的连通性故障

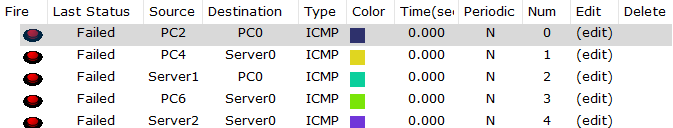

所有的PC机或者Server服务器均无法ping通Core_R的内部接口F0/0和F0/1

2)分析步骤一的测试结果,列出可能引起这些连通性故障的原因

可能的故障原因:

·Core_R上配置了错误的ACL访问控制列表

·Core_R的路由或路由协议配置错误

3)使用合适的操作命令,收集相关信息,并对收集到的信息进行分析,进而进一步判断引起故障的原因,缩小范围。

查看Core_R上的配置

故障原因1:Core_R路由器没有指定匹配PC机访问的ACL规则

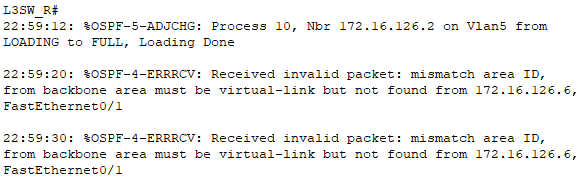

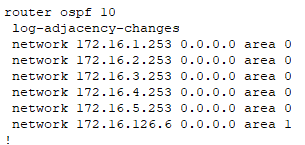

故障原因2:OSPF协议配置错误,一直广播OSPF错误 无效的area-id

查看三层交换机的OSPF配置

4)根据步骤三分析的结果指定排错方案并逐一实施,纠正配置错误

修改三层交换机和Core_R的OSPF配置

此时Core路由器的ospf邻居信息还没有更新,可能是被ACL过滤

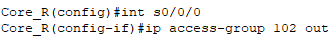

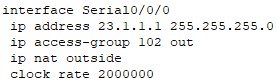

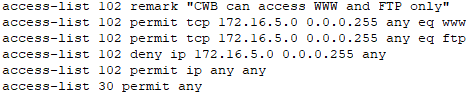

修改Core_R的路由器的ACL并在F0/0和F0/1接口上应用

把ACL102改为out来控制出路由器的流量,

同时定义一条新规则,

ACL30 permit any 来接收所有的访问路由器内部接口的流量。

5)再次测试网络,确定故障是否排除。

内部PC机和路由器可ping通Core_R的内部接口

任务 4:排查 NAT 和 ACL 配置中可能存在的故障,实现内部网络与外部网络之间的连通性,并确保内部网络与外部网络通信流量按照 ACL 的要求进行过滤;内部网络各 VALN 内 PC 机或 server 均能通过地址转换与外部网络 PC机或 server 进行通信,但 VLAN5 内主机应只能访问外部网络的 WWW 和 FTP 服务。

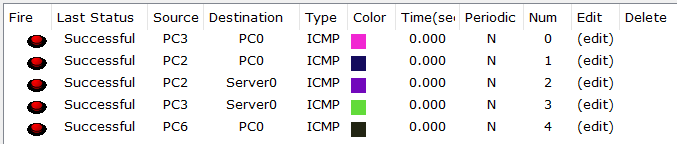

1)测试内部网络和外部网络的连通性,记录存在的连通性故障

内部网络和外部网络间无法进行通信

2)分析步骤一的测试结果,列出可能引起这些连通性故障的原因

·NAT配置错误

·ACL配置错误

3)使用合适的操作命令,收集相关信息,并对收集到的信息进行分析,进而进一步判断引起故障的原因,缩小范围。

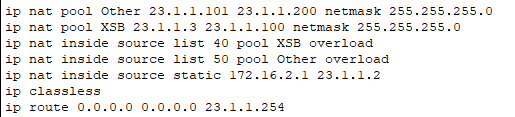

故障原因1:NAT配置错误,地址池关联错误的ACL进行流量转换,没有配置相应的out规则

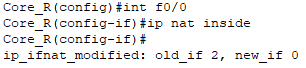

故障原因2:Core_R的F0/0接口没有设置为内部端口

4)根据步骤三分析的结果指定排错方案并逐一实施,纠正配置错误

在s0/0/0接口应用ACL102作为新的out规则来判断出去的流量

对NAT进行重新配置,建立新的地址池和ACL30匹配

修改ACL102规则,匹配所有流量,防止隐式拒绝

把F0/0设置IP nat inside

5)再次测试网络,确定故障是否排除。

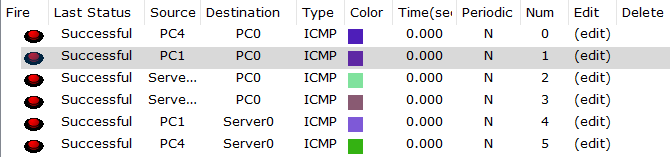

可以访问外部网络且VLAN5能使用所有的外部网络服务(×);解决方案在后面

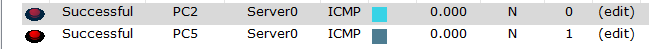

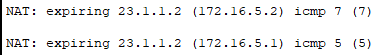

NAT转换情况

解决VLAN5内主机能使用外部网络的问题

测试中遇到VLAN5的主机仍然可以正常ping通外部网络

发现是由于ACL102规则应用错了,放在了出口S0/0/0处,此时出去的流量已经被PAT转换过了,所以ACL102访问控制列表相当于没用。

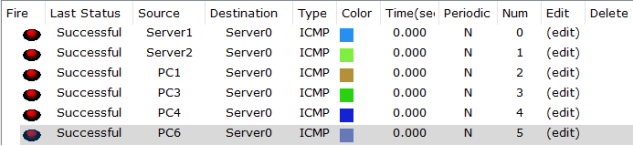

解决办法:在内部端口处重新应用一遍(此时ACL30已被覆盖,但ACL30的规则是ACL102中的最底层,也匹配所有流量)

再次测试,此时VLAN5内的网络已不能ping通外部网络

测试是否能使用外部服务器的FTP、WWW服务

- 总结

当进行PAT或NAT时,需要将ACL配置在内部端口

同时配置ACL时要注意隐式拒绝

1142

1142

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?