一、下载软件

- 官网下载 https://www.owasp.org/index.php/Category:OWASP_DirBuster_Project

- 百度网盘

- 下载保存到本地

二、运行环境

- 需要已经有java环境

三、运行

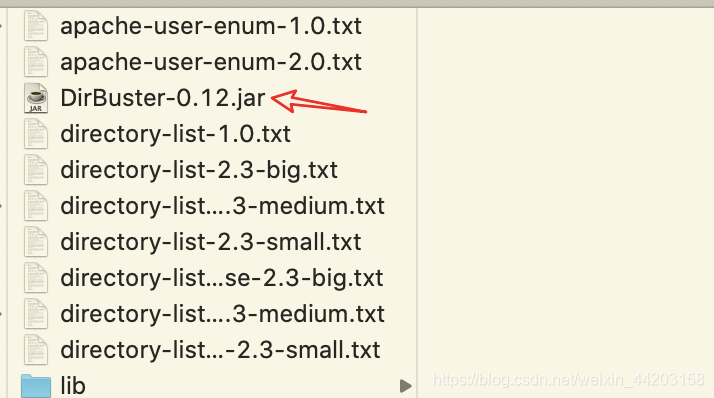

- 进入所下载的文件目录,双击dirbuster.jar即可运行(mac、win都一样)

- 运行界面如下

- 输入url,选择字典

字典可以网上搜索,这里是一份常用密码的字典

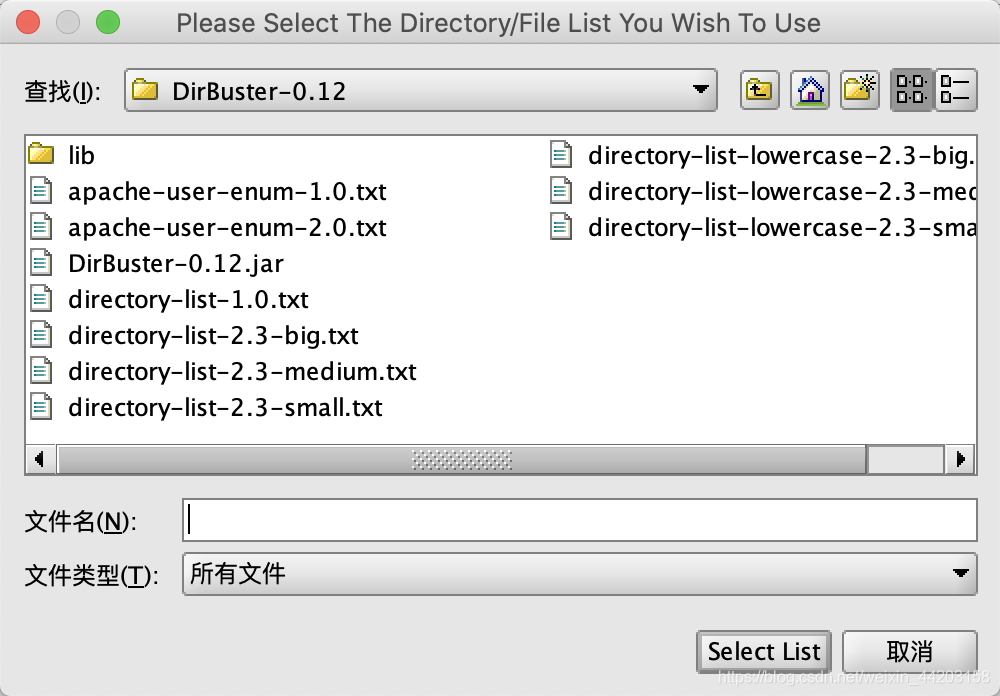

- 选择字典

- 点击开始

- 扫描结果如下

- 扫描完成,点击报告

- 选择报告生成的目录

- 生成报告

10.扫描结果报告如下

本文详细介绍了OWASP DirBuster的下载、运行环境配置及操作流程,包括如何选择字典进行URL扫描,以及如何生成扫描结果报告。

本文详细介绍了OWASP DirBuster的下载、运行环境配置及操作流程,包括如何选择字典进行URL扫描,以及如何生成扫描结果报告。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?