Ettercap

Ettercap是一个综合性的中间人攻击工具,它可以进行ARP欺骗DNS劫持,以欺骗方式的网络嗅探工具,主要适用于交换局域网络

准备一个网页

准备一个网页(index.html)用于当被访问的页面,将页面放到 /var/www/html/ 目录下

启动 Apache2

systemctl start apache2

启动是否成功,可以直接在kali中打开浏览器,输入 127.0.0.1 访问看看

更改Ettercap工具配置

配置文件在 /etc/ettercap/ 目录如下:

打开 etter.dns 文件

我的没有 leafpad 但我有 mousepad 怎么打开都可以

mousepad /etc/ettercap/etter.dns

修改如图的内容:

将上图的红框内容修改为如下图:

A 和 PTR :都是记录,PTR记录常被用于反向地址解析

记得保存退出

记得保存退出

打开Ettercap可视化工具

ettercap -G

我的是kali 2020版本的,如下步骤操作:

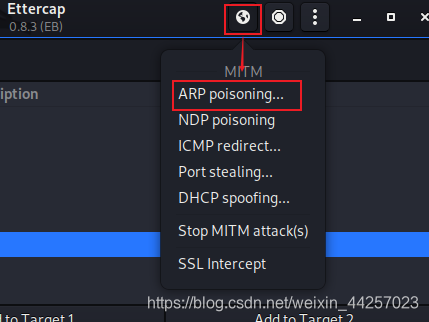

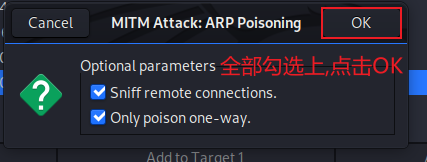

选择MITM->ARP欺骗

然后点击Plugins->Manage plugins 选项

双击dns_spoof欺骗

1065

1065

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?