总结了网上关于SET的相关文章,合并成了这篇学习笔记

Kali Linux系统集成了一款社会工程学工具包 Social Engineering Toolkit (SET),它是一个基于Python的开源的社会工程学渗透测试工具。这套工具包由David Kenned设计,而且已经成为业界部署实施社会工程学攻击的标准。

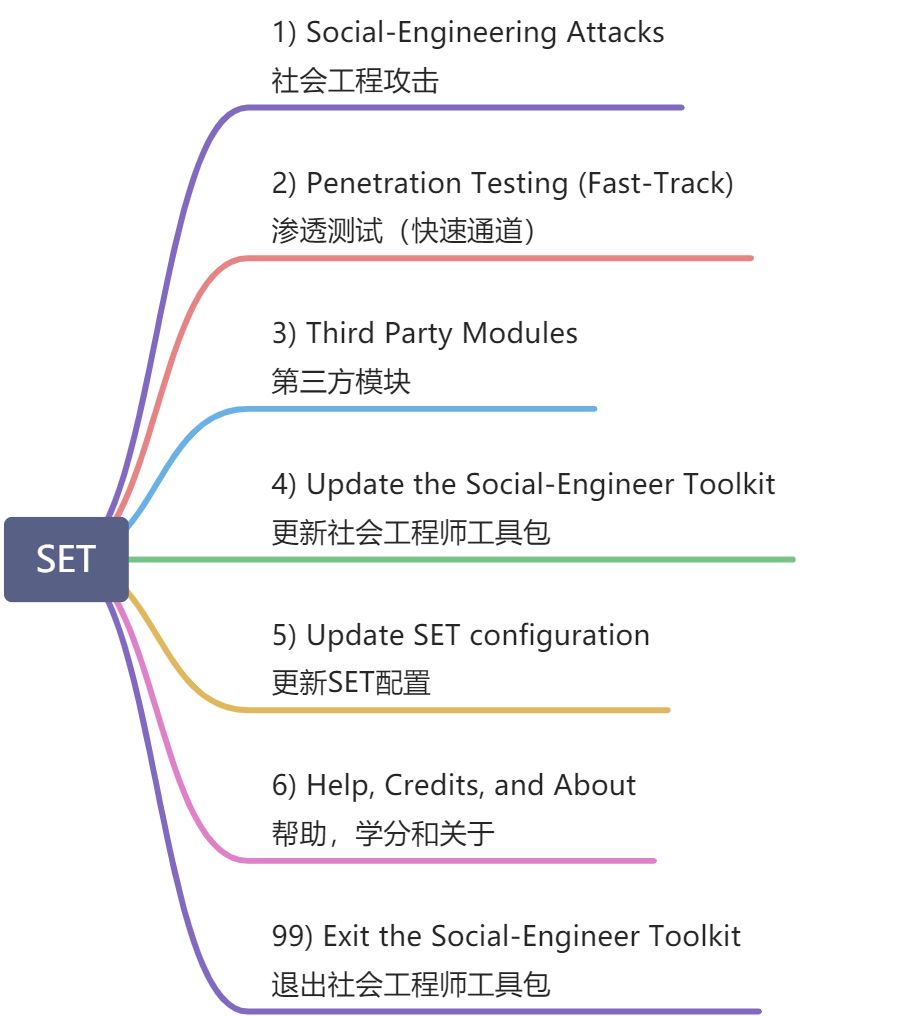

SET框架结构

- Social-Engineering Attacks #社会工程攻击

- Penetration Testing (Fast-Track) #渗透测试(快速通道)

- Third Party Modules #第三方模块

- Update the Social-Engineer Toolkit #更新社会工程师工具包

- Update SET configuration #更新SET配置

- Help, Credits, and About #帮助,学分和关于

- Exit the Social-Engineer Toolkit #退出社会工程师工具包

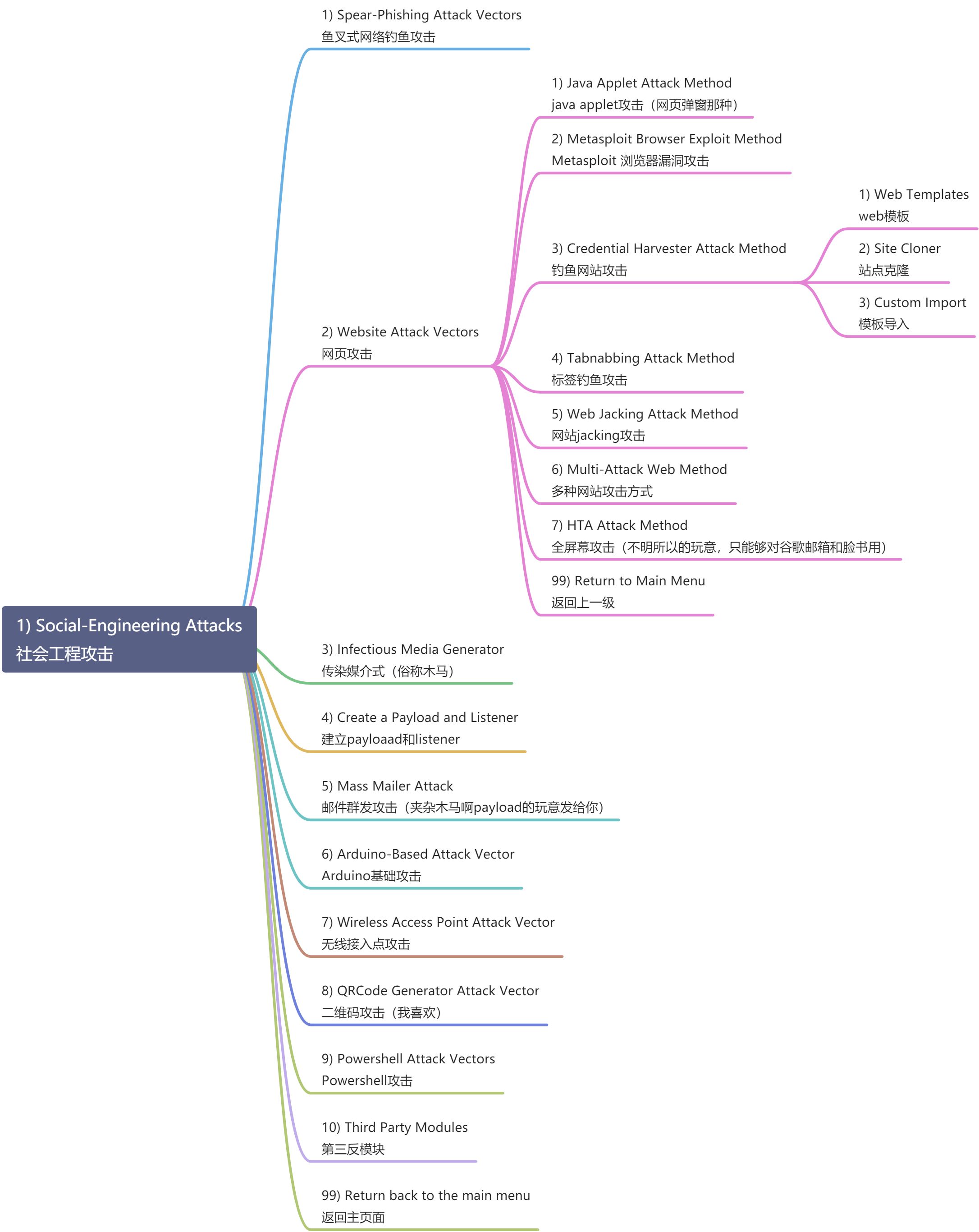

钓鱼网站(1-2-3)

在SET的选项种,依次输入1、2、3进入到钓鱼网站模块中

网络环境:

| win10物理机 | 192.168.43.90 |

|---|---|

| kali | 192.168.239.141 |

| win7 | 192.168.239.132 |

注意:实验的时候,每完成一次实验,请完全退出SET;浏览器也使用无痕模式,避免影响实验效果

默认模板(1-2-3-1)

默认模板中提供了3种模板,分别是:

- Java Required

所以,这种攻击手法的思路就是创建了一个类似的网站,诱骗受害者输入账密

- 在kali中输入

sudo setoolkit启动工具 - 依次输入1、2、3、1,进入到默认模板功能项

- 接着需要设置用于钓鱼的IP地址(此处默认Kali本机IP,同时会默认设定80端口)

- 输入

ss -antplu | grep 80检查到80端口没有被占用 - 如果占用的话(一般是apache占用),执行命令

systemctl stop apache2关闭Apache服务

- 输入

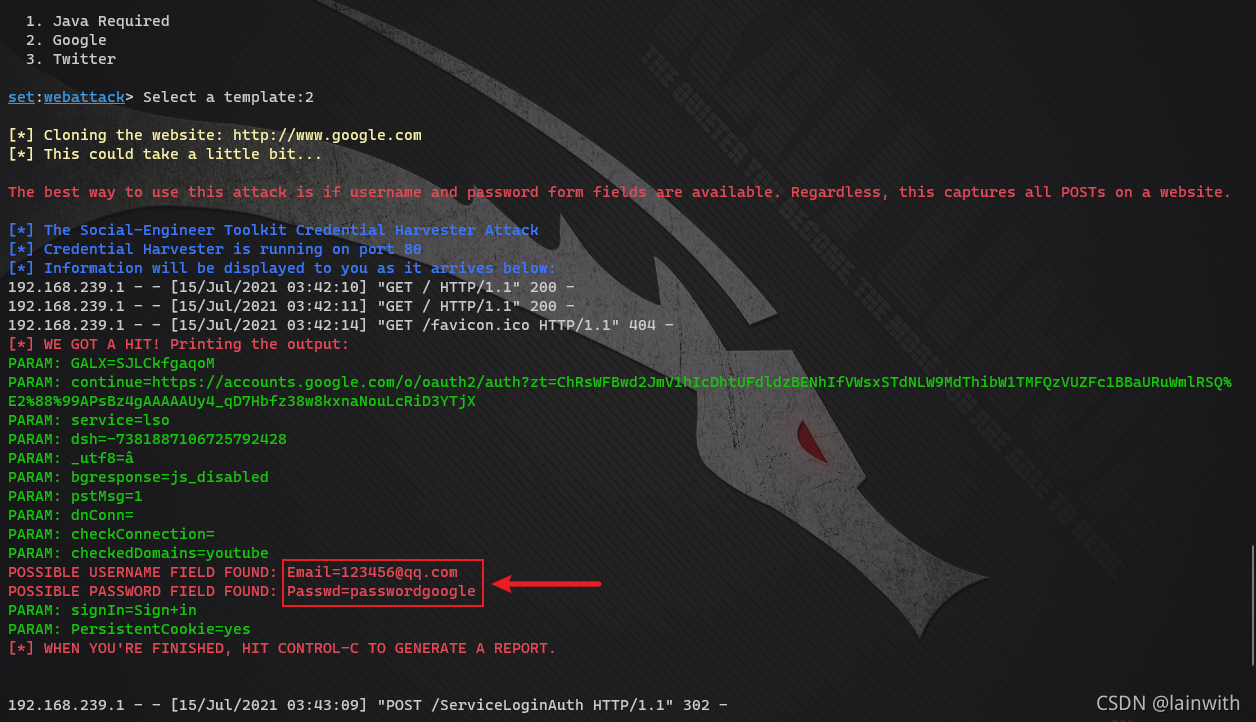

- 选择钓鱼的网站(下面选择谷歌登录)

- win10(受害者)访问kali的ip地址(会看到长着Google样子的钓鱼网站)

- win10(受害者)输入账密,登录后会进行跳转到谷歌官网,即:google.com

- kali捕获到刚才win10输入的账号和密码,攻击成功

站点克隆(1-2-3-2)

除了选择 SET 自带的三个登录站点的模板外,SET 也允许攻击者自己选择站点进行克隆,伪造钓鱼网站。

- 在kali中输入

sudo setoolkit启动工具 - 依次输入1、2、3、2,进入到站点克隆

- 接着需要设置用于钓鱼的IP地址(此处默认Kali本机IP,同时会默认设定80端口)

- 输入

ss -antplu | grep 80检查到80端口没有被占用 - 如果占用的话(一般是apache占用),执行命令

systemctl stop apache2关闭Apache服务

- 输入

- 克隆你需要的一个站点

这里我使用inurl:login随便在网上搜一个登录窗口,作为实验演示

-

接着将监听的地址设为本机IP(直接 Enter 键默认也行),然后将克隆的网站地址设置为某网站的登录页面,即可成功克隆并进入监听状态:

-

win10(受害者)访问kali的地址

- kali捕获到刚才win10输入的账号和密码,攻击成功

二维码(1-8)

其实有点无聊,所谓二维码攻击就是把一个URL地址转换为一个二维码,网上有很多在线平台(如草料二维码等)可以帮助我们生成各式各样的二维码。所以这里不打推荐SET工具。

- 在kali中输入

sudo setoolkit启动工具 - 依次输入1、8,进入到默认模板功能项

- 输入某网站的地址,获得相关二维码文件

- 查看二维码

- 手机扫描一下,打开了相关网站

远控木马(1-4)

小声bb🍉:这个东西,其实Msfvenom做的话,更合适一点。参见Msfvenom生成各类载荷文件

- 在kali中输入

sudo setoolkit启动工具 - 依次输入1、4,进入到默认模板功能项

- payload类型,这里选择

2 - 之后设置监听主机的IP和端口。这里一般设置为kali的ip和一个自定义端口

- 然后开启监听,SET会把刚才设置的IP和端口传递给MSF

MSF自己启动了

- 把木马丢到受害者win7上面,运行程序

- 收获战果

参考

社会工程学工具social engineering toolkit渗透测试

Kali渗透-DNS域名劫持与钓鱼

Kali Linux-SET社会工程学攻击

本文概述了Kali Linux中的Social Engineering Toolkit (SET)如何创建钓鱼网站、克隆站点、利用二维码和实施远控木马攻击。通过详细步骤展示SET在社会工程学攻击中的应用,包括设置模板、IP监听和结果捕获。

本文概述了Kali Linux中的Social Engineering Toolkit (SET)如何创建钓鱼网站、克隆站点、利用二维码和实施远控木马攻击。通过详细步骤展示SET在社会工程学攻击中的应用,包括设置模板、IP监听和结果捕获。

1491

1491

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?