2019GWHT考核题神奇的web复现–wp

1、web签到题

网址:http://xiaorouji.cn:2334/web1/

第一题我真的是醉了,想想没有bp去打题,真的是令我原地自闭,后来装了bp这道题就慢慢的好解了

首先是一串装帅的字符串输出,很可惜并没有什么用处。

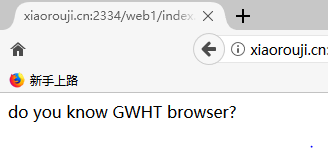

紧接着跳到index.php的网页,接着出现下图:

EMMMM…看起来真神奇啊,翻译过来就是运用bp修改一下,改成用GWHT的“浏览器”浏览登录,很明显是要我们改访问的浏览器:

然后就出现了下面这一段话,显示只接受www.gwht.com的访问,于是修改访问网址就好啦~

紧接着是出现了下图:

这个表示是要求本地访问

然后就是变成下图:

要求用accept语言是e西班牙语,但是在此注明是es-es,谷歌是es-es但是百度是es,以谷歌为主。

上面修改的步骤一起写在下图了

最后的最后,最后是You have not logged in yet这条语句出现,改一下cookie–改login=1。

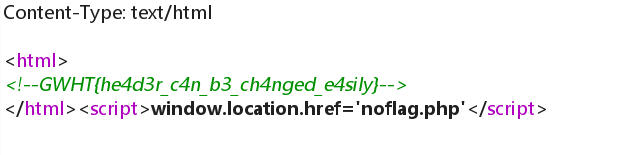

然后我们去看看抓的包,看到它会先跳去flag2333.php然后立刻转去noflag.php

于是最后看flag2333.php的包就能看到flag了

(终于做完这道题了,感觉反反复复抓包什么的,都快把题背下来了,不过最大的好处就是理解了这道题怎么做了,修改的地方的原因是什么)

2. do u know 菜刀?

网址:http://xiaorouji.cn:2333/web2/

这道题也是一道神奇的题目,首先得理解神马是菜刀–中国菜刀

为此我还特地去百度了一下:https://baike.baidu.com/item/中国菜刀/3963062?fr=aladdin

进入这道题的界面:

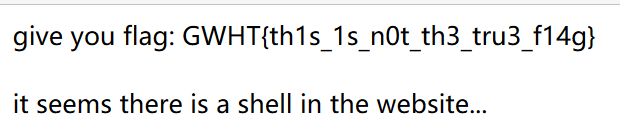

emmm…看到这个地方,得到一个假flag(反正是不可能直接给你flag),但是—有个提示(毕竟还是菜鸡)告诉你有个shell在web里

那就用御剑扫描吧…

然后访问一下shell.php文件

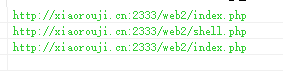

再查看源代码,得到了下图:

好的,这个地方是不是该运用“菜刀”了呢?

试着扔一把“菜刀”出去:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?